安装 ROSA Classic 集群

在 AWS (ROSA) 集群上安装、访问和删除 Red Hat OpenShift Service。

摘要

第 1 章 使用默认选项创建带有 STS 的 ROSA 集群

如果您要查找 ROSA 的快速入门指南,请参阅 Red Hat OpenShift Service on AWS Quickstart 指南。

使用默认选项和自动 AWS Identity and Access Management (IAM)资源创建,快速创建 Red Hat OpenShift Service on AWS (ROSA) 集群。您可以使用 Red Hat OpenShift Cluster Manager 或 ROSA CLI (rosa)部署集群。

本文档中的步骤通过 ROSA CLI (rosa) 和 OpenShift Cluster Manager 中的 auto 模式,使用当前的 AWS 帐户创建所需的 IAM 资源。所需资源包括帐户范围内的 IAM 角色和策略、特定于集群的 Operator 角色和策略,以及 OpenID Connect (OIDC)身份提供程序。

另外,您可以使用 手动模式,它输出创建 IAM 资源所需的 aws 命令,而不是自动部署它们。有关 使用手动模式 或自定义自定义部署 ROSA 集群的步骤,请参阅使用自定义创建集群。

后续步骤

- 确保您已完成 AWS 的先决条件。

ROSA CLI 1.2.7 引入了对新集群的 OIDC 供应商端点 URL 格式的更改。Red Hat OpenShift Service on AWS 集群 OIDC 供应商 URL 不再是区域。AWS CloudFront 实现改进了访问速度和弹性,并缩短延迟。

因为这个更改仅适用于使用 ROSA CLI 1.2.7 或更高版本创建的新集群,所以现有的 OIDC-provider 配置没有任何支持的迁移路径。

1.1. 默认集群规格概述

您可以使用默认安装选项快速创建带有安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群。以下概述描述了默认集群规格。

表 1.1. 使用 STS 集群规格的默认 ROSA

| 组件 | 默认规格 |

|---|---|

| 帐户和角色 |

|

| 集群设置 |

|

| Encryption |

|

| control plane 节点配置 |

|

| 基础架构节点配置 |

|

| Compute 节点机器池 |

|

| 网络配置 |

|

| 无类别域间路由 (CIDR) 范围 |

|

| 集群角色和策略 |

|

| 集群更新策略 |

|

1.2. 了解 AWS 帐户关联

在 Red Hat Hybrid Cloud Console 上使用 Red Hat OpenShift Cluster Manager 创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群之前,您必须将 AWS 帐户与您的红帽机构相关联。您可以通过创建和链接以下 IAM 角色来关联您的帐户。

- OpenShift Cluster Manager 角色

创建 OpenShift Cluster Manager IAM 角色并将其链接到您的红帽机构。

您可以将基本或管理权限应用到 OpenShift Cluster Manager 角色。基本权限使用 OpenShift Cluster Manager 启用集群维护。管理权限允许使用 OpenShift Cluster Manager 自动部署特定于集群的 Operator 角色和 OpenID Connect(OIDC)供应商。

您可以使用 OpenShift Cluster Manager 角色的管理权限来快速部署集群。

- 用户角色

创建用户 IAM 角色并将其链接到您的红帽用户帐户。红帽用户帐户必须存在于红帽机构中,该机构链接到您的 OpenShift Cluster Manager 角色。

当使用 OpenShift Cluster Manager Hybrid Cloud Console 安装集群和所需的 STS 资源时,红帽会使用用户角色来验证 AWS 身份。

其他资源

- 有关创建并链接 OpenShift Cluster Manager 和用户 IAM 角色的详细信息,请参阅将 AWS 帐户与红帽机构 关联。

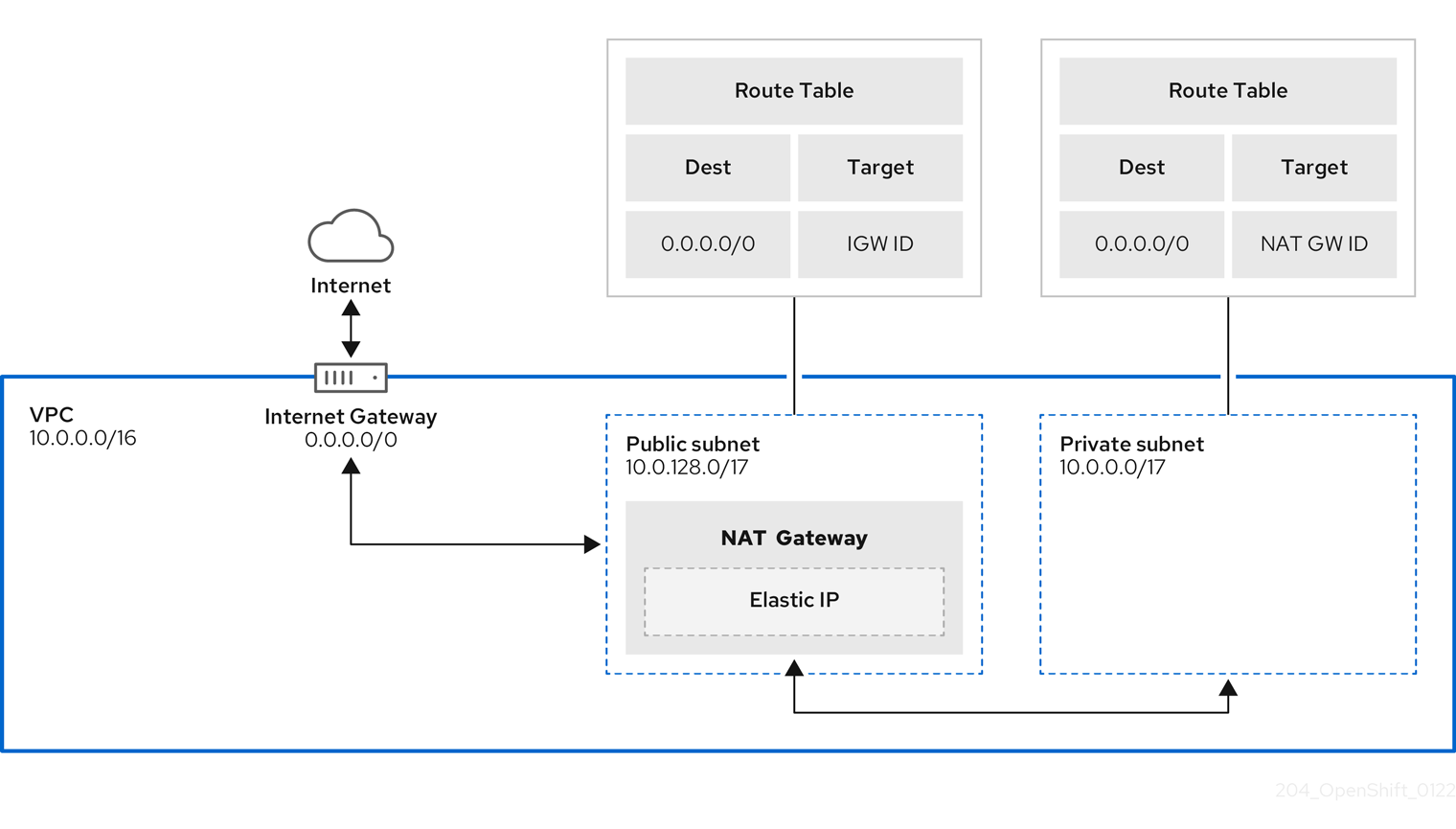

1.3. 非PrivateLink ROSA 集群的 Amazon VPC 要求

要创建 Amazon VPC,您必须有以下内容:

- 互联网网关,

- NAT 网关,

- 提供互联网连接的私有和公共子网来安装所需组件。

对于 Single-AZ 集群,必须至少有一个私有和公共子网,并且需要至少三个私有和公共子网用于 Multi-AZ 集群。

其他资源

- 有关 AWS 集群所需的默认组件的更多信息,请参阅 AWS 文档中的 Default VPCs。

- 有关在 AWS 控制台中创建 VPC 的说明,请参阅 AWS 文档中的 创建 VPC。

1.4. 使用 OpenShift Cluster Manager 快速创建集群

当使用 Red Hat OpenShift Cluster Manager 创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群时,您可以选择默认选项来快速创建集群。

在可以使用 OpenShift Cluster Manager 部署带有 STS 的 ROSA 集群之前,您必须将 AWS 帐户与红帽机构相关联,并创建所需的账户范围 STS 角色及策略。

1.4.1. 将您的 AWS 帐户与红帽机构相关联

在 Red Hat Hybrid Cloud Console 上使用 Red Hat OpenShift Cluster Manager 创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群之前,创建一个 OpenShift Cluster Manager IAM 角色并将其链接到您的红帽机构。然后,创建一个用户 IAM 角色并将其链接到同一红帽机构中的红帽用户帐户。

前提条件

- 您为使用 STS 的 ROSA 完成 AWS 的先决条件。

- 您有可用的 AWS 服务配额。

- 您已在 AWS 控制台中启用了 ROSA 服务。

您已在安装主机上安装并配置了最新的 ROSA CLI (

rosa)。注意要成功安装 ROSA 集群,请使用 ROSA CLI 的最新版本。

- 已使用 ROSA CLI 登录到您的红帽帐户。

- 您在您的红帽机构中具有机构管理员权限。

流程

创建 OpenShift Cluster Manager 角色并将其链接到您的红帽机构:

注意要使用 OpenShift Cluster Manager Hybrid Cloud Console 启用特定于集群 Operator 角色和 OpenID Connect (OIDC)供应商的自动部署,您必须在创建 ROSA 集群的 Accounts and roles 步骤中选择 Admin OCM role 命令将管理特权应用到角色。如需有关 OpenShift Cluster Manager 角色的基本和管理特权的更多信息,请参阅了解 AWS 帐户关联。

注意如果您在 OpenShift Cluster Manager Hybrid Cloud Console 中创建 ROSA 集群的 Accounts and roles 步骤中选择了 Basic OCM role 命令,则必须使用手动模式部署 ROSA 集群。系统将提示您在后续步骤中配置特定于集群的 Operator 角色和 OpenID Connect (OIDC)供应商。

$ rosa create ocm-role

选择提示符处的默认值,以快速创建和连接角色。

创建用户角色并将其链接到您的红帽用户帐户:

$ rosa create user-role

选择提示符处的默认值,以快速创建和连接角色。

注意红帽用户帐户必须存在于红帽机构中,该机构链接到您的 OpenShift Cluster Manager 角色。

1.4.2. 创建集群范围的 STS 角色和策略

在使用 Red Hat OpenShift Cluster Manager Hybrid Cloud Console 创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群前,创建所需的帐户范围的 STS 角色和策略,包括 Operator 策略。

先决条件

- 您为使用 STS 的 ROSA 完成 AWS 的先决条件。

- 您有可用的 AWS 服务配额。

- 您已在 AWS 控制台中启用了 ROSA 服务。

-

您已在安装主机上安装并配置了最新的 ROSA CLI (

rosa)。运行rosa version以查看您当前安装的 ROSA CLI 版本。如果有更新的版本,CLI 会提供下载此升级的链接。 - 已使用 ROSA CLI 登录到您的红帽帐户。

流程

检查 AWS 帐户是否有现有的角色和策略:

$ rosa list account-roles

如果您的 AWS 帐户中不存在它们,请创建所需的集群范围的 STS 角色和策略:

$ rosa create account-roles

选择提示中的默认值,以快速创建角色和策略。

1.4.3. 创建 OpenID 连接配置

当在 AWS 集群上使用 Red Hat OpenShift Service 时,您可以在创建集群时创建 OpenID Connect (OIDC)配置。此配置已注册到 OpenShift Cluster Manager。

前提条件

-

您已在安装主机上安装并配置了最新的 Red Hat OpenShift Service on AWS (ROSA) CLI

rosa。

流程

要将 OIDC 配置与 AWS 资源一同创建,请运行以下命令:

$ rosa create oidc-config --mode=auto --yes

此命令返回以下信息:

输出示例

? Would you like to create a Managed (Red Hat hosted) OIDC Configuration Yes I: Setting up managed OIDC configuration I: To create Operator Roles for this OIDC Configuration, run the following command and remember to replace <user-defined> with a prefix of your choice: rosa create operator-roles --prefix <user-defined> --oidc-config-id 13cdr6b If you are going to create a Hosted Control Plane cluster please include '--hosted-cp' I: Creating OIDC provider using 'arn:aws:iam::4540112244:user/userName' ? Create the OIDC provider? Yes I: Created OIDC provider with ARN 'arn:aws:iam::4540112244:oidc-provider/dvbwgdztaeq9o.cloudfront.net/13cdr6b'

在创建集群时,您必须提供 OIDC 配置 ID。CLI 输出为

--mode auto提供这个值,否则您必须根据--mode manual的awsCLI 输出确定这些值。可选: 您可以将 OIDC 配置 ID 保存为变量,以便稍后使用。运行以下命令来保存变量:

$ export OIDC_ID=<oidc_config_id>1- 1

- 在上面的示例输出中,OIDC 配置 ID 是 13cdr6b。

运行以下命令,查看变量的值:

$ echo $OIDC_ID

输出示例

13cdr6b

验证

您可以列出与用户机构关联的集群可用的 OIDC 配置。运行以下命令:

$ rosa list oidc-config

输出示例

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDN

1.4.4. 使用 OpenShift Cluster Manager 默认选项创建集群

当在 Red Hat Hybrid Cloud Console 上使用 Red Hat OpenShift Cluster Manager 创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群时,您可以选择默认选项来快速创建集群。您还可以使用 admin OpenShift Cluster Manager IAM 角色启用自动部署特定于集群的 Operator 角色和 OpenID Connect (OIDC)供应商。

前提条件

- 您为使用 STS 的 ROSA 完成 AWS 的先决条件。

- 您有可用的 AWS 服务配额。

- 您已在 AWS 控制台中启用了 ROSA 服务。

-

您已在安装主机上安装并配置了最新的 ROSA CLI (

rosa)。运行rosa version以查看您当前安装的 ROSA CLI 版本。如果有更新的版本,CLI 会提供下载此升级的链接。 - 已确认 AWS 帐户中存在 AWS Elastic Load Balancing (ELB)服务角色。

- 您已将 AWS 账户与您的红帽机构相关联。在帐户关联时,您可以将管理权限应用到 OpenShift Cluster Manager 角色。有关详细步骤,请参阅将 AWS 帐户与红帽机构 关联。

- 您已创建了所需的集群范围的 STS 角色和策略。具体步骤请参阅 创建集群范围的 STS 角色和策略。

流程

- 导航到 OpenShift Cluster Manager 并选择 Create cluster。

- 在 Create a OpenShift cluster 页面中,在 Red Hat OpenShift Service on AWS (ROSA) 行中选择 Create cluster。

验证您的 AWS 帐户 ID 是否在关联的 AWS 帐户 下拉菜单中列出,且安装程序、支持、worker 和 control plane 帐户角色 Amazon Resource Names (ARN) 是否在 Accounts 和 roles 页面中列出。

注意如果没有列出 AWS 帐户 ID,请检查您是否成功将 AWS 帐户与红帽机构相关联。如果没有列出您的帐户角色 ARN,请检查 AWS 帐户中是否存在所需的集群范围的 STS 角色。

- 点击 Next。

在 Cluster details 页面中,输入 Cluster name。将默认值留在剩余的字段中,然后点 Next。

注意集群创建生成域前缀,作为您在

openshiftapps.com上置备的集群的子域。如果集群名称小于或等于 15 个字符,该名称用于域前缀。如果集群名称超过 15 个字符,则域前缀会随机生成给 15 个字符的字符串。要自定义子域,请选择 Create custom domain prefix 复选框,然后在 Domain prefix 字段中输入您的域前缀名称。- 要快速部署集群,保留 Cluster settings, Networking, Cluster roles and policies, 和 Cluster updates 页中的默认选项,点每个页中的 Next。

- 在 Review your ROSA cluster 页中,查看您选择的概述并点 Create cluster 开始安装。

验证

您可以在集群的 Overview 页面中检查安装的进度。您可以在同一页面中查看安装日志。当页面的 Details 部分中的 Status 列为 Ready 时,您的集群已就绪。

注意如果安装失败,或者集群的状态在大约 40 分钟后仍没有变为 Ready,请检查安装故障排除文档以了解详细信息。如需更多信息,请参阅故障排除安装。如需联系红帽支持以获取帮助的步骤,请参阅 Red Hat OpenShift Service on AWS 支持。

1.5. 使用 CLI 快速创建集群

当使用 Red Hat OpenShift Service on AWS (ROSA) CLI rosa 创建使用 AWS 安全令牌服务(STS)的集群时,您可以选择默认选项来快速创建集群。

前提条件

- 您为使用 STS 的 ROSA 完成 AWS 的先决条件。

- 您有可用的 AWS 服务配额。

- 您已在 AWS 控制台中启用了 ROSA 服务。

-

您已在安装主机上安装并配置了最新的 ROSA CLI (

rosa)。运行rosa version以查看您当前安装的 ROSA CLI 版本。如果有更新的版本,CLI 会提供下载此升级的链接。 - 已使用 ROSA CLI 登录到您的红帽帐户。

- 已确认 AWS 帐户中存在 AWS Elastic Load Balancing (ELB)服务角色。

流程

创建所需的集群范围的角色和策略,包括 Operator 策略:

$ rosa create account-roles --mode auto

注意使用

auto模式时,您可以选择指定-y参数来绕过交互式提示并自动确认操作。使用默认值创建带有 STS 的集群。使用默认值时,会安装最新的稳定 OpenShift 版本:

$ rosa create cluster --cluster-name <cluster_name> \ 1 --sts --mode auto 2

注意如果您的集群名称超过 15 个字符,它将包含自动生成的域前缀作为您 provisioned 集群

的子域。要自定义子域,请使用

--domain-prefix标志。域前缀不能超过 15 个字符,它必须是唯一的,且在集群创建后无法更改。检查集群的状态:

$ rosa describe cluster --cluster <cluster_name|cluster_id>

在集群安装过程中,输出中会列出以下

State字段更改:-

等待(等待 OIDC 配置) -

待定(准备帐户) -

安装(正在进行中的DNS 设置) -

安装 ready注意如果安装失败,或者

State字段在大约 40 分钟后没有变为ready,请检查安装故障排除文档以了解详细信息。如需更多信息,请参阅故障排除安装。如需联系红帽支持以获取帮助的步骤,请参阅 Red Hat OpenShift Service on AWS 支持。

-

通过观察 OpenShift 安装程序日志来跟踪集群创建的进度:

$ rosa logs install --cluster <cluster_name|cluster_id> --watch 1- 1

- 指定在安装过程中监视新日志消息的

--watch标志。这个参数是可选的。

1.6. 后续步骤

1.7. 其他资源

- 有关使用手动模式部署 ROSA 集群的步骤,请参阅使用自定义创建集群。

- 有关使用 STS 在 AWS 上部署 Red Hat OpenShift Service 所需的 AWS Identity Access Management (IAM)资源的更多信息,请参阅 关于使用 STS 的集群的 IAM 资源。

- 有关可选设置 Operator 角色名称前缀的详情,请参阅关于自定义 Operator IAM 角色前缀。

- 有关使用 STS 安装 ROSA 的先决条件的详情,请参考使用 STS 的 ROSA 的 AWS 先决条件。

-

有关使用

自动和手动 - 有关在 AWS IAM 中使用 OpenID Connect (OIDC)身份提供程序的更多信息,请参阅 AWS 文档中的 创建 OpenID Connect (OIDC)身份供应商。

- 有关 ROSA 集群安装故障排除的更多信息,请参阅故障排除安装。

- 有关联系红帽支持以获取帮助的步骤,请参阅 获取 Red Hat OpenShift Service on AWS 的支持。

第 2 章 使用自定义创建带有 STS 的 ROSA 集群

使用自定义,使用 AWS 安全令牌服务(STS)创建 Red Hat OpenShift Service on AWS (ROSA)集群。您可以使用 Red Hat OpenShift Cluster Manager 或 ROSA CLI (rosa)部署集群。

使用本文档中的步骤,在创建所需的 AWS Identity and Access Management (IAM)资源时,您还可以选择 auto 和 manual 模式。

2.1. 了解自动和手动部署模式

当使用 AWS 安全令牌服务 (STS) 在 AWS (ROSA) 集群中安装 Red Hat OpenShift Service 时,您可以选择 auto 和 manual 模式来创建所需的 AWS Identity and Access Management (IAM)资源。

自动模式-

使用这个模式,ROSA CLI (

rosa)会立即创建所需的 IAM 角色和策略,以及 AWS 帐户中的 OpenID Connect (OIDC)供应商。 manual模式-

在这个版本中,

rosa输出创建 IAM 资源所需的aws命令。对应的策略 JSON 文件也保存到当前目录中。通过使用手动模式,您可以在手动运行前查看生成的aws命令。手动模式还允许您将命令传递给机构中的另一个管理员或组,以便他们可以创建资源。

如果选择 使用手动模式,集群安装会等待,直到手动创建特定于集群的 Operator 角色和 OIDC 供应商。创建资源后,安装将继续。如需更多信息,请参阅使用 OpenShift Cluster Manager 创建 Operator 角色和 OIDC 供应商。

有关使用 STS 安装 ROSA 所需的 AWS IAM 资源的更多信息,请参阅关于使用 STS 的集群的 IAM 资源。

2.1.1. 使用 OpenShift Cluster Manager 创建 Operator 角色和 OIDC 供应商

如果使用 Red Hat OpenShift Cluster Manager 安装集群并选择使用手动模式创建所需的 AWS IAM Operator 角色和 OIDC 供应商,则会提示您输入以下安装方法之一来安装资源。允许您选择适合您的机构需求的资源创建方法:

- AWS CLI (

aws) -

使用此方法,您可以下载并提取包含创建 IAM 资源所需的

aws命令和策略文件的存档文件。从包含策略文件的目录运行提供的 CLI 命令,以创建 Operator 角色和 OIDC 供应商。 - Red Hat OpenShift Service on AWS (ROSA) CLI,

rosa -

您可以运行此方法提供的命令,以使用

rosa为集群创建 Operator 角色和 OIDC 供应商。

如果使用 auto 模式,OpenShift Cluster Manager 会自动创建 Operator 角色和 OIDC 供应商,使用 OpenShift Cluster Manager IAM 角色提供的权限。要使用此功能,您必须将 admin 权限应用到该角色。

2.2. 了解 AWS 帐户关联

在 Red Hat Hybrid Cloud Console 上使用 Red Hat OpenShift Cluster Manager 创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群之前,您必须将 AWS 帐户与您的红帽机构相关联。您可以通过创建和链接以下 IAM 角色来关联您的帐户。

- OpenShift Cluster Manager 角色

创建 OpenShift Cluster Manager IAM 角色并将其链接到您的红帽机构。

您可以将基本或管理权限应用到 OpenShift Cluster Manager 角色。基本权限使用 OpenShift Cluster Manager 启用集群维护。管理权限允许使用 OpenShift Cluster Manager 自动部署特定于集群的 Operator 角色和 OpenID Connect(OIDC)供应商。

您可以使用 OpenShift Cluster Manager 角色的管理权限来快速部署集群。

- 用户角色

创建用户 IAM 角色并将其链接到您的红帽用户帐户。红帽用户帐户必须存在于红帽机构中,该机构链接到您的 OpenShift Cluster Manager 角色。

当使用 OpenShift Cluster Manager Hybrid Cloud Console 安装集群和所需的 STS 资源时,红帽会使用用户角色来验证 AWS 身份。

其他资源

- 有关创建并链接 OpenShift Cluster Manager 和用户 IAM 角色的详细步骤,请参阅使用 OpenShift Cluster Manager 使用自定义创建集群。

2.3. IAM 角色和策略的 ARN 路径自定义

当您创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群上所需的 AWS IAM 角色和策略时,您可以指定自定义 Amazon Resource Name (ARN)路径。这可让您使用满足机构安全要求的角色和策略 ARN 路径。

在创建 OCM 角色、用户角色以及帐户范围内的角色和策略时,您可以指定自定义 ARN 路径。

如果您在创建一组集群范围的角色和策略时定义了自定义 ARN 路径,则相同的路径将应用到集合中的所有角色和策略。以下示例显示了一组集群范围的角色和策略的 ARN。在示例中,ARN 使用自定义路径 /test/path/dev/ 和自定义角色前缀 test-env :

-

arn:aws:iam::<account_id>:role/test/path/dev/test-env-Worker-Role -

arn:aws:iam::<account_id>:role/test/path/dev/test-env-Support-Role -

arn:aws:iam::<account_id>:role/test/path/dev/test-env-Installer-Role -

arn:aws:iam::<account_id>:role/test/path/dev/test-env-ControlPlane-Role -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-Worker-Role-Policy -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-Support-Role-Policy -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-Installer-Role-Policy -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-ControlPlane-Role-Policy

在创建特定于集群的 Operator 角色时,相关集群范围的安装程序角色的 ARN 路径会自动检测到并应用 Operator 角色。

有关 ARN 路径的更多信息,请参阅 AWS 文档中的 Amazon 资源名称(ARN)。

其他资源

- 有关在 AWS 集群上创建 Red Hat OpenShift Service 时为 IAM 资源指定自定义 ARN 路径的步骤 ,请参阅使用自定义创建集群。

2.4. 支持使用 STS 的 ROSA 集群的注意事项

创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群的支持方法是使用本文档中介绍的步骤。

您可以将 手动模式 与 ROSA CLI (rosa)搭配使用来生成 AWS Identity and Access Management (IAM)策略文件和 aws 命令,用于安装 STS 资源所需的 aws 命令。

生成的文件和 aws 命令仅用于查看目的,不要对它们进行任何修改。红帽不支持使用策略文件或 aws 命令修改版本的 ROSA 集群。

2.5. 非PrivateLink ROSA 集群的 Amazon VPC 要求

要创建 Amazon VPC,您必须有以下内容:

- 互联网网关,

- NAT 网关,

- 提供互联网连接的私有和公共子网来安装所需组件。

对于 Single-AZ 集群,必须至少有一个私有和公共子网,并且需要至少三个私有和公共子网用于 Multi-AZ 集群。

其他资源

- 有关 AWS 集群所需的默认组件的更多信息,请参阅 AWS 文档中的 Default VPCs。

- 有关在 AWS 控制台中创建 VPC 的说明,请参阅 AWS 文档中的 创建 VPC。

2.6. 创建 OpenID 连接配置

当在 AWS 集群上使用 Red Hat OpenShift Service 时,您可以在创建集群时创建 OpenID Connect (OIDC)配置。此配置已注册到 OpenShift Cluster Manager。

前提条件

-

您已在安装主机上安装并配置了最新的 Red Hat OpenShift Service on AWS (ROSA) CLI

rosa。

流程

要将 OIDC 配置与 AWS 资源一同创建,请运行以下命令:

$ rosa create oidc-config --mode=auto --yes

此命令返回以下信息:

输出示例

? Would you like to create a Managed (Red Hat hosted) OIDC Configuration Yes I: Setting up managed OIDC configuration I: To create Operator Roles for this OIDC Configuration, run the following command and remember to replace <user-defined> with a prefix of your choice: rosa create operator-roles --prefix <user-defined> --oidc-config-id 13cdr6b If you are going to create a Hosted Control Plane cluster please include '--hosted-cp' I: Creating OIDC provider using 'arn:aws:iam::4540112244:user/userName' ? Create the OIDC provider? Yes I: Created OIDC provider with ARN 'arn:aws:iam::4540112244:oidc-provider/dvbwgdztaeq9o.cloudfront.net/13cdr6b'

在创建集群时,您必须提供 OIDC 配置 ID。CLI 输出为

--mode auto提供这个值,否则您必须根据--mode manual的awsCLI 输出确定这些值。可选: 您可以将 OIDC 配置 ID 保存为变量,以便稍后使用。运行以下命令来保存变量:

$ export OIDC_ID=<oidc_config_id>1- 1

- 在上面的示例输出中,OIDC 配置 ID 是 13cdr6b。

运行以下命令,查看变量的值:

$ echo $OIDC_ID

输出示例

13cdr6b

验证

您可以列出与用户机构关联的集群可用的 OIDC 配置。运行以下命令:

$ rosa list oidc-config

输出示例

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDN

2.7. 使用自定义创建集群

使用符合您的环境需求的配置,在 AWS (ROSA) 上部署带有 AWS 安全令牌服务 (STS) 集群的 Red Hat OpenShift Service。您可以使用 Red Hat OpenShift Cluster Manager 或 ROSA CLI (rosa)使用自定义部署集群。

2.7.1. 使用 OpenShift Cluster Manager 使用自定义创建集群

当您创建使用 AWS 安全令牌服务 (STS) 的 Red Hat OpenShift Service on AWS (ROSA) 集群时,您可以使用 Red Hat OpenShift Cluster Manager 以交互自定义安装。

STS 仅支持公共和 AWS PrivateLink 集群。常规私有集群(非PrivateLink)无法用于 STS。

前提条件

- 您为使用 STS 的 ROSA 完成 AWS 的先决条件。

- 您有可用的 AWS 服务配额。

- 您已在 AWS 控制台中启用了 ROSA 服务。

-

您已在安装主机上安装并配置了最新的 ROSA CLI (

rosa)。运行rosa version以查看您当前安装的 ROSA CLI 版本。如果有更新的版本,CLI 会提供下载此升级的链接。 - 已确认 AWS 帐户中存在 AWS Elastic Load Balancing (ELB)服务角色。

- 如果要配置集群范围代理,请验证可以从安装集群的 VPC 访问代理。该代理还必须从 VPC 的专用子网访问。

流程

- 导航到 OpenShift Cluster Manager 并选择 Create cluster。

- 在 Create a OpenShift cluster 页面中,在 Red Hat OpenShift Service on AWS (ROSA) 行中选择 Create cluster。

如果自动检测到 AWS 帐户,帐户 ID 会在 关联的 AWS 帐户 下拉菜单中列出。如果没有自动检测到 AWS 帐户,点 Select a account → associated AWS account 并按照以下步骤操作:

在 Authenticate 页面上,单击

rosa login命令旁边的复制按钮。命令包括您的 OpenShift Cluster Manager API 登录令牌。注意您还可以在 OpenShift Cluster Manager 上的 OpenShift Cluster Manager API Token 页面中加载 API 令牌。

在 CLI 中运行复制的命令以登录到您的 ROSA 帐户。

$ rosa login --token=<api_login_token> 1- 1

- 将

<api_login_token> 替换为复制命令中提供的令牌。

输出示例

I: Logged in as '<username>' on 'https://api.openshift.com'

- 在 OpenShift Cluster Manager 中的 Authenticate 页面上,单击 Next。

在 OCM 角色页面中,点 Basic OCM role 或 Admin OCM role 命令旁边的复制按钮。

基本角色可让 OpenShift Cluster Manager 检测 ROSA 所需的 AWS IAM 角色和策略。admin 角色还启用角色和策略的检测。另外,admin 角色允许使用 OpenShift Cluster Manager 自动部署特定于集群 Operator 角色和 OpenID Connect (OIDC) 供应商。

在 CLI 中运行复制的命令,并按照提示创建 OpenShift Cluster Manager IAM 角色。以下示例使用默认选项创建基本 OpenShift Cluster Manager IAM 角色:

$ rosa create ocm-role

输出示例

I: Creating ocm role ? Role prefix: ManagedOpenShift 1 ? Enable admin capabilities for the OCM role (optional): No 2 ? Permissions boundary ARN (optional): 3 ? Role Path (optional): 4 ? Role creation mode: auto 5 I: Creating role using 'arn:aws:iam::<aws_account_id>:user/<aws_username>' ? Create the 'ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' role? Yes I: Created role 'ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' with ARN 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' I: Linking OCM role ? OCM Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id> ? Link the 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' role with organization '<red_hat_organization_id>'? Yes 6 I: Successfully linked role-arn 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' with organization account '<red_hat_organization_id>'

- 1

- 指定要在 OCM IAM 角色名称中包含的前缀。默认值为

ManagedOpenShift。每个 AWS 帐户只能为红帽机构创建一个 OCM 角色。 - 2

- 启用 admin OpenShift Cluster Manager IAM 角色,该角色等同于指定

--admin参数。如果要使用 Auto 模式使用 OpenShift Cluster Manager 自动置备特定于集群的 Operator 角色和 OIDC 供应商,则需要 admin 角色。 - 3

- 可选:为角色指定一个权限边界 Amazon Resource Name (ARN)。如需更多信息,请参阅 AWS 文档中的 IAM 实体的权限边界。

- 4

- 为您的 OCM 角色指定自定义 ARN 路径。该路径必须仅包含字母数字字符,并以

/开头和结尾,例如/test/path/dev/。如需更多信息,请参阅 IAM 角色和策略的 ARN 路径自定义。 - 5

- 选择角色创建模式。您可以使用

auto模式自动创建 OpenShift Cluster Manager IAM 角色并将其链接到您的红帽机构帐户。在手动模式中,ROSA CLI 生成创建和链接角色所需的aws命令。在手动模式中,对应的策略 JSON 文件也保存到当前目录中。manual模式允许您在手动运行aws命令前查看详情。 - 6

- 将 OpenShift Cluster Manager IAM 角色链接到您的红帽机构帐户。

如果您不选择将 OpenShift Cluster Manager IAM 角色链接到上一命令中的红帽机构帐户,请从 OpenShift Cluster Manager OCM 角色 页面中复制

rosa link命令并运行它:$ rosa link ocm-role <arn> 1- 1

- 将

<arn>替换为上一命令输出中包含的 OpenShift Cluster Manager IAM 角色的 ARN。

- 在 OpenShift Cluster Manager OCM 角色 页面中选择 Next。

在 User role 页面上,点 User role 命令的复制按钮,并在 CLI 中运行命令。在安装集群以及 OpenShift Cluster Manager 所需的资源时,红帽使用用户角色来验证 AWS 身份。

按照提示创建用户角色:

$ rosa create user-role

输出示例

I: Creating User role ? Role prefix: ManagedOpenShift 1 ? Permissions boundary ARN (optional): 2 ? Role Path (optional): [? for help] 3 ? Role creation mode: auto 4 I: Creating ocm user role using 'arn:aws:iam::<aws_account_id>:user/<aws_username>' ? Create the 'ManagedOpenShift-User-<red_hat_username>-Role' role? Yes I: Created role 'ManagedOpenShift-User-<red_hat_username>-Role' with ARN 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role' I: Linking User role ? User Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role ? Link the 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role' role with account '<red_hat_user_account_id>'? Yes 5 I: Successfully linked role ARN 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role' with account '<red_hat_user_account_id>'

- 1

- 指定要在用户角色名称中包含的前缀。默认值为

ManagedOpenShift。 - 2

- 可选:为角色指定一个权限边界 Amazon Resource Name (ARN)。如需更多信息,请参阅 AWS 文档中的 IAM 实体的权限边界。

- 3

- 为您的用户角色指定自定义 ARN 路径。该路径必须仅包含字母数字字符,并以

/开头和结尾,例如/test/path/dev/。如需更多信息,请参阅 IAM 角色和策略的 ARN 路径自定义。 - 4

- 选择角色创建模式。您可以使用

auto模式自动创建用户角色并将其链接到 OpenShift Cluster Manager 用户帐户。在手动模式中,ROSA CLI 生成创建和链接角色所需的aws命令。在手动模式中,对应的策略 JSON 文件也保存到当前目录中。manual模式允许您在手动运行aws命令前查看详情。 - 5

- 将用户角色链接到 OpenShift Cluster Manager 用户帐户。

如果您没有将用户角色链接到上一命令中的 OpenShift Cluster Manager 用户帐户,请从 OpenShift Cluster Manager User role 页面中复制

rosa link命令并运行它:$ rosa link user-role <arn> 1- 1

- 将 <

arn> 替换为上一命令输出中包含的用户角色的 ARN。

- 在 OpenShift Cluster Manager User role 页面上,单击 Ok。

- 验证 AWS 帐户 ID 是否列在 Accounts and roles 页面的关联 AWS 帐户下拉菜单中。

如果所需的帐户角色不存在,则会提供一个通知,表示有些帐户角色 ARN 没有被检测到。您可以通过点击

rosa create account-roles命令旁边的复制缓冲区并在 CLI 中运行命令,创建 AWS 帐户范围的角色和策略,包括 Operator 策略:$ rosa create account-roles

输出示例

I: Logged in as '<red_hat_username>' on 'https://api.openshift.com' I: Validating AWS credentials... I: AWS credentials are valid! I: Validating AWS quota... I: AWS quota ok. If cluster installation fails, validate actual AWS resource usage against https://docs.openshift.com/rosa/rosa_getting_started/rosa-required-aws-service-quotas.html I: Verifying whether OpenShift command-line tool is available... I: Current OpenShift Client Version: 4.0 I: Creating account roles ? Role prefix: ManagedOpenShift 1 ? Permissions boundary ARN (optional): 2 ? Path (optional): [? for help] 3 ? Role creation mode: auto 4 I: Creating roles using 'arn:aws:iam::<aws_account_number>:user/<aws_username>' ? Create the 'ManagedOpenShift-Installer-Role' role? Yes 5 I: Created role 'ManagedOpenShift-Installer-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Installer-Role' ? Create the 'ManagedOpenShift-ControlPlane-Role' role? Yes 6 I: Created role 'ManagedOpenShift-ControlPlane-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-ControlPlane-Role' ? Create the 'ManagedOpenShift-Worker-Role' role? Yes 7 I: Created role 'ManagedOpenShift-Worker-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Worker-Role' ? Create the 'ManagedOpenShift-Support-Role' role? Yes 8 I: Created role 'ManagedOpenShift-Support-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Support-Role' I: To create a cluster with these roles, run the following command: rosa create cluster --sts

- 1

- 指定要在 OpenShift Cluster Manager IAM 角色名称中包含的前缀。默认值为

ManagedOpenShift。重要您必须指定一个在 AWS 帐户之间是唯一的集群范围的角色前缀,即使您为帐户角色使用自定义 ARN 路径。

- 2

- 可选:为角色指定一个权限边界 Amazon Resource Name (ARN)。如需更多信息,请参阅 AWS 文档中的 IAM 实体的权限边界。

- 3

- 为您的集群范围的角色指定自定义 ARN 路径。该路径必须仅包含字母数字字符,并以

/开头和结尾,例如/test/path/dev/。如需更多信息,请参阅 IAM 角色和策略的 ARN 路径自定义。 - 4

- 选择角色创建模式。您可以使用

auto模式自动创建帐户范围内的角色和策略。在手动模式中,ROSA CLI 生成创建角色和策略所需的aws命令。在手动模式中,对应的策略 JSON 文件也保存到当前目录中。manual模式允许您在手动运行aws命令前查看详情。 - 5 6 7 8

- 创建集群范围的安装程序、control plane、worker 和支持角色以及对应的 IAM 策略。如需更多信息,请参阅 帐户范围的 IAM 角色和策略参考。注意

在此步骤中,ROSA CLI 还会自动创建特定于集群 Operator 策略的帐户范围的 Operator IAM 策略,以允许 ROSA 集群 Operator 执行核心 OpenShift 功能。如需更多信息,请参阅 帐户范围的 IAM 角色和策略参考。

在 Accounts and roles 页面中,点 Refresh ARNs 并验证是否列出了安装程序、支持、worker 和 control plane 帐户角色 ARN。

如果您的集群版本的 AWS 帐户中有多个帐户角色,则会提供一个 安装程序角色 ARN 的下拉列表。选择您要用于集群的安装程序角色的 ARN。集群使用与所选安装程序角色相关的集群范围的角色和策略。

点击 Next。

注意如果更改了 Accounts and roles 页面,您可能需要再次选择复选框,以确认您已读取并完成所有先决条件。

在 Cluster details 页面中,为集群提供一个名称并指定集群详情:

- 添加集群名称。

可选:集群创建会生成域前缀,作为您在

openshiftapps.com上置备的集群的子域。如果集群名称小于或等于 15 个字符,该名称用于域前缀。如果集群名称超过 15 个字符,则域前缀会随机生成给 15 个字符的字符串。要自定义子域,请选择 Create custom domain prefix 复选框,然后在 Domain prefix 字段中输入您的域前缀名称。域前缀不能超过 15 个字符,在您的机构内必须是唯一的,且在集群创建后无法更改。

- 从 Version 下拉菜单中选择集群版本。

- 从 Region 下拉菜单中选择云供应商区域。

- 选择 Single zone 或 Multi-zone 配置。

- 选择 Enable user workload monitoring 以监控您自己的项目,使其与红帽站点可靠性工程师(SRE)平台指标隔离。默认启用这个选项。

可选:如果您需要 etcd 键值加密,请选择 Enable additional etcd encryption。使用此选项时,etcd 键的值被加密,而不是键本身。这个选项除了 control plane 存储加密外,它默认加密 Red Hat OpenShift Service on AWS 集群中的 etcd 卷。

注意通过在 etcd 中为密钥值启用 etcd 加密,则会出现大约 20% 的性能开销。除了加密 etcd 卷的默认 control plane 存储加密外,还会引入第二层加密的开销。只有在特别需要时才考虑启用 etcd 加密。

可选:如果要提供自己的 AWS 密钥管理服务(KMS) 密钥 Amazon 资源名称(ARN),请选择 Encrypt persistent volumes with customer key。用于加密集群中的持久性卷的密钥。

重要默认情况下,仅加密从默认存储类创建的持久性卷 (PV)。

只有在将存储类配置为加密时,使用其他存储类创建的 PV 才会被加密。

可选。要创建客户管理的 KMS 密钥,请按照创建对称加密 KMS 密钥的步骤进行操作。

重要除了成功创建集群的帐户角色外,还需要 EBS Operator 角色。

此角色必须附加到

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentials策略,这是 ROSA 所需的 IAM 策略,以通过 Container Storage Interface (CSI)管理后端存储。有关集群 Operator 所需的策略和权限的更多信息,请参阅 集群范围的角色创建方法。

EBS Operator 角色示例

"ARN:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"创建 Operator 角色后,您必须在 AWS 控制台的Key Management Service (KMS) 页面中 编辑 Key Policy 以添加角色。

- 点击 Next。

在 Default machine pool 页面中,选择一个 Compute 节点实例类型。

注意创建集群后,您可以更改集群中的计算节点数量,但您无法更改默认机器池中的计算节点实例类型。您可用的节点数量和类型取决于您是否使用单一或者多个可用区。它们还取决于您 AWS 帐户和所选区域中的启用和可用的内容。

可选:为默认机器池配置自动扩展:

- 选择 Enable autoscaling 以自动扩展默认机器池中的机器数量,以满足部署需求。

设置自动扩展的最小和最大节点数限值。集群自动扩展不会减少或增加默认的机器池节点数超过您指定的限制。

- 如果您使用一个可用区部署集群,请设置最小节点数和最大节点数。这会在可用区中定义最小和最大计算节点限值。

- 如果您使用多个可用区部署集群,请为每个区设置 Minimum nodes per zone 和 Maximum nodes per zone。它定义每个区的最小和最大计算节点限值。

注意另外,您可以在创建机器池后为默认机器池设置自动扩展首选项。

如果没有启用自动扩展,请为默认机器池选择计算节点计数:

- 如果您使用一个可用区部署集群,请从下拉菜单中选择 Compute 节点数。这定义了置备到区域的机器池的计算节点数量。

- 如果您使用多个可用区部署集群,请从下拉菜单中选择 Compute 节点数(每个区)。这定义了每个区要置备到机器池的计算节点数量。

可选: 选择 EC2 实例元数据服务(IMDS)配置 -

可选(默认)或必需- 来强制使用 IMDSv2。有关 IMDS 的更多信息,请参阅 AWS 文档中的实例元数据和用户数据。重要在集群创建后无法更改实例元数据服务设置。

- 可选:展开 标记节点标签,为节点添加标签。点 Add label 来添加更多节点标签并选择 Next。

在网络 配置页面 的集群 隐私 部分中,选择 Public 或 Private 来使用集群的公共或私有 API 端点和应用程序路由。

重要在集群创建后,无法在公共和私有之间更改 API 端点。

- 公共 API 端点

- 如果您不想限制对集群的访问,请选择 Public。您可以从互联网访问 Kubernetes API 端点和应用程序路由。

- 私有 API 端点

如果要限制集群的网络访问,请选择 Private。Kubernetes API 端点和应用程序路由只能从直接连接访问。

重要如果使用私有 API 端点,则在更新云供应商帐户中的网络设置之前,您无法访问集群。

可选:如果您选择使用公共 API 端点,则默认为集群创建新的 VPC。如果要在现有 VPC 中安装集群,请选择 Install into an existing VPC。

警告您无法将 ROSA 集群安装到 OpenShift 安装程序创建的现有 VPC 中。这些 VPC 在集群部署期间创建,且必须只与单个集群关联,以确保集群置备和删除操作正常工作。

要验证 OpenShift 安装程序是否已创建 VPC,请检查

kubernetes.io/cluster/<infra-id>标签上的owned值。例如,当查看名为mycluster-12abc-34def的 VPC 标签时,kubernetes.io/cluster/mycluster-12abc-34def标签的值为owned。因此,VPC 由安装程序创建的,不得由管理员修改。注意如果选择使用私有 API 端点,则必须使用现有的 VPC 和 PrivateLink,Install into an existing VPC 和 Use a PrivateLink 选项会被自动选择。通过这些选项,Red Hat Site Reliability Engineering (SRE)团队可以使用 AWS PrivateLink 端点连接到集群,以帮助支持。

- 可选: 如果要将集群安装到现有的 VPC 中,请选择配置集群范围代理 来启用 HTTP 或 HTTPS 代理来拒绝从集群直接访问互联网。

- 点击 Next。

如果您选择在现有 AWS VPC 中安装集群,请提供 Virtual Private Cloud (VPC)子网设置。

注意您必须确保您的 VPC 配置了一个公有和私有子网,以及您要安装到的每个可用区的专用子网。如果您选择使用 PrivateLink,则只需要专用子网。

可选:扩展 Additional security groups 并选择额外的自定义安全组,以应用到默认创建的机器池中的节点。您必须已创建了安全组,并将其与您为这个集群选择的 VPC 关联。您无法在创建集群时将安全组添加到默认机器池中。

默认情况下,您指定的安全组将为所有节点类型添加。取消选择 Apply the same security groups to all node type (control plane, infrastructure and worker)复选框,以为每个节点类型 选择不同的安全组。

如需更多信息,请参阅附加资源 下 安全组 的要求。

如果您选择配置集群范围代理,在 Cluster-wide proxy 页面中提供代理配置详情:

至少在以下字段之一中输入值:

- 指定有效的 HTTP 代理 URL。

- 指定有效的 HTTPS 代理 URL。

在 Additional trust bundle 字段中,提供 PEM 编码 X.509 证书捆绑包。捆绑包添加到集群节点的可信证书存储中。需要额外的信任捆绑包文件,除非代理的身份证书由 Red Hat Enterprise Linux CoreOS (RHCOS) 信任捆绑包的颁发机构签名。

如果您使用不要求额外代理配置但需要额外 CA 的 MITM 透明代理网络,您必须提供 MITM CA 证书。

注意如果您在没有指定 HTTP 或 HTTPS 代理 URL 的情况下上传额外的信任捆绑包文件,则会在集群中设置捆绑包,但不会配置为与代理一起使用。

- 点击 Next。

有关使用 Red Hat OpenShift Service on AWS 配置代理的更多信息 ,请参阅配置集群范围代理。

在 CIDR 范围 对话框中,配置自定义无类别间路由 (CIDR) 范围,或使用提供默认值并点 Next。

注意如果您要安装到 VPC 中,Machine CIDR 范围必须与 VPC 子网匹配。

重要稍后无法更改 CIDR 配置。在继续操作前,请联系您的网络管理员选择。

在 Cluster roles and policies 页面中,选择您首选的特定于集群的 Operator IAM 角色和 OIDC 供应商创建模式。

使用 Manual 模式,您可以使用

rosaCLI 命令或awsCLI 命令为集群生成所需的 Operator 角色和 OIDC 供应商。通过手动模式,您可以在使用首选选项手动创建 IAM 资源并完成集群安装前查看详情。另外,您可以使用 Auto 模式自动创建 Operator 角色和 OIDC 供应商。要启用 Auto 模式,OpenShift Cluster Manager IAM 角色必须具有管理员权限。

注意如果您在创建关联的集群范围的角色时指定了自定义 ARN 路径,则会自动检测自定义路径并将其应用到 Operator 角色。当使用 Manual 或 Auto 模式创建 Operator 角色时,会应用自定义 ARN 路径。

可选:为特定于集群 Operator IAM 角色指定自定义 operator 角色前缀。

注意默认情况下,特定于集群的 Operator 角色名称使用集群名称和随机 4 位哈希值作为前缀。您可以选择指定自定义前缀来替换角色名称中的 <

cluster_name>-<hash>。创建特定于集群的 Operator IAM 角色时会应用前缀。有关前缀的详情,请参阅关于自定义 Operator IAM 角色前缀。- 选择 Next。

在 Cluster update 策略 页面中,配置您的更新首选项:

选择集群更新方法:

- 如果要 单独调度每个更新,请选择单个更新。这是默认选项。

选择 Recurring updates 以在更新可用是在您的首先日期、开始时间上更新集群。

重要即使选择了周期性更新,在次版本间升级集群前,您必须更新帐户和特定于集群的 IAM 资源。

注意您可以在 Red Hat OpenShift Service on AWS 更新生命周期文档中查看生命周期结束日期。如需更多信息,请参阅 Red Hat OpenShift Service on AWS 更新生命周期。

- 如果您选择重复更新,请从下拉菜单中选择 UTC 中的星期天和升级开始时间。

- 可选:您可以在集群安装过程中为节点排空设置宽限期。默认设置 1 小时 宽限期。

点击 Next。

注意如果出现严重影响集群的安全性或稳定性的关键安全问题,Red Hat Site Reliability Engineering (SRE) 可能会对最新 z-stream 版本进行自动更新。在通知客户后,更新会在 48 小时内应用。有关严重影响安全评级的信息,请参阅 了解红帽安全评级。

- 查看您选择的概述并点 Create cluster 启动集群安装。

如果选择使用 Manual 模式,请手动创建特定于集群的 Operator 角色和 OIDC 供应商以继续安装:

在 Action required to continue installation 对话框中,选择 AWS CLI 或 ROSA CLI 选项卡并手动创建资源:

如果您选择使用 AWS CLI 方法,点 Download .zip,保存文件,然后提取 AWS CLI 命令和策略文件。然后,在 CLI 中运行提供的

aws命令。注意您必须在包含策略文件的目录中运行

aws命令。如果您选择使用 ROSA CLI 方法,点

rosa create命令旁边的复制按钮,并在 CLI 中运行它们。注意如果您在创建关联的集群范围的角色时指定了自定义 ARN 路径,则会自动检测到自定义路径,并在使用这些手动方法创建时应用到 Operator 角色。

- 在 Action required to continue installation 对话框中,点 x 返回到集群的 Overview 页。

- 验证集群的 Overview 页面的 Details 部分中的 Cluster Status 是否已从 Waiting 改为 Installing。在状态更改前,可能需要大约两分钟的延迟时间。

注意如果选择使用 Auto 模式,OpenShift Cluster Manager 会自动创建 Operator 角色和 OIDC 供应商。

重要除了成功创建集群的帐户角色外,还需要 EBS Operator 角色。

此角色必须附加到

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentials策略,这是 ROSA 所需的 IAM 策略,以通过 Container Storage Interface (CSI)管理后端存储。有关集群 Operator 所需的策略和权限的更多信息,请参阅 集群范围的角色创建方法。

EBS Operator 角色示例

"ARN:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"创建 Operator 角色后,您必须在 AWS 控制台的Key Management Service (KMS) 页面中 编辑 Key Policy 以添加角色。

验证

您可以在集群的 Overview 页面中监控安装的进度。您可以在同一页面中查看安装日志。当页面的 Details 部分中的 Status 列为 Ready 时,您的集群已就绪。

注意如果安装失败,或者集群的状态在大约 40 分钟后仍没有变为 Ready,请检查安装故障排除文档以了解详细信息。如需更多信息,请参阅故障排除安装。如需联系红帽支持以获取帮助的步骤,请参阅 Red Hat OpenShift Service on AWS 支持。

其他资源

- 使用 ROSA CLI 管理对象中的 创建集群

- 集群范围的角色创建方法

2.7.2. 使用 CLI 使用自定义创建集群

当您创建使用 AWS 安全令牌服务 (STS) 的 Red Hat OpenShift Service on AWS (ROSA) 集群时,您可以使用交互模式自定义安装。

当在集群创建时运行 rosa create cluster --interactive 命令时,您会看到一系列互动提示,供您自定义部署。如需更多信息,请参阅交换式集群创建模式参考。

使用互动模式安装集群后,输出中会提供一个单个命令,供您使用相同的自定义配置部署更多集群。

STS 仅支持公共和 AWS PrivateLink 集群。常规私有集群(非PrivateLink)无法用于 STS。

前提条件

- 您为使用 STS 的 ROSA 完成 AWS 的先决条件。

- 您有可用的 AWS 服务配额。

- 您已在 AWS 控制台中启用了 ROSA 服务。

-

您已在安装主机上安装并配置了最新的 ROSA CLI

rosa。运行rosa version以查看您当前安装的 ROSA CLI 版本。如果有更新的版本,CLI 会提供下载此升级的链接。 如果要使用客户管理的 AWS 密钥管理服务(KMS)密钥进行加密,您必须创建一个对称 KMS 密钥。创建集群时您必须提供 Amazon 资源名称(ARN)。要创建客户管理的 KMS 密钥,请按照创建对称加密 KMS 密钥的步骤进行操作。

重要除了成功创建集群的帐户角色外,还需要 EBS Operator 角色。

此角色必须附加到

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentials策略,这是 ROSA 所需的 IAM 策略,以通过 Container Storage Interface (CSI)管理后端存储。有关集群 Operator 所需的策略和权限的更多信息,请参阅 集群范围的角色创建方法。

EBS Operator 角色示例

"ARN:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"创建 Operator 角色后,您必须在 AWS 控制台的Key Management Service (KMS) 页面中 编辑 Key Policy 以添加角色。

流程

创建所需的集群范围的角色和策略,包括 Operator 策略:

在当前工作目录中生成 IAM 策略 JSON 文件,并输出

awsCLI 命令进行审核:$ rosa create account-roles --interactive \ 1 --mode manual 2

输出示例

I: Logged in as '<red_hat_username>' on 'https://api.openshift.com' I: Validating AWS credentials... I: AWS credentials are valid! I: Validating AWS quota... I: AWS quota ok. If cluster installation fails, validate actual AWS resource usage against https://docs.openshift.com/rosa/rosa_getting_started/rosa-required-aws-service-quotas.html I: Verifying whether OpenShift command-line tool is available... I: Current OpenShift Client Version: 4.0 I: Creating account roles ? Role prefix: ManagedOpenShift 1 ? Permissions boundary ARN (optional): 2 ? Path (optional): [? for help] 3 ? Role creation mode: auto 4 I: Creating roles using 'arn:aws:iam::<aws_account_number>:user/<aws_username>' ? Create the 'ManagedOpenShift-Installer-Role' role? Yes 5 I: Created role 'ManagedOpenShift-Installer-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Installer-Role' ? Create the 'ManagedOpenShift-ControlPlane-Role' role? Yes 6 I: Created role 'ManagedOpenShift-ControlPlane-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-ControlPlane-Role' ? Create the 'ManagedOpenShift-Worker-Role' role? Yes 7 I: Created role 'ManagedOpenShift-Worker-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Worker-Role' ? Create the 'ManagedOpenShift-Support-Role' role? Yes 8 I: Created role 'ManagedOpenShift-Support-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Support-Role' I: To create a cluster with these roles, run the following command: rosa create cluster --sts

- 1

- 指定要在 OpenShift Cluster Manager IAM 角色名称中包含的前缀。默认值为

ManagedOpenShift。重要您必须指定一个在 AWS 帐户之间是唯一的集群范围的角色前缀,即使您为帐户角色使用自定义 ARN 路径。

- 2

- 可选:为角色指定权限边界 Amazon Resource Name (ARN)。如需更多信息,请参阅 AWS 文档中的 IAM 实体的权限边界。

- 3

- 为您的集群范围的角色指定自定义 ARN 路径。该路径必须仅包含字母数字字符,并以

/开头和结尾,例如/test/path/dev/。如需更多信息,请参阅 IAM 角色和策略的 ARN 路径自定义。 - 4

- 选择角色创建模式。您可以使用

auto模式自动创建帐户范围内的角色和策略。在手动模式中,rosaCLI 生成创建角色和策略所需的aws命令。在手动模式中,对应的策略 JSON 文件也保存到当前目录中。manual模式允许您在手动运行aws命令前查看详情。 - 5 6 7 8

- 创建集群范围的安装程序、control plane、worker 和支持角色以及对应的 IAM 策略。如需更多信息,请参阅 帐户范围的 IAM 角色和策略参考。注意

在此步骤中,ROSA CLI 还会自动创建特定于集群 Operator 策略的帐户范围的 Operator IAM 策略,以允许 ROSA 集群 Operator 执行核心 OpenShift 功能。如需更多信息,请参阅 帐户范围的 IAM 角色和策略参考。

-

查看后,手动运行

aws命令来创建角色和策略。另外,您可以使用--mode auto运行上述命令来立即运行aws命令。

可选:如果您使用自己的 AWS KMS 密钥加密 control plane、基础架构、worker 节点根卷和持久性卷(PV),请将帐户范围内安装程序角色的 ARN 添加到 KMS 密钥策略中。

重要只有从默认存储类创建的持久性卷(PV)才会使用此特定密钥加密。

使用任何其他存储类创建的 PV 仍然会被加密,但 PV 不会使用此密钥加密,除非存储类被特别配置为使用这个密钥。

将 KMS 密钥的密钥策略保存到本地机器的文件中。以下示例将输出保存到当前工作目录中的

kms-key-policy.json:$ aws kms get-key-policy --key-id <key_id_or_arn> --policy-name default --output text > kms-key-policy.json 1- 1

- 将

<key_id_or_arn> 替换为 KMS 密钥的 ID 或 ARN。

将您在上一步中创建的集群范围的安装程序角色的 ARN 添加到文件的 claim

.Principal.AWS部分。在以下示例中,添加了默认ManagedOpenShift-Installer-Role角色的 ARN:{ "Version": "2012-10-17", "Id": "key-rosa-policy-1", "Statement": [ { "Sid": "Enable IAM User Permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<aws_account_id>:root" }, "Action": "kms:*", "Resource": "*" }, { "Sid": "Allow ROSA use of the key", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role", 1 "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role", "arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent" 2 ] }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*" }, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role", 3 "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role", "arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent" 4 ] }, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": { "Bool": { "kms:GrantIsForAWSResource": "true" } } } ] }将更改应用到您的 KMS 密钥策略:

$ aws kms put-key-policy --key-id <key_id_or_arn> \ 1 --policy file://kms-key-policy.json \ 2 --policy-name default

在下一步中创建集群时,您可以引用 KMS 密钥的 ARN。

使用自定义安装选项创建带有 STS 的集群。您可以使用

--interactive模式以交互方式指定自定义设置:警告您无法将 ROSA 集群安装到 OpenShift 安装程序创建的现有 VPC 中。这些 VPC 在集群部署期间创建,且必须只与单个集群关联,以确保集群置备和删除操作正常工作。

要验证 OpenShift 安装程序是否已创建 VPC,请检查

kubernetes.io/cluster/<infra-id>标签上的owned值。例如,当查看名为mycluster-12abc-34def的 VPC 标签时,kubernetes.io/cluster/mycluster-12abc-34def标签的值为owned。因此,VPC 由安装程序创建的,不得由管理员修改。$ rosa create cluster --interactive --sts

输出示例

I: Interactive mode enabled. Any optional fields can be left empty and a default will be selected. ? Cluster name: <cluster_name> ? Domain prefix: <domain_prefix> 1 ? Deploy cluster with Hosted Control Plane (optional): No ? Create cluster admin user: Yes 2 ? Username: user-admin 3 ? Password: [? for help] *************** 4 ? OpenShift version: 4.15.0 5 ? Configure the use of IMDSv2 for ec2 instances optional/required (optional): 6 I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role for the Installer role 7 I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role for the ControlPlane role I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role for the Worker role I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role for the Support role ? External ID (optional): 8 ? Operator roles prefix: <cluster_name>-<random_string> 9 ? Deploy cluster using pre registered OIDC Configuration ID: ? Tags (optional) 10 ? Multiple availability zones (optional): No 11 ? AWS region: us-east-1 ? PrivateLink cluster (optional): No ? Install into an existing VPC (optional): Yes 12 ? Select availability zones (optional): No ? Enable Customer Managed key (optional): No 13 ? Compute nodes instance type (optional): ? Enable autoscaling (optional): No ? Compute nodes: 2 ? Additional Security Group IDs (optional): 14 ? > [*] sg-0e375ff0ec4a6cfa2 ('sg-1') ? > [ ] sg-0e525ef0ec4b2ada7 ('sg-2') ? Machine CIDR: 10.0.0.0/16 ? Service CIDR: 172.30.0.0/16 ? Pod CIDR: 10.128.0.0/14 ? Host prefix: 23 ? Encrypt etcd data (optional): No 15 ? Disable Workload monitoring (optional): No I: Creating cluster '<cluster_name>' I: To create this cluster again in the future, you can run: rosa create cluster --cluster-name <cluster_name> --role-arn arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role --support-role-arn arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role --master-iam-role arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role --worker-iam-role arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role --operator-roles-prefix <cluster_name>-<random_string> --region us-east-1 --version 4.15.0 --additional-compute-security-group-ids sg-0e375ff0ec4a6cfa2 --additional-infra-security-group-ids sg-0e375ff0ec4a6cfa2 --additional-control-plane-security-group-ids sg-0e375ff0ec4a6cfa2 --replicas 2 --machine-cidr 10.0.0.0/16 --service-cidr 172.30.0.0/16 --pod-cidr 10.128.0.0/14 --host-prefix 23 16 I: To view a list of clusters and their status, run 'rosa list clusters' I: Cluster '<cluster_name>' has been created. I: Once the cluster is installed you will need to add an Identity Provider before you can login into the cluster. See 'rosa create idp --help' for more information. ...

- 1

- 可选。在创建集群时,您可以使用

--domain-prefix标志在Stopopenshiftapps.com上自定义集群的子域。此标志的值在您的机构中必须是唯一的,它不能超过 15 个字符,且在集群创建后无法更改。如果没有提供标志,则会创建一个自动生成的值,它依赖于集群名称的长度。如果集群名称小于或等于 15 个字符,该名称用于域前缀。如果集群名称超过 15 个字符,则域前缀会随机生成给 15 个字符的字符串。 - 2 3 4

- 在创建集群时,您可以为集群创建本地管理员用户。选择

Yes,然后提示您为集群 admin 创建用户名和密码。用户名不得包含/、:或%。密码必须至少为 14 个字符(ASCII-standard),且无空格。此过程自动配置 htpasswd 身份提供程序。 - 5

- 在创建集群时,列出的

OpenShift 版本选项包括主版本、次版本和补丁版本,如4.15.0。 - 6

- 可选:指定 'optional' 以将所有 EC2 实例配置为使用 EC2 实例和 EC2 实例(IMDS)的 v1 和 v2 端点。这是默认值。指定 'required' 将所有 EC2 实例配置为只使用 IMDSv2。重要

在集群创建后无法更改实例元数据服务设置。

- 7

- 如果您在 AWS 帐户中有多个集群版本的帐户角色,则会提供交互式选项列表。

- 8

- 可选:指定在假定帐户角色时由 Red Hat OpenShift Service on AWS 和 OpenShift 安装程序传递的唯一标识符。这个选项只适用于希望外部 ID 的自定义帐户角色。

- 9

- 默认情况下,特定于集群的 Operator 角色名称使用集群名称和随机 4 位哈希值作为前缀。您可以选择指定自定义前缀来替换角色名称中的 <

cluster_name>-<hash>。创建特定于集群的 Operator IAM 角色时会应用前缀。有关前缀的详情,请参考 定义 Operator IAM 角色前缀。注意如果您在创建关联的集群范围的角色时指定了自定义 ARN 路径,则会自动检测到自定义路径。在稍后的步骤中创建自定义路径时,自定义路径会应用到特定于集群的 Operator 角色。

- 10

- 可选:指定一个标签,用于 AWS 中由 Red Hat OpenShift Service on AWS 创建的所有资源。标签可帮助您管理、识别、组织、搜索和过滤 AWS 中的资源。标签用逗号分开,例如:"密钥值、数据输入"。重要

Red Hat OpenShift Service on AWS 仅在集群创建过程中支持到 Red Hat OpenShift 资源的自定义标签。添加后,无法删除或编辑标签。集群需要添加的标签才能遵守红帽产品服务等级协议(SLA)。这些标签不能被删除。

Red Hat OpenShift Service on AWS 不支持在 ROSA 集群管理的资源外添加额外的标签。当 AWS 资源由 ROSA 集群管理时,这些标签可能会丢失。在这些情况下,您可能需要自定义解决方案或工具来协调标签,并保持它们保持不变。

- 11

- 可选: 在生产环境中,建议使用多个可用区。默认为单个可用区。

- 12

- 可选:您可以在现有 VPC 中创建集群,或者 ROSA 可以创建一个新的 VPC 来使用。警告

您无法将 ROSA 集群安装到 OpenShift 安装程序创建的现有 VPC 中。这些 VPC 在集群部署期间创建,且必须只与单个集群关联,以确保集群置备和删除操作正常工作。

要验证 OpenShift 安装程序是否已创建 VPC,请检查

kubernetes.io/cluster/<infra-id>标签上的owned值。例如,当查看名为mycluster-12abc-34def的 VPC 标签时,kubernetes.io/cluster/mycluster-12abc-34def标签的值为owned。因此,VPC 由安装程序创建的,不得由管理员修改。 - 13

- 可选:如果您使用自己的 AWS KMS 密钥加密 control plane、基础架构、worker 节点根卷和 PV,则启用这个选项。指定在上一步中添加到集群范围的角色的 ARN 中的 KMS 密钥的 ARN。重要

只有从默认存储类创建的持久性卷(PV)才会使用此特定密钥加密。

使用任何其他存储类创建的 PV 仍然会被加密,但 PV 不会使用此密钥加密,除非存储类被特别配置为使用这个密钥。

- 14

- 可选:您可以选择在集群中使用的额外自定义安全组。您必须已创建了安全组,并将其与您为这个集群选择的 VPC 关联。创建机器池后,您无法为默认机器池添加或编辑安全组。如需更多信息,请参阅附加资源 下 安全组 的要求。

- 15

- 可选:除默认加密 etcd 卷的 control plane 存储加密外,才启用这个选项。使用此选项时,etcd 键的值会被加密,而不是键。重要

通过在 etcd 中为密钥值启用 etcd 加密,则会出现大约 20% 的性能开销。除了加密 etcd 卷的默认 control plane 存储加密外,还会引入第二层加密的开销。红帽建议仅在特别需要时才启用 etcd 加密。

- 16

- 输出中包括了一个可以运行的自定义命令来创建使用相同配置的集群。

作为使用

--interactive模式的替代选择,您可以在运行rosa create cluster命令时直接指定自定义选项。运行rosa create cluster --help命令来查看可用 CLI 选项列表,或参阅 使用 ROSA CLI 管理对象中的创建集群。重要您必须完成以下步骤来创建 Operator IAM 角色和 OpenID Connect (OIDC)供应商,将集群的状态移到

ready。创建特定于集群的 Operator IAM 角色:

在当前工作目录中生成 Operator IAM 策略 JSON 文件,并输出

awsCLI 命令进行审核:$ rosa create operator-roles --mode manual --cluster <cluster_name|cluster_id> 1- 1

手动模式生成创建 Operator 角色所需的awsCLI 命令和 JSON 文件。检查后,您必须手动运行命令以创建资源。

检查后,运行

aws命令,以创建 Operator IAM 角色并将受管 Operator 策略附加到它们。另外,您可以使用--mode auto再次运行上述命令来立即运行aws命令。注意如果您在上一步中指定了前缀,则会对 Operator 角色名称应用自定义前缀。

如果您在创建关联的集群范围的角色时指定了自定义 ARN 路径,则会自动检测自定义路径并将其应用到 Operator 角色。

重要除了成功创建集群的帐户角色外,还需要 EBS Operator 角色。

此角色必须附加到

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentials策略,这是 ROSA 所需的 IAM 策略,以通过 Container Storage Interface (CSI)管理后端存储。有关集群 Operator 所需的策略和权限的更多信息,请参阅 集群范围的角色创建方法。示例 EBS Operator role

"arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"创建 Operator 角色后,您必须在 AWS 控制台的Key Management Service (KMS) 页面中 编辑 Key Policy 以添加角色。

创建集群 Operator 用于身份验证的 OpenID Connect (OIDC)供应商:

$ rosa create oidc-provider --mode auto --cluster <cluster_name|cluster_id> 1- 1

auto模式会立即运行创建 OIDC 供应商的awsCLI 命令。

检查集群的状态:

$ rosa describe cluster --cluster <cluster_name|cluster_id>

输出示例

Name: <cluster_name> ID: <cluster_id> External ID: <external_id> OpenShift Version: <version> Channel Group: stable DNS: <cluster_name>.xxxx.p1.openshiftapps.com AWS Account: <aws_account_id> API URL: https://api.<cluster_name>.xxxx.p1.openshiftapps.com:6443 Console URL: https://console-openshift-console.apps.<cluster_name>.xxxx.p1.openshiftapps.com Region: <aws_region> Multi-AZ: false Nodes: - Master: 3 - Infra: 2 - Compute: 2 Network: - Service CIDR: 172.30.0.0/16 - Machine CIDR: 10.0.0.0/16 - Pod CIDR: 10.128.0.0/14 - Host Prefix: /23 STS Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role Support Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role Instance IAM Roles: - Master: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role - Worker: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role Operator IAM Roles: - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-ingress-operator-cloud-credentials - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-machine-api-aws-cloud-credentials - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cloud-credential-operator-cloud-crede - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-image-registry-installer-cloud-creden Ec2 Metadata Http Tokens: optional State: ready Private: No Created: Oct 1 2021 08:12:25 UTC Details Page: https://console.redhat.com/openshift/details/s/<subscription_id> OIDC Endpoint URL: https://oidc.op1.openshiftapps.com/<cluster_id>|<oidc_config_id> \ 1-

端点 URL 取决于 BYO OIDC 配置。如果您要预先填充 OIDC 配置,URL 会以 <

oidc_config_id> 值结束;否则,URL 以 <cluster-ID> 值结尾。

在集群安装过程中,输出中会列出以下

State字段更改:-

等待(等待 OIDC 配置) -

待定(准备帐户) -

安装(正在进行中的DNS 设置) -

安装 ready注意如果安装失败,或者

State字段在大约 40 分钟后没有变为ready,请检查安装故障排除文档以了解详细信息。如需更多信息,请参阅故障排除安装。如需联系红帽支持以获取帮助的步骤,请参阅 Red Hat OpenShift Service on AWS 支持。

-

端点 URL 取决于 BYO OIDC 配置。如果您要预先填充 OIDC 配置,URL 会以 <

通过观察 OpenShift 安装程序日志来跟踪集群创建的进度:

$ rosa logs install --cluster <cluster_name|cluster_id> --watch 1

其他资源

2.8. 后续步骤

2.9. 其他资源

- 有关在共享虚拟私有云(VPC)中配置 ROSA 集群的更多信息,请参阅为 ROSA 集群配置共享 VPC。

- 有关使用 STS 在 AWS 上部署 Red Hat OpenShift Service 所需的 AWS Identity Access Management (IAM)资源的更多信息,请参阅 关于使用 STS 的集群的 IAM 资源。

- 有关可选设置 Operator 角色名称前缀的详情,请参阅关于自定义 Operator IAM 角色前缀。

- 有关使用互动模式创建 AWS IAM 资源和 集群时显示的选项概述,请参阅 交互式集群创建模式。

- 有关使用 STS 安装 ROSA 的先决条件的详情,请参考使用 STS 的 ROSA 的 AWS 先决条件。

- 有关在 AWS IAM 中使用 OpenID Connect (OIDC)身份提供程序的更多信息,请参阅 AWS 文档中的 创建 OpenID Connect (OIDC)身份供应商。

- 有关 etcd 加密的更多信息,请参阅 etcd 加密服务定义。

- 有关使用 ROSA 配置代理的详情,请参考配置集群范围代理。

- 有关 ROSA 集群安装故障排除的更多信息,请参阅 对集群部署进行故障排除。

- 有关联系红帽支持以获取帮助的步骤,请参阅 获取 Red Hat OpenShift Service on AWS 的支持。

第 3 章 使用 Terraform 创建使用 STS 的 ROSA 集群

3.1. 使用 Terraform 创建默认的 ROSA Classic 集群

使用配置了默认集群选项的 Terraform 集群模板快速创建 Red Hat OpenShift Service on AWS (ROSA)集群。

- 有关 ROSA 的快速入门指南,请参阅 Red Hat OpenShift Service on AWS 快速入门指南。

- 要使用 CLI 或 OpenShift Cluster Manager 使用默认选项安装 ROSA 集群,请参阅 使用默认选项创建带有 STS 的 ROSA 集群。

-

有关

使用手动模式或自定义自定义部署 ROSA 集群的步骤,请参阅使用自定义 创建带有 STS 的 ROSA 集群。

下面描述的集群创建过程使用 Terraform 配置准备具有以下资源的 ROSA Classic AWS 安全令牌服务(STS)集群:

-

带有受管

oidc-config的 OIDC 供应商 - 带有策略的先决条件的 Operator 角色

- 带有策略的 IAM 帐户角色

- 创建使用 STS 集群的 ROSA 所需的所有其他 AWS 资源

前提条件

- 您已完成了 使用 STS 部署 ROSA 的详细要求。

- 您已完成了 Terraform 的先决条件。

3.1.1. 默认集群规格概述

表 3.1. 使用 STS 集群规格的默认 ROSA

| 组件 | 默认规格 |

|---|---|

| 帐户和角色 |

|

| 集群设置 |

|

| Encryption |

|

| control plane 节点配置 |

|

| 基础架构节点配置 |

|

| Compute 节点机器池 |

|

| 网络配置 |

|

| 无类别域间路由 (CIDR) 范围 |

|

| 集群角色和策略 |

|

| 集群更新策略 |

|

3.1.2. 使用 Terraform 创建默认 ROSA 集群

下面概述的集群创建过程演示了如何使用 Terraform 创建帐户范围内的 IAM 角色和带有受管 OIDC 配置的 ROSA 集群。

3.1.2.1. 为 Terraform 准备您的环境

在使用 Terraform 在 AWS 集群上创建 Red Hat OpenShift Service 前,您需要导出 离线 Red Hat OpenShift Cluster Manager 令牌。

流程

可选: 因为在安装过程中在当前目录中创建 Terraform 文件,所以您可以创建一个新的目录来存储这些文件并导航到其中:

$ mkdir terraform-cluster && cd terraform-cluster

- 使用 离线 Red Hat OpenShift Cluster Manager 令牌 向您的帐户授予权限。

运行以下命令复制离线令牌,并将令牌设置为环境变量:

$ export RHCS_TOKEN=<your_offline_token>

注意此环境变量会在每个会话的末尾重置,如重启计算机或关闭终端。

验证

导出令牌后,运行以下命令来验证值:

$ echo $RHCS_TOKEN

3.1.2.2. 在本地创建 Terraform 文件

设置 离线 Red Hat OpenShift Cluster Manager 令牌 后,您需要在本地创建 Terraform 文件来构建集群。您可以使用以下代码模板创建这些文件。

流程

运行以下命令来创建

account-roles.tf文件:$ cat<<-EOF>account-roles.tf data "rhcs_policies" "all_policies" {} data "rhcs_versions" "all" {} module "create_account_roles" { source = "terraform-redhat/rosa-sts/aws" version = ">=0.0.15" create_account_roles = true create_operator_roles = false account_role_prefix = local.cluster_name path = var.path rosa_openshift_version = regex("^[0-9]+\\\\.[0-9]+", var.rosa_openshift_version) account_role_policies = data.rhcs_policies.all_policies.account_role_policies all_versions = data.rhcs_versions.all operator_role_policies = data.rhcs_policies.all_policies.operator_role_policies tags = var.additional_tags } resource "time_sleep" "wait_10_seconds" { depends_on = [module.create_account_roles] create_duration = "10s" } EOF运行以下命令来创建

main.tf文件:$ cat<<-EOF>main.tf # # Copyright (c) 2023 Red Hat, Inc. # # Licensed under the Apache License, Version 2.0 (the "License"); # you may not use this file except in compliance with the License. # You may obtain a copy of the License at # # http://www.apache.org/licenses/LICENSE-2.0 # # Unless required by applicable law or agreed to in writing, software # distributed under the License is distributed on an "AS IS" BASIS, # WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied. # See the License for the specific language governing permissions and # limitations under the License. # terraform { required_providers { aws = { source = "hashicorp/aws" version = ">= 4.20.0" } rhcs = { version = ">= 1.5.0" source = "terraform-redhat/rhcs" } } } # Export token using the RHCS_TOKEN environment variable provider "rhcs" {} provider "aws" { region = var.aws_region ignore_tags { key_prefixes = ["kubernetes.io/"] } } data "aws_availability_zones" "available" {} locals { # Extract availability zone names for the specified region, limit it to 1 region_azs = slice([for zone in data.aws_availability_zones.available.names : format("%s", zone)], 0, 1) } resource "random_string" "random_name" { length = 6 special = false upper = false } locals { path = coalesce(var.path, "/") sts_roles = { role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-Installer-Role", support_role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-Support-Role", instance_iam_roles = { master_role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-ControlPlane-Role", worker_role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-Worker-Role" }, operator_role_prefix = local.cluster_name, oidc_config_id = rhcs_rosa_oidc_config.oidc_config.id } worker_node_replicas = coalesce(var.worker_node_replicas, 2) # If cluster_name is not null, use that, otherwise generate a random cluster name cluster_name = coalesce(var.cluster_name, "rosa-\${random_string.random_name.result}") } data "aws_caller_identity" "current" { } resource "rhcs_cluster_rosa_classic" "rosa_sts_cluster" { name = local.cluster_name cloud_region = var.aws_region multi_az = false aws_account_id = data.aws_caller_identity.current.account_id availability_zones = ["us-east-1a"] tags = var.additional_tags version = var.rosa_openshift_version compute_machine_type = var.machine_type replicas = local.worker_node_replicas autoscaling_enabled = false sts = local.sts_roles properties = { rosa_creator_arn = data.aws_caller_identity.current.arn } machine_cidr = var.vpc_cidr_block lifecycle { precondition { condition = can(regex("^[a-z][-a-z0-9]{0,13}[a-z0-9]\$", local.cluster_name)) error_message = "ROSA cluster name must be less than 16 characters, be lower case alphanumeric, with only hyphens." } } depends_on = [time_sleep.wait_10_seconds] } resource "rhcs_cluster_wait" "wait_for_cluster_build" { cluster = rhcs_cluster_rosa_classic.rosa_sts_cluster.id # timeout in minutes timeout = 60 } EOF运行以下命令来创建

oidc-provider.tf文件:$ cat<<-EOF>oidc-provider.tf resource "rhcs_rosa_oidc_config" "oidc_config" { managed = true } data "rhcs_rosa_operator_roles" "operator_roles" { operator_role_prefix = local.cluster_name account_role_prefix = local.cluster_name } module "oidc_provider" { source = "terraform-redhat/rosa-sts/aws" version = "0.0.15" create_operator_roles = false create_oidc_provider = true cluster_id = "" rh_oidc_provider_thumbprint = rhcs_rosa_oidc_config.oidc_config.thumbprint rh_oidc_provider_url = rhcs_rosa_oidc_config.oidc_config.oidc_endpoint_url tags = var.additional_tags path = var.path } EOF运行以下命令来创建

operator-roles.tf文件:$ cat<<-EOF>operator-roles.tf module "operator_roles" { source = "terraform-redhat/rosa-sts/aws" version = "0.0.15" create_operator_roles = true create_oidc_provider = false rh_oidc_provider_thumbprint = rhcs_rosa_oidc_config.oidc_config.thumbprint rh_oidc_provider_url = rhcs_rosa_oidc_config.oidc_config.oidc_endpoint_url operator_roles_properties = data.rhcs_rosa_operator_roles.operator_roles.operator_iam_roles tags = var.additional_tags path = var.path } EOF运行以下命令来创建

variables.tf文件:$ cat<<-EOF>variables.tf variable "rosa_openshift_version" { type = string default = "4.15.0" description = "Desired version of OpenShift for the cluster, for example '4.15.0'. If version is greater than the currently running version, an upgrade will be scheduled." } variable "account_role_policies" { description = "account role policies details for account roles creation" type = object({ sts_installer_permission_policy = string sts_support_permission_policy = string sts_instance_worker_permission_policy = string sts_instance_controlplane_permission_policy = string }) default = null } variable "operator_role_policies" { description = "operator role policies details for operator roles creation" type = object({ openshift_cloud_credential_operator_cloud_credential_operator_iam_ro_creds_policy = string openshift_cloud_network_config_controller_cloud_credentials_policy = string openshift_cluster_csi_drivers_ebs_cloud_credentials_policy = string openshift_image_registry_installer_cloud_credentials_policy = string openshift_ingress_operator_cloud_credentials_policy = string openshift_machine_api_aws_cloud_credentials_policy = string }) default = null } # ROSA Cluster info variable "cluster_name" { default = null type = string description = "Provide the name of your ROSA cluster." } variable "additional_tags" { default = { Terraform = "true" } description = "Additional AWS resource tags" type = map(string) } variable "path" { description = "(Optional) The arn path for the account/operator roles as well as their policies." type = string default = null } variable "machine_type" { description = "The AWS instance type used for your default worker pool." type = string default = "m5.xlarge" } variable "worker_node_replicas" { default = 2 description = "Number of worker nodes to provision. Single zone clusters need at least 2 nodes, multizone clusters need at least 3 nodes" type = number } variable "autoscaling_enabled" { description = "Enables autoscaling. This variable requires you to set a maximum and minimum replicas range using the 'max_replicas' and 'min_replicas' variables. If the autoscaling_enabled is 'true', you cannot configure the worker_node_replicas." type = string default = "false" } #VPC Info variable "vpc_cidr_block" { type = string description = "The value of the IP address block for machines or cluster nodes for the VPC." default = "10.0.0.0/16" } #AWS Info variable "aws_region" { type = string default = "us-east-1" } EOF

您已准备好启动 Terraform。

3.1.2.3. 使用 Terraform 创建 ROSA 集群

创建 Terraform 文件后,您必须启动 Terraform 以提供所有所需的依赖项。然后应用 Terraform 计划。

不要修改 Terraform 状态文件。如需更多信息,请参阅使用 Terraform 时的注意事项

流程

将 Terraform 设置为根据您的 Terraform 文件创建资源,运行以下命令:

$ terraform init

可选 :运行以下命令来验证您复制的 Terraform 是否正确:

$ terraform validate

输出示例

Success! The configuration is valid.

运行以下命令,使用 Terraform 创建集群:

$ terraform apply

Terraform 接口列出了要创建或更改的资源,并提示确认。输入

yes继续或不取消:输出示例

Plan: 39 to add, 0 to change, 0 to destroy. Do you want to perform these actions? Terraform will perform the actions described above. Only 'yes' will be accepted to approve. Enter a value: yes

如果输入

yes,您的 Terraform 计划将启动,创建 AWS 帐户角色、Operator 角色和 ROSA Classic 集群。

验证

运行以下命令验证集群是否已创建:

$ rosa list clusters

显示集群的 ID、名称和状态的输出示例:

ID NAME STATE TOPOLOGY 27c3snjsupa9obua74ba8se5kcj11269 rosa-tf-demo ready Classic (STS)

运行以下命令验证您的帐户角色是否已创建:

$ rosa list account-roles

输出示例

I: Fetching account roles ROLE NAME ROLE TYPE ROLE ARN OPENSHIFT VERSION AWS Managed ROSA-demo-ControlPlane-Role Control plane arn:aws:iam::<ID>:role/ROSA-demo-ControlPlane-Role 4.14 No ROSA-demo-Installer-Role Installer arn:aws:iam::<ID>:role/ROSA-demo-Installer-Role 4.14 No ROSA-demo-Support-Role Support arn:aws:iam::<ID>:role/ROSA-demo-Support-Role 4.14 No ROSA-demo-Worker-Role Worker arn:aws:iam::<ID>:role/ROSA-demo-Worker-Role 4.14 No

运行以下命令验证您的 Operator 角色是否已创建:

$ rosa list operator-roles

显示 Terraform 创建的 Operator 角色的输出示例:

I: Fetching operator roles ROLE PREFIX AMOUNT IN BUNDLE rosa-demo 6

3.1.2.4. 使用 Terraform 删除 ROSA 集群

使用 terraform destroy 命令删除通过 terraform apply 命令创建的所有资源。

在销毁资源前,不要修改 Terraform .tf 文件。这些变量与要删除的资源匹配。

流程

在运行

terraform apply命令创建集群的目录中,运行以下命令删除集群:$ terraform destroy

输入

yes以启动角色和集群删除:Terraform 确认的输出示例:

Plan: 0 to add, 0 to change, 39 to destroy. Do you really want to destroy all resources? Terraform will destroy all your managed infrastructure, as shown above. There is no undo. Only 'yes' will be accepted to confirm. Enter a value: yes

验证

运行以下命令验证集群是否已销毁:

$ rosa list clusters

没有显示集群的输出示例

I: No clusters available

运行以下命令,验证帐户角色是否已销毁:

$ rosa list account-roles

显示没有 Terraform 创建的帐户角色的输出示例:

I: Fetching account roles I: No account roles available

运行以下命令,验证 Operator 角色是否已销毁:

$ rosa list operator-roles

显示没有由 Terraform 创建的 Operator 角色的输出示例:

I: Fetching operator roles I: No operator roles available

第 4 章 交互式集群创建模式参考

本节概述了通过 ROSA CLI (rosa),使用互动模式创建 OCM 角色、用户角色和 Red Hat OpenShift Service on AWS (ROSA) 集群时的选项。

4.1. 交互式 OCM 和用户角色创建模式选项

在使用 Red Hat OpenShift Cluster Manager 创建使用 AWS 安全令牌服务(STS)的 Red Hat OpenShift Service on AWS (ROSA)集群上之前,您必须通过创建并链接 OCM 和用户角色将 AWS 帐户与红帽机构相关联。在运行 rosa create ocm-role 命令或 rosa create user-role 命令时,您可以通过指定 --interactive 选项来启用交互模式。

下表描述了交互式 OCM 角色创建模式选项:

表 4.1. --interactive OCM 角色创建模式选项

| 字段 | 描述 |

|---|---|

|

|

指定要在 OCM IAM 角色名称中包含的前缀。默认值为 |

|

|

启用 admin OCM IAM 角色,该角色等同于指定 |

|

| 为 OCM 角色指定权限边界 Amazon Resource Name (ARN)。如需更多信息,请参阅 AWS 文档中的 IAM 实体的权限边界。 |

|

|

为您的 OCM 角色指定自定义 ARN 路径。该路径必须仅包含字母数字字符,并以 |

|

|

选择角色创建模式。您可以使用 |

|

| 确认您要创建 OCM 角色。 |

|

| 确认您要将 OCM 角色与您的红帽机构相关联。 |

下表描述了交互式用户角色创建模式选项:

表 4.2. --interactive 用户角色创建模式选项

| 字段 | 描述 |

|---|---|

|

|

指定要在用户角色名称中包含的前缀。默认值为 |

|

| 为用户角色指定权限边界 Amazon Resource Name (ARN)。如需更多信息,请参阅 AWS 文档中的 IAM 实体的权限边界。 |

|

|

为您的用户角色指定自定义 ARN 路径。该路径必须仅包含字母数字字符,并以 |

|

|

选择角色创建模式。您可以使用 |

|

| 确认您要创建用户角色。 |

|

| 确认您要将用户角色与红帽用户帐户相关联。 |

4.2. 交互式集群创建模式选项

您可以使用互动模式使用 AWS 安全令牌服务(STS)创建 Red Hat OpenShift Service on AWS 集群。您可以在运行 rosa create cluster 命令时指定 --interactive 选项来启用模式。

下表描述了交互式集群创建模式选项:

表 4.3. --interactive 集群创建模式选项

| 字段 | 描述 |

|---|---|

|

|

为集群输入一个名称,如 |

|

|

为集群的子域输入域前缀的名称,如 |

|

| 启用 Hosted Control Planes 的使用。 |

|

|

在使用 htpasswd 身份提供程序创建集群时,创建集群管理员用户。用户名不得包含 |

|

|

创建一个 OpenShift 集群,它使用 AWS 安全令牌服务 (STS) 为组件特定的 AWS Identity and Access Management (IAM) 角色分配临时的、有有限权限的凭证。该服务可让集群组件使用安全云资源管理实践来发出 AWS API 调用。默认值为 |

|

| 选择要安装的 OpenShift 版本,如 4。默认为最新版本。 |

|

| 指定所有 EC2 实例是否同时使用 EC2 实例元数据服务(IMDS)的 v1 和 v2 端点(可选)还是仅 IMDSv2 (必需)。 |

|

| 如果您在 AWS 帐户中有多个帐户角色用于集群版本,则会提供一个安装程序角色 ARN 列表。选择您要用于集群的安装程序角色的 ARN。集群使用与所选安装程序角色相关的集群范围的角色和策略。 |

|

| 指定在假定帐户角色时由 OpenShift Cluster Manager 和 OpenShift 安装程序传递的唯一标识符。这个选项只适用于希望外部 ID 的自定义帐户角色。 |

|

|

输入要分配给特定于集群的 Operator IAM 角色的前缀。默认值是集群名称和 4 位随机字符串,如 |

|

| 指定您是否要使用预配置的 OIDC 配置,还是要创建新的 OIDC 配置作为集群创建过程的一部分。 |

|

| 指定标签,用于 AWS 中由 Red Hat OpenShift Service on AWS 创建的所有资源。标签可帮助您管理、识别、组织、搜索和过滤 AWS 中的资源。标签用逗号分开,例如:"key value, foo bar"。 重要 Red Hat OpenShift Service on AWS 仅在集群创建过程中支持到 Red Hat OpenShift 资源的自定义标签。添加后,无法删除或编辑标签。集群需要添加的标签才能遵守红帽产品服务等级协议(SLA)。这些标签不能被删除。 Red Hat OpenShift Service on AWS 不支持在 ROSA 集群管理的资源外添加额外的标签。当 AWS 资源由 ROSA 集群管理时,这些标签可能会丢失。在这些情况下,您可能需要自定义解决方案或工具来协调标签,并保持它们保持不变。 |

|

|

将集群部署到 AWS 区域中的多个可用区。默认值为 |

|

|

指定要将集群部署到的 AWS 区域。这会覆盖 |

|

|

使用 AWS PrivateLink 创建集群。这个选项提供虚拟私有云(VPC)、AWS 服务和内部网络之间的私有连接,而无需向公共互联网公开流量。为了提供支持,Red Hat Site Reliability Engineering (SRE)可以使用 AWS PrivateLink Virtual Private Cloud (VPC)端点连接到集群。在集群创建后无法更改这个选项。默认值为 |

|

|

指定机器(集群节点)的 IP 地址范围,它您的 VPC 子网的所有 CIDR 地址范围。子网必须是连续的。单个可用区部署支持最少有 128 个地址的 IP 地址范围(使用子网前缀 |

|

|

指定服务的 IP 地址范围。建议不要要求地址块在集群之间是相同的。这将不会创建 IP 地址冲突。范围必须足够大,以适应您的工作负载。该地址块不得与从集群内部访问的任何外部服务重叠。默认为 |

|

|

指定 pod 的 IP 地址范围。建议不要要求地址块在集群之间是相同的。这将不会创建 IP 地址冲突。范围必须足够大,以适应您的工作负载。该地址块不得与从集群内部访问的任何外部服务重叠。默认为 |

|

|

将集群安装到现有的 AWS VPC 中。要使用这个选项,您的 VPC 必须为每个要将集群安装到的可用区有 2 个子网。默认值为 |

|

|

指定安装到现有 AWS VPC 时使用的可用区。使用以逗号分隔的列表来提供可用区。如果您指定 |

|

|

启用这个选项,使用特定的 AWS 密钥管理服务(KMS)密钥作为持久数据的加密密钥。此密钥功能作为 control plane、基础架构和 worker 节点根卷的加密密钥。密钥也在默认存储类上配置,以确保使用默认存储类创建的持久性卷将使用特定的 KMS 密钥加密。禁用后,默认使用指定区域的帐户 KMS 密钥来确保始终加密持久数据。默认值为 |

|

|

选择计算节点实例类型。默认值为 |

|

|

启用计算节点自动扩展。自动缩放器会调整集群的大小,以满足您的部署需求。默认值为 |

|

| 选择与集群端创建的标准机器池一起使用的额外自定义安全组 ID。默认为 none 选择。仅显示与所选 VPC 关联的安全组。您可以选择最多 5 个额外的安全组。 |

|

| 选择与集群端创建的 infra 节点一起使用的额外自定义安全组 ID。默认为 none 选择。仅显示与所选 VPC 关联的安全组。您可以选择最多 5 个额外的安全组。 |

|

| 选择与集群侧创建的 control plane 节点一起使用的额外自定义安全组 ID。默认为 none 选择。仅显示与所选 VPC 关联的安全组。您可以选择最多 5 个额外的安全组。 |

|

|

指定要置备到每个可用区的计算节点数量。在单个可用区中部署的集群至少需要 2 个节点。在多个区中部署的集群必须至少有 3 个节点。worker 节点的最大数量是 180 个节点。默认值为 |

|

| 指定默认机器池的标签。标签格式应该是以逗号分隔的键值对列表。此列表会持续覆盖对节点标签所做的任何修改。 |

|

|

指定分配给调度到各个机器的 pod 的子网前缀长度。主机前缀决定了每台机器的 pod IP 地址池。例如,如果主机前缀设置为 |

|

|

指定机器池根磁盘的大小。这个值必须包含单位后缀,如 GiB 或 TiB,例如默认值 |

|

|

启用或禁用 FIPS 模式。默认值为 重要 要为集群启用 FIPS 模式,您必须从配置为以 FIPS 模式操作的 {op-system-base-full} 计算机运行安装程序。有关在 RHEL 中配置 FIPS 模式的更多信息,请参阅在 FIPS 模式中安装该系统。当以 FIPS 模式运行 {op-system-base-full} 或 Red Hat Enterprise Linux CoreOS (RHCOS)引导时,Red Hat OpenShift Service on AWS 核心组件使用 {op-system-base} 加密库,该库在 x86_64、ppc64le 和 s390x 构架上提交给 NIST FIPS 140-2/140-3 Validation。 |

|

|

Red Hat OpenShift Service on AWS 中,control plane 存储会默认加密,这包括 etcd 卷的加密。您还可以启用 重要 通过在 etcd 中为密钥值启用 etcd 加密,则会出现大约 20% 的性能开销。除了加密 etcd 卷的默认 control plane 存储加密外,还会引入第二层加密的开销。红帽建议仅在特别需要时才启用 etcd 加密。 |

|

| 禁用监控用户定义的项目。默认启用对用户定义的项目的监控。 |

|

| 指定入口的路由选择器。格式应该是以逗号分隔的键值对列表。如果没有指定标签,则所有路由将在两个路由器上公开。对于旧的入口支持,这些标签会包含标签;否则,它们被视为排除标签。 |

|

|

指定入口的排除命名空间。格式应该是用逗号分开的列表 |

|

|

为您的入口选择通配符策略。选项为 |

|

|

选择 ingress 的命名空间所有权策略。选项为 |

4.3. 其他资源

- 有关为 OCM 角色、用户角色和帐户范围角色使用自定义 ARN 路径的更多信息,请参阅 IAM 角色和策略的 ARN 路径自定义。

- 有关支持的最大值列表,请参阅 ROSA 测试的集群最大值。

- 有关快速创建带有 STS 的 ROSA 集群(包括 AWS IAM 资源)的详细步骤,请参阅 使用默认选项创建带有 STS 的 ROSA 集群。

- 有关使用自定义(包括 AWS IAM 资源)创建带有 STS 的 ROSA 集群的详细步骤,请参阅使用自定义创建带有 STS 的 ROSA 集群。

- 有关 etcd 加密的更多信息,请参阅 etcd 加密服务定义。

- 有关 VPC 架构示例,请参阅 VPC 架构示例。

第 5 章 在 ROSA 上创建 AWS PrivateLink 集群

本文档论述了如何使用 AWS PrivateLink 创建 ROSA 集群。

5.1. 了解 AWS PrivateLink

可以在 AWS 集群上创建 Red Hat OpenShift Service,无需公共子网、互联网网关或网络地址转换 (NAT) 网关。在此配置中,红帽使用 AWS PrivateLink 管理和监控集群以避免所有公共入口网络流量。如果没有公共子网,就无法将应用程序路由器配置为公共路由器。配置私有应用路由器是唯一选项。

如需更多信息,请参阅 AWS 网站上的 AWS PrivateLink。

您只能在安装时创建一个 PrivateLink 集群。您不能在安装后将集群改为 PrivateLink。

5.2. 使用 AWS PrivateLink 集群的要求

对于 AWS PrivateLink 集群,互联网网关、NAT 网关和公共子网不需要,但专用子网必须提供安装所需组件的互联网连接。Single-AZ 集群需要至少一个私有子网,而 Multi-AZ 集群需要至少 3 个私有子网。下表显示了成功安装所需的 AWS 资源:

表 5.1. 所需的 AWS 资源

| 组件 | AWS 类型 | 描述 | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| VPC |

| 您必须提供 VPC 供集群使用。 | ||||||||||||

| 网络访问控制 |

| 您必须允许访问以下端口:

| ||||||||||||

| 专用子网 |

| 您的 VPC 在 1 个可用区中必须具有私有子网,用于 Single-AZ 部署,或 3 个可用区用于 Multi-AZ 部署。您必须提供适当的路由和路由表。 |

5.3. 创建 AWS PrivateLink 集群

您可以使用 Red Hat OpenShift Service on AWS (ROSA) CLI rosa 创建 AWS PrivateLink 集群。

仅在现有的 VPC 上支持 AWS PrivateLink。

先决条件

- 您有可用的 AWS 服务配额。

- 您已在 AWS 控制台中启用了 ROSA 服务。

-

您已在安装主机上安装并配置了最新的 Red Hat OpenShift Service on AWS (ROSA) CLI

rosa。

流程

创建集群最多可能需要 40 分钟。

使用 AWS PrivateLink,您可以创建一个单一可用区 (Single-AZ) 或多个可用区 (Multi-AZ) 的集群。在这两种情况下,您的机器的无类别间路由 (CIDR) 必须与虚拟私有云的 CIDR 匹配。如需更多信息 ,请参阅使用您自己的 VPC 和 VPC 验证 的要求。

重要如果使用防火墙,您必须进行配置,以便 Red Hat OpenShift Service on AWS 可以访问正常工作所需的站点。

如需更多信息,请参阅 AWS PrivateLink 防火墙先决条件部分。

注意如果您的集群名称超过 15 个字符,它将包含自动生成的域前缀作为您 provisioned 集群

的子域。要自定义子域,请使用

--domain-prefix标志。域前缀不能超过 15 个字符,它必须是唯一的,且在集群创建后无法更改。创建 Single-AZ 集群:

$ rosa create cluster --private-link --cluster-name=<cluster-name> [--machine-cidr=<VPC CIDR>/16] --subnet-ids=<private-subnet-id>

创建 Multi-AZ 集群:

$ rosa create cluster --private-link --multi-az --cluster-name=<cluster-name> [--machine-cidr=<VPC CIDR>/16] --subnet-ids=<private-subnet-id1>,<private-subnet-id2>,<private-subnet-id3>

输入以下命令检查集群的状态。在集群创建过程中,输出中的

State字段将从pending过渡到installing,最后变为ready。$ rosa describe cluster --cluster=<cluster_name>

注意如果安装失败,或者

State字段在 40 分钟后没有变为ready,请检查安装故障排除文档以了解更多详细信息。输入以下命令跟踪 OpenShift 安装程序日志以跟踪集群进度:

$ rosa logs install --cluster=<cluster_name> --watch

5.4. 配置 AWS PrivateLink DNS 转发

使用 AWS PrivateLink 集群时,在 Route 53 中创建公共托管区和一个私有托管区。使用私有托管区,区中的记录只能从 VPC 中将其分配给它。

Let 的 Encrypt DNS-01 验证需要一个公共区,以便为域发布有效的公开可信证书。验证记录会在 Let’s Encrypt 验证完成后删除。但是,在发布和更新这些证书时仍需要该区域,这通常需要 60 天。虽然这些区域通常会出现为空,但在验证过程中提供关键角色。

如需有关私有托管区的更多信息,请参阅 AWS 私有托管区文档。有关公共托管区的更多信息,请参阅 AWS 公共托管区文档。

先决条件

- 您的公司网络或其他 VPC 有连接

- 在您的网络中启用 UDP 端口 53 和 TCP 端口 53 以允许 DNS 查询

- 已使用 Red Hat OpenShift Service on AWS 创建 AWS PrivateLink 集群

流程

-

要允许记录(如

api.<cluster_domain>和*.apps.<cluster_domain>) 在 VPC 之外解析,配置一个 Route 53 Resolver Inbound Endpoint。 - 配置入站端点时,选择创建集群时使用的 VPC 和专用子网。

-

在端点运行并关联后,配置公司网络以将 DNS 查询转发到顶级集群域(如

drow-pl-01.htno.p1.openshiftapps.com)的 IP 地址。 - 如果您要将 DNS 查询从一个 VPC 转发到另一个 VPC,请配置转发规则。

- 如果要配置远程网络 DNS 服务器,请参阅您的特定 DNS 服务器文档为已安装集群域配置选择性 DNS 转发。

5.5. 后续步骤

5.6. 其他资源

第 6 章 为 ROSA 集群配置共享 VPC

您可以在共享、集中管理的 AWS 虚拟私有云(VPC)上创建 Red Hat OpenShift Service on AWS (ROSA)集群。

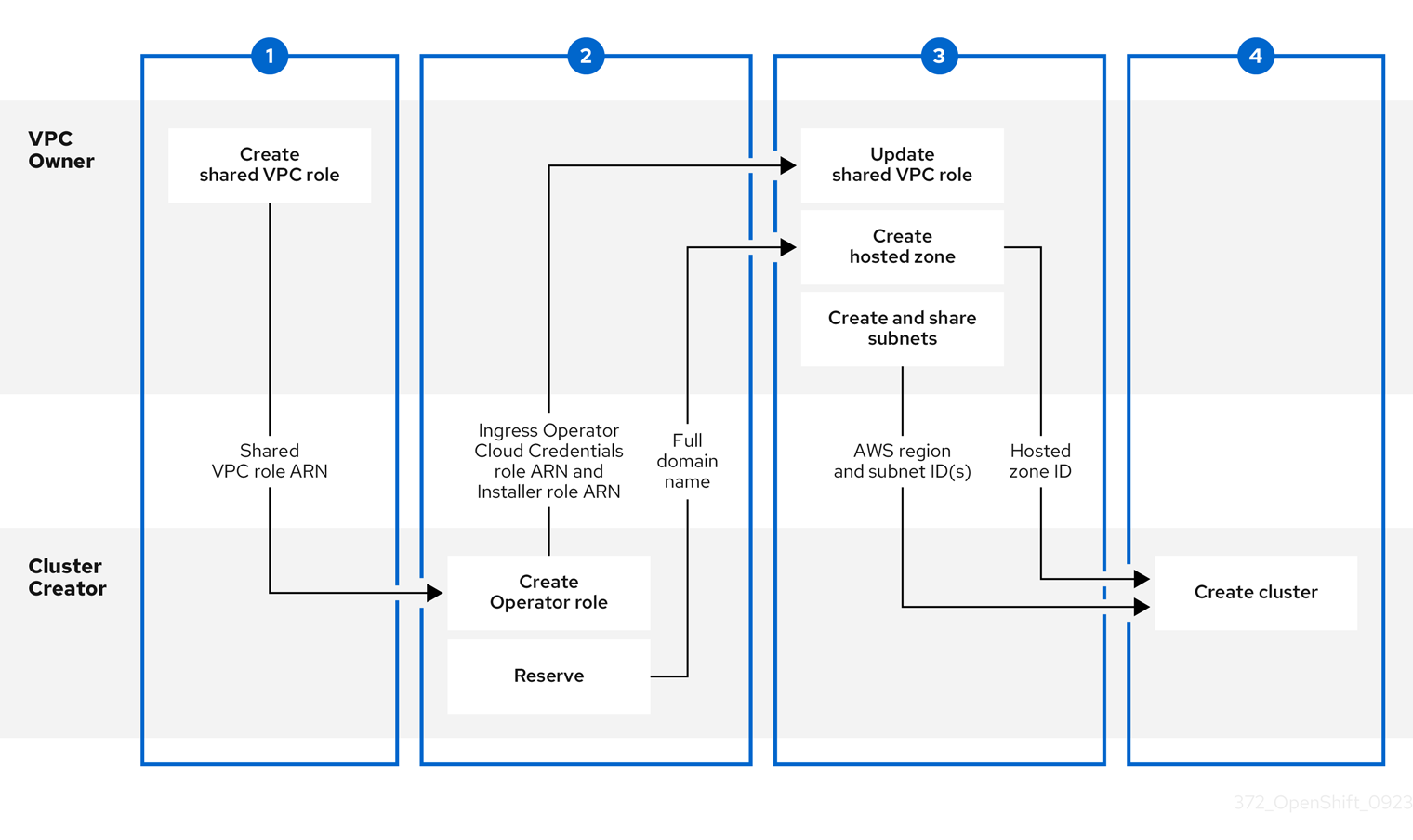

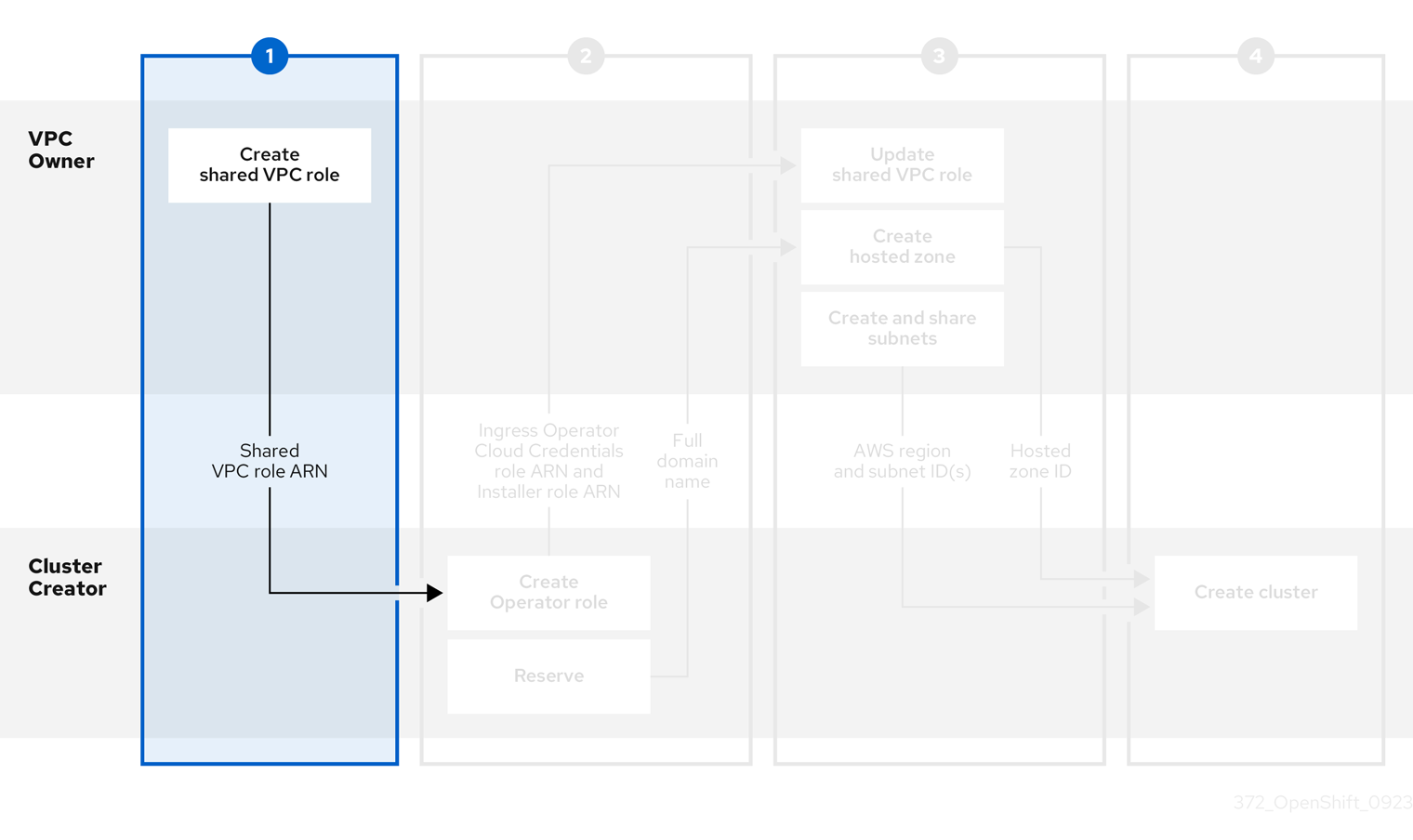

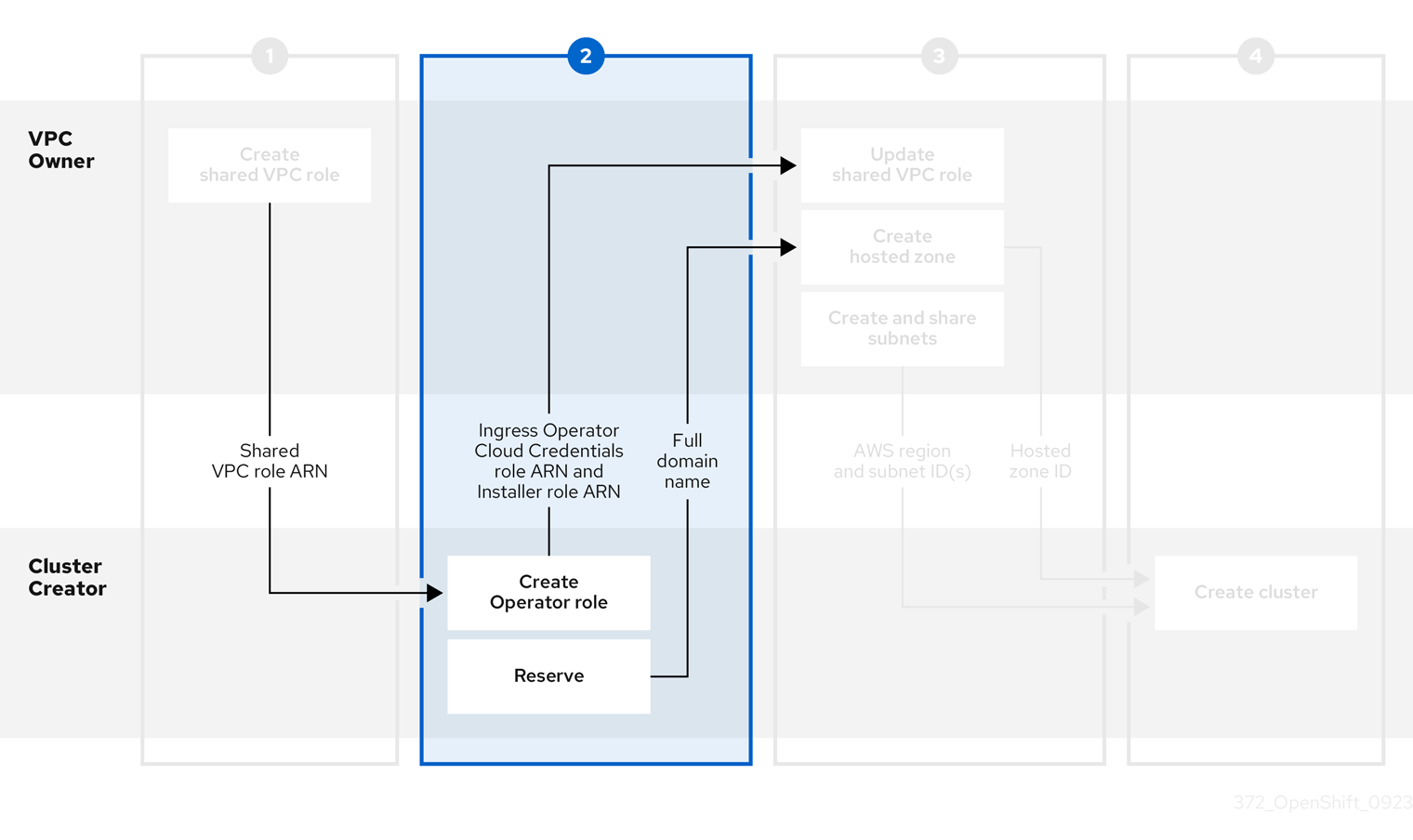

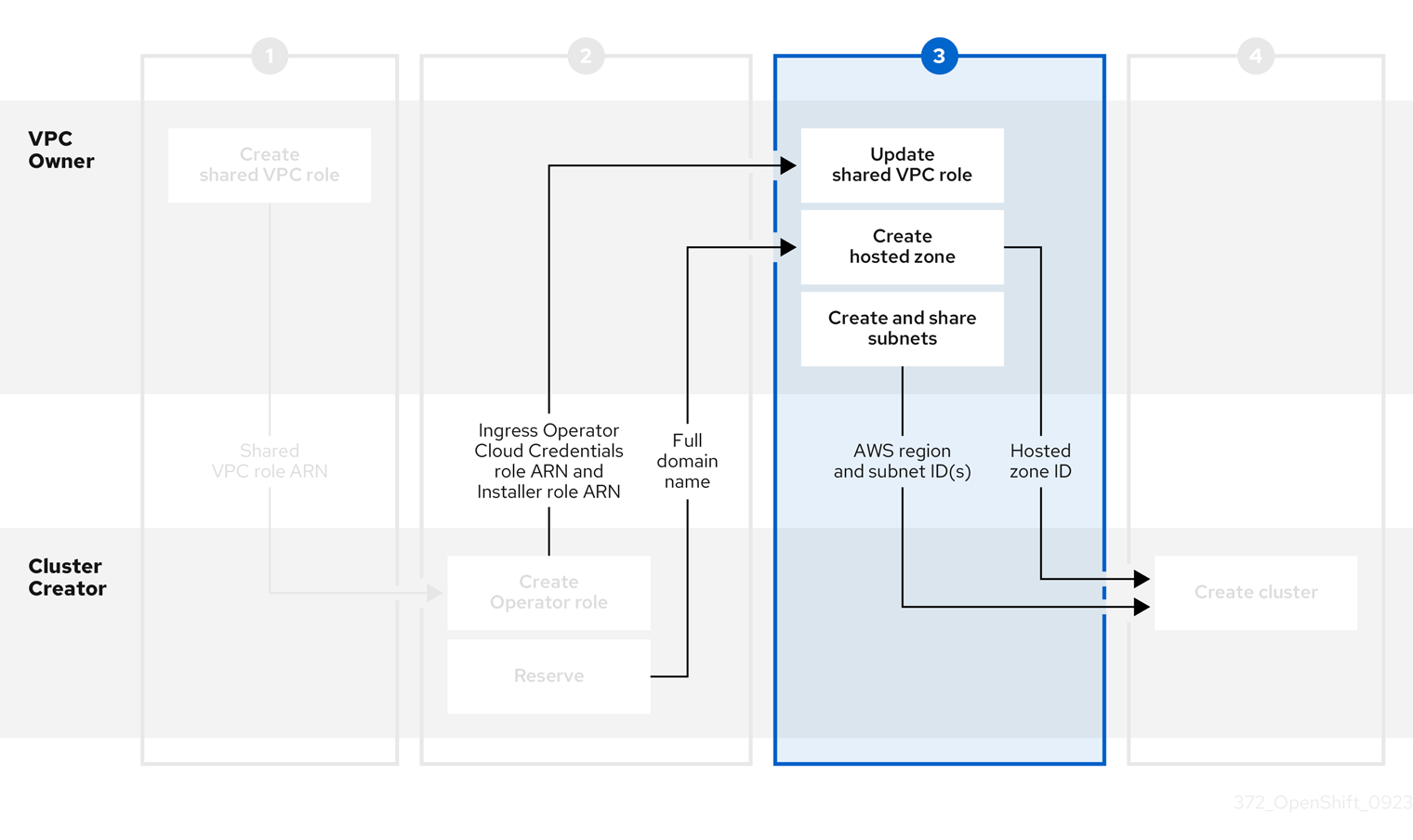

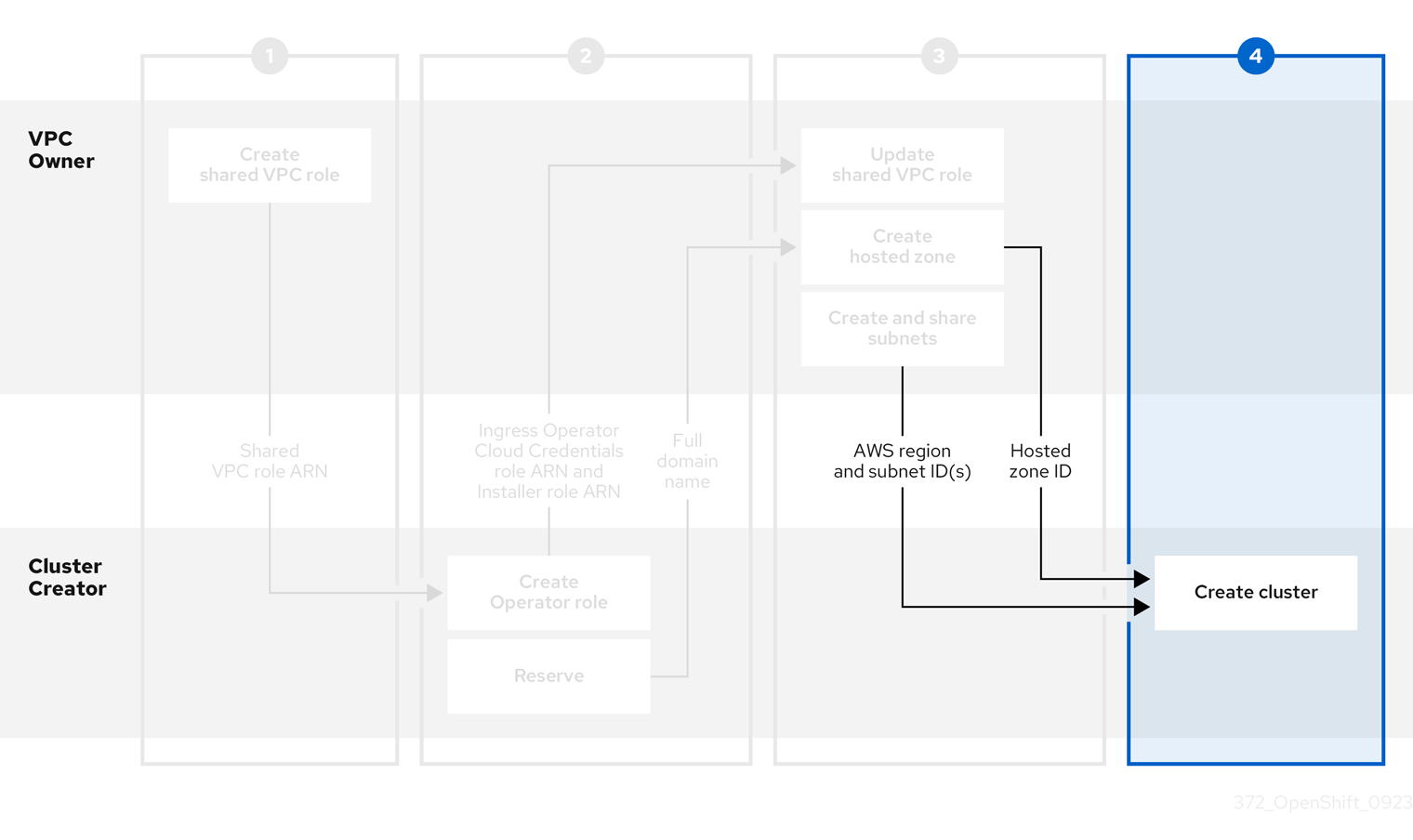

此过程需要 两个属于同一 AWS 机构的独立 AWS 帐户。一个帐户作为 VPC-owning AWS 帐户(VPC Owner),另一个帐户在集群创建 AWS 帐户(Cluster Creator)中创建集群。

VPC Owner的先决条件

- 您有一个具有适当权限的 AWS 帐户,以创建角色和共享资源。

- Cluster Creator 的 AWS 帐户与 VPC 所有者的 AWS 帐户分开。

- 两个 AWS 帐户都属于同一 AWS 机构。

- 您从机构的管理帐户启用了资源共享。

- 您可以访问 AWS 控制台。

集群创建器的先决条件

-

已安装 ROSA CLI (

rosa) 1.2.26 或更高版本。 - 创建了用于创建集群的所有必需的 ROSA 帐户角色。

- Cluster Creator 的 AWS 帐户与 VPC 所有者的 AWS 帐户分开。

- 两个 AWS 帐户都属于同一 AWS 机构。

在共享 VPC 上安装集群只支持 OpenShift 4.12.34 及更新的版本、4.13.10 及更新的版本,以及将来的 4.y-streams。

6.1. 第 1 步 - VPC 所有者:配置 VPC 以在 AWS 机构中共享

如果该帐户位于当前 AWS 机构中,您可以将配置的 VPC 中的子网与另一个 AWS 用户帐户共享。

流程

- 在 AWS 控制台的 VPC 部分中,创建或修改 VPC 部分的 VPC。

创建一个自定义策略文件,以允许使用名称

SharedVPCPolicy的必要共享 VPC 权限:$ cat <<EOF > /tmp/shared-vpc-policy.json { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "route53:ChangeResourceRecordSets", "route53:ListHostedZones", "route53:ListHostedZonesByName", "route53:ListResourceRecordSets", "route53:ChangeTagsForResource", "route53:GetAccountLimit", "route53:GetChange", "route53:GetHostedZone", "route53:ListTagsForResource", "route53:UpdateHostedZoneComment", "tag:GetResources", "tag:UntagResources" ], "Resource": "*" } ] } EOF在 AWS 中创建策略:

$ aws iam create-policy \ --policy-name SharedVPCPolicy \ --policy-document file:///tmp/shared-vpc-policy.json您可以将此策略附加到共享 VPC 权限所需的角色。

创建自定义信任策略文件,授予授予角色的权限:

$ cat <<EOF > /tmp/shared-vpc-role.json { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<Account-ID>:root" 1 }, "Action": "sts:AssumeRole" } ] } EOF- 1

- 主体将在 Cluster Creator 创建必要的集群角色后被限定。在创建时,您必须使用 Cluster Creator 的 AWS 帐户 ID 作为

arn:aws:iam::{Account}:root来创建 root 用户占位符。

创建 IAM 角色:

$ aws iam create-role --role-name <role_name> \ 1 --assume-role-policy-document file:///tmp/shared-vpc-role.json- 1

- 将 < role_name > 替换为您要创建的角色的名称。

附加自定义

SharedVPCPolicy权限策略:$ aws iam attach-role-policy --role-name <role_name> --policy-arn \ 1 arn:aws:iam::<AWS_account_ID>:policy/SharedVPCPolicy 2

-

为 Cluster Creator 提供

SharedVPCRoleARN 以继续配置。

其他资源

- 有关 共享 AWS 资源的信息,请参阅 AWS 文档。

6.2. 第 2 步- 集群创建:保留您的 DNS 并创建集群操作器角色

在 VPC Owner 创建虚拟私有云、子网和 IAM 角色后,共享 VPC 资源,保留 openshiftapps.com DNS 域,并创建 Operator 角色来回与 VPC Owner 进行通信。

对于共享 VPC 集群,您可以选择在集群创建步骤后创建 Operator 角色。集群将处于等待状态,直到 Ingress Operator 角色 ARN 添加到共享 VPC 角色可信关系中。

前提条件

-

您有来自 VPC Owner 的 IAM 角色的

SharedVPCRoleARN。

流程

使用以下命令保留

openshiftapps.comDNS 域:$ rosa create dns-domain

该命令创建一个保留的

openshiftapps.comDNS 域。I: DNS domain '14eo.p1.openshiftapps.com' has been created. I: To view all DNS domains, run 'rosa list dns-domains'

创建 OIDC 配置。

有关 OIDC 配置过程的更多信息,请参阅此文档。以下命令生成您需要的 OIDC 配置 ID:

$ rosa create oidc-config

您会收到确认命令创建了 OIDC 配置:

I: To create Operator Roles for this OIDC Configuration, run the following command and remember to replace <user-defined> with a prefix of your choice: rosa create operator-roles --prefix <user-defined> --oidc-config-id 25tu67hq45rto1am3slpf5lq6jargg

运行以下命令来创建 Operator 角色:

$ rosa create operator-roles --oidc-config-id <oidc-config-ID> 1 --installer-role-arn <Installer_Role> 2 --shared-vpc-role-arn <Created_VPC_Role_Arn> 3 --prefix <operator-prefix> 4

注意安装程序帐户角色和共享 VPC 角色必须具有一对一的关系。如果要创建多个共享 VPC 角色,您应该为每个共享 VPC 角色创建一个帐户角色。

创建 Operator 角色后,共享使用 <intended

_cluster_name>.<reserved_dns_domain> 创建的完整域名、Ingress Operator Cloud Credentials 角色的 ARN 以及您的 安装程序 角色的 ARN 来继续配置。共享信息类似这些示例:

-

my-rosa-cluster.14eo.p1.openshiftapps.com -

arn:aws:iam::111122223333:role/ManagedOpenShift-Installer-Role -

arn:aws:iam::111122223333:role/my-rosa-cluster-openshift-ingress-operator-cloud-credentials

-

6.3. step Three - VPC Owner: 更新共享 VPC 角色并创建托管区

在 Cluster Creator 提供 DNS 域和 IAM 角色后,创建一个私有托管区并更新为共享 VPC 创建的 IAM 角色上的信任策略。

前提条件

- 您有 Cluster Creator 的完整域名。

- 您有来自 Cluster Creator 的 Ingress Operator Cloud Credentials 角色的 ARN。

- 您有来自 Cluster Creator 的 Installer 角色的 ARN。

流程

- 在 AWS 控制台的 Resource Access Manager 中,创建一个与 Cluster Creator 的 AWS 帐户 ID 共享之前创建的公共和私有子网的资源共享。

更新 VPC 共享 IAM 角色,并将安装程序和 Ingress Operator Cloud Credentials 角色添加到信任策略的 principal 部分。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-ingress-operator-cloud-credentials", "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-Installer-Role" ] }, "Action": "sts:AssumeRole" } ] }-

在 AWS 控制台的 Route 53 部分中,创建一个私有托管区。在托管区配置中,域名是 <

cluster_name>.<reserved_dns_domain>。私有托管区必须与创建的 VPC 关联。 创建托管区并与 VPC 关联后,向 Cluster Creator 提供以下内容以继续配置:

- 托管区 ID

- AWS 区域

- 子网 ID

6.4. 步骤四 - 集群创建: 在共享 VPC 中创建集群

要在共享 VPC 中创建集群,请完成以下步骤。

在共享 VPC 上安装集群只支持 OpenShift 4.12.34 及更新的版本、4.13.10 及更新的版本,以及将来的 4.y-streams。

前提条件

- 您有来自 VPC Owner 的托管区 ID。

- 您有来自 VPC Owner 的 AWS 区域。

- 您有来自 VPC Owner 的子网 ID。

-

您有 VPC Owner 的

SharedVPCRoleARN。

流程

在终端中,输入以下命令创建共享 VPC:

rosa create cluster --cluster-name <cluster_name> --sts --operator-roles-prefix <prefix> --oidc-config-id <oidc_config_id> --region us-east-1 --subnet-ids <subnet_ids> --private-hosted-zone-id <hosted_zone_ID> --shared-vpc-role-arn <vpc-role-arn> --base-domain <dns-domain>

如果您的集群名称超过 15 个字符,它将包含自动生成的域前缀作为您 provisioned 集群 的子域。

要自定义子域,请使用 --domain-prefix 标志。域前缀不能超过 15 个字符,它必须是唯一的,且在集群创建后无法更改。

第 7 章 访问 ROSA 集群

建议您使用身份提供程序(IDP)帐户访问 Red Hat OpenShift Service on AWS (ROSA)集群。但是,创建集群的集群管理员可以使用快速访问过程访问它。

本文档论述了如何使用 ROSA CLI (rosa) 访问集群并设置 IDP。另外,您可以使用 OpenShift Cluster Manager 控制台创建 IDP 帐户。

7.1. 快速访问集群

您可以使用此快速访问过程来登录到集群。

作为最佳实践,请使用 IDP 帐户访问集群。

流程

输入以下命令:

$ rosa create admin --cluster=<cluster_name>

输出示例

W: It is recommended to add an identity provider to login to this cluster. See 'rosa create idp --help' for more information. I: Admin account has been added to cluster 'cluster_name'. It may take up to a minute for the account to become active. I: To login, run the following command: oc login https://api.cluster-name.t6k4.i1.oragnization.org:6443 \ 1 --username cluster-admin \ --password FWGYL-2mkJI-3ZTTZ-rINns- 1

- 对于带有托管 control plane (HCP)集群的 Red Hat OpenShift Service on AWS (ROSA),端口号应为

443。

在上一命令的输出中输入

oc login命令、用户名和密码:输出示例

$ oc login https://api.cluster_name.t6k4.i1.oragnization.org:6443 \ 1 > --username cluster-admin \ > --password FWGYL-2mkJI-3ZTTZ-rINns Login successful. You have access to 77 projects, the list has been suppressed. You can list all projects with ' projects'- 1

- 对于使用 HCP 集群的 ROSA,端口号应为

443。

使用 default 项目,输入此

oc命令来验证是否已创建集群管理员访问权限:$ oc whoami

输出示例

cluster-admin

7.2. 使用 IDP 帐户访问集群

要登录到集群,您可以配置身份提供程序(IDP)。此流程使用 GitHub 作为示例 IDP。要查看其他支持的 IDP,请运行 rosa create idp --help 命令。

或者,作为创建集群的用户,您可以使用快速访问过程。

流程

使用 IDP 帐户访问集群:

添加 IDP。

以下命令创建一个由 GitHub 支持的 IDP。运行此命令后,按照输出中的交互式提示访问 GitHub 开发人员设置 并配置新的 OAuth 应用。

$ rosa create idp --cluster=<cluster_name> --interactive

输入以下值:

-

身份提供程序类型:

github -

Restrict to members of:

organizations(如果您没有 GitHub 机构,您可以立即创建一个) -

GitHub organizations:

rh-test-org(您的组织的名称)

输出示例

I: Interactive mode enabled. Any optional fields can be left empty and a default will be selected. ? Type of identity provider: github ? Restrict to members of: organizations ? GitHub organizations: rh-test-org ? To use GitHub as an identity provider, you must first register the application: - Open the following URL: https://github.com/organizations/rh-rosa-test-cluster/settings/applications/new?oauth_application%5Bcallback_url%5D=https%3A%2F%2Foauth-openshift.apps.rh-rosa-test-cluster.z7v0.s1.devshift.org%2Foauth2callback%2Fgithub-1&oauth_application%5Bname%5D=rh-rosa-test-cluster-stage&oauth_application%5Burl%5D=https%3A%2F%2Fconsole-openshift-console.apps.rh-rosa-test-cluster.z7v0.s1.devshift.org - Click on 'Register application' ...-

身份提供程序类型:

使用输出中的 URL 并选择 Register application,在 GitHub 组织中注册新的 OAuth 应用程序。通过注册应用程序,您可以启用 ROSA 中构建的 OAuth 服务器,以便验证您的 GitHub 组织的成员到集群中。

注意Register a new OAuth application GitHub 表单中的字段通过 Red Hat OpenShift Service on AWS (ROSA) CLI

rosa定义的 URL 自动填充所需的值。使用您创建的 GitHub 应用程序的信息并继续提示。输入以下值:

-

客户端 ID: &

lt;my_github_client_id> -

Client Secret: [? for help] <

;my_github_client_secret> - hostname :(可选,您可以立即将其留空)

-

映射方法:

claim

持续的输出示例

... ? Client ID: <my_github_client_id> ? Client Secret: [? for help] <my_github_client_secret> ? Hostname: ? Mapping method: claim I: Configuring IDP for cluster 'rh_rosa_test_cluster' I: Identity Provider 'github-1' has been created. You need to ensure that there is a list of cluster administrators defined. See 'rosa create user --help' for more information. To login into the console, open https://console-openshift-console.apps.rh-test-org.z7v0.s1.devshift.org and click on github-1

在集群中配置 IDP 可能需要 1-2 分钟。

-

客户端 ID: &

输入以下命令验证您的 IDP 是否已正确配置:

$ rosa list idps --cluster=<cluster_name>

输出示例

NAME TYPE AUTH URL github-1 GitHub https://oauth-openshift.apps.rh-rosa-test-cluster1.j9n4.s1.devshift.org/oauth2callback/github-1

登录到您的集群。

输入以下命令获取集群

的控制台 URL:$ rosa describe cluster --cluster=<cluster_name>

输出示例

Name: rh-rosa-test-cluster1 ID: 1de87g7c30g75qechgh7l5b2bha6r04e External ID: 34322be7-b2a7-45c2-af39-2c684ce624e1 API URL: https://api.rh-rosa-test-cluster1.j9n4.s1.devshift.org:6443 1 Console URL: https://console-openshift-console.apps.rh-rosa-test-cluster1.j9n4.s1.devshift.org Nodes: Master: 3, Infra: 3, Compute: 4 Region: us-east-2 State: ready Created: May 27, 2020- 1

- 对于带有托管 control plane (HCP)集群的 Red Hat OpenShift Service on AWS (ROSA),端口号应为

443。

-

导航到

Console URL,再使用 Github 凭据登录。 - 在 OpenShift 控制台右上角,点您的名称并点击 Copy Login Command。

- 选择您添加的 IDP 的名称(在这里是 github-1),然后点 Display Token。

将

oclogin 命令复制并粘贴到终端中。$ oc login --token=z3sgOGVDk0k4vbqo_wFqBQQTnT-nA-nQLb8XEmWnw4X --server=https://api.rh-rosa-test-cluster1.j9n4.s1.devshift.org:6443 1- 1

- 对于使用 HCP 集群的 ROSA,使用端口号

443。

输出示例

Logged into "https://api.rh-rosa-cluster1.j9n4.s1.devshift.org:6443" as "rh-rosa-test-user" using the token provided. 1 You have access to 67 projects, the list has been suppressed. You can list all projects with 'oc projects' Using project "default".- 1