ROSA Classic クラスターのインストール

Red Hat OpenShift Service on AWS (ROSA) クラスターのインストール、アクセス、および削除

概要

第1章 デフォルトオプションを使用した STS を使用する ROSA クラスターの作成

ROSA のクイックスタートガイドをお探しの場合は、Red Hat OpenShift Service on AWS クイックスタートガイド を参照してください。

デフォルトのオプションと AWS Identity and Access Management (IAM) リソースの自動作成を使用して、Red Hat OpenShift Service on AWS (ROSA) クラスターを迅速に作成します。Red Hat OpenShift Cluster Manager または ROSA CLI (rosa) を使用して、クラスターをデプロイすることができます。

このドキュメントの手順では、ROSA CLI (rosa) および OpenShift Cluster Manager の auto モードを使用して、現在の AWS アカウントを使用して必要な IAM リソースをすぐに作成します。必要なリソースには、アカウント全体の IAM ロールおよびポリシー、クラスター固有の Operator ロール、ならびに OpenID Connect (OIDC) ID プロバイダーが含まれます。

または、IAM リソースを自動的にデプロイする代わりに、IAM リソースの作成に必要な aws コマンドを出力する manual モードを使用することもできます。manual モードまたはカスタマイズを使用して ROSA クラスターをデプロイする手順については、カスタマイズを使用したクラスターの作成 を参照してください。

次のステップ

- AWS の前提条件 を満たしていることを確認してください。

ROSA CLI 1.2.7 では、新しいクラスターの OIDC プロバイダーエンドポイント URL 形式に変更が導入されています。Red Hat OpenShift Service on AWS の OIDC プロバイダー URL は、リージョン別ではなくなりました。AWS CloudFront の実装により、アクセス速度と復元力が向上し、レイテンシーが短縮されます。

この変更は ROSA CLI 1.2.7 以降を使用して作成した新しいクラスターにのみ適用されるため、既存の OIDC プロバイダー設定の移行はサポートされていません。

1.1. デフォルトのクラスター仕様の概要

デフォルトのインストールオプションを使用して、Security Token Service (STS) で Red Hat OpenShift Service on AWS (ROSA) クラスターをすばやく作成できます。次の要約では、デフォルトのクラスター仕様について説明します。

表1.1 STS クラスター仕様のデフォルト ROSA

| コンポーネント | デフォルトの仕様 |

|---|---|

| アカウントおよびロール |

|

| クラスター設定 |

|

| 暗号化 |

|

| コントロールプレーンノードの設定 |

|

| インフラストラクチャーノードの設定 |

|

| コンピュートノードマシンプール |

|

| ネットワーク設定 |

|

| Classless Inter-Domain Routing (CIDR) の範囲 |

|

| クラスターのロールおよびポリシー |

|

| クラスター更新戦略 |

|

1.2. AWS アカウントの関連付けについて

Red Hat Hybrid Cloud Console で Red Hat OpenShift Cluster Manager を使用して、AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する前に、AWS アカウントを Red Hat 組織に関連付ける必要があります。。次の IAM ロールを作成してリンクすることで、アカウントを関連付けることができます。

- OpenShift Cluster Manager ロール

OpenShift Cluster Manager IAM ロールを作成し、Red Hat 組織にリンクします。

基本権限または管理権限を OpenShift Cluster Manager ロールに適用できます。基本パーミッションにより、OpenShift Cluster Manager を使用したクラスターのメンテナンスが可能になります。管理パーミッションにより、OpenShift Cluster Manager を使用して、クラスター固有の Operator ロールおよび OpenID Connect (OIDC) プロバイダーの自動デプロイが可能になります。

OpenShift Cluster Manager ロールで管理パーミッションを使用して、クラスターを迅速にデプロイできます。

- User role

ユーザー IAM ロールを作成し、Red Hat ユーザーアカウントにリンクします。Red Hat ユーザーアカウントは、OpenShift Cluster Manager ロールにリンクされている Red Hat 組織に存在する必要があります。

ユーザーロールは、OpenShift Cluster Manager Hybrid Cloud Console を使用してクラスターと必要な STS リソースをインストールするときに、AWS Identity を確認するために Red Hat によって使用されます。

関連情報

- OpenShift Cluster Manager およびユーザー IAM ロールを作成してリンクする詳細な手順は、AWS アカウントを Red Hat 組織に関連付ける を参照してください。

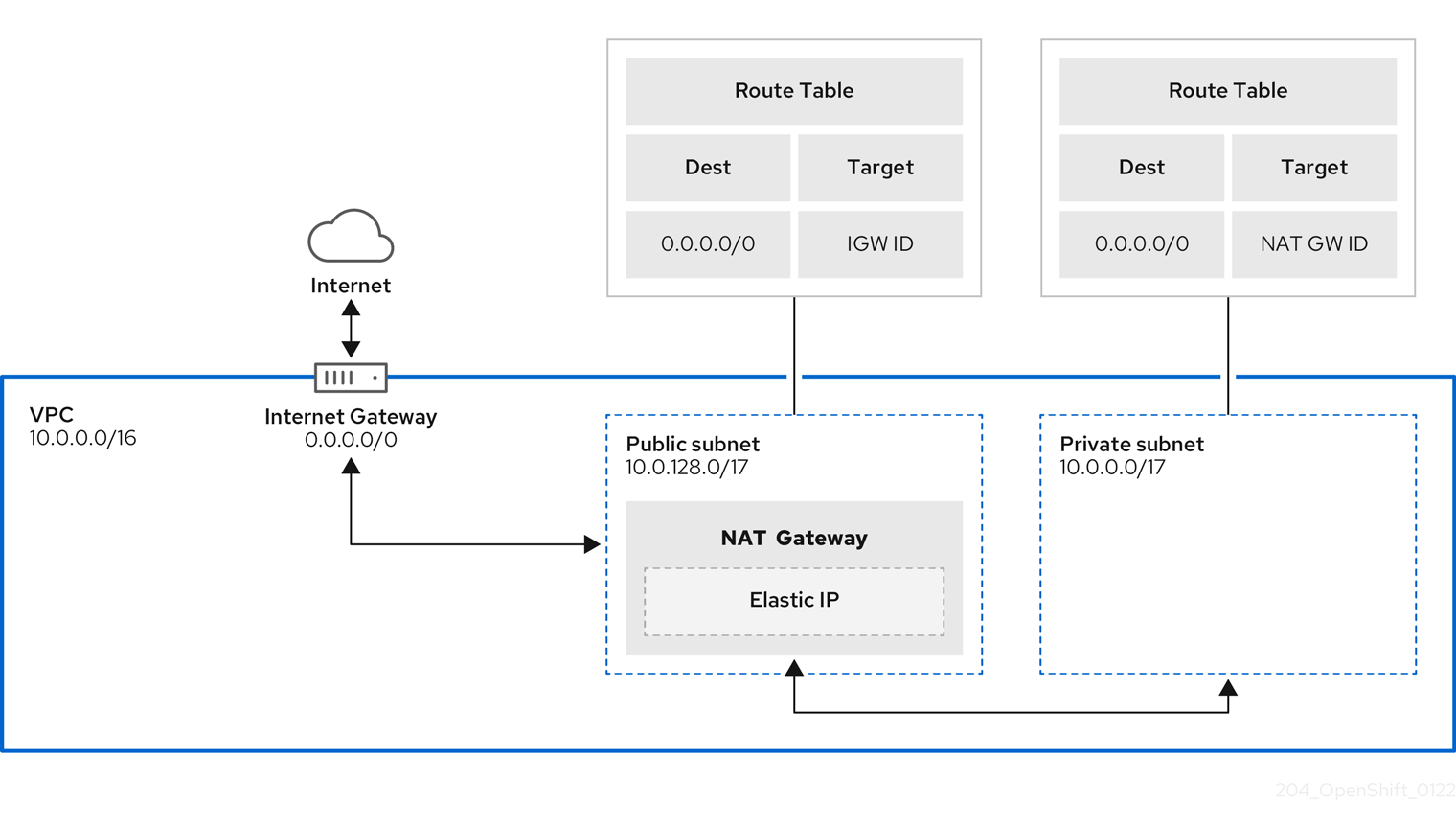

1.3. PrivateLink ROSA クラスター以外の Amazon VPC 要件

Amazon VPC を作成するには、以下が必要です。

- インターネットゲートウェイ

- NAT ゲートウェイ

- 必要なコンポーネントをインストールするためにインターネット接続のあるプライベートおよびパブリックサブネット。

Single-AZ クラスターには、少なくとも 1 つのプライベートサブネットとパブリックサブネットが必要で、Multi-AZ クラスターには 3 つ以上のプライベートサブネットとパブリックサブネットが必要です。

関連情報

- AWS クラスターに必要なデフォルトのコンポーネントの詳細は、AWS ドキュメントの Default VPCs を参照してください。

- AWS コンソールで VPC を作成する手順は、AWS ドキュメントの Create a VPC を参照してください。

1.4. OpenShift Cluster Manager を使用してクラスターの迅速な作成

Red Hat OpenShift Cluster Manager を使用して AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する場合、デフォルトのオプションを選択してクラスターをすばやく作成できます。

OpenShift Cluster Manager を使用して STS を使用する ROSA クラスターをデプロイする前に、AWS アカウントを Red Hat 組織に関連付け、必要なアカウント全体の STS ロールおよびポリシーを作成する必要があります。

1.4.1. AWS アカウントを Red Hat 組織に関連付ける

Red Hat Hybrid Cloud Console で Red Hat OpenShift Cluster Manager を使用して、AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する前に、OpenShift Cluster Manager IAM ロールを作成し、そのロールを Red Hat 組織に関連付ける必要があります。次に、ユーザー IAM ロールを作成し、同じ Red Hat 組織内の Red Hat ユーザーアカウントにリンクします。

前提条件

- STS を使用する ROSA の AWS の前提条件を完了している。

- 利用可能な AWS サービスクォータがある。

- AWS コンソールで ROSA サービスを有効にしている。

インストールホストに、最新の ROSA CLI (

rosa) をインストールして設定している。注記ROSA クラスターを正常にインストールするには、最新バージョンの ROSA CLI を使用します。

- ROSA CLI を使用して Red Hat アカウントにログインしている。

- Red Hat 組織で組織管理者権限があります。

手順

OpenShift Cluster Manager ロールを作成し、Red Hat 組織にリンクします。

注記OpenShift Cluster Manager Hybrid Cloud Console を使用してクラスター固有の Operator ロールと OpenID Connect (OIDC) プロバイダーの自動デプロイを有効にするには、ROSA クラスターの作成の アカウントとロール の手順で、Admin OCM role コマンドを選択して、ロールに管理権限を適用する必要があります。OpenShift Cluster Manager ロールの基本権限および管理権限の詳細については、AWS アカウントの関連付けについて を参照してください。

注記OpenShift Cluster Manager Hybrid Cloud Console で ROSA クラスターを作成する アカウントとロール の手順で Basic OCM role コマンドを選択した場合は、手動モードを使用して ROSA クラスターをデプロイする必要があります。後のステップで、クラスター固有の Operator ロールと OpenID Connect (OIDC) プロバイダーを設定するように求められます。

$ rosa create ocm-role

ロールをすばやく作成してリンクするには、プロンプトでデフォルト値を選択します。

ユーザーロールを作成し、Red Hat ユーザーアカウントにリンクします。

$ rosa create user-role

ロールをすばやく作成してリンクするには、プロンプトでデフォルト値を選択します。

注記Red Hat ユーザーアカウントは、OpenShift Cluster Manager ロールにリンクされている Red Hat 組織に存在する必要があります。

1.4.2. アカウント全体の STS ロールおよびポリシーの作成

Red Hat OpenShift Cluster Manager Hybrid Cloud Console を使用して AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する前に、Operator ポリシーを含む、必要なアカウント全体の STS ロールおよびポリシーを作成します。

前提条件

- STS を使用する ROSA の AWS の前提条件を完了している。

- 利用可能な AWS サービスクォータがある。

- AWS コンソールで ROSA サービスを有効にしている。

-

インストールホストに、最新の ROSA CLI (

rosa) をインストールして設定している。rosa versionを実行して、現在インストールされている ROSA CLI のバージョンを確認します。新しいバージョンが利用可能な場合、CLI はこのアップグレードをダウンロードするためのリンクを提供します。 - ROSA CLI を使用して Red Hat アカウントにログインしている。

手順

AWS アカウントで既存のロールとポリシーを確認します。

$ rosa list account-roles

それらが AWS アカウントに存在しない場合は、アカウント全体の STS ロールとポリシーで必要なものを作成します。

$ rosa create account-roles

プロンプトでデフォルト値を選択して、ロールとポリシーをすばやく作成します。

1.4.3. OpenID Connect 設定の作成

Red Hat OpenShift Service on AWS クラスターを使用する場合は、クラスターを作成する前に OpenID Connect (OIDC) 設定を作成できます。この設定は、OpenShift Cluster Manager で使用するために登録されています。

前提条件

-

インストールホストに、最新の Red Hat OpenShift Service on AWS (ROSA) CLI (

rosa) をインストールして設定している。

手順

AWS リソースと一緒に OIDC 設定を作成するには、次のコマンドを実行します。

$ rosa create oidc-config --mode=auto --yes

このコマンドは次の情報を返します。

出力例

? Would you like to create a Managed (Red Hat hosted) OIDC Configuration Yes I: Setting up managed OIDC configuration I: To create Operator Roles for this OIDC Configuration, run the following command and remember to replace <user-defined> with a prefix of your choice: rosa create operator-roles --prefix <user-defined> --oidc-config-id 13cdr6b If you are going to create a Hosted Control Plane cluster please include '--hosted-cp' I: Creating OIDC provider using 'arn:aws:iam::4540112244:user/userName' ? Create the OIDC provider? Yes I: Created OIDC provider with ARN 'arn:aws:iam::4540112244:oidc-provider/dvbwgdztaeq9o.cloudfront.net/13cdr6b'

クラスターを作成するときは、OIDC 設定 ID を指定する必要があります。CLI 出力では、

--mode autoのこの値が提供されます。それ以外の場合は、--mode manualのawsCLI 出力に基づいてこれらの値を決定する必要があります。オプション: OIDC 設定 ID を変数として保存して、後で使用できます。次のコマンドを実行して変数を保存します。

$ export OIDC_ID=<oidc_config_id>1- 1

- 上記の出力例では、OIDC 設定 ID は 13cdr6b です。

次のコマンドを実行して、変数の値を表示します。

$ echo $OIDC_ID

出力例

13cdr6b

検証

ユーザー組織に関連付けられているクラスターで使用できる可能な OIDC 設定をリストできます。以下のコマンドを実行します。

$ rosa list oidc-config

出力例

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDN

1.4.4. OpenShift Cluster Manager を使用してデフォルトオプションでクラスターを作成する

Red Hat Hybrid Cloud Console で Red Hat OpenShift Cluster Manager を使用して、AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する場合、クラスターを迅速に作成するためのデフォルトのオプションを選択できます。管理 OpenShift Cluster Manager IAM ロールを使用して、クラスター固有の Operator ロールおよび OpenID Connect (OIDC) プロバイダーの自動デプロイメントを有効にすることもできます。

前提条件

- STS を使用する ROSA の AWS の前提条件を完了している。

- 利用可能な AWS サービスクォータがある。

- AWS コンソールで ROSA サービスを有効にしている。

-

インストールホストに、最新の ROSA CLI (

rosa) をインストールして設定している。rosa versionを実行して、現在インストールされている ROSA CLI のバージョンを確認します。新しいバージョンが利用可能な場合、CLI はこのアップグレードをダウンロードするためのリンクを提供します。 - AWS Elastic Load Balancing (ELB) サービスロールが AWS アカウントに存在することを確認している。

- AWS アカウントを Red Hat 組織に関連付けました。アカウントを関連付けたときに、管理パーミッションを OpenShift Cluster Manager ロールに適用しました。詳細な手順については、AWS アカウントを Red Hat 組織に関連付ける を参照してください。

- 必要なアカウント全体の STS ロールとポリシーを作成しました。詳細な手順については、アカウント全体の STS ロールおよびポリシーの作成 を参照してください。

手順

- OpenShift Cluster Manager に移動し、Create clusterを選択します。

- Create an OpenShift cluster ページの Red Hat OpenShift Service on AWS (ROSA) 行で Create cluster を選択します。

AWS アカウント ID が Associated AWS accounts ドロップダウンメニューに表示されていること、およびインストーラー、サポート、ワーカー、およびコントロールプレーンのアカウントロールの Amazon Resource Names (ARN) が Accounts and roles ページに表示されていることを確認します。

注記AWS アカウント ID が表示されていない場合は、AWS アカウントが Red Hat 組織に正常に関連付けられていることを確認してください。アカウントロール ARN が表示されていない場合は、必要なアカウント全体の STS ロールが AWS アカウントに存在することを確認してください。

- Next をクリックします。

Cluster details ページで、Cluster name を入力します。残りのフィールドはデフォルト値のままにして、Next をクリックします。

注記クラスターを作成すると、

openshiftapps.comにプロビジョニングされたクラスターのサブドメインとしてドメイン接頭辞が生成されます。クラスター名が 15 文字以下の場合、その名前がドメイン接頭辞に使用されます。クラスター名が 15 文字を超える場合、ドメイン接頭辞は 15 文字の文字列にランダムに生成されます。サブドメインをカスタマイズするには、Create custom domain prefix チェックボックスをオンにし、Domain prefix フィールドにドメイン接頭辞名を入力します。- クラスターをすばやくデプロイするには、Cluster settings、Networking、Cluster roles and policies、および Cluster updates ページのデフォルトのオプションをそのままにして、各ページで Next をクリックします。

- Review your ROSA cluster 確認ページで、選択内容の概要を確認し、Create cluster をクリックしてインストールを開始します。

検証

クラスターの 概要 ページでインストールの進行状況を確認できます。同じページでインストールのログを表示できます。そのページの Details セクションの Status が Ready として表示されると、クラスターは準備が完了した状態になります。

注記インストールが失敗するか、約 40 分経ってもクラスターの 状態 が Ready に変わらない場合は、インストールのトラブルシューティングのドキュメントで詳細を確認してください。詳細は、インストールのトラブルシューティングを参照してください。Red Hat サポートにサポートを依頼する手順は、Red Hat OpenShift Service on AWS のサポートを受けるを参照してください。

1.5. CLI を使用してクラスターをすばやく作成する

Red Hat OpenShift Service on AWS (ROSA) の CLI (rosa) を使用して AWS Security Token Service (STS) を使用するクラスターを作成する場合、デフォルトのオプションを選択してクラスターをすばやく作成できます。

前提条件

- STS を使用する ROSA の AWS の前提条件を完了している。

- 利用可能な AWS サービスクォータがある。

- AWS コンソールで ROSA サービスを有効にしている。

-

インストールホストに、最新の ROSA CLI (

rosa) をインストールして設定している。rosa versionを実行して、現在インストールされている ROSA CLI のバージョンを確認します。新しいバージョンが利用可能な場合、CLI はこのアップグレードをダウンロードするためのリンクを提供します。 - ROSA CLI を使用して Red Hat アカウントにログインしている。

- AWS Elastic Load Balancing (ELB) サービスロールが AWS アカウントに存在することを確認している。

手順

Operator ポリシーを含む、必要なアカウント全体のロールおよびポリシーを作成します。

$ rosa create account-roles --mode auto

注記autoモードを使用する場合は、任意で-y引数を指定して対話式プロンプトを回避し、操作を自動的にチェックできます。デフォルト設定を使用して、STS を使用するクラスターを作成します。デフォルトを使用する場合は、最新の安定した OpenShift バージョンがインストールされます。

$ rosa create cluster --cluster-name <cluster_name> \ 1 --sts --mode auto 2

注記クラスター名が 15 文字を超える場合、

*.openshiftapps.comにプロビジョニングされたクラスターのサブドメインとして自動生成されたドメイン接頭辞が含まれます。サブドメインをカスタマイズするには、

--domain-prefixフラグを使用します。ドメイン接頭辞は 15 文字を超えてはならず、一意である必要があり、クラスターの作成後に変更できません。クラスターのステータスを確認します。

$ rosa describe cluster --cluster <cluster_name|cluster_id>

以下の

Stateフィールドの変更は、クラスターインストールの進捗として出力に表示されます。-

waiting (Waiting for OIDC configuration) -

pending (Preparing account) -

installing (DNS setup in progress) -

installing ready注記インストールが失敗した場合や、約 40 分後に

Stateフィールドがreadyに変わらない場合は、インストールのトラブルシューティングに関するドキュメントで詳細を確認してください。詳細は、インストールのトラブルシューティングを参照してください。Red Hat サポートにサポートを依頼する手順は、Red Hat OpenShift Service on AWS のサポートを受けるを参照してください。

-

OpenShift インストーラーログを監視して、クラスター作成の進捗を追跡します。

$ rosa logs install --cluster <cluster_name|cluster_id> --watch 1- 1

--watchフラグを指定して、新規ログメッセージをインストールの進捗として監視します。この引数は任意です。

1.6. 次のステップ

1.7. 関連情報

- 手動モードを使用して ROSA クラスターをデプロイする手順は、カスタマイズを使用したクラスターの作成 を参照してください。

- STS を使用する Red Hat OpenShift Service on AWS をデプロイするのに必要な AWS Identity Access Management (IAM) リソースの詳細は、STS を使用するクラスターの IAM リソースについて を参照してください。

- オプションで Operator ロール名接頭辞を設定する方法の詳細は、カスタム Operator IAM ロール接頭辞について を参照してください。

- STS を使用する ROSA をインストールするための前提条件の詳細は、STS を使用する ROSA の AWS の前提条件 を参照してください。

-

autoモードとmanualモードを使用して必要な STS リソースを作成する方法の詳細は、自動デプロイメントモードと手動デプロイメントモードについて を参照してください。 - AWS IAM で OpenID Connect (OIDC) アイデンティティープロバイダーの使用に関する詳細は、AWS ドキュメントの Creating OpenID Connect (OIDC) identity providers を参照してください。

- ROSA クラスターのインストールのトラブルシューティングの詳細は、インストールのトラブルシューティング を参照してください。

- Red Hat サポートにサポートを依頼する手順は、Red Hat OpenShift Service on AWS のサポートを受ける を参照してください。

第2章 カスタマイズを使用した STS を使用する ROSA クラスターの作成

カスタマイズを使用して、AWS Security Token Service (STS) で Red Hat OpenShift Service on AWS (ROSA) クラスターを作成します。Red Hat OpenShift Cluster Manager または ROSA CLI (rosa) を使用して、クラスターをデプロイすることができます。

このドキュメントの手順では、必要な AWS Identity and Access Management (IAM) リソースを作成するときに、auto モードと manual モードのどちらかを選択することもできます。

2.1. 自動デプロイメントモードと手動デプロイメントモードを理解する

AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターをインストールする場合、auto または manual モードを選択して、必要な AWS Identity and Access Management (IAM) リソースを作成できます。

autoモード-

このモードでは、ROSA CLI (

rosa) は必要な IAM ロールとポリシー、および AWS アカウントに OpenID Connect (OIDC) プロバイダーをすぐに作成します。 手動モード-

このモードでは、

rosaは IAM リソースの作成に必要なawsコマンドを出力します。対応するポリシーの JSON ファイルも現在のディレクトリーに保存されます。manualモードを使用すると、生成されたawsコマンドを手動で実行する前に確認できます。manualモードでは、コマンドを組織内の別の管理者またはグループに渡して、リソースを作成することもできます。

manual モードを使用することを選択した場合、クラスターのインストールは、クラスター固有の Operator のロールと OIDC プロバイダーを手動で作成するまで待機します。リソースを作成した後、インストールが続行されます。詳細は、OpenShift Cluster Manager を使用した Operator ロールと OIDC プロバイダーの作成を参照してください。

STS で ROSA をインストールするために必要な AWS IAM リソースの詳細は、STS を使用するクラスターの IAM リソースについてを参照してください。

2.1.1. OpenShift Cluster Manager を使用した Operator ロールと OIDC プロバイダーの作成

Red Hat OpenShift Cluster Manager を使用してクラスターをインストールし、manual モードを使用して必要な AWS IAM Operator ロールと OIDC プロバイダーを作成することを選択した場合、リソースをインストールするために以下のいずれかの方法を選択するように求められます。組織のニーズに合ったリソース作成方法を選択できるようにするためのオプションが用意されています。

- AWS CLI (

aws) -

この方法では、IAM リソースの作成に必要な

awsコマンドとポリシーファイルを含むアーカイブファイルをダウンロードしてデプロイメントできます。ポリシーファイルを含むディレクトリーから提供された CLI コマンドを実行して、Operator ロールと OIDC プロバイダーを作成します。 - Red Hat OpenShift Service on AWS (ROSA) CLI (

rosa) -

rosaを使用すると、提供されるコマンドを実行して、クラスターの Operator ロールと OIDC プロバイダーを作成できます。

auto モードを使用する場合、OpenShift Cluster Manager は、OpenShift Cluster Manager IAM ロールを通じて提供されるパーミッションを使用して、Operator ロールと OIDC プロバイダーを自動的に作成します。この機能を使用するには、ロールに管理者権限を適用する必要があります。

2.2. AWS アカウントの関連付けについて

Red Hat Hybrid Cloud Console で Red Hat OpenShift Cluster Manager を使用して、AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する前に、AWS アカウントを Red Hat 組織に関連付ける必要があります。。次の IAM ロールを作成してリンクすることで、アカウントを関連付けることができます。

- OpenShift Cluster Manager ロール

OpenShift Cluster Manager IAM ロールを作成し、Red Hat 組織にリンクします。

基本権限または管理権限を OpenShift Cluster Manager ロールに適用できます。基本パーミッションにより、OpenShift Cluster Manager を使用したクラスターのメンテナンスが可能になります。管理パーミッションにより、OpenShift Cluster Manager を使用して、クラスター固有の Operator ロールおよび OpenID Connect (OIDC) プロバイダーの自動デプロイが可能になります。

OpenShift Cluster Manager ロールで管理パーミッションを使用して、クラスターを迅速にデプロイできます。

- User role

ユーザー IAM ロールを作成し、Red Hat ユーザーアカウントにリンクします。Red Hat ユーザーアカウントは、OpenShift Cluster Manager ロールにリンクされている Red Hat 組織に存在する必要があります。

ユーザーロールは、OpenShift Cluster Manager Hybrid Cloud Console を使用してクラスターと必要な STS リソースをインストールするときに、AWS Identity を確認するために Red Hat によって使用されます。

関連情報

- OpenShift Cluster Manager とユーザー IAM ロールを作成してリンクする詳細な手順は、OpenShift Cluster Manager を使用してカスタマイズしたクラスターを作成する を参照してください。

2.3. IAM ロールとポリシーの ARN パスのカスタマイズ

AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターに必要な AWS IAM ロールとポリシーを作成するときに、カスタムの Amazon リソースネーム (ARN) パスを指定できます。これにより、組織のセキュリティー要件を満たすロールとポリシーの ARN パスを使用できます。

OCM ロール、ユーザーロール、およびアカウント全体のロールとポリシーを作成するときに、カスタム ARN パスを指定できます。

アカウント全体のロールとポリシーのセットを作成するときにカスタム ARN パスを定義すると、セット内のすべてのロールとポリシーに同じパスが適用されます。次の例は、アカウント全体のロールとポリシーのセットの ARN を示しています。この例では、ARN はカスタムパス /test/path/dev/ とカスタムロール 接頭辞 test-env を使用します。

-

arn:aws:iam::<account_id>:role/test/path/dev/test-env-Worker-Role -

arn:aws:iam::<account_id>:role/test/path/dev/test-env-Support-Role -

arn:aws:iam::<account_id>:role/test/path/dev/test-env-Installer-Role -

arn:aws:iam::<account_id>:role/test/path/dev/test-env-ControlPlane-Role -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-Worker-Role-Policy -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-Support-Role-Policy -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-Installer-Role-Policy -

arn:aws:iam::<account_id>:policy/test/path/dev/test-env-ControlPlane-Role-Policy

クラスター固有の Operator ロールを作成すると、関連するアカウント全体のインストーラーロールの ARN パスが自動的に検出され、Operator ロールに適用されます。

ARN パスの詳細は、AWS ドキュメントの Amazon リソースネーム (ARN) を参照してください。

関連情報

- Red Hat OpenShift Service on AWS クラスターを作成するときに IAM リソースのカスタム ARN パスを指定する手順については、カスタマイズを使用したクラスターの作成 を参照してください。

2.4. STS を使用する ROSA クラスターのサポートについての考慮事項

AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する方法でサポート対象なのは、この製品ドキュメントで説明されている手順を使用する方法です。

ROSA CLI (rosa) で manual モードを使用し、STS リソースのインストールに必要な AWS Identity and Access Management (IAM) ポリシーファイルおよび aws コマンドを生成できます。

ファイルおよび aws コマンドは、レビュー目的でのみ生成され、いずれの方法でも変更しないでください。Red Hat は、変更したバージョンのポリシーファイルまたは aws コマンドを使用してデプロイした ROSA クラスターのサポートを提供しません。

2.5. PrivateLink ROSA クラスター以外の Amazon VPC 要件

Amazon VPC を作成するには、以下が必要です。

- インターネットゲートウェイ

- NAT ゲートウェイ

- 必要なコンポーネントをインストールするためにインターネット接続のあるプライベートおよびパブリックサブネット。

Single-AZ クラスターには、少なくとも 1 つのプライベートサブネットとパブリックサブネットが必要で、Multi-AZ クラスターには 3 つ以上のプライベートサブネットとパブリックサブネットが必要です。

関連情報

- AWS クラスターに必要なデフォルトのコンポーネントの詳細は、AWS ドキュメントの Default VPCs を参照してください。

- AWS コンソールで VPC を作成する手順は、AWS ドキュメントの Create a VPC を参照してください。

2.6. OpenID Connect 設定の作成

Red Hat OpenShift Service on AWS クラスターを使用する場合は、クラスターを作成する前に OpenID Connect (OIDC) 設定を作成できます。この設定は、OpenShift Cluster Manager で使用するために登録されています。

前提条件

-

インストールホストに、最新の Red Hat OpenShift Service on AWS (ROSA) CLI (

rosa) をインストールして設定している。

手順

AWS リソースと一緒に OIDC 設定を作成するには、次のコマンドを実行します。

$ rosa create oidc-config --mode=auto --yes

このコマンドは次の情報を返します。

出力例

? Would you like to create a Managed (Red Hat hosted) OIDC Configuration Yes I: Setting up managed OIDC configuration I: To create Operator Roles for this OIDC Configuration, run the following command and remember to replace <user-defined> with a prefix of your choice: rosa create operator-roles --prefix <user-defined> --oidc-config-id 13cdr6b If you are going to create a Hosted Control Plane cluster please include '--hosted-cp' I: Creating OIDC provider using 'arn:aws:iam::4540112244:user/userName' ? Create the OIDC provider? Yes I: Created OIDC provider with ARN 'arn:aws:iam::4540112244:oidc-provider/dvbwgdztaeq9o.cloudfront.net/13cdr6b'

クラスターを作成するときは、OIDC 設定 ID を指定する必要があります。CLI 出力では、

--mode autoのこの値が提供されます。それ以外の場合は、--mode manualのawsCLI 出力に基づいてこれらの値を決定する必要があります。オプション: OIDC 設定 ID を変数として保存して、後で使用できます。次のコマンドを実行して変数を保存します。

$ export OIDC_ID=<oidc_config_id>1- 1

- 上記の出力例では、OIDC 設定 ID は 13cdr6b です。

次のコマンドを実行して、変数の値を表示します。

$ echo $OIDC_ID

出力例

13cdr6b

検証

ユーザー組織に関連付けられているクラスターで使用できる可能な OIDC 設定をリストできます。以下のコマンドを実行します。

$ rosa list oidc-config

出力例

ID MANAGED ISSUER URL SECRET ARN 2330dbs0n8m3chkkr25gkkcd8pnj3lk2 true https://dvbwgdztaeq9o.cloudfront.net/2330dbs0n8m3chkkr25gkkcd8pnj3lk2 233hvnrjoqu14jltk6lhbhf2tj11f8un false https://oidc-r7u1.s3.us-east-1.amazonaws.com aws:secretsmanager:us-east-1:242819244:secret:rosa-private-key-oidc-r7u1-tM3MDN

2.7. カスタマイズを使用したクラスターの作成

ご使用の環境のニーズに適した設定で、AWS Security Token Service (STS) クラスターを備えた Red Hat OpenShift Service on AWS (ROSA) をデプロイします。Red Hat OpenShift Cluster Manager または ROSA CLI (rosa) を使用して、カスタマイズを使用してクラスターをデプロイできます。

2.7.1. OpenShift Cluster Manager を使用してカスタマイズしたクラスターを作成する

AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する場合、Red Hat OpenShift Cluster Manager を使用して、インストールをインタラクティブにカスタマイズできます。

STS では、パブリックおよび AWS PrivateLink クラスターのみがサポートされます。通常の プライベートクラスター (PrivateLink 以外) は STS では使用できません。

前提条件

- STS を使用する ROSA の AWS の前提条件を完了している。

- 利用可能な AWS サービスクォータがある。

- AWS コンソールで ROSA サービスを有効にしている。

-

インストールホストに、最新の ROSA CLI (

rosa) をインストールして設定している。rosa versionを実行して、現在インストールされている ROSA CLI のバージョンを確認します。新しいバージョンが利用可能な場合、CLI はこのアップグレードをダウンロードするためのリンクを提供します。 - AWS Elastic Load Balancing (ELB) サービスロールが AWS アカウントに存在することを確認している。

- クラスター全体のプロキシーを設定する場合は、クラスターがインストールされている VPC からプロキシーにアクセスできることを確認している。プロキシーは VPC のプライベートサブネットからもアクセスできる必要があります。

手順

- OpenShift Cluster Manager に移動し、Create clusterを選択します。

- Create an OpenShift cluster ページの Red Hat OpenShift Service on AWS (ROSA) 行で Create cluster を選択します。

AWS アカウントが自動的に検出されると、アカウント ID は 関連付けられた AWS アカウント ドロップダウンメニューに表示されます。AWS アカウントが自動的に検出されない場合は、Select an account → Associate AWS account をクリックして、次の手順に従います。

Authenticate ページで、

rosa loginコマンドの横にあるコピーボタンをクリックします。このコマンドには、OpenShift Cluster Manager API ログイントークンが含まれます。注記OpenShift Cluster Manager の OpenShift Cluster Manager API Token ページで API トークンをロードすることもできます。

CLI でコピーしたコマンドを実行して、ROSA アカウントにログインします。

$ rosa login --token=<api_login_token> 1- 1

<api_login_token>を、コピーされたコマンドで提供されるトークンに置き換えます。

出力例

I: Logged in as '<username>' on 'https://api.openshift.com'

- OpenShift Cluster Manager の Authenticate ページで、Next をクリックします。

OCM role ページで、Basic OCM role または Admin OCM role コマンドの横にあるコピーボタンをクリックします。

基本ロールにより、OpenShift Cluster Manager は ROSA に必要な AWS IAM ロールとポリシーを検出できます。管理者ロールは、ロールとポリシーの検出も可能にします。さらに、管理者ロールを使用すると、OpenShift Cluster Manager を使用して、クラスター固有の Operator ロールと OpenID Connect (OIDC) プロバイダーを自動的にデプロイできます。

コピーしたコマンドを CLI で実行し、プロンプトに従って OpenShift Cluster Manager IAM ロールを作成します。次の例では、デフォルトのオプションを使用して基本的な OpenShift Cluster Manager IAM ロールを作成します。

$ rosa create ocm-role

出力例

I: Creating ocm role ? Role prefix: ManagedOpenShift 1 ? Enable admin capabilities for the OCM role (optional): No 2 ? Permissions boundary ARN (optional): 3 ? Role Path (optional): 4 ? Role creation mode: auto 5 I: Creating role using 'arn:aws:iam::<aws_account_id>:user/<aws_username>' ? Create the 'ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' role? Yes I: Created role 'ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' with ARN 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' I: Linking OCM role ? OCM Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id> ? Link the 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' role with organization '<red_hat_organization_id>'? Yes 6 I: Successfully linked role-arn 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-OCM-Role-<red_hat_organization_external_id>' with organization account '<red_hat_organization_id>'

- 1

- OCM IAM ロール名に含める接頭辞を指定します。デフォルトは

ManagedOpenShiftです。Red Hat 組織の AWS アカウントごとに OCM ロールを 1 つだけ作成できます。 - 2

- 管理者 OpenShift Cluster Manager IAM ロールを有効にします。これは、

--admin引数を指定するのと同じです。自動 モードを使用して、OpenShift Cluster Manager を使用してクラスター固有の Operator ロールと OIDC プロバイダーを自動的にプロビジョニングする場合は、管理者ロールが必要です。 - 3

- オプション: ロールのパーミッション境界 Amazon Resource Name (ARN) を指定します。詳細は、AWS ドキュメントの IAM エンティティーのアクセス許可の境界 を参照してください。

- 4

- OCM ロールのカスタム ARN パスを指定します。パスには英数字のみを使用し、

/で開始および終了する必要があります (例:/test/path/dev/)。詳細は、IAM ロールとポリシーの ARN パスのカスタマイズ を参照してください。 - 5

- ロール作成モードを選択します。

autoモードを使用して、OpenShift Cluster Manager IAM ロールを自動的に作成し、それを Red Hat 組織アカウントにリンクすることができます。manualモードでは、ROSA CLI はロールの作成とリンクに必要なawsコマンドを生成します。manualモードでは、対応するポリシー JSON ファイルも現在のディレクトリーに保存されます。manualモードでは、awsコマンドを手動で実行する前に詳細を確認することができます。 - 6

- OpenShift Cluster Manager IAM ロールを Red Hat 組織アカウントにリンクします。

上記のコマンドで OpenShift Cluster Manager IAM ロールを Red Hat 組織アカウントにリンクしないことを選択した場合は、OpenShift Cluster Manager OCM role ページから

rosa linkコマンドをコピーして実行します。$ rosa link ocm-role <arn> 1- 1

<arn>を、前のコマンドの出力に含まれている OpenShift Cluster Manager IAM の ARN に置き換えます。

- OpenShift Cluster Manager OCM role ページで Next を選択します。

User role ページで、User role コマンドのコピーボタンをクリックし、CLI でコマンドを実行します。OpenShift Cluster Manager でクラスターおよび必要なリソースをインストールすると、Red Hat はユーザーロールを使用して AWS Identity を確認します。

プロンプトに従って、ユーザーロールを作成します。

$ rosa create user-role

出力例

I: Creating User role ? Role prefix: ManagedOpenShift 1 ? Permissions boundary ARN (optional): 2 ? Role Path (optional): [? for help] 3 ? Role creation mode: auto 4 I: Creating ocm user role using 'arn:aws:iam::<aws_account_id>:user/<aws_username>' ? Create the 'ManagedOpenShift-User-<red_hat_username>-Role' role? Yes I: Created role 'ManagedOpenShift-User-<red_hat_username>-Role' with ARN 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role' I: Linking User role ? User Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role ? Link the 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role' role with account '<red_hat_user_account_id>'? Yes 5 I: Successfully linked role ARN 'arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-User-<red_hat_username>-Role' with account '<red_hat_user_account_id>'

- 1

- ユーザーロール名に含める接頭辞を指定します。デフォルトは

ManagedOpenShiftです。 - 2

- オプション: ロールのパーミッション境界 Amazon Resource Name (ARN) を指定します。詳細は、AWS ドキュメントの IAM エンティティーのアクセス許可の境界 を参照してください。

- 3

- ユーザーロールのカスタム ARN パスを指定します。パスには英数字のみを使用し、

/で開始および終了する必要があります (例:/test/path/dev/)。詳細は、IAM ロールとポリシーの ARN パスのカスタマイズ を参照してください。 - 4

- ロール作成モードを選択します。

autoモードを使用して、ユーザーロールを自動的に作成し、OpenShift Cluster Manager ユーザーアカウントにリンクすることができます。manualモードでは、ROSA CLI はロールの作成とリンクに必要なawsコマンドを生成します。manualモードでは、対応するポリシー JSON ファイルも現在のディレクトリーに保存されます。manualモードでは、awsコマンドを手動で実行する前に詳細を確認することができます。 - 5

- ユーザーロールを OpenShift Cluster Manager ユーザーアカウントにリンクします。

上記のコマンドでユーザーロールを OpenShift Cluster Manager ユーザーアカウントにリンクしないことを選択した場合は、OpenShift Cluster Manager User role ページから

rosa linkコマンドをコピーして実行します。$ rosa link user-role <arn> 1- 1

<arn>を、前のコマンドの出力に含まれているユーザーロールの ARN に置き換えます。

- OpenShift Cluster Manager User role ページで、Ok をクリックします。

- Accounts and roles ページの Associated AWS accounts ドロップダウンメニューに AWS アカウント ID が表示されていることを確認します。

必要なアカウントロールが存在しない場合は、Some account roles ARNs was not detected という通知が表示されます。

rosa create account-rolesコマンドの横にあるコピーバッファーをクリックし、CLI でコマンドを実行することにより、Operator ポリシーを含む AWS アカウント全体のロールおよびポリシーを作成できます。$ rosa create account-roles

出力例

I: Logged in as '<red_hat_username>' on 'https://api.openshift.com' I: Validating AWS credentials... I: AWS credentials are valid! I: Validating AWS quota... I: AWS quota ok. If cluster installation fails, validate actual AWS resource usage against https://docs.openshift.com/rosa/rosa_getting_started/rosa-required-aws-service-quotas.html I: Verifying whether OpenShift command-line tool is available... I: Current OpenShift Client Version: 4.0 I: Creating account roles ? Role prefix: ManagedOpenShift 1 ? Permissions boundary ARN (optional): 2 ? Path (optional): [? for help] 3 ? Role creation mode: auto 4 I: Creating roles using 'arn:aws:iam::<aws_account_number>:user/<aws_username>' ? Create the 'ManagedOpenShift-Installer-Role' role? Yes 5 I: Created role 'ManagedOpenShift-Installer-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Installer-Role' ? Create the 'ManagedOpenShift-ControlPlane-Role' role? Yes 6 I: Created role 'ManagedOpenShift-ControlPlane-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-ControlPlane-Role' ? Create the 'ManagedOpenShift-Worker-Role' role? Yes 7 I: Created role 'ManagedOpenShift-Worker-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Worker-Role' ? Create the 'ManagedOpenShift-Support-Role' role? Yes 8 I: Created role 'ManagedOpenShift-Support-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Support-Role' I: To create a cluster with these roles, run the following command: rosa create cluster --sts

- 1

- OpenShift Cluster Manager IAM ロール名に含める接頭辞を指定します。デフォルトは

ManagedOpenShiftです。重要アカウントロールにカスタム ARN パスを使用する場合でも、AWS アカウント全体で一意のアカウント全体のロール 接頭辞を指定する必要があります。

- 2

- オプション: ロールのパーミッション境界 Amazon Resource Name (ARN) を指定します。詳細は、AWS ドキュメントの IAM エンティティーのアクセス許可の境界 を参照してください。

- 3

- アカウント全体のロールのカスタム ARN パスを指定します。パスには英数字のみを使用し、

/で開始および終了する必要があります (例:/test/path/dev/)。詳細は、IAM ロールとポリシーの ARN パスのカスタマイズ を参照してください。 - 4

- ロール作成モードを選択します。

autoモードを使用して、アカウント全体のロールとポリシーを自動的に作成できます。manualモードでは、ROSA CLI はロールとポリシーの作成に必要なawsコマンドを生成します。manualモードでは、対応するポリシー JSON ファイルも現在のディレクトリーに保存されます。manualモードでは、awsコマンドを手動で実行する前に詳細を確認することができます。 - 5 6 7 8

- アカウント全体のインストーラー、コントロールプレーン、ワーカー、サポートロール、および対応する IAM ポリシーを作成します。詳細については、アカウント全体の IAM ロールとポリシーリファレンスを参照してください。注記

このステップでは、ROSA CLI は、クラスター固有の Operator ポリシーによって使用されるアカウント全体の Operator IAM ポリシーも自動的に作成し、ROSA クラスター Operator がコア OpenShift 機能を実行できるようにします。詳細については、アカウント全体の IAM ロールとポリシーリファレンスを参照してください。

Accounts and roles ページで、Refresh ARNs をクリックし、インストーラー、サポート、ワーカー、およびコントロールプレーンのアカウントのロール ARN が表示されていることを確認します。

クラスターバージョンの AWS アカウントに複数のアカウントロールセットがある場合は、インストーラーロール ARN のドロップダウンリストが表示されます。クラスターで使用するインストーラーロールの ARN を選択します。クラスターは、選択したインストーラーロールに関連するアカウント全体のロールとポリシーを使用します。

Next をクリックします。

注記Accounts and roles ページが更新された場合は、すべての前提条件を読んで完了したことを確認するために、チェックボックスの再選択が求められる場合があります。

Cluster details ページで、クラスターの名前を指定し、クラスターの詳細を指定します。

- Cluster name を追加します。

オプション: クラスターを作成すると、

openshiftapps.comにプロビジョニングされたクラスターのサブドメインとしてドメイン接頭辞が生成されます。クラスター名が 15 文字以下の場合、その名前がドメイン接頭辞に使用されます。クラスター名が 15 文字を超える場合、ドメイン接頭辞は 15 文字の文字列にランダムに生成されます。サブドメインをカスタマイズするには、Create custom domain prefix チェックボックスをオンにし、Domain prefix フィールドにドメイン接頭辞名を入力します。ドメイン接頭辞は 15 文字を超えてはならず、組織内で一意である必要があり、クラスターの作成後に変更できません。

- Version ドロップダウンメニューからクラスターバージョンを選択します。

- Region ドロップダウンメニューからクラウドプロバイダーのリージョンを選択します。

- Single zone または Multi-zone 設定を選択し ます。

- Enable user workloads monitoring を選択したままにして、Red Hat サイト信頼性エンジニアリング (SRE) プラットフォームメトリックから切り離して独自のプロジェクトをモニターします。このオプションはデフォルトで有効になっています。

オプション:etcd キー値の暗号化が必要な場合には、Enable additional etcd encryption を選択します。このオプションを使用すると、etcd キーの値は暗号化されますが、キーは暗号化されません。このオプションは、デフォルトで Red Hat OpenShift Service on AWS クラスター内の etcd ボリュームを暗号化するコントロールプレーンストレージ暗号化に追加されます。

注記etcd のキー値の etcd 暗号化を有効にすると、約 20% のパフォーマンスのオーバーヘッドが発生します。このオーバーヘッドは、etcd ボリュームを暗号化するデフォルトのコントロールプレーンのストレージ暗号化に加えて、この 2 つ目の暗号化レイヤーの導入により生じます。お客様のユースケースで特に etcd 暗号化が必要な場合にのみ、暗号化を有効にすることを検討してください。

オプション: 独自の AWS Key Management Service (KMS) キーの Amazon Resource Name (ARN) を提供する場合は、Encrypt persistent volumes with customer keys を選択します。このキーは、クラスター内の永続ボリュームの暗号化に使用されます。

重要デフォルトでは、デフォルトのストレージクラスから作成された永続ボリューム (PV) のみが暗号化されます。

他のストレージクラスを使用して作成された PV は、ストレージクラスが暗号化されるように設定されている場合にのみ暗号化されます。

オプション: 顧客管理の KMS キーを作成するには、対称暗号化 KMS キーの作成 の手順に従います。

重要クラスターを正常に作成するには、アカウントのロールに加えて EBS Operator のロールが必要です。

このロールは、ROSA が Container Storage Interface (CSI) を通じてバックエンドストレージを管理するために必要な IAM ポリシーである

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentialsポリシーに割り当てる必要があります。クラスター Operator に必要なポリシーと権限の詳細は、アカウント全体のロールを作成する方法 を参照してください。

EBS Operator のロールの例

"arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"Operator のロールを作成したら、AWS コンソールの Key Management Service (KMS) ページ で キーポリシー を編集して、ロールを追加する必要があります。

- Next をクリックします。

Default machine pool ページで、Compute node instance type を選択します。

注記クラスターの作成後、クラスター内のコンピュートノードの数を変更できますが、デフォルトのマシンプールのコンピュートノードインスタンスタイプは変更できません。使用可能なノードの数とタイプは、単一または複数のアベイラビリティーゾーンを使用するかどうかによって異なります。また、AWS アカウントと選択したリージョンで何が有効で利用可能かによっても異なります。

オプション: デフォルトのマシンプールの自動スケーリングを設定します。

- Enable autoscaling を選択し、デプロイメントのニーズを満たすためにデフォルトのマシンプール内のマシン数を自動的にスケーリングします。

自動スケーリングの最小および最大のノード数制限を設定します。Cluster Autoscaler は、指定する制限を超えてデフォルトのマシンプールノード数を減らしたり、増やしたりできません。

- 単一アベイラビリティーゾーンを使用してクラスターをデプロイした場合は、最小および最大のノード数 を設定します。これは、アベイラビリティーゾーンのコンピュートノードの最小および最大の制限を定義します。

- 複数のアベイラビリティーゾーンを使用してクラスターをデプロイした場合は、Minimum nodes per zone および Maximum nodes per zone を設定します。これは、ゾーンごとの最小および最大のコンピュート制限を定義します。

注記または、デフォルトのマシンプールの作成後にマシンプールの自動スケーリングを設定できます。

自動スケーリングを有効にしなかった場合は、デフォルトのマシンプールのコンピュートノード数を選択します。

- 単一アベイラビリティーゾーンを使用してクラスターをデプロイした場合は、ドロップダウンメニューから コンピュートノード数 を選択します。これは、ゾーンのマシンプールにプロビジョニングするコンピュートノードの数を定義します。

- 複数のアベイラビリティーゾーンを使用してクラスターをデプロイした場合は、ドロップダウンメニューから コンピュートノードの数 (ゾーンごと) を選択します。これは、ゾーンごとにマシンプールにプロビジョニングするコンピュートノードの数を定義します。

オプション: IMDSv2 の使用を強制するには、EC2 Instance Metadata Service (IMDS) 設定 (

optional(デフォルト) またはrequired) を選択します。IMDS の詳細は、AWS ドキュメントの Instance metadata and user data を参照してください。重要クラスターの作成後に Instance Metadata Service の設定を変更することはできません。

- オプション: Edit node labels を展開してラベルをノードに追加します。Add label をクリックしてさらにノードラベルを追加し、Next を選択します。

Network configuration ページの Cluster privacy セクションで、Public または Privateを選択して、クラスターのパブリックまたはプライベート API エンドポイントとアプリケーションルートを使用します。

重要クラスターの作成後、API エンドポイントをパブリックとプライベートの間で変更することはできません。

- パブリック API エンドポイント

- クラスターへのアクセスを制限しない場合は、パブリック を選択します。インターネットから Kubernetes API エンドポイントとアプリケーションルートにアクセスできます。

- プライベート API エンドポイント

クラスターへのネットワークアクセスを制限する場合は、Private を選択します。Kubernetes API エンドポイントとアプリケーションルートには、直接のプライベート接続からのみアクセスできます。

重要プライベート API エンドポイントを使用している場合、クラウドプロバイダーアカウントのネットワーク設定を更新するまでクラスターにはアクセスできません。

オプション: パブリック API エンドポイントを使用することを選択した場合は、デフォルトでクラスター用に新しい VPC が作成されます。代わりに既存の VPC にクラスターをインストールする場合は、Install into an existing VPC を 選択します。

警告OpenShift インストーラーによって作成された既存の VPC に ROSA クラスターをインストールすることはできません。このような VPC は、クラスターのデプロイ中に作成されたものであり、クラスターのプロビジョニング操作と削除操作が正しく機能するように、単一のクラスターにのみ関連付けられている必要があります。

VPC が OpenShift インストーラーによって作成されたものかどうかを確認するには、

kubernetes.io/cluster/<infra-id>タグのowned値を確認します。たとえば、mycluster-12abc-34defという名前の VPC のタグを確認したところ、kubernetes.io/cluster/mycluster-12abc-34defタグの値がownedであったとします。この VPC はインストーラーによって作成されたものであるため、管理者の方は変更しないでください。注記プライベート API エンドポイントを使用することを選択した場合は、既存の VPC と PrivateLink を使用する必要があり、既存の VPC にインストールしてUse a PrivateLink オプションが自動的に選択されます。これらのオプションを使用すると、Red Hat サイト信頼性エンジニアリング (SRE) チームはクラスターに接続して、AWS PrivateLink エンドポイントのみを使用してサポートを行うことができます。

- オプション: クラスターを既存の VPC にインストールする場合は、Configure a cluster-wide proxy を選択して、HTTP または HTTPS プロキシーがクラスターからインターネットへの直接アクセスを拒否できるようにします。

- Next をクリックします。

クラスターを既存の AWS VPC にインストールする場合、Virtual Private Cloud (VPC) サブネット設定 を指定します。

注記クラスターをインストールするアベイラビリティーゾーンごとに、VPC がパブリックおよびプライベートサブネットで設定されるようにする必要があります。PrivateLink を使用する場合には、プライベートサブネットのみが必要になります。

オプション: Additional security groups を展開し、デフォルトで作成されるマシンプール内のノードに適用する追加のカスタムセキュリティーグループを選択します。すでにセキュリティーグループを作成し、このクラスター用に選択した VPC にそのグループを関連付けている必要があります。クラスターを作成した後は、デフォルトのマシンプールにセキュリティーグループを追加または編集することはできません。

デフォルトでは、指定したセキュリティーグループがすべてのノードタイプに追加されます。ノードタイプごとに異なるセキュリティーグループを選択するには、Apply the same security groups to all node types (control plane, infrastructure and worker) チェックボックスをオフにします。

詳細は、関連情報 の セキュリティーグループ の要件を参照してください。

クラスター全体のプロキシーを設定することを選択した場合は、Cluster-wide proxy ページでプロキシー設定の詳細を指定します。

次のフィールドの少なくとも 1 つに値を入力します。

- 有効な HTTP proxy URL を指定します。

- 有効な HTTPS proxy URL を指定します。

Additional trust bundle フィールドに、PEM でエンコードされた X.509 証明書バンドルを指定します。このバンドルはクラスターノードの信頼済み証明書ストアに追加されます。プロキシーのアイデンティティー証明書が Red Hat Enterprise Linux CoreOS (RHCOS) 信頼バンドルからの認証局によって署名されない限り、追加の信頼バンドルファイルが必要です。

追加のプロキシー設定が必要ではなく、追加の認証局 (CA) を必要とする MITM の透過的なプロキシーネットワークを使用する場合には、MITM CA 証明書を指定する必要があります。

注記HTTP または HTTPS プロキシー URL を指定せずに追加の信頼バンドルファイルをアップロードする場合、バンドルはクラスターに設定されますが、プロキシーで使用するように設定されていません。

- Next をクリックします。

Red Hat OpenShift Service on AWS を使用したプロキシーの設定に関する詳細は、クラスター全体のプロキシーの設定 を参照してください。

CIDR ranges ダイアログで、カスタムの Classless Inter-Domain Routing (CIDR) 範囲を設定するか、提供されるデフォルトを使用して、Next を、クリックします。

注記VPC にインストールする場合、Machine CIDR 範囲は VPC サブネットに一致する必要があります。

重要CIDR 設定は後で変更することはできません。続行する前に、ネットワーク管理者と選択内容を確認してください。

Cluster roles and policies ページで、優先するクラスター固有の Operator の IAM ロールと OIDC プロバイダーの作成モードを選択します。

Manual モードでは、

rosaCLI コマンドまたはawsCLI コマンドのいずれかを使用して、クラスターに必要な Operator ロールと OIDC プロバイダーを生成できます。手動 モードでは、優先オプションを使用して IAM リソースを手動で作成し、クラスターのインストールを完了する前に、詳細を確認できます。または、Auto モードを使用して、Operator のロールと OIDC プロバイダーを自動的に作成することもできます。Auto モードを有効にするには、OpenShift Cluster Manager IAM ロールに管理者機能が必要です。

注記関連するアカウント全体のロールを作成したときにカスタム ARN パスを指定した場合、カスタムパスが自動的に検出され、Operator ロールに適用されます。カスタム ARN パスは、Manual モードまたは Auto モードのいずれかを使用して Operator ロールが作成されるときに適用されます。

オプション: クラスター固有の Operator IAM ロールの カスタム Operator ロール接頭辞 を指定します。

注記デフォルトでは、クラスター固有の Operator のロール名には、クラスター名とランダムな 4 桁のハッシュが接頭辞として付けられます。オプションで、ロール名の

<cluster_name>-<hash>を置き換えるカスタム接頭辞を指定できます。接頭辞は、クラスター固有の Operator IAM ロールを作成するときに適用されます。接頭辞の詳細は、カスタム Operator IAM ロール接頭辞についてを参照してください。- Next を選択します。

Cluster update strategy ページで、更新設定を行います。

クラスターの更新方法を選択します。

- 各更新を個別にスケジュールする場合は、Individual updates を選択します。以下はデフォルトのオプションになります。

Recurring updates を選択して、更新が利用可能な場合に、希望の曜日と開始時刻にクラスターを更新します。

重要定期的な更新を選択した場合でも、マイナーリリース間でクラスターをアップグレードする前に、アカウント全体およびクラスター固有の IAM リソースを更新する必要があります。

注記保守終了日は、Red Hat OpenShift Service on AWS の更新ライフサイクルドキュメントで確認できます。詳細については、Red Hat OpenShift Service on AWS 更新ライフサイクル を参照してください。

- 繰り返し更新を選択した場合は、ドロップダウンメニューから希望の曜日およびアップグレード開始時刻 (UTC) を選択します。

- オプション: クラスターアップグレード時の ノードのドレイン (解放) の猶予期間を設定できます。デフォルトで 1 時間 の猶予期間が設定されています。

Next をクリックします。

注記クラスターのセキュリティーまたは安定性に大きく影響する重大なセキュリティー問題がある場合、Red Hat サイト信頼性エンジニアリング (SRE) は、影響を受けない最新の z ストリームバージョンへの自動更新をスケジュールする場合があります。更新は、お客様に通知された後、48 時間以内に適用されます。重大な影響を及ぼすセキュリティー評価の説明は、Red Hat セキュリティー評価について を参照してください。

- 選択の概要を確認し、Create cluster をクリックしてクラスターのインストールを開始します。

手動 モードを使用することを選択した場合は、クラスター固有の Operator のロールと OIDC プロバイダーを手動で作成して、インストールを続行します。

Action required to continue installation ダイアログで、AWS CLI または ROSA CLI タブを選択し、リソースを手動で作成します。

AWS CLI メソッドを使用することを選択した場合は、Download .zip をクリックしてファイルを保存してから、AWS CLI コマンドとポリシーファイルをデプロイメントします。次に、CLI で提供されている

awsコマンドを実行します。注記ポリシーファイルを含むディレクトリーで

awsコマンドを実行する必要があります。ROSA CLI メソッドを使用することを選択した場合は、

rosa createコマンドの横にあるコピーボタンをクリックして、CLI で実行します。注記関連付けられたアカウント全体のロールを作成したときにカスタム ARN パスを指定した場合、これらの手動の方法を使用して Operator のロールを作成すると、カスタムパスが自動的に検出され、Operator のロールに適用されます。

- Action required to continue installation ダイアログで、x をクリックしてクラスターの Overview ページに戻ります。

- Overview ページの Details セクションで、クラスターの Status が Waiting から Installing に変更されていることを確認します。ステータスが変わるまでに約 2 分の短い遅延が発生する場合があります。

注記自動 モードの使用を選択した場合、OpenShift Cluster Manager は Operator ロールと OIDC プロバイダーを自動的に作成します。

重要クラスターを正常に作成するには、アカウントのロールに加えて EBS Operator のロールが必要です。

このロールは、ROSA が Container Storage Interface (CSI) を通じてバックエンドストレージを管理するために必要な IAM ポリシーである

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentialsポリシーに割り当てる必要があります。クラスター Operator に必要なポリシーと権限の詳細は、アカウント全体のロールを作成する方法 を参照してください。

EBS Operator のロールの例

"arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"Operator のロールを作成したら、AWS コンソールの Key Management Service (KMS) ページ で キーポリシー を編集して、ロールを追加する必要があります。

検証

クラスターの Overview ページで、インストールの進捗をモニターできます。同じページでインストールのログを表示できます。そのページの Details セクションの Status が Ready として表示されると、クラスターは準備が完了した状態になります。

注記インストールが失敗するか、約 40 分経ってもクラスターの 状態 が Ready に変わらない場合は、インストールのトラブルシューティングのドキュメントで詳細を確認してください。詳細は、インストールのトラブルシューティングを参照してください。Red Hat サポートにサポートを依頼する手順は、Red Hat OpenShift Service on AWS のサポートを受けるを参照してください。

関連情報

- ROSA CLI を使用したオブジェクトの管理 の create cluster

- アカウント全体のロールを作成する方法

2.7.2. CLI を使用してカスタマイズしたクラスターを作成する

AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する場合は、インストールを対話的にカスタマイズできます。

rosa create cluster --interactive コマンドをクラスターの作成時に実行すると、デプロイメントのカスタマイズを可能にする一連の対話式プロンプトが表示されます。詳細は、対話式クラスター作成モードリファレンス を参照してください。

対話モードを使用したクラスターのインストールが完了すると、同じカスタム設定を使用してさらにクラスターをデプロイできるようにする単一のコマンドが出力に提供されます。

STS では、パブリックおよび AWS PrivateLink クラスターのみがサポートされます。通常の プライベートクラスター (PrivateLink 以外) は STS では使用できません。

前提条件

- STS を使用する ROSA の AWS の前提条件を完了している。

- 利用可能な AWS サービスクォータがある。

- AWS コンソールで ROSA サービスを有効にしている。

-

インストールホストに、最新の ROSA CLI (

rosa) をインストールして設定している。rosa versionを実行して、現在インストールされている ROSA CLI のバージョンを確認します。新しいバージョンが利用可能な場合、CLI はこのアップグレードをダウンロードするためのリンクを提供します。 顧客管理の AWS Key Management Service (KMS) キーを暗号化に使用する場合は、対称 KMS キーを作成する必要があります。クラスターを作成するときに、Amazon Resource Name (ARN) を指定する必要があります。顧客管理の KMS キーを作成するには、対称暗号化 KMS キーの作成 の手順に従います。

重要クラスターを正常に作成するには、アカウントのロールに加えて EBS Operator のロールが必要です。

このロールは、ROSA が Container Storage Interface (CSI) を通じてバックエンドストレージを管理するために必要な IAM ポリシーである

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentialsポリシーに割り当てる必要があります。クラスター Operator に必要なポリシーと権限の詳細は、アカウント全体のロールを作成する方法 を参照してください。

EBS Operator のロールの例

"arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"Operator のロールを作成したら、AWS コンソールの Key Management Service (KMS) ページ で キーポリシー を編集して、ロールを追加する必要があります。

手順

Operator ポリシーを含む、必要なアカウント全体のロールおよびポリシーを作成します。

現在の作業ディレクトリーに IAM ポリシー JSON ファイルを作成し、確認用に

awsCLI コマンドを実行します。$ rosa create account-roles --interactive \ 1 --mode manual 2

出力例

I: Logged in as '<red_hat_username>' on 'https://api.openshift.com' I: Validating AWS credentials... I: AWS credentials are valid! I: Validating AWS quota... I: AWS quota ok. If cluster installation fails, validate actual AWS resource usage against https://docs.openshift.com/rosa/rosa_getting_started/rosa-required-aws-service-quotas.html I: Verifying whether OpenShift command-line tool is available... I: Current OpenShift Client Version: 4.0 I: Creating account roles ? Role prefix: ManagedOpenShift 1 ? Permissions boundary ARN (optional): 2 ? Path (optional): [? for help] 3 ? Role creation mode: auto 4 I: Creating roles using 'arn:aws:iam::<aws_account_number>:user/<aws_username>' ? Create the 'ManagedOpenShift-Installer-Role' role? Yes 5 I: Created role 'ManagedOpenShift-Installer-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Installer-Role' ? Create the 'ManagedOpenShift-ControlPlane-Role' role? Yes 6 I: Created role 'ManagedOpenShift-ControlPlane-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-ControlPlane-Role' ? Create the 'ManagedOpenShift-Worker-Role' role? Yes 7 I: Created role 'ManagedOpenShift-Worker-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Worker-Role' ? Create the 'ManagedOpenShift-Support-Role' role? Yes 8 I: Created role 'ManagedOpenShift-Support-Role' with ARN 'arn:aws:iam::<aws_account_number>:role/ManagedOpenShift-Support-Role' I: To create a cluster with these roles, run the following command: rosa create cluster --sts

- 1

- OpenShift Cluster Manager IAM ロール名に含める接頭辞を指定します。デフォルトは

ManagedOpenShiftです。重要アカウントロールにカスタム ARN パスを使用する場合でも、AWS アカウント全体で一意のアカウント全体のロール 接頭辞を指定する必要があります。

- 2

- オプション: ロールのパーミッション境界 Amazon Resource Name (ARN) を指定します。詳細は、AWS ドキュメントの IAM エンティティーのアクセス許可の境界 を参照してください。

- 3

- アカウント全体のロールのカスタム ARN パスを指定します。パスには英数字のみを使用し、

/で開始および終了する必要があります (例:/test/path/dev/)。詳細は、IAM ロールとポリシーの ARN パスのカスタマイズ を参照してください。 - 4

- ロール作成モードを選択します。

autoモードを使用して、アカウント全体のロールとポリシーを自動的に作成できます。manualモードでは、rosaCLI はロールとポリシーの作成に必要なawsコマンドを生成します。manualモードでは、対応するポリシー JSON ファイルも現在のディレクトリーに保存されます。manualモードでは、awsコマンドを手動で実行する前に詳細を確認することができます。 - 5 6 7 8

- アカウント全体のインストーラー、コントロールプレーン、ワーカー、サポートロール、および対応する IAM ポリシーを作成します。詳細については、アカウント全体の IAM ロールとポリシーリファレンスを参照してください。注記

このステップでは、ROSA CLI は、クラスター固有の Operator ポリシーによって使用されるアカウント全体の Operator IAM ポリシーも自動的に作成し、ROSA クラスター Operator がコア OpenShift 機能を実行できるようにします。詳細については、アカウント全体の IAM ロールとポリシーリファレンスを参照してください。

-

確認後は、

awsコマンドを手動で実行し、ロールおよびポリシーを作成します。または、--mode autoを使用して前述のコマンドを実行して、awsコマンドを即座に実行できます。

オプション: 独自の AWS KMS キーを使用してコントロールプレーン、インフラストラクチャー、ワーカーノードのルートボリューム、および永続ボリューム (PV) を暗号化する場合は、アカウント全体のインストーラーロールの ARN を KMS キーポリシーに追加します。

重要デフォルトのストレージクラスから作成された永続ボリューム (PV) のみが、この特定のキーで暗号化されます。

他のストレージクラスを使用して作成された PV は引き続き暗号化されますが、ストレージクラスがこのキーを使用するように特別に設定されていない限り、PV はこのキーで暗号化されません。

KMS キーのキーポリシーをローカルマシンのファイルに保存します。次の例では、出力を現在の作業ディレクトリーの

kms-key-policy.jsonに保存します。$ aws kms get-key-policy --key-id <key_id_or_arn> --policy-name default --output text > kms-key-policy.json 1- 1

<key_id_or_arn>を KMS キーの ID または ARN に置き換えます。

前述の手順で作成したアカウント全体のインストーラーロールの ARN を、ファイルの

Statement.Principal.AWSセクションに追加します。以下の例では、デフォルトのManagedOpenShift-Installer-Roleロールの ARN が追加されます。{ "Version": "2012-10-17", "Id": "key-rosa-policy-1", "Statement": [ { "Sid": "Enable IAM User Permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<aws_account_id>:root" }, "Action": "kms:*", "Resource": "*" }, { "Sid": "Allow ROSA use of the key", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role", 1 "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role", "arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent" 2 ] }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*" }, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role", 3 "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role", "arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role", "arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent" 4 ] }, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": { "Bool": { "kms:GrantIsForAWSResource": "true" } } } ] }KMS キーポリシーに変更を適用します。

$ aws kms put-key-policy --key-id <key_id_or_arn> \ 1 --policy file://kms-key-policy.json \ 2 --policy-name default

次の手順でクラスターを作成すると、KMS キーの ARN を参照できます。

カスタムインストールオプションを使用して、STS を使用するクラスターを作成します。

--interactiveモードを使用して、カスタム設定を対話的に指定できます。警告OpenShift インストーラーによって作成された既存の VPC に ROSA クラスターをインストールすることはできません。このような VPC は、クラスターのデプロイ中に作成されたものであり、クラスターのプロビジョニング操作と削除操作が正しく機能するように、単一のクラスターにのみ関連付けられている必要があります。

VPC が OpenShift インストーラーによって作成されたものかどうかを確認するには、

kubernetes.io/cluster/<infra-id>タグのowned値を確認します。たとえば、mycluster-12abc-34defという名前の VPC のタグを確認したところ、kubernetes.io/cluster/mycluster-12abc-34defタグの値がownedであったとします。この VPC はインストーラーによって作成されたものであるため、管理者の方は変更しないでください。$ rosa create cluster --interactive --sts

出力例

I: Interactive mode enabled. Any optional fields can be left empty and a default will be selected. ? Cluster name: <cluster_name> ? Domain prefix: <domain_prefix> 1 ? Deploy cluster with Hosted Control Plane (optional): No ? Create cluster admin user: Yes 2 ? Username: user-admin 3 ? Password: [? for help] *************** 4 ? OpenShift version: 4.15.0 5 ? Configure the use of IMDSv2 for ec2 instances optional/required (optional): 6 I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role for the Installer role 7 I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role for the ControlPlane role I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role for the Worker role I: Using arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role for the Support role ? External ID (optional): 8 ? Operator roles prefix: <cluster_name>-<random_string> 9 ? Deploy cluster using pre registered OIDC Configuration ID: ? Tags (optional) 10 ? Multiple availability zones (optional): No 11 ? AWS region: us-east-1 ? PrivateLink cluster (optional): No ? Install into an existing VPC (optional): Yes 12 ? Select availability zones (optional): No ? Enable Customer Managed key (optional): No 13 ? Compute nodes instance type (optional): ? Enable autoscaling (optional): No ? Compute nodes: 2 ? Additional Security Group IDs (optional): 14 ? > [*] sg-0e375ff0ec4a6cfa2 ('sg-1') ? > [ ] sg-0e525ef0ec4b2ada7 ('sg-2') ? Machine CIDR: 10.0.0.0/16 ? Service CIDR: 172.30.0.0/16 ? Pod CIDR: 10.128.0.0/14 ? Host prefix: 23 ? Encrypt etcd data (optional): No 15 ? Disable Workload monitoring (optional): No I: Creating cluster '<cluster_name>' I: To create this cluster again in the future, you can run: rosa create cluster --cluster-name <cluster_name> --role-arn arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role --support-role-arn arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role --master-iam-role arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role --worker-iam-role arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role --operator-roles-prefix <cluster_name>-<random_string> --region us-east-1 --version 4.15.0 --additional-compute-security-group-ids sg-0e375ff0ec4a6cfa2 --additional-infra-security-group-ids sg-0e375ff0ec4a6cfa2 --additional-control-plane-security-group-ids sg-0e375ff0ec4a6cfa2 --replicas 2 --machine-cidr 10.0.0.0/16 --service-cidr 172.30.0.0/16 --pod-cidr 10.128.0.0/14 --host-prefix 23 16 I: To view a list of clusters and their status, run 'rosa list clusters' I: Cluster '<cluster_name>' has been created. I: Once the cluster is installed you will need to add an Identity Provider before you can login into the cluster. See 'rosa create idp --help' for more information. ...

- 1

- オプション: クラスターを作成するときに、

--domain-prefixフラグを使用して*.openshiftapps.com上のクラスターのサブドメインをカスタマイズできます。このフラグの値は組織内で一意である必要があり、15 文字を超えてはならず、クラスターの作成後に変更できません。フラグが指定されていない場合は、クラスター名の長さに応じて自動生成された値が作成されます。クラスター名が 15 文字以下の場合、その名前がドメイン接頭辞に使用されます。クラスター名が 15 文字を超える場合、ドメイン接頭辞は 15 文字の文字列にランダムに生成されます。 - 2 3 4

- クラスターの作成時に、クラスターのローカル管理者ユーザーを作成できます。

Yesを選択すると、クラスター管理者のユーザー名とパスワードを作成するように求められます。ユーザー名には、/、:、または%を含めることはできません。パスワードは空白を含まない 14 文字以上 (ASCII 標準) である必要があります。このプロセスでは、htpasswd ID プロバイダーが自動的に設定されます。 - 5

- クラスターの作成時にリストされる

OpenShift versionオプションには、メジャー、マイナー、パッチバージョン (例:4.15.0) が含まれます。 - 6

- オプション: EC2 Instance Metadata Service (IMDS) の v1 エンドポイントと v2 エンドポイントの両方を使用するようにすべての EC2 インスタンスを設定するには、optional を指定します。これはデフォルト値です。すべての EC2 インスタンスが IMDSv2 のみを使用するように設定するには、required を指定します。重要

クラスターの作成後に Instance Metadata Service の設定を変更することはできません。

- 7

- クラスターバージョンの AWS アカウントに複数のアカウントロールセットがある場合は、オプションのインタラクティブなリストが表示されます。

- 8

- オプション: アカウントのロールが引き受けられるときに、Red Hat OpenShift Service on AWS および OpenShift インストーラーによって渡される一意の識別子を指定します。このオプションは、外部 ID を予想されるカスタムアカウントロールにのみ必要です。

- 9

- デフォルトでは、クラスター固有の Operator のロール名には、クラスター名とランダムな 4 桁のハッシュが接頭辞として付けられます。オプションで、ロール名の

<cluster_name>-<hash>を置き換えるカスタム接頭辞を指定できます。接頭辞は、クラスター固有の Operator IAM ロールを作成するときに適用されます。接頭辞の詳細は、Operator IAM ロール接頭辞の定義を参照してください。注記関連するアカウント全体のロールを作成したときにカスタム ARN パスを指定した場合、カスタムパスは自動的に検出されます。カスタムパスは、後のステップで作成するときに、クラスター固有の Operator ロールに適用されます。

- 10

- オプション: Red Hat OpenShift Service on AWS が作成した AWS 内のすべてのリソースで使用するタグを指定します。タグは、AWS 内のリソースの管理、識別、整理、検索、フィルタリングに使用できます。タグはコンマで区切られます。例: "key value, data input".。重要

Red Hat OpenShift Service on AWS は、クラスター作成時に Red Hat OpenShift リソースへのカスタムタグのみをサポートします。タグを追加すると、削除したり編集したりすることはできません。Red Hat が追加したタグは、クラスターが Red Hat の実稼働サービスレベルアグリーメント (SLA) への準拠を維持するために必要です。これらのタグは削除してはいけません。

Red Hat OpenShift Service on AWS では、ROSA クラスターマネージドリソース以外へのタグの追加はサポートされていません。AWS リソースが ROSA クラスターによって管理されている場合、これらのタグが失われる可能性があります。このような場合、タグを調整してそのままの状態に保つためのカスタムソリューションまたはツールが必要になる可能性があります。

- 11

- オプション: 実稼働環境のワークロードには、複数のアベイラビリティーゾーンの使用が推奨されます。デフォルトは単一のアベイラビリティーゾーンです。

- 12

- オプション: 既存の VPC にクラスターを作成することも、使用する新しい VPC を ROSA で作成することもできます。警告

OpenShift インストーラーによって作成された既存の VPC に ROSA クラスターをインストールすることはできません。このような VPC は、クラスターのデプロイ中に作成されたものであり、クラスターのプロビジョニング操作と削除操作が正しく機能するように、単一のクラスターにのみ関連付けられている必要があります。

VPC が OpenShift インストーラーによって作成されたものかどうかを確認するには、

kubernetes.io/cluster/<infra-id>タグのowned値を確認します。たとえば、mycluster-12abc-34defという名前の VPC のタグを確認したところ、kubernetes.io/cluster/mycluster-12abc-34defタグの値がownedであったとします。この VPC はインストーラーによって作成されたものであるため、管理者の方は変更しないでください。 - 13

- オプション: 独自の AWS KMS キーを使用してコントロールプレーン、インフラストラクチャー、ワーカーノードのルートボリューム、および PV を暗号化する場合は、このオプションを有効にします。前述の手順でアカウント全体のロール ARN を追加した KMS キーの ARN を指定します。重要

デフォルトのストレージクラスから作成された永続ボリューム (PV) のみが、この特定のキーで暗号化されます。

他のストレージクラスを使用して作成された PV は引き続き暗号化されますが、ストレージクラスがこのキーを使用するように特別に設定されていない限り、PV はこのキーで暗号化されません。

- 14

- オプション: クラスターで使用する追加のカスタムセキュリティーグループを選択できます。すでにセキュリティーグループを作成し、このクラスター用に選択した VPC にそのグループを関連付けている必要があります。マシンプールを作成した後に、デフォルトのマシンプールのセキュリティーグループを追加または編集することはできません。詳細は、関連情報 の セキュリティーグループ の要件を参照してください。

- 15

- オプション: このオプションを有効にするのは、デフォルトで etcd ボリュームを暗号化するコントロールプレーンストレージ暗号化に加えて、etcd キー値の暗号化が必要なユースケースの場合のみです。このオプションを使用すると、etcd キーの値は暗号化されますが、キーは暗号化されません。重要

etcd のキー値の etcd 暗号化を有効にすると、約 20% のパフォーマンスのオーバーヘッドが発生します。このオーバーヘッドは、etcd ボリュームを暗号化するデフォルトのコントロールプレーンのストレージ暗号化に加えて、この 2 つ目の暗号化レイヤーの導入により生じます。Red Hat は、お客様のユースケースで特に etcd 暗号化が必要な場合にのみ有効にすることを推奨します。

- 16

- この出力には、今後も同じ設定でクラスターを作成するのに実行できるカスタムコマンドが含まれます。

--interactiveモードを使用する代わりに、rosa create clusterコマンドの実行時にカスタマイズオプションを直接指定できます。rosa create cluster --helpコマンドを実行して利用可能な CLI オプションのリストを表示するか、ROSA CLI を使用したオブジェクトの管理 の クラスターの作成 を参照してください。重要Operator IAM ロールおよび OpenID Connect (OIDC) プロバイダーを作成し、クラスターの状態を

readyに移行するには、以下の手順を実行する必要があります。クラスター固有の Operator IAM ロールを作成します。

現在の作業ディレクトリーに Operator IAM ポリシー JSON ファイルを作成し、確認用に

awsCLI コマンドを実行します。$ rosa create operator-roles --mode manual --cluster <cluster_name|cluster_id> 1- 1

manualモードは、Operator ロールの作成に必要なawsCLI コマンドおよび JSON ファイルを生成します。確認後、手動でコマンドを実行してリソースを作成する必要があります。

確認後は、

awsコマンドを手動で実行し、Operator IAM ロールを作成し、マネージド Operator ポリシーをそれらに割り当てます。または、--mode autoを使用して前述のコマンドを実行して、awsコマンドを即座に実行できます。注記前の手順で接頭辞を指定した場合、カスタム接頭辞が Operator ロール名に適用されます。

関連するアカウント全体のロールを作成したときにカスタム ARN パスを指定した場合、カスタムパスが自動的に検出され、Operator ロールに適用されます。

重要クラスターを正常に作成するには、アカウントのロールに加えて EBS Operator のロールが必要です。

このロールは、ROSA が Container Storage Interface (CSI) を通じてバックエンドストレージを管理するために必要な IAM ポリシーである

ManagedOpenShift-openshift-cluster-csi-drivers-ebs-cloud-credentialsポリシーに割り当てる必要があります。クラスター Operator に必要なポリシーと権限の詳細は、アカウント全体のロールを作成する方法 の EBS Operator ロールの例

"arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent"を参照してください。Operator のロールを作成したら、AWS コンソールの Key Management Service (KMS) ページ で キーポリシー を編集して、ロールを追加する必要があります。

クラスター Operator が認証に使用する OpenID Connect (OIDC) プロバイダーを作成します。

$ rosa create oidc-provider --mode auto --cluster <cluster_name|cluster_id> 1- 1

autoモードは、OIDC プロバイダーを作成するawsCLI コマンドを即時実行します。

クラスターのステータスを確認します。

$ rosa describe cluster --cluster <cluster_name|cluster_id>

出力例

Name: <cluster_name> ID: <cluster_id> External ID: <external_id> OpenShift Version: <version> Channel Group: stable DNS: <cluster_name>.xxxx.p1.openshiftapps.com AWS Account: <aws_account_id> API URL: https://api.<cluster_name>.xxxx.p1.openshiftapps.com:6443 Console URL: https://console-openshift-console.apps.<cluster_name>.xxxx.p1.openshiftapps.com Region: <aws_region> Multi-AZ: false Nodes: - Master: 3 - Infra: 2 - Compute: 2 Network: - Service CIDR: 172.30.0.0/16 - Machine CIDR: 10.0.0.0/16 - Pod CIDR: 10.128.0.0/14 - Host Prefix: /23 STS Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Installer-Role Support Role ARN: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Support-Role Instance IAM Roles: - Master: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-ControlPlane-Role - Worker: arn:aws:iam::<aws_account_id>:role/ManagedOpenShift-Worker-Role Operator IAM Roles: - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-ingress-operator-cloud-credentials - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cluster-csi-drivers-ebs-cloud-credent - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-machine-api-aws-cloud-credentials - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-cloud-credential-operator-cloud-crede - arn:aws:iam::<aws_account_id>:role/<cluster_name>-xxxx-openshift-image-registry-installer-cloud-creden Ec2 Metadata Http Tokens: optional State: ready Private: No Created: Oct 1 2021 08:12:25 UTC Details Page: https://console.redhat.com/openshift/details/s/<subscription_id> OIDC Endpoint URL: https://oidc.op1.openshiftapps.com/<cluster_id>|<oidc_config_id> \ 1-

エンドポイント URL は、BYO OIDC 設定によって異なります。OIDC 設定を事前に作成している場合、URL の末尾が

<oidc_config_id>値になります。それ以外の場合、URL の末尾は<cluster-ID>値です。

以下の

Stateフィールドの変更は、クラスターインストールの進捗として出力に表示されます。-

waiting (Waiting for OIDC configuration) -

pending (Preparing account) -

installing (DNS setup in progress) -

installing ready注記インストールが失敗した場合や、約 40 分後に

Stateフィールドがreadyに変わらない場合は、インストールのトラブルシューティングに関するドキュメントで詳細を確認してください。詳細は、インストールのトラブルシューティングを参照してください。Red Hat サポートにサポートを依頼する手順は、Red Hat OpenShift Service on AWS のサポートを受けるを参照してください。

-

エンドポイント URL は、BYO OIDC 設定によって異なります。OIDC 設定を事前に作成している場合、URL の末尾が

OpenShift インストーラーログを監視して、クラスター作成の進捗を追跡します。

$ rosa logs install --cluster <cluster_name|cluster_id> --watch 1

2.8. 次のステップ

2.9. 関連情報

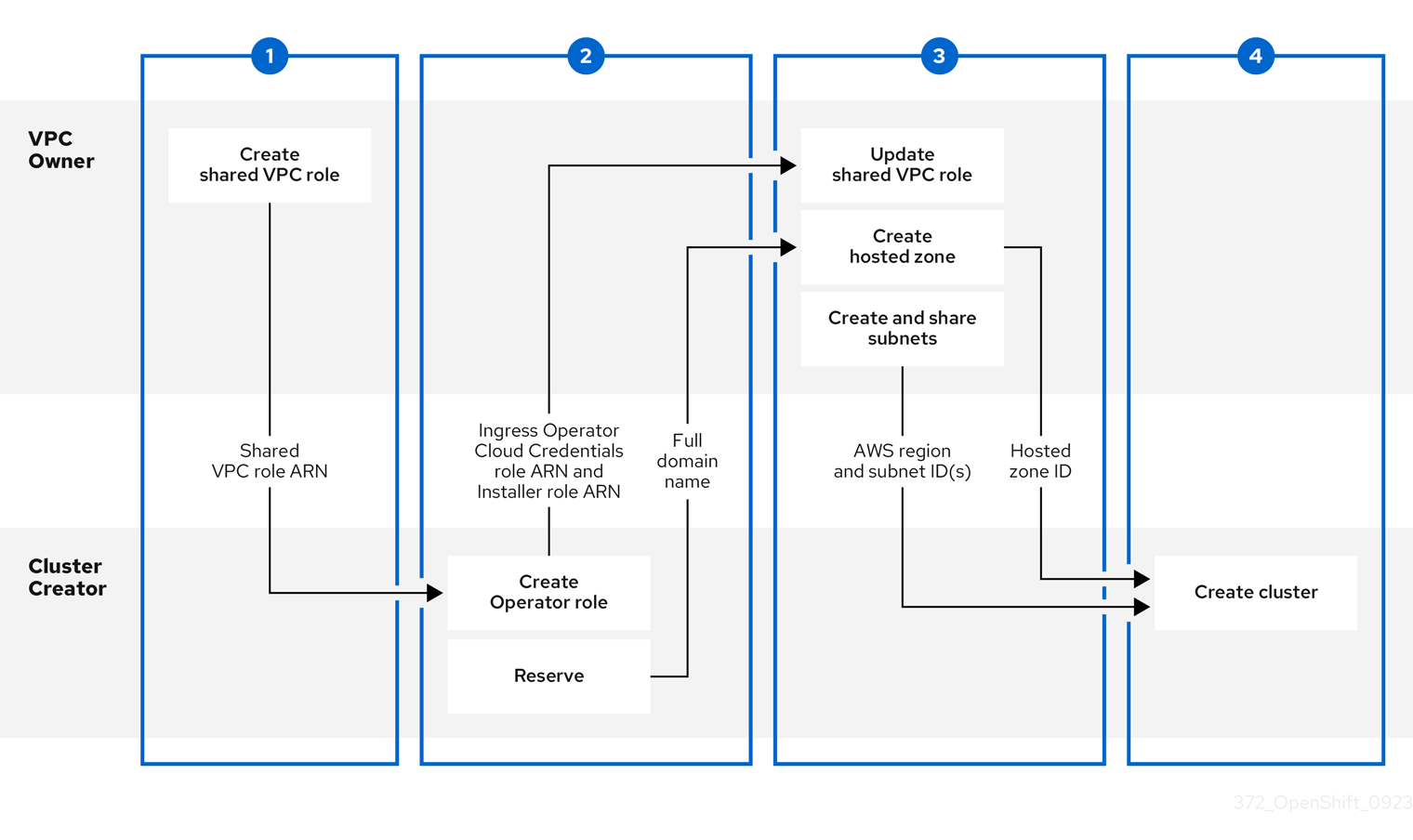

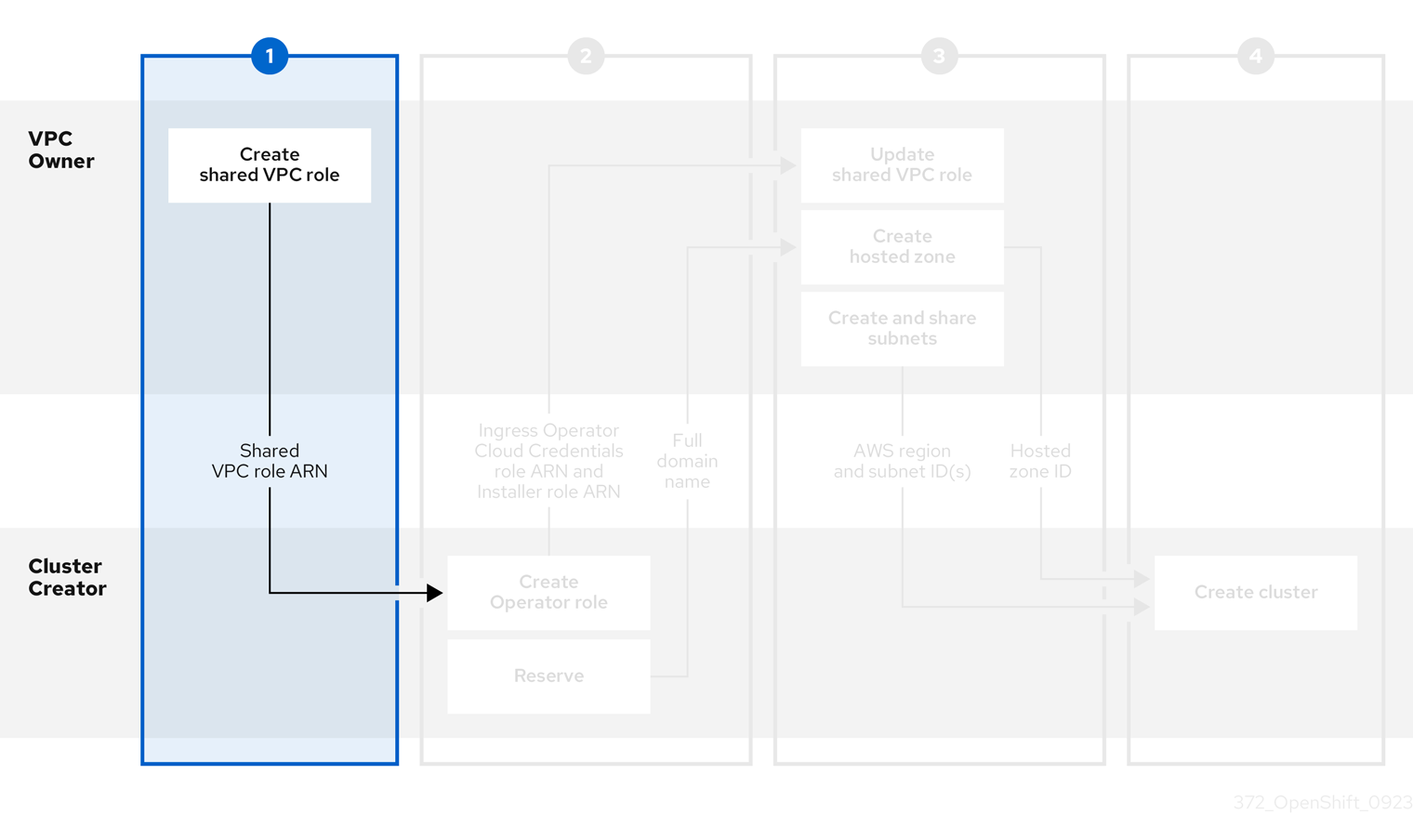

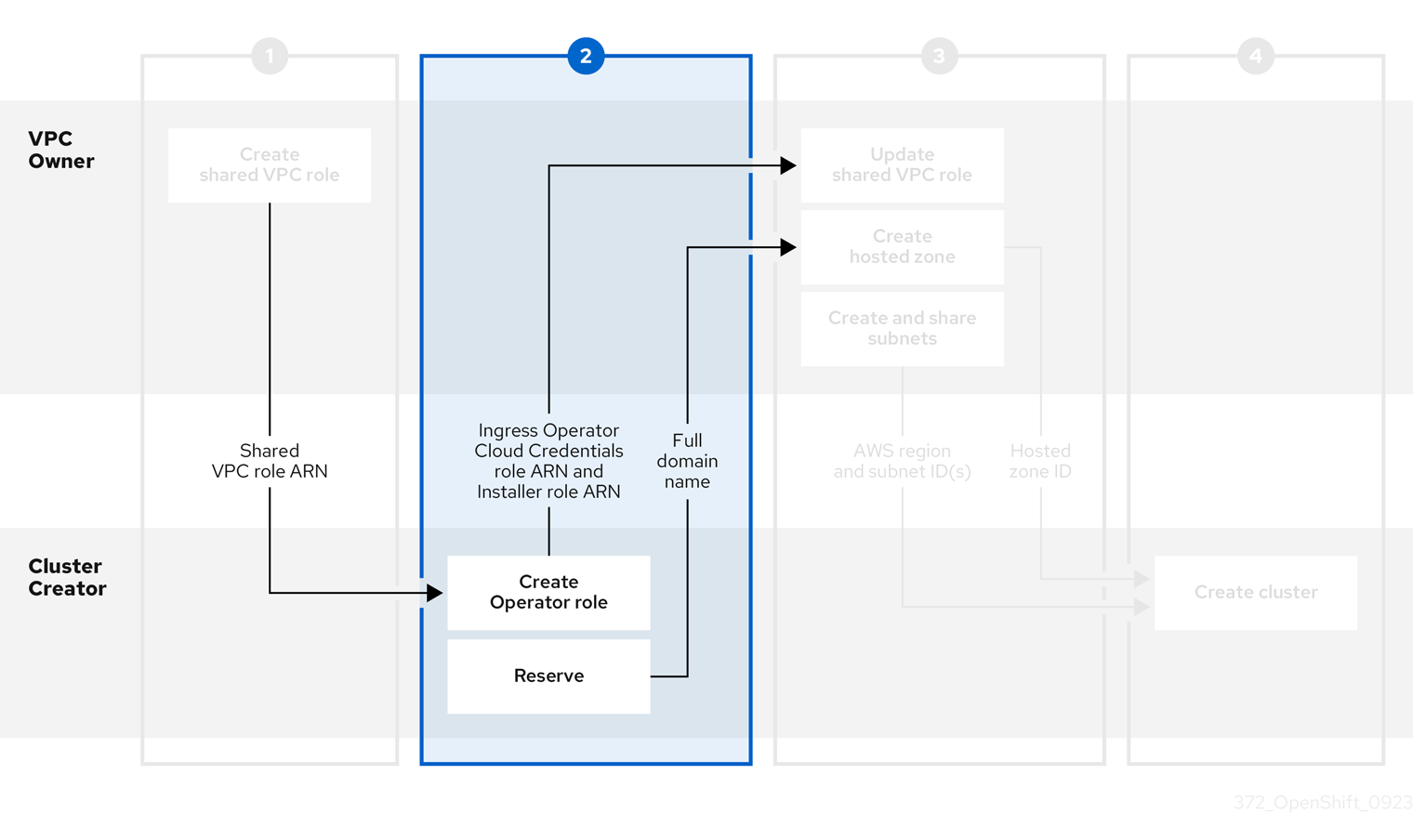

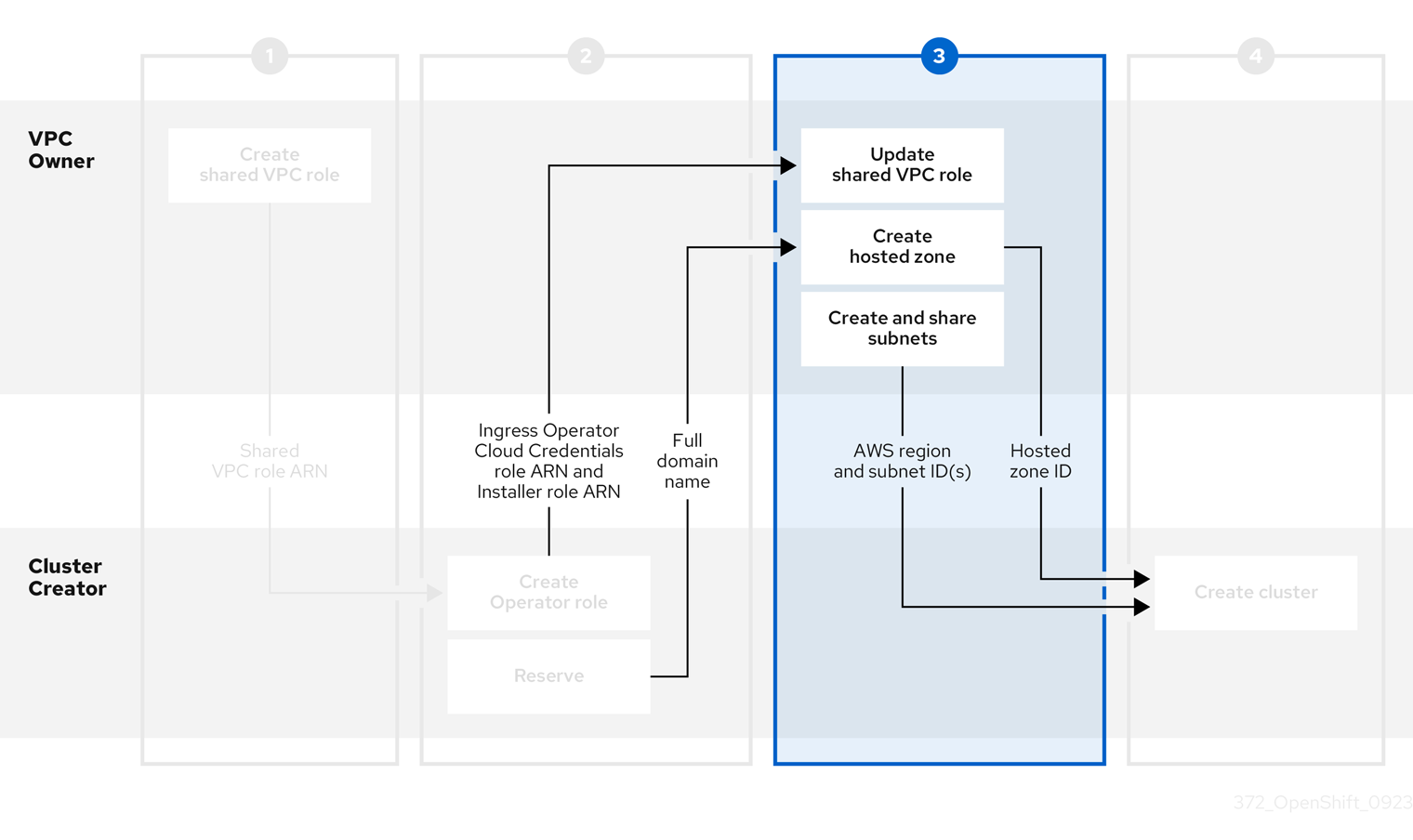

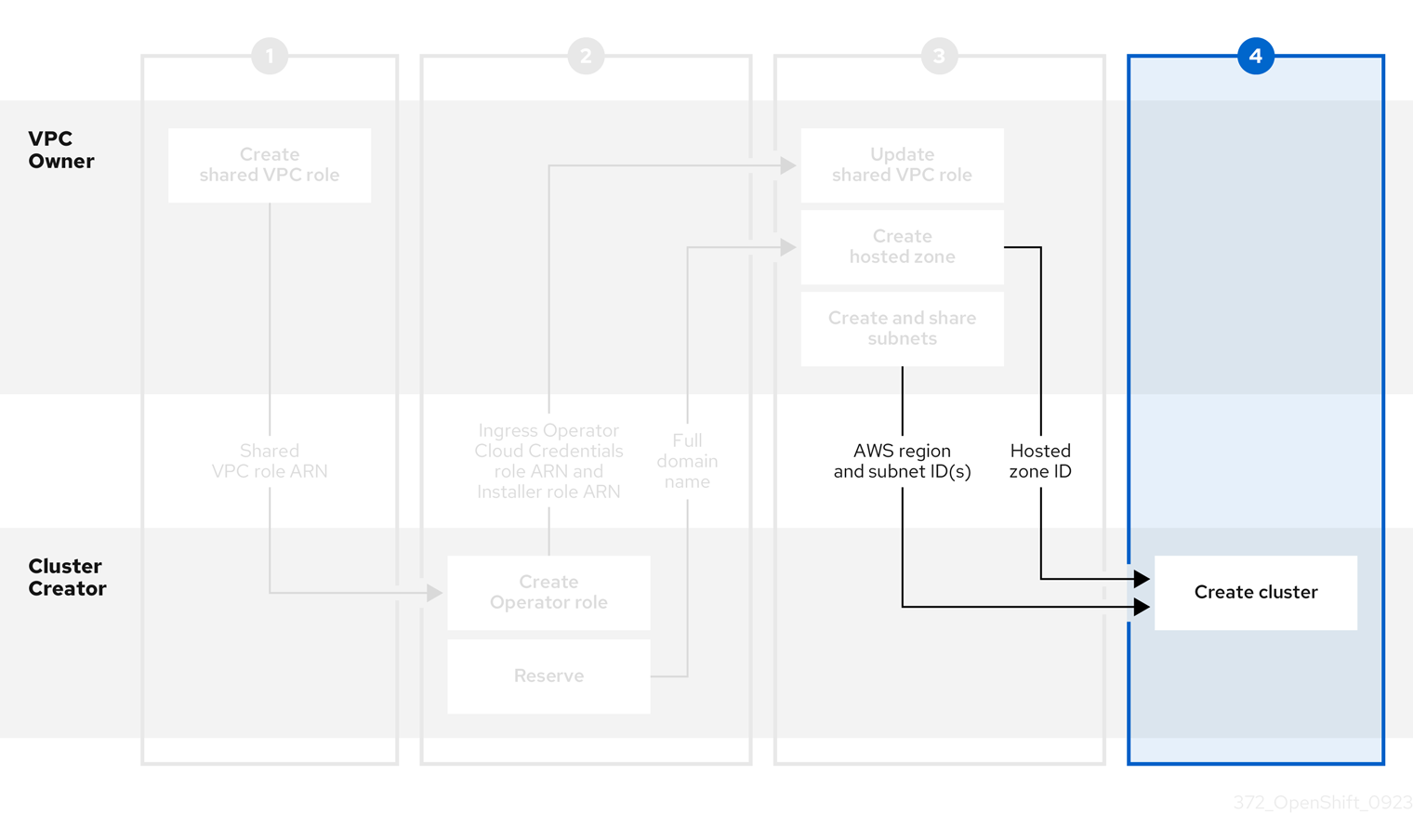

- 共有 Virtual Private Cloud (VPC) 内での ROSA クラスター設定について、詳細は ROSA クラスターの共有 VPC の設定 を参照してください。

- STS を使用する Red Hat OpenShift Service on AWS をデプロイするのに必要な AWS Identity Access Management (IAM) リソースの詳細は、STS を使用するクラスターの IAM リソースについて を参照してください。

- オプションで Operator ロール名接頭辞を設定する方法の詳細は、カスタム Operator IAM ロール接頭辞について を参照してください。

- インタラクティブモードを使用して AWS IAM リソースとクラスターを作成するときに表示されるオプションの概要は、インタラクティブクラスター作成モードのリファレンス を参照してください。

- STS を使用する ROSA をインストールするための前提条件の詳細は、STS を使用する ROSA の AWS の前提条件 を参照してください。

- AWS IAM で OpenID Connect (OIDC) アイデンティティープロバイダーの使用に関する詳細は、AWS ドキュメントの Creating OpenID Connect (OIDC) identity providers を参照してください。

- etcd 暗号化の詳細は、etcd 暗号化サービスの定義 を参照してください。

- ROSA を使用したプロキシーの設定に関する詳細は、クラスター全体のプロキシーの設定 を参照してください。

- ROSA クラスターのインストールのトラブルシューティングの詳細は、クラスターデプロイメントのトラブルシューティング を参照してください。

- Red Hat サポートにサポートを依頼する手順は、Red Hat OpenShift Service on AWS のサポートを受ける を参照してください。

第3章 Terraform を使用した STS を使用する ROSA クラスターの作成

3.1. Terraform を使用したデフォルトの ROSA Classic クラスターの作成

デフォルトのクラスターオプションで設定された Terraform クラスターテンプレートを使用して、Red Hat OpenShift Service on AWS (ROSA) クラスターを迅速に作成します。

- ROSA のクイックスタートガイドについては、Red Hat OpenShift Service on AWS クイックスタートガイド を参照してください。

- CLI または OpenShift Cluster Manager を使用して、デフォルトオプションを使用した ROSA クラスターをインストールするには、デフォルトオプションを使用した STS を使用する ROSA クラスターの作成 を参照してください。

-

manualモードまたはカスタマイズを使用して ROSA クラスターをデプロイする手順については、カスタマイズを使用した STS を使用する ROSA クラスターの作成 を参照してください。

以下で説明するクラスター作成プロセスでは、次のリソースを備えた ROSA Classic AWS Security Token Service (STS) クラスターを準備する Terraform 設定を使用します。

-

マネージド

oidc-configを使用する OIDC プロバイダー - 必須の Operator ロールとポリシー

- IAM アカウントロールとポリシー

- STS を使用する ROSA クラスターの作成に必要な他のすべての AWS リソース

前提条件

- STS を使用する ROSA をデプロイするための詳細な要件 を完了している。

- Terraform の前提条件 を完了している。

3.1.1. デフォルトのクラスター仕様の概要

表3.1 STS クラスター仕様のデフォルト ROSA

| コンポーネント | デフォルトの仕様 |

|---|---|

| アカウントおよびロール |

|

| クラスター設定 |

|

| 暗号化 |

|

| コントロールプレーンノードの設定 |

|

| インフラストラクチャーノードの設定 |

|

| コンピュートノードマシンプール |

|

| ネットワーク設定 |

|

| Classless Inter-Domain Routing (CIDR) の範囲 |

|

| クラスターのロールおよびポリシー |

|

| クラスター更新戦略 |

|

3.1.2. Terraform を使用したデフォルトの ROSA クラスターの作成

以下に概説するクラスター作成プロセスでは、Terraform を使用して、アカウント全体の IAM ロールとマネージド OIDC 設定を使用する ROSA クラスターを作成する方法を示します。

3.1.2.1. Terraform 用の環境の準備

Terraform を使用して Red Hat OpenShift Service on AWS クラスターを作成する前に、オフラインの Red Hat OpenShift Cluster Manager トークン をエクスポートする必要があります。

手順

オプション: この手順の実行中、現在のディレクトリーに Terraform ファイルが作成されます。次のコマンドを実行すると、これらのファイルを保存する新しいディレクトリーを作成してそこに移動できます。

$ mkdir terraform-cluster && cd terraform-cluster

- オフラインの Red Hat OpenShift Cluster Manager トークン を使用して、アカウントに権限を付与します。

オフライントークンをコピーし、次のコマンドを実行してトークンを環境変数として設定します。

$ export RHCS_TOKEN=<your_offline_token>

注記この環境変数は、マシンの再起動やターミナルの終了など、各セッションの終了時にリセットされます。

検証

トークンをエクスポートしたら、次のコマンドを実行して値を確認します。

$ echo $RHCS_TOKEN

3.1.2.2. ローカルでの Terraform ファイルの作成

オフラインの Red Hat OpenShift Cluster Manager トークン を設定した後、クラスターを構築するために Terraform ファイルをローカルで作成する必要があります。このファイルは、次のコードテンプレートを使用して作成できます。

手順

次のコマンドを実行して、

account-roles.tfファイルを作成します。$ cat<<-EOF>account-roles.tf data "rhcs_policies" "all_policies" {} data "rhcs_versions" "all" {} module "create_account_roles" { source = "terraform-redhat/rosa-sts/aws" version = ">=0.0.15" create_account_roles = true create_operator_roles = false account_role_prefix = local.cluster_name path = var.path rosa_openshift_version = regex("^[0-9]+\\\\.[0-9]+", var.rosa_openshift_version) account_role_policies = data.rhcs_policies.all_policies.account_role_policies all_versions = data.rhcs_versions.all operator_role_policies = data.rhcs_policies.all_policies.operator_role_policies tags = var.additional_tags } resource "time_sleep" "wait_10_seconds" { depends_on = [module.create_account_roles] create_duration = "10s" } EOF次のコマンドを実行して、

main.tfファイルを作成します。$ cat<<-EOF>main.tf # # Copyright (c) 2023 Red Hat, Inc. # # Licensed under the Apache License, Version 2.0 (the "License"); # you may not use this file except in compliance with the License. # You may obtain a copy of the License at # # http://www.apache.org/licenses/LICENSE-2.0 # # Unless required by applicable law or agreed to in writing, software # distributed under the License is distributed on an "AS IS" BASIS, # WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied. # See the License for the specific language governing permissions and # limitations under the License. # terraform { required_providers { aws = { source = "hashicorp/aws" version = ">= 4.20.0" } rhcs = { version = ">= 1.5.0" source = "terraform-redhat/rhcs" } } } # Export token using the RHCS_TOKEN environment variable provider "rhcs" {} provider "aws" { region = var.aws_region ignore_tags { key_prefixes = ["kubernetes.io/"] } } data "aws_availability_zones" "available" {} locals { # Extract availability zone names for the specified region, limit it to 1 region_azs = slice([for zone in data.aws_availability_zones.available.names : format("%s", zone)], 0, 1) } resource "random_string" "random_name" { length = 6 special = false upper = false } locals { path = coalesce(var.path, "/") sts_roles = { role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-Installer-Role", support_role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-Support-Role", instance_iam_roles = { master_role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-ControlPlane-Role", worker_role_arn = "arn:aws:iam::\${data.aws_caller_identity.current.account_id}:role\${local.path}\${local.cluster_name}-Worker-Role" }, operator_role_prefix = local.cluster_name, oidc_config_id = rhcs_rosa_oidc_config.oidc_config.id } worker_node_replicas = coalesce(var.worker_node_replicas, 2) # If cluster_name is not null, use that, otherwise generate a random cluster name cluster_name = coalesce(var.cluster_name, "rosa-\${random_string.random_name.result}") } data "aws_caller_identity" "current" { } resource "rhcs_cluster_rosa_classic" "rosa_sts_cluster" { name = local.cluster_name cloud_region = var.aws_region multi_az = false aws_account_id = data.aws_caller_identity.current.account_id availability_zones = ["us-east-1a"] tags = var.additional_tags version = var.rosa_openshift_version compute_machine_type = var.machine_type replicas = local.worker_node_replicas autoscaling_enabled = false sts = local.sts_roles properties = { rosa_creator_arn = data.aws_caller_identity.current.arn } machine_cidr = var.vpc_cidr_block lifecycle { precondition { condition = can(regex("^[a-z][-a-z0-9]{0,13}[a-z0-9]\$", local.cluster_name)) error_message = "ROSA cluster name must be less than 16 characters, be lower case alphanumeric, with only hyphens." } } depends_on = [time_sleep.wait_10_seconds] } resource "rhcs_cluster_wait" "wait_for_cluster_build" { cluster = rhcs_cluster_rosa_classic.rosa_sts_cluster.id # timeout in minutes timeout = 60 } EOF次のコマンドを実行して、

oidc-provider.tfファイルを作成します。$ cat<<-EOF>oidc-provider.tf resource "rhcs_rosa_oidc_config" "oidc_config" { managed = true } data "rhcs_rosa_operator_roles" "operator_roles" { operator_role_prefix = local.cluster_name account_role_prefix = local.cluster_name } module "oidc_provider" { source = "terraform-redhat/rosa-sts/aws" version = "0.0.15" create_operator_roles = false create_oidc_provider = true cluster_id = "" rh_oidc_provider_thumbprint = rhcs_rosa_oidc_config.oidc_config.thumbprint rh_oidc_provider_url = rhcs_rosa_oidc_config.oidc_config.oidc_endpoint_url tags = var.additional_tags path = var.path } EOF次のコマンドを実行して、

operator-roles.tfファイルを作成します。$ cat<<-EOF>operator-roles.tf module "operator_roles" { source = "terraform-redhat/rosa-sts/aws" version = "0.0.15" create_operator_roles = true create_oidc_provider = false rh_oidc_provider_thumbprint = rhcs_rosa_oidc_config.oidc_config.thumbprint rh_oidc_provider_url = rhcs_rosa_oidc_config.oidc_config.oidc_endpoint_url operator_roles_properties = data.rhcs_rosa_operator_roles.operator_roles.operator_iam_roles tags = var.additional_tags path = var.path } EOF次のコマンドを実行して、

variables.tfファイルを作成します。$ cat<<-EOF>variables.tf variable "rosa_openshift_version" { type = string default = "4.15.0" description = "Desired version of OpenShift for the cluster, for example '4.15.0'. If version is greater than the currently running version, an upgrade will be scheduled." } variable "account_role_policies" { description = "account role policies details for account roles creation" type = object({ sts_installer_permission_policy = string sts_support_permission_policy = string sts_instance_worker_permission_policy = string sts_instance_controlplane_permission_policy = string }) default = null } variable "operator_role_policies" { description = "operator role policies details for operator roles creation" type = object({ openshift_cloud_credential_operator_cloud_credential_operator_iam_ro_creds_policy = string openshift_cloud_network_config_controller_cloud_credentials_policy = string openshift_cluster_csi_drivers_ebs_cloud_credentials_policy = string openshift_image_registry_installer_cloud_credentials_policy = string openshift_ingress_operator_cloud_credentials_policy = string openshift_machine_api_aws_cloud_credentials_policy = string }) default = null } # ROSA Cluster info variable "cluster_name" { default = null type = string description = "Provide the name of your ROSA cluster." } variable "additional_tags" { default = { Terraform = "true" } description = "Additional AWS resource tags" type = map(string) } variable "path" { description = "(Optional) The arn path for the account/operator roles as well as their policies." type = string default = null } variable "machine_type" { description = "The AWS instance type used for your default worker pool." type = string default = "m5.xlarge" } variable "worker_node_replicas" { default = 2 description = "Number of worker nodes to provision. Single zone clusters need at least 2 nodes, multizone clusters need at least 3 nodes" type = number } variable "autoscaling_enabled" { description = "Enables autoscaling. This variable requires you to set a maximum and minimum replicas range using the 'max_replicas' and 'min_replicas' variables. If the autoscaling_enabled is 'true', you cannot configure the worker_node_replicas." type = string default = "false" } #VPC Info variable "vpc_cidr_block" { type = string description = "The value of the IP address block for machines or cluster nodes for the VPC." default = "10.0.0.0/16" } #AWS Info variable "aws_region" { type = string default = "us-east-1" } EOF

これで Terraform を起動する準備ができました。

3.1.2.3. Terraform を使用した ROSA クラスターの作成

Terraform ファイルを作成した後、Terraform を起動して、必要な依存関係をすべて提供する必要があります。その後、Terraform プランを適用します。

Terraform の状態ファイルは変更しないでください。詳細は、Terraform 使用時の考慮事項 を参照してください。

手順

Terraform ファイルに基づいてリソースを作成するように Terraform を設定し、次のコマンドを実行します。

$ terraform init

オプション: 次のコマンドを実行して、コピーした Terraform が正しいことを確認します。

$ terraform validate

出力例

Success! The configuration is valid.

次のコマンドを実行して、Terraform を使用してクラスターを作成します。

$ terraform apply

Terraform インターフェイスに、作成または変更されるリソースがリストされ、確認のプロンプトが表示されます。続行するには

yesを入力し、キャンセルするにはnoを入力します。出力例

Plan: 39 to add, 0 to change, 0 to destroy. Do you want to perform these actions? Terraform will perform the actions described above. Only 'yes' will be accepted to approve. Enter a value: yes

yesと入力すると、Terraform プランが開始され、AWS アカウントロール、Operator ロール、ROSA Classic クラスターが作成されます。

検証

次のコマンドを実行して、クラスターが作成されたことを確認します。

$ rosa list clusters

クラスターの ID、名前、およびステータスを示す出力例:

ID NAME STATE TOPOLOGY 27c3snjsupa9obua74ba8se5kcj11269 rosa-tf-demo ready Classic (STS)

次のコマンドを実行して、アカウントロールが作成されたことを確認します。

$ rosa list account-roles

出力例

I: Fetching account roles ROLE NAME ROLE TYPE ROLE ARN OPENSHIFT VERSION AWS Managed ROSA-demo-ControlPlane-Role Control plane arn:aws:iam::<ID>:role/ROSA-demo-ControlPlane-Role 4.14 No ROSA-demo-Installer-Role Installer arn:aws:iam::<ID>:role/ROSA-demo-Installer-Role 4.14 No ROSA-demo-Support-Role Support arn:aws:iam::<ID>:role/ROSA-demo-Support-Role 4.14 No ROSA-demo-Worker-Role Worker arn:aws:iam::<ID>:role/ROSA-demo-Worker-Role 4.14 No

次のコマンドを実行して、Operator ロールが作成されたことを確認します。

$ rosa list operator-roles

Terraform で作成された Operator ロールを示す出力例:

I: Fetching operator roles ROLE PREFIX AMOUNT IN BUNDLE rosa-demo 6

3.1.2.4. Terraform を使用した ROSA クラスターの削除

terraform destroy コマンドを使用して、terraform apply コマンドで作成したすべてのリソースを削除します。

リソースを破棄する前に、Terraform の .tf ファイルを変更しないでください。これらの変数は削除対象のリソースと照合されます。

手順

terraform applyコマンドを実行してクラスターを作成したディレクトリーで、次のコマンドを実行してクラスターを削除します。$ terraform destroy

yesと入力して、ロールとクラスターの削除を開始します。Terraform の確認の出力例:

Plan: 0 to add, 0 to change, 39 to destroy. Do you really want to destroy all resources? Terraform will destroy all your managed infrastructure, as shown above. There is no undo. Only 'yes' will be accepted to confirm. Enter a value: yes

検証

次のコマンドを実行して、クラスターが破棄されたことを確認します。

$ rosa list clusters

クラスターがないことを示す出力例

I: No clusters available

次のコマンドを実行して、アカウントロールが破棄されたことを確認します。

$ rosa list account-roles

Terraform で作成されたアカウントロールがないことを示す出力例:

I: Fetching account roles I: No account roles available

次のコマンドを実行して、Operator ロールが破棄されたことを確認します。

$ rosa list operator-roles

Terraform で作成された Operator ロールがないことを示す出力例:

I: Fetching operator roles I: No operator roles available

第4章 インタラクティブなクラスター作成モードリファレンス

このセクションでは、インタラクティブモードで、ROSA CLI (rosa) を使用して OCM ロール、ユーザーロール、および Red Hat OpenShift Service on AWS (ROSA) クラスターを作成するときに表示されるオプションの概要を説明します。

4.1. 対話型 OCM およびユーザーロール作成モードのオプション

Red Hat OpenShift Cluster Manager で、OCM とユーザーロールを作成してリンクすることで、AWS Security Token Service (STS) を使用する Red Hat OpenShift Service on AWS (ROSA) クラスターを作成する前に、AWS アカウントを Red Hat 組織に関連付ける必要があります。rosa create ocm-role コマンドまたは rosa create user-role コマンドの実行時に --interactive オプションを指定することで、インタラクティブモードを有効にできます。

次の表に、対話型 OCM ロール作成モードのオプションを示します。

表4.1 --interactive OCM ロール作成モードオプション

| フィールド | 説明 |

|---|---|

|

|

OCM IAM ロール名に含める接頭辞を指定します。デフォルトは |

|

|

admin OCM IAM ロールの有効化 ( |

|

| OCM ロールのパーミッション境界 Amazon Resource Name (ARN) を指定します。詳細は、AWS ドキュメントの IAM エンティティーのアクセス許可の境界 を参照してください。 |

|

|

OCM ロールのカスタム ARN パスを指定します。パスには英数字のみを使用し、 |

|

|

ロール作成モードを選択します。 |

|

| OCM ロールを作成するかどうかを確認します。 |

|

| OCM ロールを Red Hat 組織にリンクするかどうかを確認します。 |

次の表では、インタラクティブなユーザーロール作成モードのオプションについて説明します。

表4.2 --interactive ユーザーロール作成モードオプション

| フィールド | 説明 |

|---|---|

|

|

ユーザーロール名に含める接頭辞を指定します。デフォルトは |

|

| ユーザーロールのパーミッション境界 Amazon Resource Name (ARN) を指定します。詳細は、AWS ドキュメントの IAM エンティティーのアクセス許可の境界 を参照してください。 |

|

|

ユーザーロールのカスタム ARN パスを指定します。パスには英数字のみを使用し、 |

|

|

ロール作成モードを選択します。 |

|

| ユーザーロールを作成するかどうかを確認します。 |

|

| ユーザーロールを Red Hat ユーザーアカウントにリンクするかどうかを確認します。 |

4.2. 対話型クラスター作成モードのオプション

インタラクティブモードを使用して AWS Security Token Service (STS) で Red Hat OpenShift Service on AWS クラスターを作成できます。rosa create cluster コマンドの実行時に --interactive オプションを指定することで、モードを有効にできます。

次の表では、対話型クラスター作成モードのオプションについて説明します。

表4.3 --interactive クラスター作成モードオプション

| フィールド | 説明 |

|---|---|

|

|

クラスターの名前を入力します (例: |

|

|

クラスターのサブドメインのドメイン接頭辞の名前を入力します (例: |

|

| Hosted Control Plane の使用を有効にします。 |

|

|

htpasswd ID プロバイダーを使用してクラスターを作成するときに、クラスター管理者ユーザーを作成します。ユーザー名には、 |

|

|

AWS Security Token Service (STS) を使用して、コンポーネント固有の AWS Identity and Access Management (IAM) ロールについて一時的な制限付き権限の認証情報を割り当てる OpenShift クラスターを作成します。サービスを使用すると、クラスターコンポーネントはセキュアなクラウドリソース管理プラクティスを使用して AWS API 呼び出しを実行できます。デフォルトは |

|

| インストールする OpenShift のバージョンを選択します (例: 4)。デフォルトは最新のバージョンです。 |

|

| すべての EC2 インスタンスが EC2 Instance Metadata Service (IMDS) の v1 と v2 エンドポイントの両方を使用する (オプション) か、IMDSv2 のみを使用する (必須) かを指定します。 |

|

| クラスターバージョンの AWS アカウントに複数のアカウントロールセットがある場合は、インストーラーロール ARN のリストが表示されます。クラスターで使用するインストーラーロールの ARN を選択します。クラスターは、選択したインストーラーロールに関連するアカウント全体のロールとポリシーを使用します。 |

|

| アカウントロールが仮定される際に OpenShift Cluster Manager および OpenShift インストーラーによって渡される一意の識別子を指定します。このオプションは、外部 ID を予想されるカスタムアカウントロールにのみ必要です。 |

|

|

クラスター固有の Operator IAM ロールに割り当てる接頭辞を入力します。デフォルトはクラスターの名前であり、4 桁のランダムな文字列です (例: |

|

| 事前設定された OIDC 設定を使用するか、クラスター作成プロセスの一部として新しい OIDC 設定を作成するかを指定します。 |

|

| Red Hat OpenShift Service on AWS が作成した AWS 内のすべてのリソースで使用するタグを指定します。タグは、AWS 内のリソースの管理、識別、整理、検索、フィルタリングに使用できます。タグはコンマで区切られます (例: "key value、foo bar")。 重要 Red Hat OpenShift Service on AWS は、クラスター作成時に Red Hat OpenShift リソースへのカスタムタグのみをサポートします。タグを追加すると、削除したり編集したりすることはできません。Red Hat が追加したタグは、クラスターが Red Hat の実稼働サービスレベルアグリーメント (SLA) への準拠を維持するために必要です。これらのタグは削除してはいけません。 Red Hat OpenShift Service on AWS では、ROSA クラスターマネージドリソース以外へのタグの追加はサポートされていません。AWS リソースが ROSA クラスターによって管理されている場合、これらのタグが失われる可能性があります。このような場合、タグを調整してそのままの状態に保つためのカスタムソリューションまたはツールが必要になる可能性があります。 |

|

|

クラスターを AWS リージョンの複数のアベイラビリティーゾーンにデプロイします。デフォルトは |

|

|

クラスターをデプロイする AWS リージョンを指定します。これにより、 |

|

|

AWS PrivateLink を使用してクラスターを作成します。このオプションは、トラフィックをパブリックインターネットに公開することなく、Virtual Private Cloud (VPC)、AWS サービス、およびオンプレミスネットワーク間のプライベート接続を提供します。サポートを提供するために、Red Hat Site Reliability Engineering (SRE) は AWS PrivateLink Virtual Private Cloud (VPC) エンドポイントを使用してクラスターに接続できます。このオプションは、クラスターの作成後に変更できません。デフォルトは |

|

|

マシン (クラスターノード) の IP アドレス範囲を指定します。この IP アドレス範囲は、VPC サブネットのすべての CIDR アドレス範囲を包含する必要があります。サブネットは連続している必要があります。単一のアベイラビリティーゾーンデプロイメントでは、サブネット接頭辞 |

|

|

サービスの IP アドレス範囲を指定します。必須ではありませんが、クラスター間でアドレスブロックを同じにすることが推奨されます。これにより、IP アドレスの競合が発生することはありません。範囲は、ワークロードに対応するのに十分な大きさである必要があります。アドレスブロックは、クラスター内からアクセスする外部サービスと重複してはいけません。デフォルトは |

|

|

Pod の IP アドレス範囲を指定します。必須ではありませんが、クラスター間でアドレスブロックを同じにすることが推奨されます。これにより、IP アドレスの競合が発生することはありません。範囲は、ワークロードに対応するのに十分な大きさである必要があります。アドレスブロックは、クラスター内からアクセスする外部サービスと重複してはいけません。デフォルトは |

|

|

クラスターを既存の AWS VPC にインストールします。このオプションを使用するには、VPC にはクラスターをインストールする各アベイラビリティーゾーンの 2 つのサブネットが必要です。デフォルトは |

|

|

既存の AWS VPC にインストールするときに使用するアベイラビリティーゾーンを指定します。コンマ区切りのリストを使用して、可用性ゾーンを提供します。 |

|

|

このオプションを有効にすると、特定の AWS Key Management Service (KMS) キーを永続データの暗号化キーとして使用できます。このキーは、コントロールプレーン、インフラストラクチャー、およびワーカーノードのルートボリュームの暗号化キーとして使用されます。キーは、デフォルトのストレージクラスで作成された永続ボリュームが特定の KMS キーで暗号化されるように、デフォルトのストレージクラスでも設定されます。これを無効にすると、永続データが常に暗号化されるように、指定されたリージョンのアカウント KMS キーがデフォルトで使用されます。デフォルトは |

|

|

コンピュートノードのインスタンスタイプを選択します。デフォルトは |

|

|

コンピュートノードの自動スケーリングを有効にします。Autoscaler は、デプロイメントの需要に合わせてクラスターのサイズを調整します。デフォルトは |

|

| クラスターと一緒に作成される標準マシンプールで使用する追加のカスタムセキュリティーグループの ID を選択します。デフォルトでは何も選択されていません。選択した VPC に関連付けられたセキュリティーグループのみが表示されます。追加のセキュリティーグループを最大 5 つ選択できます。 |

|

| クラスターと一緒に作成されるインフラノードで使用する追加のカスタムセキュリティーグループの ID を選択します。デフォルトでは何も選択されていません。選択した VPC に関連付けられたセキュリティーグループのみが表示されます。追加のセキュリティーグループを最大 5 つ選択できます。 |

|

| クラスターと一緒に作成されるコントロールプレーンノードで使用する追加のカスタムセキュリティーグループの ID を選択します。デフォルトでは何も選択されていません。選択した VPC に関連付けられたセキュリティーグループのみが表示されます。追加のセキュリティーグループを最大 5 つ選択できます。 |

|

|

各アベイラビリティーゾーンにプロビジョニングするコンピュートノードの数を指定します。単一アベイラビリティーゾーンにデプロイされたクラスターには、2 つ以上のノードが必要です。複数のゾーンにデプロイされるクラスターには 3 つ以上のノードが必要です。ワーカーノードの最大数は 180 ノードです。デフォルト値は |

|

| デフォルトのマシンプールのラベルを指定します。ラベルの形式は、キーと値のペアのコンマ区切りリストにする必要があります。このリストは、ノードのラベルに継続的に加えられた変更を上書きします。 |

|

|

個々のマシンにスケジューリングされた Pod に割り当てるサブネット接頭辞の長さを指定します。ホスト接頭辞は、各マシンの Pod IP アドレスプールを決定します。例えば、ホスト接頭辞を |

|

|

マシンプールのルートディスクのサイズを指定します。この値には、GiB や TiB などの単位接尾辞を含める必要があります (デフォルト値の |

|

|

FIPS モードを有効または無効にします。デフォルトは 重要 クラスターで FIPS モードを有効にするには、FIPS モードで動作するように設定された {op-system-base-full} コンピューターからインストールプログラムを実行する必要があります。RHEL での FIPS モードの設定の詳細は、FIPS モードでのシステムのインストール を参照してください。FIPS モードでブートされた {op-system-base-full} または Red Hat Enterprise Linux CoreOS (RHCOS) を実行する場合、Red Hat OpenShift Service on AWS コアコンポーネントは、x86_64、ppc64le、および s390x アーキテクチャーのみで、FIPS 140-2/140-3 検証のために NIST に提出された {op-system-base} 暗号化ライブラリーを使用します。 |

|

|

Red Hat Open Shift Service on AWS では、コントロールプレーンストレージはデフォルトで静止時に暗号化され、これには etcd ボリュームの暗号化も含まれます。さらに、 重要 etcd のキー値の etcd 暗号化を有効にすると、約 20% のパフォーマンスのオーバーヘッドが発生します。このオーバーヘッドは、etcd ボリュームを暗号化するデフォルトのコントロールプレーンのストレージ暗号化に加えて、この 2 つ目の暗号化レイヤーの導入により生じます。Red Hat は、お客様のユースケースで特に etcd 暗号化が必要な場合にのみ有効にすることを推奨します。 |

|

| ユーザー定義プロジェクトの監視を無効にします。ユーザー定義プロジェクトの監視はデフォルトで有効にされます。 |

|

| Ingress のルートセレクターを指定します。形式は、キーと値のペアのコンマ区切りリストにする必要があります。ラベルを指定しない場合、すべてのルートは両方のルーターで公開されます。従来の Ingress サポートの場合、これらのラベルは包含ラベルです。それ以外の場合は、除外ラベルとして扱われます。 |

|

|

Ingress の除外された namespace を指定します。形式はコンマ区切りのリスト |

|

|

Ingress のワイルドカードポリシーを選択します。オプションは |

|

|

Ingress の namespace 所有権ポリシーを選択します。オプションは |

4.3. 関連情報

- OCM ロール、ユーザーロール、およびアカウント全体のロールにカスタム ARN パスを使用する方法の詳細は、IAM ロールおよびポリシーの ARN パスのカスタマイズ を参照してください。