管理 IdM 用户、组、主机和访问控制规则

配置用户和主机,在组中管理它们,并使用基于主机和基于角色的访问控制规则控制访问

摘要

使开源包含更多

红帽致力于替换我们的代码、文档和 Web 属性中存在问题的语言。我们从这四个术语开始:master、slave、黑名单和白名单。由于此项工作十分艰巨,这些更改将在即将推出的几个发行版本中逐步实施。详情请查看 CTO Chris Wright 的信息。

对红帽文档提供反馈

我们感谢您对我们文档的反馈。让我们了解如何改进它。

通过 Jira 提交反馈(需要帐户)

- 登录到 Jira 网站。

- 点顶部导航栏中的 Create

- 在 Summary 字段中输入描述性标题。

- 在 Description 字段中输入您的改进建议。包括到文档相关部分的链接。

- 点对话框底部的 Create。

第 1 章 IdM 命令行工具简介

了解有关使用身份管理(IdM)命令行工具的基础知识。

先决条件

已安装并可访问 IdM 服务器。

详情请参阅 安装身份管理。

- 要使用 IPA 命令行界面,请通过有效的 Kerberos 票据向 IdM 进行身份验证。

1.1. 什么是 IPA 命令行界面

IPA 命令行界面(CLI)是身份管理 (IdM) 管理的基本命令行界面。

它支持很多用于管理 IdM 的子命令,如 ipa user-add 命令来添加新用户。

IPA CLI 允许您:

- 在网络中添加、管理或删除用户、组、主机和其他对象。

- 管理证书。

- 搜索条目。

- 显示和列出对象。

- 设置访问权限。

- 获取正确命令语法的帮助。

1.2. IPA 帮助是什么

IPA 帮助是 IdM 服务器的内置文档系统。

IPA 命令行界面 (CLI) 从加载的 IdM 插件模块生成可用的帮助主题。要使用 IPA 帮助工具,您必须:

- IdM 服务器已安装并运行。

- 使用有效的 Kerberos 票据进行了身份验证。

执行不带选项的 ipa help 命令可显示有关基本帮助用法和最常见的命令示例的信息。

您可以将以下选项用于不同的 ipa help 用例:

$ ipa help [TOPIC | COMMAND | topics | commands]-

[]- 方括号表示所有参数都是可选的,您可以只写ipa help,命令就可执行。 |- 管道符表示 或 。因此,您可以使用基本ipa help命令指定TOPIC、COMMAND或topics、或commands:-

topics-- 运行命令ipa help topics来显示 IPA 帮助涵盖的主题列表,如user、cert、server等。 -

TOPIC-- 大写 TOPIC 是一个变量。因此,您可以指定一个特定的主题,例如ipa help user。 -

commands-- 使用ipa help commands以显示 IPA 帮助命令涵盖的命令列表,如user-add、ca-enable、server-show等。 -

COMMAND-- 大写 COMMAND 是一个变量。因此,您可以指定特定的命令,例如ipa help user-add。

-

1.3. 使用 IPA 帮助主题

以下流程描述了如何在命令行界面中使用 IPA 帮助。

流程

- 打开一个终端,再连接到 IdM 服务器。

输入

ipa help topics来显示帮助所涵盖的主题列表。$ ipa help topics选择其中一个主题并按照以下模式创建一个命令:

ipa help [topic_name]。添加在上一步中列出的主题之一,而不是topic_name字符串。在这个示例中,我们使用以下主题:

user$ ipa help user如果 IPA help 的输出太长,且您无法看到整个文本,请使用以下语法:

$ ipa help user | less然后您可以向下滚动,并阅读全部帮助。

IPA CLI 显示 user 主题的帮助页。阅读完概述后,您可以看到许多使用主题命令的模式示例。

1.4. 使用 IPA help 命令

以下流程描述了如何在命令行界面中创建 IPA 帮助命令。

流程

- 打开一个终端,再连接到 IdM 服务器。

输入

ipa help commands来显示 help 所涵盖的命令列表。$ ipa help commands选择一个命令并根据以下模式创建 help 命令:

ipa help <COMMAND>。添加在上一步中列出的其中一个命令,而不是<COMMAND>字符串。$ ipa help user-add

其他资源

-

ipa手册页。

1.5. IPA 命令的结构

IPA CLI 区分以下命令类型:

- 内置命令 - IdM 服务器中提供了所有内置命令。

- 插件提供的命令

IPA 命令的结构允许您管理各种类型的对象。例如:

- 用户,

- 主机、

- DNS 记录、

- 证书、

以及许多其他信息。

对于大多数这些对象,IPA CLI 包括以下命令来:

-

添加(

add) -

修改(

mod) -

删除(

del) -

搜索(

find) -

显示(

show)

命令具有以下结构:

ipa user-add, ipa user-mod, ipa user-del, ipa user-find, ipa user-show

ipa host-add, ipa host-mod, ipa host-del, ipa host-find, ipa host-show

ipa dnsrecord-add, ipa dnsrecord-mod, ipa dnsrecord-del, ipa dnsrecord-find, ipa dnrecord-show

您可以使用 ipa user-add [options] 创建用户,其中 [options] 是可选的。如果您只使用 ipa user-add 命令,脚本将逐个询问您详细信息。

若要更改现有对象,您需要定义对象,因此命令还包括 对象: ipa user-mod USER_NAME [options]。

1.6. 使用 IPA 命令将用户帐户添加到 IdM

以下流程描述了如何使用命令行添加新用户到 Identity Management (IdM) 数据库。

先决条件

- 您需要拥有管理员特权才能将用户帐户添加到 IdM 服务器。

流程

- 打开一个终端,再连接到 IdM 服务器。

输入命令来添加新用户:

$ ipa user-add该命令将运行一个脚本,用于提示您提供创建用户帐户所需的基本数据。

- 在 First name: 字段中,输入新用户的名字,然后按 Enter 键。

- 在 Last name: 字段中,输入新用户的姓氏,然后按 Enter 键。

在 User login [suggested user name]: 中输入用户名,或者按 Enter 键接受推荐的用户名。

整个 IdM 数据库的用户名必须是唯一的。如果因为用户名已存在而发生了错误,使用

ipa user-add命令重复该过程,并使用一个不同的唯一用户名。

添加用户名后,用户帐户将添加到 IdM 数据库,IPA 命令行界面 (CLI) 会输出以下内容:

---------------------- Added user "euser" ---------------------- User login: euser First name: Example Last name: User Full name: Example User Display name: Example User Initials: EU Home directory: /home/euser GECOS: Example User Login shell: /bin/sh Principal name: euser@IDM.EXAMPLE.COM Principal alias: euser@IDM.EXAMPLE.COM Email address: euser@idm.example.com UID: 427200006 GID: 427200006 Password: False Member of groups: ipausers Kerberos keys available: False

默认情况下,没有为用户帐户设置用户密码。要在创建用户帐户时添加密码,使用以下语法运行 ipa user-add 命令:

$ ipa user-add --first=Example --last=User --password然后 IPA CLI 会提示您添加或确认用户名和密码。

如果已创建了该用户,您可以使用 ipa user-mod 命令添加密码。

其他资源

-

运行

ipa help user-add命令来了解有关参数的更多信息。

1.7. 使用 IPA 命令修改 IdM 中的用户帐户

您可以为每个用户帐户更改多个参数。例如,您可以为用户添加新密码。

基本命令语法与 user-add 语法不同,因为您需要定义要对其执行更改的现有用户帐户,例如,添加密码。

先决条件

- 您需要具有管理员特权才能修改用户帐户。

流程

- 打开一个终端,再连接到 IdM 服务器。

输入

ipa user-mod命令,指定要修改的用户,以及任何选项,如--password来添加密码:$ ipa user-mod euser --password命令将运行脚本,您可以在其中添加新密码。

- 输入新密码并按 Enter 键。

IPA CLI 输出以下内容:

---------------------- Modified user "euser" ---------------------- User login: euser First name: Example Last name: User Home directory: /home/euser Principal name: euser@IDM.EXAMPLE.COM Principal alias: euser@IDM.EXAMPLE.COM Email address: euser@idm.example.com UID: 427200006 GID: 427200006 Password: True Member of groups: ipausers Kerberos keys available: True

现在,为帐户设置了用户密码,用户可以登录 IdM 了。

其他资源

-

运行

ipa help user-mod命令来了解有关参数的更多信息。

1.8. 如何为 IdM 工具提供值列表

身份管理(IdM)将多值属性的值存储在列表中。

IdM 支持以下提供多值列表的方法:

在同一命令调用中多次使用相同的命令行参数:

$ ipa permission-add --right=read --permissions=write --permissions=delete ...或者,您可以将列表用大括号括起来,在这种情况下,shell 执行展开:

$ ipa permission-add --right={read,write,delete} ...

上面的示例显示了命令 permission-add,其为对象添加权限。示例中没有提及对象。需要添加要为其添加权限的对象,而不是 …。

当您从命令行更新此类多值属性时,IdM 会使用新列表完全覆盖以前的值列表。因此,当更新多值属性时,您必须指定整个新列表,而不只是您要添加的单个值。

例如,在上面的命令中,权限列表包括读、写和删除。当您决定使用 permission-mod 命令更新列表时,您必须添加所有的值,否则未提及的值将被删除。

示例 1: -ipa permission-mod 命令更新所有以前添加的权限。

$ ipa permission-mod --right=read --right=write --right=delete ...或者

$ ipa permission-mod --right={read,write,delete} ...

示例 2 - ipa permission-mod 命令会删除 --right=delete 参数,因为它没有包含在命令中:

$ ipa permission-mod --right=read --right=write ...或者

$ ipa permission-mod --right={read,write} ...1.9. 如何在 IdM 工具中使用特殊字符

将包含特殊字符的命令行参数传递给 ipa 命令时,请使用反斜杠(\)转义这些字符。例如,常见的特殊字符包括尖括号(< 和 >)、and(&)、星号(*)或竖线(|)。

例如,要转义星号(*):

$ ipa certprofile-show certificate_profile --out=exported\*profile.cfg包含未转义特殊字符的命令无法按预期工作,因为 shell 无法正确解析这些字符。

第 2 章 使用命令行管理用户帐户

IdM (身份管理)的用户生命周期中有几个阶段,包括:

- 创建用户帐户

- 激活 stage 用户帐户

- 保留用户帐户

- 删除 active、stage 或 preserved 用户帐户

- 恢复 preserved 用户帐户

2.1. 用户生命周期

身份管理(IdM)支持三个用户帐户状态:

- Stage(预发布) 用户不允许进行身份验证。这是初始状态。活动用户所需的一些用户帐户属性无法在这里设置,例如组成员资格。

- Active(活跃)用户被允许进行身份验证。所有必需的用户帐户属性都需要在这个阶段设置。

- Preserved(保留)用户是以前活跃的用户,但现在被视为不活跃且无法通过 IdM 进行身份验证。保留用户保留他们作为活跃用户的大多数帐户属性,但它们不属于任何用户组。

您可以从 IdM 数据库永久删除用户条目。

删除的用户帐户无法恢复。当您删除用户帐户时,与帐户相关的所有信息都将永久丢失。

只能由具备管理员权限的用户(如默认的 admin 用户)才能创建新的管理员。如果您意外删除所有管理员帐户,目录管理器必须在 Directory 服务器中手动创建新管理员。

不要删除 admin 用户。由于 admin 是 IdM 所需的预定义用户,因此此操作会导致某些命令出现问题。如果要定义和使用另外的 admin 用户,请先至少为一个其他用户授予 admin 权限,然后再使用 ipa user-disable admin 命令来禁用预定义的 admin 用户。

不要将本地用户添加到 IdM。NSS(Name Service Switch)在解析本地用户和组前,总会先解析 IdM 的用户和组。这意味着 IdM 组成员资格不适用于本地用户。

2.2. 使用命令行添加用户

您可以将用户添加为:

- Active - 可以被他们的用户主动使用的用户账户。

- stage - 无法使用这些帐户。如果要准备新用户帐户,请使用它。当用户准备好使用其帐户时,您可以激活他们。

以下流程描述了使用 ipa user-add 命令将活跃用户添加到 IdM 服务器中。

同样,您可以使用 ipa stageuser-add 命令创建stage 用户帐户。

IdM 自动给新用户帐户分配唯一的用户 ID(UID)。您也可以手动执行此操作,但服务器不会验证 UID 号是否是唯一的。因此,多个用户条目可能被分配了相同的 ID 号。红帽建议防止多个条目具有相同的 UID 。

先决条件

- 管理 IdM 或用户管理员角色的管理员特权。

- 获得 Kerberos ticket。详情请参阅 使用 kinit 手动登录到 IdM。

步骤

- 打开终端并连接到 IdM 服务器。

添加用户登录、用户名、姓氏以及可选,您也可以添加其电子邮件地址。

$ ipa user-add user_login --first=first_name --last=last_name --email=email_address

IdM 支持可通过以下正则表达式描述的用户名:

[a-zA-Z0-9_.][a-zA-Z0-9_.-]{0,252}[a-zA-Z0-9_.$-]?注意支持以末尾的美元符号($)结尾的用户名,以启用 Samba 3.x 机器支持。

如果您添加了包含大写字符的用户名,IdM 会在保存名称时自动将其转换为小写。因此,IdM 总是需要在登录时以小写形式输入用户名。此外,不能添加仅在字母大小写上不同的用户名,比如 user 和 User。

用户名的默认最大长度为 32 个字符。要更改它,请使用

ipa config-mod --maxusername命令。例如,要将最大用户名长度增加到 64 个字符:$ ipa config-mod --maxusername=64 Maximum username length: 64 ...

ipa user-add命令包含许多参数。要全部列出它们,请使用 ipa help 命令:$ ipa help user-add

有关

ipa help命令的详情,请查看 什么是 IPA help 。

您可以通过列出所有 IdM 用户帐户来验证新用户帐户是否已成功创建:

$ ipa user-find

此命令列出所有用户帐户及详细信息。

2.3. 使用命令行激活用户

要通过将用户帐户从 stage 移到 active 来激活它,,请使用 ipa stageuser-activate 命令。

先决条件

- 管理 IdM 或用户管理员角色的管理员特权。

- 获得 Kerberos ticket。详情请参阅 使用 kinit 手动登录到 IdM。

步骤

- 打开终端并连接到 IdM 服务器。

使用以下命令激活用户帐户:

$ ipa stageuser-activate user_login ------------------------- Stage user user_login activated ------------------------- ...

您可以通过列出所有 IdM 用户帐户来验证新用户帐户是否已成功创建:

$ ipa user-find

此命令列出所有用户帐户及详细信息。

2.4. 使用命令行保留用户

如果要删除用户帐户,您可以保留该帐户,保留这个选项以便以后恢复。要保留用户帐户,请使用 ipa user-del 或 ipa stageuser-del 命令的 --preserve 选项。

先决条件

- 管理 IdM 或用户管理员角色的管理员特权。

- 获得 Kerberos ticket。详情请参阅 使用 kinit 手动登录到 IdM。

步骤

- 打开终端并连接到 IdM 服务器。

使用以下命令保留用户帐户:

$ ipa user-del --preserve user_login -------------------- Deleted user "user_login" --------------------

注意尽管输出说用户帐户已删除,但实际上是被保留了。

2.5. 使用命令行删除用户

IdM(身份管理)可让您永久删除用户。您可以删除:

-

活动用户,使用以下命令:

ipa user-del -

Stage 用户,使用以下命令:

ipa stageuser-del -

Preserved 用户,使用以下命令:

ipa user-del

删除多个用户时,请使用 --continue 选项强制命令继续,而不论出现什么错误。命令完成后,会将成功和失败的操作摘要输出到 stdout 标准输出流。

$ ipa user-del --continue user1 user2 user3

如果不使用 --continue,命令会继续删除用户,直到它遇到错误,然后它会停止并退出。

先决条件

- 管理 IdM 或用户管理员角色的管理员特权。

- 获得 Kerberos ticket。详情请参阅 使用 kinit 手动登录到 IdM。

步骤

- 打开终端并连接到 IdM 服务器。

使用以下命令删除用户帐户:

$ ipa user-del user_login -------------------- Deleted user "user_login" --------------------

用户帐户从 IdM 永久删除。

2.6. 使用命令行恢复用户

您可以将 preserved 用户恢复成:

-

Active 用户:

ipa user-undel -

Stage 用户:

ipa user-stage

恢复用户帐户不会恢复帐户之前的所有属性。例如,用户的密码不会被恢复,必须再次设置。

先决条件

- 管理 IdM 或用户管理员角色的管理员特权。

- 获得 Kerberos ticket。详情请参阅 使用 kinit 手动登录到 IdM。

步骤

- 打开终端并连接到 IdM 服务器。

使用以下命令激活用户帐户:

$ ipa user-undel user_login ------------------------------ Undeleted user account "user_login" ------------------------------

或者,您可以将用户帐户恢复为暂存的用户帐户:

$ ipa user-stage user_login ------------------------------ Staged user account "user_login" ------------------------------

验证步骤

您可以通过列出所有 IdM 用户帐户来验证新用户帐户是否已成功创建:

$ ipa user-find

此命令列出所有用户帐户及详细信息。

第 3 章 使用 IdM Web UI 管理用户帐户

身份管理(IdM)提供 多个阶段,可帮助您管理各种用户生命周期情况:

- 创建用户帐户

在员工在公司开始职业生涯之前 创建 stage 用户帐户,并提前在员工出现在办公室并想要激活客户的那天前做好准备。

您可以省略此步骤,并直接创建活动的用户帐户。这个流程与创建 stage 用户帐户的流程类似。

- 激活用户帐户

- 激活帐户 在员工的第一个工作日。

- 禁用用户帐户

- 如果用户要休几个月的产假,您需要 临时禁用该帐户。

- 启用用户帐户

- 用户返回时,您需要 重新启用该帐户。

- 保留用户帐户

- 如果用户想要离开公司,您需要删除该 帐户,并有可能恢复它, 因为人们可以在一段时间后回到公司。

- 恢复用户帐户

- 两年后,用户回来了,您需要 恢复保留的帐户。

- 删除用户帐户

- 如果员工离职,在不需要备份的情况下删除该帐户。

3.1. 用户生命周期

身份管理(IdM)支持三个用户帐户状态:

- Stage(预发布) 用户不允许进行身份验证。这是初始状态。活动用户所需的一些用户帐户属性无法在这里设置,例如组成员资格。

- Active(活跃)用户被允许进行身份验证。所有必需的用户帐户属性都需要在这个阶段设置。

- Preserved(保留)用户是以前活跃的用户,但现在被视为不活跃且无法通过 IdM 进行身份验证。保留用户保留他们作为活跃用户的大多数帐户属性,但它们不属于任何用户组。

您可以从 IdM 数据库永久删除用户条目。

删除的用户帐户无法恢复。当您删除用户帐户时,与帐户相关的所有信息都将永久丢失。

只能由具备管理员权限的用户(如默认的 admin 用户)才能创建新的管理员。如果您意外删除所有管理员帐户,目录管理器必须在 Directory 服务器中手动创建新管理员。

不要删除 admin 用户。由于 admin 是 IdM 所需的预定义用户,因此此操作会导致某些命令出现问题。如果要定义和使用另外的 admin 用户,请先至少为一个其他用户授予 admin 权限,然后再使用 ipa user-disable admin 命令来禁用预定义的 admin 用户。

不要将本地用户添加到 IdM。NSS(Name Service Switch)在解析本地用户和组前,总会先解析 IdM 的用户和组。这意味着 IdM 组成员资格不适用于本地用户。

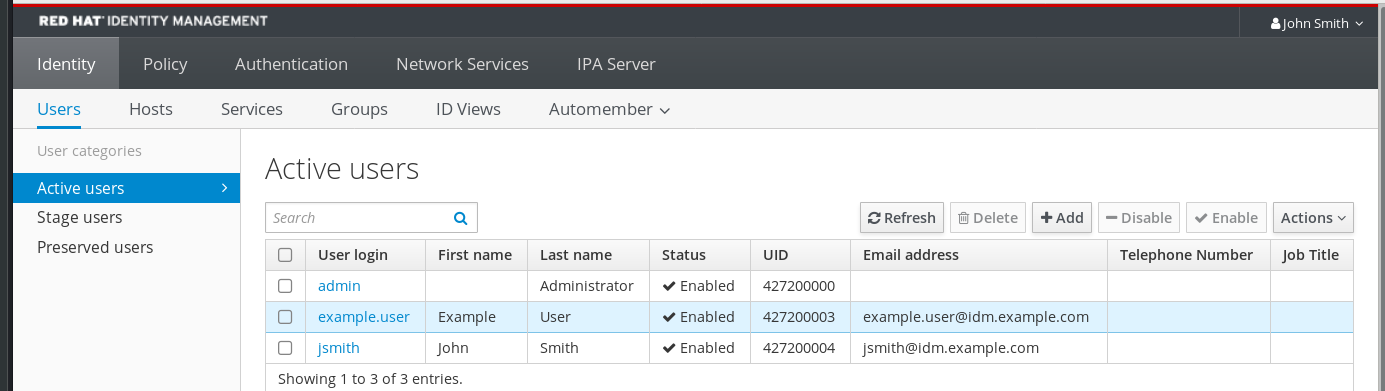

3.2. 在 Web UI 中添加用户

通常,您需要在新员工开始工作前创建新的用户帐户。这样的 stage 帐户无法访问,您需要之后将其激活。

或者,您可以直接创建活动的用户帐户。要添加活动的用户,请按照下面的流程,并在 Active users 选项卡中添加用户帐户。

先决条件

- 管理 IdM 或用户管理员角色的管理员特权。

步骤

- 登录到 IdM Web UI。

进到 Users → Stage Users 选项卡。

另外,您可以在 Users → Active users 中添加用户帐户,但是您无法将用户组添加到帐户中。

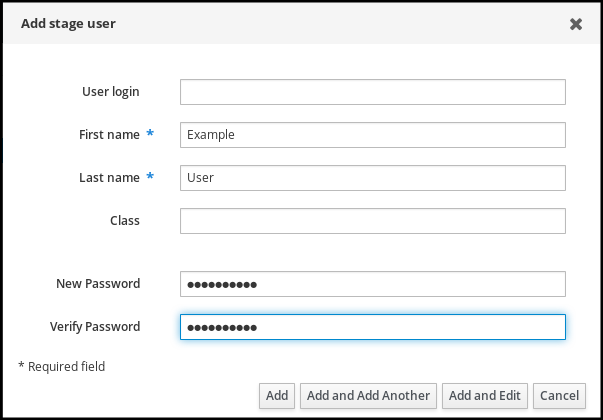

- 单击 + Add 图标。

- 在 Add stage user 对话框中,输入新用户的 First name 和 Last name。

[可选] 在 User login 字段中,添加一个登录名称。

如果您将其留空,IdM 服务器将以以下形式创建登录名称:名字的第一个字母和姓氏。整个登录名最多可有 32 个字符。

- [可选] 在 GID 下拉菜单中,选择应包含该用户的组。

- [可选] 在 Password 和 Verify password 字段中,输入您的密码并确认,确保它们都匹配。

点击 Add 按钮。

此时,您可以在 Stage Users 表中看到用户帐户。

如果点击用户名,您可以编辑高级设置,如添加电话号码、地址或职业。

3.3. 在 IdM Web UI 中 stage 用户

在用户可以登录到 IdM 之前,必须按照以下流程激活一个 stage 用户帐户,然后才能将用户添加到 IdM 组中。

先决条件

- 管理 IdM Web UI 或用户管理员角色的管理员特权。

- IdM 中至少有一个 stage 用户帐户。

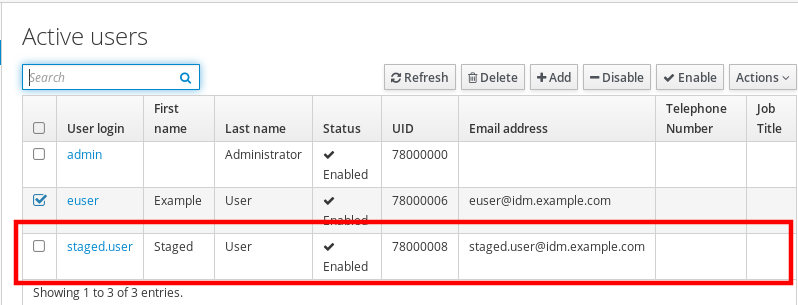

步骤

- 登录到 IdM Web UI。

- 进到 Users → Stage users 选项卡。

- 单击您要激活的用户帐户的复选框。

单击 Activate 按钮。

- 在 Confirmation 对话框中,单击 OK。

如果激活成功,IdM Web UI 会显示绿色的确认信息,表示用户已激活,并且用户帐户已移到 Active 用户。帐户处于活动状态,用户才可以向 IdM 域和 IdM Web UI 进行身份验证。在第一次登录时,系统将提示用户更改密码。

在此阶段,您可以向用户组添加活动的用户帐户。

3.4. 在 Web UI 中禁用用户帐户

您可以禁用活动的用户帐户。禁用用户帐户会停用该帐户,因此用户帐户无法进行身份验证,并使用 IdM 服务,如 Kerberos 或执行任何任务。

禁用的用户帐户仍然在 IdM 中存在,所有相关信息保持不变。与保留的用户帐户不同,禁用的用户帐户保持活动状态,并且可以是用户组的成员。

禁用用户帐户后,任何现有的连接都会保持有效,直到用户的 Kerberos TGT 和其他票据过期为止。票据过期后,用户将无法续订。

先决条件

- 管理 IdM Web UI 或用户管理员角色的管理员特权。

步骤

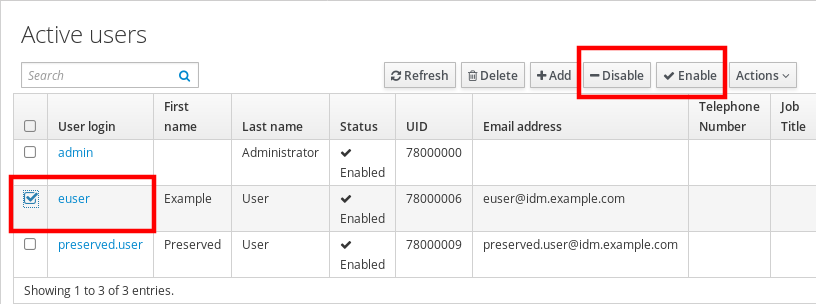

- 登录到 IdM Web UI。

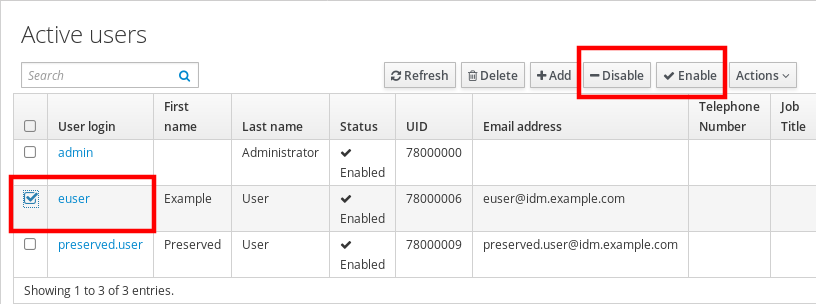

- 进到 Users → Active users 选项卡。

- 点击您要禁用的用户帐户的复选框。

单击 Disable 按钮。

- 在 Confirmation 对话框中,单击 OK 按钮。

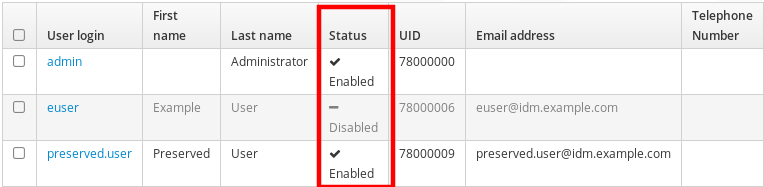

如果禁用过程成功,您可以在 Active users 表中的 Status 列中验证。

3.5. 在 Web UI 中启用用户帐户

通过 IdM,您可以启用禁用的活动用户帐户。启用用户帐户可激活禁用的帐户。

先决条件

- 管理 IdM Web UI 或用户管理员角色的管理员特权。

步骤

- 登录到 IdM Web UI。

- 进到 Users → Active users 选项卡。

- 单击您要启用的用户帐户的复选框。

单击 Enable 按钮。

- 在 Confirmation 对话框中,单击 OK 按钮。

如果更改成功,您可以在 Active users 表中的 Status 列中验证。

3.6. 在 IdM Web UI 中保留活动的用户

保留用户帐户可让您从 Active users 选项卡中删除帐户,而将这些帐户保留在 IdM 中。

如果员工离开了公司,可保留用户帐户。如果您要禁用用户帐户数周或数月(例如,产假),请禁用该帐户。详情请参阅 在 Web UI 中禁用用户帐户。保留的帐户不是活动的,用户无法使用它们访问内部网络,但该帐户及所有数据都保留在数据库中。

您可以将恢复的帐户移回到活动模式。

处于保留状态的用户列表可以提供过去用户帐户的历史记录。

先决条件

- 管理 IdM(身份管理)Web UI 或用户管理员角色的管理员特权。

步骤

- 登录到 IdM Web UI。

- 进到 Users → Active users 选项卡。

- 单击您要保留的用户帐户的复选框。

单击 Delete 按钮。

- 在 Remove users 对话框中,将 Delete mode 单选按钮切换到 preserve。

单击 Delete 按钮。

因此,用户帐户被移到 Preserved users。

如果需要恢复保留的用户,请参阅 在 IdM Web UI 中恢复用户。

3.7. 在 IdM Web UI 中恢复用户

IdM (身份管理)可让您将保留的用户帐户恢复到活动状态。您可以将保留的用户恢复成活跃用户或 stage 用户。

先决条件

- 管理 IdM Web UI 或用户管理员角色的管理员特权。

步骤

- 登录到 IdM Web UI。

- 进到 Users → Preserved users 选项卡。

- 单击您要恢复的用户帐户的复选框。

单击 Restore 按钮。

- 在 Confirmation 对话框中,单击 OK 按钮。

IdM Web UI 显示一条绿色确认信息,并将用户帐户移到 Active users 选项卡中。

3.8. 在 IdM Web UI 中删除用户

删除用户是一种不可逆的操作,导致用户帐户被从 IdM 数据库中永久删除,包括组成员资格和密码。任何对用户的外部配置,如系统帐户和主目录,都不会被删除,但无法通过 IdM 来访问。

您可以删除:

Active 用户 - IdM Web UI 为您提供了选项:

临时保留用户

详情请查看 在 IdM Web UI 中保留活动用户。

- 永久删除它们

- Stage 用户 - 您可以永久删除 stage 用户。

- Preserved 用户 - 您可以永久删除 preserved 用户。

以下流程描述了删除活动用户。同样,您可以删除用户帐户,在:

- Stage users 选项卡

- Preserved users 选项卡

先决条件

- 管理 IdM Web UI 或用户管理员角色的管理员特权。

步骤

- 登录到 IdM Web UI。

进到 Users → Active users 选项卡。

或者,您可以在 Users → Stage users 或 Users → Preserved users 删除用户账户。

- 点 Delete 图标。

- 在 Remove users 对话框中,将 Delete mode 单选按钮切换到 delete。

- 单击 Delete 按钮。

用户帐户已从 IdM 永久删除。

第 4 章 使用 Ansible playbook 管理用户帐户

您可以使用 Ansible playbook 管理 IdM 中的用户。在介绍了用户生命周期后,本章将介绍如何将 Ansible playbook 用于以下操作:

-

确保存在一个单独的用户,这个用户直接列在

YML文件中。 -

确保存在多个用户,这些用户直接列在

YML文件中。 -

确保存在多个用户,这些用户在由

YML文件引用的JSON文件中列出。 -

确保存在用户,用户直接在

YML文件中列出。

4.1. 用户生命周期

身份管理(IdM)支持三个用户帐户状态:

- Stage(预发布) 用户不允许进行身份验证。这是初始状态。活动用户所需的一些用户帐户属性无法在这里设置,例如组成员资格。

- Active(活跃)用户被允许进行身份验证。所有必需的用户帐户属性都需要在这个阶段设置。

- Preserved(保留)用户是以前活跃的用户,但现在被视为不活跃且无法通过 IdM 进行身份验证。保留用户保留他们作为活跃用户的大多数帐户属性,但它们不属于任何用户组。

您可以从 IdM 数据库永久删除用户条目。

删除的用户帐户无法恢复。当您删除用户帐户时,与帐户相关的所有信息都将永久丢失。

只能由具备管理员权限的用户(如默认的 admin 用户)才能创建新的管理员。如果您意外删除所有管理员帐户,目录管理器必须在 Directory 服务器中手动创建新管理员。

不要删除 admin 用户。由于 admin 是 IdM 所需的预定义用户,因此此操作会导致某些命令出现问题。如果要定义和使用另外的 admin 用户,请先至少为一个其他用户授予 admin 权限,然后再使用 ipa user-disable admin 命令来禁用预定义的 admin 用户。

不要将本地用户添加到 IdM。NSS(Name Service Switch)在解析本地用户和组前,总会先解析 IdM 的用户和组。这意味着 IdM 组成员资格不适用于本地用户。

4.2. 使用 Ansible playbook 确保存在一个 IdM 用户

以下流程描述了确保使用 Ansible playbook 在 IdM 中存在用户。

先决条件

-

您需要知道 IdM

admin密码。 您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 示例假定在 ~/MyPlaybooks/ 目录中,您已创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

示例假定 secret.yml Ansible vault 存储了

ipaadmin_password。

-

目标节点,也就是在其上执行

ansible-freeipa模块的节点,是 IdM 域的一部分,作为 IdM 客户端、服务器或副本。

步骤

创建一个清单文件,如

inventory.file,并在该文件中定义ipaserver:[ipaserver] server.idm.example.com

创建一个 Ansible playbook 文件,其中包含您要确保的 IdM 中存在的用户数据。要简化此步骤,您可以复制并修改

/usr/share/doc/ansible-freeipa/playbooks/user/add-user.yml文件中的示例。例如,创建名为 idm_user 的用户并添加 Password123 作为用户密码:--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_user ipauser: ipaadmin_password: "{{ ipaadmin_password }}" name: idm_user first: Alice last: Acme uid: 1000111 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" update_password: on_create您必须使用以下选项来添加用户:

- name:登录名称

- first:名(字符串)

- last:姓(字符串)

有关可用用户选项的完整列表,请参阅

/usr/share/doc/ansible-freeipa/README-user.mdMarkdown 文件。注意如果您使用

update_password: on_create选项,Ansible 仅在创建用户时创建用户密码。如果已使用密码创建了用户,Ansible 不会生成新的密码。运行 playbook:

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-IdM-user.yml

验证步骤

您可以使用

ipa user-show命令验证 IdM 中是否存在新用户帐户:以 admin 用户身份登录

ipaserver:$ ssh admin@server.idm.example.com Password: [admin@server /]$为 admin 请求一个 Kerberos ticket:

$ kinit admin Password for admin@IDM.EXAMPLE.COM:请求有关 idm_user 的信息:

$ ipa user-show idm_user User login: idm_user First name: Alice Last name: Acme ....

IdM 中存在名为 idm_user 的用户。

4.3. 使用 Ansible playbook 确保存在多个 IdM 用户

以下流程描述了使用 Ansible playbook 确定在 IdM 中存在多个用户。

先决条件

-

您需要知道 IdM

admin密码。 您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 示例假定在 ~/MyPlaybooks/ 目录中,您已创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

示例假定 secret.yml Ansible vault 存储了

ipaadmin_password。

-

目标节点,也就是在其上执行

ansible-freeipa模块的节点,是 IdM 域的一部分,作为 IdM 客户端、服务器或副本。

步骤

创建一个清单文件,如

inventory.file,并在该文件中定义ipaserver:[ipaserver] server.idm.example.com

创建一个 Ansible playbook 文件,其中包含您要在 IdM 中确保存在的用户的数据。要简化此步骤,您可以复制并修改

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.yml文件中的示例。例如,要创建用户 idm_user_1、idm_user_2 和 idm_user_3,并添加 Password123 作为密码 idm_user_1 :--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Create user idm_users ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 first: Alice last: Acme uid: 10001 gid: 10011 phone: "+555123457" email: idm_user@acme.com passwordexpiration: "2023-01-19 23:59:59" password: "Password123" - name: idm_user_2 first: Bob last: Acme uid: 100011 gid: 10011 - name: idm_user_3 first: Eve last: Acme uid: 1000111 gid: 10011注意如果没有指定 update_password: on_create 选项,Ansible 每次运行 playbook 时都会重新设置用户密码:如果用户自上次运行 playbook 起更改了密码,则 Ansible 重新设置密码。

运行 playbook:

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/add-users.yml

验证步骤

您可以使用

ipa user-show命令验证用户帐户是否存在于 IdM 中:以管理员身份登录到

ipaserver:$ ssh administrator@server.idm.example.com Password: [admin@server /]$显示有关 idm_user_1 的信息:

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

IdM 中存在名为 idm_user_1 的用户。

4.4. 使用 Ansible playbook 确保存在 JSON 文件中的多个 IdM 用户

以下流程描述了如何使用 Ansible playbook 确保在 IdM 中存在多个用户。用户存储在 JSON 文件中。

先决条件

-

您需要知道 IdM

admin密码。 您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 示例假定在 ~/MyPlaybooks/ 目录中,您已创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

示例假定 secret.yml Ansible vault 存储了

ipaadmin_password。

-

目标节点,也就是在其上执行

ansible-freeipa模块的节点,是 IdM 域的一部分,作为 IdM 客户端、服务器或副本。

步骤

创建一个清单文件,如

inventory.file,并在该文件中定义ipaserver:[ipaserver] server.idm.example.com

创建包含必要任务的 Ansible playbook 文件。使用您要确保存在的用户数据引用

JSON文件。要简化此步骤,您可以复制并修改/usr/share/doc/ansible-freeipa/ensure-users-present-ymlfile.yml文件中的示例:--- - name: Ensure users' presence hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Include users.json include_vars: file: users.json - name: Users present ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: "{{ users }}"创建

users.json文件,并将 IdM 用户添加到其中。要简化此步骤,您可以复制并修改/usr/share/doc/ansible-freeipa/playbooks/user/users.json文件中的示例。例如,要创建用户 idm_user_1、idm_user_2 和 idm_user_3,并添加 Password123 作为密码 idm_user_1 :{ "users": [ { "name": "idm_user_1", "first": "Alice", "last": "Acme", "password": "Password123" }, { "name": "idm_user_2", "first": "Bob", "last": "Acme" }, { "name": "idm_user_3", "first": "Eve", "last": "Acme" } ] }运行 Ansible playbook。指定 playbook 文件、存储保护 secret.yml 文件的密码,以及清单文件:

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-users-present-jsonfile.yml

验证步骤

您可以使用

ipa user-show命令验证 IdM 中是否存在用户帐户:以管理员身份登录到

ipaserver:$ ssh administrator@server.idm.example.com Password: [admin@server /]$显示有关 idm_user_1 的信息:

$ ipa user-show idm_user_1 User login: idm_user_1 First name: Alice Last name: Acme Password: True ....

IdM 中存在名为 idm_user_1 的用户。

4.5. 确保没有用户使用 Ansible playbook

以下流程描述了如何使用 Ansible playbook 来确保 IdM 中没有特定用户。

先决条件

-

您需要知道 IdM

admin密码。 您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 示例假定在 ~/MyPlaybooks/ 目录中,您已创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

示例假定 secret.yml Ansible vault 存储了

ipaadmin_password。

-

目标节点,也就是在其上执行

ansible-freeipa模块的节点,是 IdM 域的一部分,作为 IdM 客户端、服务器或副本。

步骤

创建一个清单文件,如

inventory.file,并在该文件中定义ipaserver:[ipaserver] server.idm.example.com

创建 Ansible playbook 文件,使其包含没有 IdM 的用户。要简化此步骤,您可以复制并修改

/usr/share/doc/ansible-freeipa/playbooks/user/ensure-users-present.yml文件中的示例。例如,要删除用户 idm_user_1、idm_user_2 和 idm_user_3 :--- - name: Playbook to handle users hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Delete users idm_user_1, idm_user_2, idm_user_3 ipauser: ipaadmin_password: "{{ ipaadmin_password }}" users: - name: idm_user_1 - name: idm_user_2 - name: idm_user_3 state: absent运行 Ansible playbook。指定 playbook 文件、存储保护 secret.yml 文件的密码,以及清单文件:

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/delete-users.yml

验证步骤

您可以使用 ipa user-show 命令验证 IdM 中是否不存在用户帐户:

以管理员身份登录到

ipaserver:$ ssh administrator@server.idm.example.com Password: [admin@server /]$请求有关 idm_user_1 的信息:

$ ipa user-show idm_user_1 ipa: ERROR: idm_user_1: user not foundIdM 中不存在名为 idm_user_1 的用户。

4.6. 其他资源

-

请参阅

/usr/share/doc/ansible-freeipa/目录中的README-user.mdMarkdown 文件。 -

请参阅

/usr/share/doc/ansible-freeipa/playbooks/user目录中的 Ansible playbook 示例。

第 5 章 在 IdM 中管理用户密码

5.1. 谁可以更改 IdM 用户密码以及如何去做

没有权限更改其他用户密码的普通用户只能更改他们自己的个人密码。新密码必须满足适用于用户所属的组的 IdM 密码策略。有关配置密码策略的详情,请参考 定义 IdM 密码策略。

具有密码更改权限的管理员和用户可为新用户设置初始密码,并为现有用户重置密码。这些密码:

- 不必满足 IdM 密码策略。

- 在第一次成功登录后过期。当发生这种情况时,IdM 会提示用户立即更改过期的密码。要禁用此行为,请参阅 在 IdM 中启用密码重置,而不会在下一次登录时提示用户更改密码。

LDAP 目录管理器(DM)用户可以使用 LDAP 工具更改用户密码。新密码可覆盖任何 IdM 密码策略。DM 设置的密码不会在第一次登录后过期。

5.2. 在 IdM Web UI 中更改用户密码

作为身份管理(IdM)用户,您可以在 IdM Web UI 中更改用户密码。

先决条件

- 已登陆到 IdM Web UI。

流程

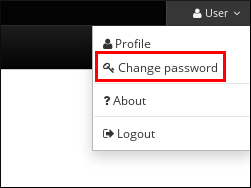

在右上角,点击 User name → Change password。

图 5.1. 重置密码

- 输入当前的密码以及新密码。

5.3. 在 IdM Web UI 中重置另一个用户的密码

作为身份管理(IdM)的管理员用户,您可以在 IdM Web UI 中更改其他用户的密码。

先决条件

- 您以管理员用户身份登录到 IdM Web UI。

流程

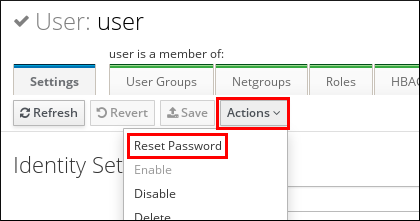

-

选择 Identity →

Users。 - 单击要编辑的用户的名称。

单击 Actions →

Reset password。图 5.2. 重置密码

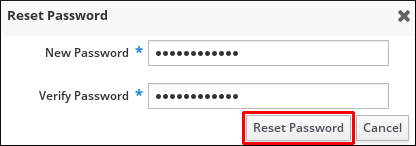

输入新密码,然后单击 Reset Password。

图 5.3. 确认新密码

5.4. 重置目录管理器用户密码

如果您丢失了身份管理(IdM)目录管理器密码,您可以重置它。

先决条件

-

您有 IdM 服务器的

root访问权限。

流程

使用

pwdhash命令生成新的密码哈希。例如:# pwdhash -D /etc/dirsrv/slapd-IDM-EXAMPLE-COM password {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...通过指定目录服务器配置的路径,您可以自动使用

nsslapd-rootpwstoragescheme属性中设置的密码存储模式来加密新密码。在拓扑中的每个 IdM 服务器上执行以下步骤:

停止服务器上安装的所有 IdM 服务:

# ipactl stop编辑

/etc/dirsrv/IDM-EXAMPLE-COM/dse.ldif文件,并将nsslapd-rootpw属性设为pwdhash命令所生成的值:nsslapd-rootpw: {PBKDF2_SHA256}AAAgABU0bKhyjY53NcxY33ueoPjOUWtl4iyYN5uW...- 启动服务器上安装的所有 IdM 服务:

# ipactl start

5.5. 在 IdM CLI 中更改您的用户密码或重置另一个用户的密码

您可以使用身份管理(IdM)命令行界面(CLI)更改用户密码。如果您是管理用户,您可以使用 CLI 重置另一个用户的密码。

先决条件

- 您已获得了 IdM 用户的票据授予票(TGT)。

- 如果要重置另一个用户的密码,您必须获得 IdM 中管理用户的 TGT。

流程

输入

ipa user-mod命令,以及用户名和--password选项。命令将提示您输入新密码。$ ipa user-mod idm_user --password Password: Enter Password again to verify: -------------------- Modified user "idm_user" -------------------- ...

您还可以使用 ipa passwd idm_user 命令,而不是 ipa user-mod。

5.6. 在 IdM 中启用密码重置,而不会在下一次登录时提示用户更改密码

默认情况下,当管理员重置了另一个用户的密码后,密码会在第一次成功登录后过期。作为 IdM 目录管理者,您可以为单个的 IdM 管理员指定以下权限:

- 它们可以执行密码更改操作,而无需用户在第一次登录时更改其密码。

- 它们可以绕过密码策略,从而不会应用强度或历史记录强制。

绕过密码策略可能会构成安全威胁。当您选择要授予这些额外特权的用户时要谨慎。

先决条件

- 您知道目录管理者密码。

流程

在域中的每个身份管理(IdM)服务器上进行以下更改:

输入

ldapmodify命令来修改 LDAP 条目。指定 IdM 服务器的名称和 389 端口,然后按回车:$ ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389 Enter LDAP Password:

- 输入 Directory Manager 密码。

输入

ipa_pwd_extop密码同步条目的可区别的名称,然后按回车dn: cn=ipa_pwd_extop,cn=plugins,cn=config

指定更改的

modify类型,并按回车:changetype: modify

指定您希望 LDAP 执行哪种类型的修改,以及指定对哪个属性的修改。按回车:

add: passSyncManagersDNs

在

passSyncManagersDNs属性中指定管理用户帐户。属性是多值的。例如,要授予admin用户目录管理者重置密码的权力:passSyncManagersDNs: \ uid=admin,cn=users,cn=accounts,dc=example,dc=com

- 按回车两次以停止编辑条目。

整个过程如下所示:

$ ldapmodify -x -D "cn=Directory Manager" -W -h server.idm.example.com -p 389 Enter LDAP Password: dn: cn=ipa_pwd_extop,cn=plugins,cn=config changetype: modify add: passSyncManagersDNs passSyncManagersDNs: uid=admin,cn=users,cn=accounts,dc=example,dc=com

在 passSyncManagerDNs 下列出的 admin 用户现在具有额外的特权。

5.7. 检查 IdM 用户帐户是否已被锁住

作为身份管理(IdM)管理员,您可以检查 IdM 用户帐户是否已被锁住。为此,您必须将用户的最大允许失败的登录次数与用户实际失败的登录次数进行比较。

先决条件

- 您已在 IdM 中获得了管理用户的票据授予票(TGT)。

流程

显示用户帐户的状态,来查看失败的登录次数:

$ ipa user-status example_user ----------------------- Account disabled: False ----------------------- Server: idm.example.com Failed logins: 8 Last successful authentication: N/A Last failed authentication: 20220229080317Z Time now: 2022-02-29T08:04:46Z ---------------------------- Number of entries returned 1 ----------------------------

显示特定用户允许的登录尝试次数:

- 以 IdM 管理员身份登录到 IdM Web UI。

- 打开 Identity → Users → Active users 选项卡。

- 点击用户名以打开用户设置。

- 在 Password policy 部分中,找到 Max failures 项。

-

将

ipa user-status命令的输出中显示的失败的登录数与 IdM Web UI 中显示的 Max failures 数进行比较。如果失败的登录次数等于最大允许登录尝试次数,则用户帐户被锁住。

其他资源

5.8. 在 IdM 中密码失败后解锁用户帐户

如果用户尝试使用不正确的密码进行一定次数的登录,则身份管理(IdM)会锁住用户帐户,从而阻止用户登录。出于安全考虑,IdM 不会显示用户帐户已被锁住的任何警告信息。相反,CLI 提示可能会一直要求用户输入密码。

IdM 在过了指定的时间后会自动解锁用户帐户。另外,您可以按照以下流程手动解锁用户帐户。

先决条件

- 您已获得 IdM 管理用户的票据授予票。

流程

要解锁用户帐户,请使用

ipa user-unlock命令。$ ipa user-unlock idm_user ----------------------- Unlocked account "idm_user" -----------------------之后,用户可以再次登录。

其他资源

5.9. 为 IdM 中的用户启用最后一次成功 Kerberos 验证的跟踪

出于性能方面的考虑,在 Red Hat Enterprise Linux 8 中运行的身份管理(IdM)不会存储用户最后一次成功的 Kerberos 验证的时间戳。因此,某些命令(如 ipa user-status )不会显示时间戳。

先决条件

- 您已在 IdM 中获得了管理用户的票据授予票(TGT)。

-

您在执行该流程的 IdM 服务器上有

root访问权限。

流程

显示当前启用的密码插件功能:

# ipa config-show | grep "Password plugin features" Password plugin features: AllowNThash, KDC:Disable Last Success

输出显示

KDC:Disable Last Success插件已启用。插件隐藏了最后一次成功的 Kerberos 身份验证,以防在 ipa user-status 输出中可见。将每个功能的

--ipaconfigstring=feature参数添加到当前启用的ipa config-mod命令中,KDC:Disable Last Success除外:# ipa config-mod --ipaconfigstring='AllowNThash'这个命令只启用

AllowNThash插件。要启用多个功能,请为每个功能单独指定--ipaconfigstring=feature参数。重启 IdM:

# ipactl restart

第 6 章 定义 IdM 密码策略

本章论述了 Identity Management (IdM) 密码策略,以及如何使用 Ansible playbook 在 IdM 中添加新的密码策略。

6.1. 什么是密码策略

密码策略是密码必须满足的一组规则。例如,password 策略可以定义最小密码长度和最大密码生命周期。受此策略影响的所有用户都必须设置足够长的密码,并经常更改密码以满足指定条件。这样,密码策略有助于降低某人发现和滥用用户密码的风险。

6.2. IdM 中的密码策略

密码是 Identity Management (IdM) 用户对 IdM Kerberos 域进行身份验证的最常用方式。密码策略定义了这些 IdM 用户密码必须满足的要求。

IdM 密码策略在底层 LDAP 目录中设置,但 Kerberos 密钥分发中心 (KDC) 强制执行密码策略。

密码策略属性列出了您可以在 IdM 中定义密码策略的属性。

表 6.1. 密码策略属性

| 属性 | 介绍 | 示例 |

|---|---|---|

| Max lifetime | 密码在必须重置密码之前有效的最长时间(以天为单位)。默认值为 90 天。 请注意,如果属性设为 0,则密码永远不会过期。 | max lifetime = 180 用户密码仅 180 天有效。之后,IdM 会提示用户更改它们。 |

| Min lifetime | 两个密码更改操作之间必须经过的最短时间(以小时为单位)。 | Min Life = 1 用户更改密码后,他们必须至少等待 1 小时后再重新更改密码。 |

| History size | 保存的之前密码的数量。用户无法重复使用其密码历史记录中的密码,但可以重复利用未存储的旧密码。 | History size = 0 在这种情况下,密码历史记录为空,用户可以重复使用他们之前的任何密码。 |

| Character classes | 用户必须在密码中使用的不同字符类别的数量。字符类为: * 大写字符 * 小写字符 * 数字 * 特殊字符,如逗号(,)、句点(.)、星号(*) * 其他 UTF-8 字符 当一个字符连续使用三次或更多次时,会将该字符类减一。例如:

*

* | 字符类 = 0

需要的默认类数为 0。要配置数字,请使用 另请参阅此表下的 重要 备注。 |

| Min length | 密码中的最少字符数. 如果设置了 任何其他密码策略选项,则密码的最小长度为 6 个字符。 | Min length = 8 用户不能使用少于 8 个字符的密码。 |

| Max failures | IdM 锁定用户帐户前允许的失败登录的最多次数。 | Max failures = 6 当用户连续 7 次输入了错误的密码时,IdM 会锁定用户帐户。 |

| Failure reset interval | 在这个间隔后 IdM 重置当前失败登录尝试次数(以秒为单位)。 | Failure reset interval = 60

如果用户在 |

| 锁定持续时间 |

在 | Lockout duration = 600 锁定帐户的用户在 10 分钟内无法登录。 |

如果您一组不同的硬件可能不能使用国际字符和符号,则字符类要求应为英语字母和常用符号。有关密码中字符类策略的更多信息,请参阅红帽知识库中的密码中哪些字符有效?

6.3. 使用 Ansible playbook 在 IdM 中存在密码策略

按照以下流程,使用 Ansible playbook 确保密码策略在身份管理(IdM)中存在。

在 IdM 中的默认 global_policy 密码策略中,密码中不同字符类的数量设置为 0。历史记录大小也设置为 0。

完成此步骤,以使用 Ansible playbook 为 IdM 组强制执行更强大的密码策略。

您只能为 IdM 组定义密码策略。您无法为单个用户定义密码策略。

先决条件

您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 示例假定在 ~/MyPlaybooks/ 目录中,您已创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

示例假定 secret.yml Ansible vault 存储了

ipaadmin_password。

-

目标节点,也就是在其上执行

ansible-freeipa模块的节点,是 IdM 域的一部分,作为 IdM 客户端、服务器或副本。 - 您知道 IdM 管理员密码。

- 正在确保 IdM 中存在密码策略的组。

步骤

创建一个清单文件,如

inventory.file,并在[ipaserver]部分中定义 IdM 服务器的FQDN:[ipaserver] server.idm.example.com

创建 Ansible playbook 文件,以定义您要确保的密码策略。要简化此步骤,请复制并修改

/usr/share/doc/ansible-freeipa/playbooks/pwpolicy/pwpolicy_present.yml文件中的示例:--- - name: Tests hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Ensure presence of pwpolicy for group ops ipapwpolicy: ipaadmin_password: "{{ ipaadmin_password }}" name: ops minlife: 7 maxlife: 49 history: 5 priority: 1 lockouttime: 300 minlength: 8 minclasses: 4 maxfail: 3 failinterval: 5有关单个变量含义的详情,请参阅密码策略属性。

运行 playbook:

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/new_pwpolicy_present.yml

您已成功使用 Ansible playbook 确保 IdM 中存在 ops 组的密码策略。

ops 密码策略的优先级设置为 1,而 global_policy 密码策略没有设置优先级。因此,ops 策略会自动取代 ops 组的 global_policy,并立即强制执行。

当没有为用户设置任何组策略时,global_policy 充当备份策略,并且永远不会优先于组策略。

其他资源

-

请参阅

/usr/share/doc/ansible-freeipa/目录中的README-pwpolicy.md文件。 - 请参阅 密码策略优先级。

6.4. IdM 中的附加密码策略选项

作为身份管理 (IdM) 管理员,您可以通过启用基于 libpwquality 功能集的额外密码策略选项来增强默认密码要求。额外的密码策略选项包括:

--maxrepeat- 指定新密码中相同连续字符的最大可接受数。

--maxsequence- 指定新密码中单例字符序列的最大长度。此类序列的示例为 12345 或 fedcb。此类密码多数都不会通过简单检查。

--dictcheck-

如果非零,则检查密码是否与字典中的词语匹配(如果可能修改)。目前,

libpwquality使用cracklib库执行字典检查。 --usercheck- 如果非零,请检查密码是否以某种形式包含用户名,并可能进行修改。它不适用于少于 3 个字符的用户名。

您不能将额外的密码策略选项应用到现有密码。如果您应用了任何附加选项,IdM 会自动将 --minlength 选项(密码中的最少字符数)设置为 6 个字符。

在使用 RHEL 7、RHEL 8 和 RHEL 9 服务器的混合环境中,您只能在在 RHEL 8.4 及更新版本上运行的服务器中强制实施额外的密码策略设置。如果用户登录到 IdM 客户端,IdM 客户端与在 RHEL 8.3 或更早版本中运行的 IdM 服务器进行通信,则系统管理员设置的新密码策略要求不会被应用。为确保一致性的行为,将所有服务器升级或更新到 RHEL 8.4 及更新的版本。

其他资源:

- 将额外密码策略应用到 IdM 组

-

pwquality(3)man page

6.5. 将其他密码策略选项应用到 IdM 组

按照以下流程在身份管理(IdM)中应用额外的密码策略选项。这个示例描述了如何通过确保新密码不包含用户相应的用户名以及密码不包含两个以上相同的字符来增强 managers 组的密码策略。

先决条件

- 您以 IdM 管理员身份登录。

- managers 组存在于 IdM 中。

- IdM 中存在 managers 密码策略。

步骤

将用户名检查应用到 managers 组中用户建议的所有新密码:

$ ipa pwpolicy-mod --usercheck=True managers注意如果没有指定密码策略的名称,则会修改默认的

global_policy。在 manager 密码策略中,将相同连续字符的最大数量设置为 2:

$ ipa pwpolicy-mod --maxrepeat=2 managers现在不接受包含 2 个以上连续相同的字符的密码。例如,eR873mUi111YJQ 组合是不可接受的,因为它包含三个连续的 1。

验证

添加名为 test_user 的测试用户:

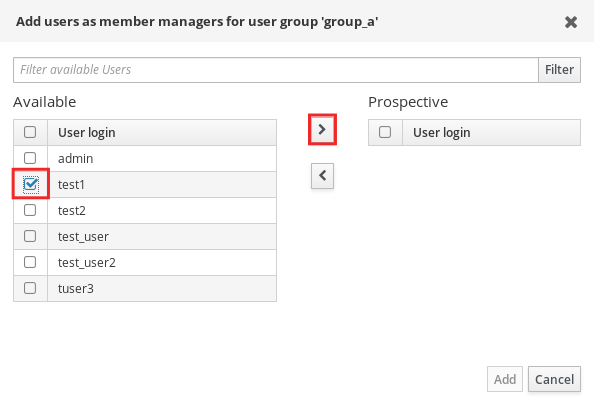

$ ipa user-add test_user First name: test Last name: user ---------------------------- Added user "test_user" ----------------------------将 test 用户添加到 managers 组:

- 在 IdM Web UI 中,点 Identity → Groups → User Groups。

- 点 managers。

-

点

Add。 - 在 Add users to user group 'managers' 页面中,检查 test_user。

-

点击

>箭头将用户移到 Prospective列中。 -

点

Add。

重置测试用户的密码:

- 进入 Identity → Users。

- 单击 test_user。

-

在

Actions菜单中,单击Reset Password。 - 输入用户的临时密码。

在命令行中,尝试为 test_user 获取 Kerberos 票据授予票据 (TGT):

$ kinit test_user- 输入临时密码。

系统会通知您必须更改密码。输入包含用户名 test_user 的密码:

Password expired. You must change it now. Enter new password: Enter it again: Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again.

注意Kerberos 没有精细的错误密码策略报告,在某些情况下,没有提供拒绝密码的明确原因。

系统通知您输入的密码被拒绝。输入包含连续三个或多个相同字符的密码:

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

系统通知您输入的密码被拒绝。输入满足 managers 密码策略条件的密码:

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

查看获取的 TGT:

$ klist Ticket cache: KCM:0:33945 Default principal: test_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 07/07/2021 12:44:44 07/08/2021 12:44:44 krbtgt@IDM.EXAMPLE.COM@IDM.EXAMPLE.COM

managers 密码策略现在可以为 managers 组中的用户正常工作。

其他资源

6.6. 使用 Ansible playbook 将额外的密码策略选项应用到 IdM 组

您可以使用 Ansible playbook 应用额外的密码策略选项,来为特定的 IdM 组增强密码策略要求。为此,您可以使用 maxrepeat、maxsequence、dictcheck 和 usercheck 密码策略选项。这个示例描述了如何为 managers 组设置以下要求:

- 用户的新密码不包含用户对应的用户名。

- 密码不包含连续两个相同的字符。

- 密码中的任何单调字符序列都不超过 3 个字符。这意味着系统不接受如 1234 或 abcd )这样序列的密码。

先决条件

您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 您已在 ~/MyPlaybooks/ 目录中创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

您已将

ipaadmin_password存储在 secret.yml Ansible vault 中。

- 正在确保 IdM 中存在密码策略的组。

步骤

创建 Ansible playbook 文件 manager_pwpolicy_present.yml,其定义您要确保其存在的密码策略。要简化此步骤,请复制并修改以下示例:

--- - name: Tests hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: - name: Ensure presence of usercheck and maxrepeat pwpolicy for group managers ipapwpolicy: ipaadmin_password: "{{ ipaadmin_password }}" name: managers usercheck: True maxrepeat: 2 maxsequence: 3运行 playbook:

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory_/manager_pwpolicy_present.yml

验证

添加名为 test_user 的测试用户:

$ ipa user-add test_user First name: test Last name: user ---------------------------- Added user "test_user" ----------------------------将 test 用户添加到 managers 组:

- 在 IdM Web UI 中,点 Identity → Groups → User Groups。

- 点 managers。

-

点

Add。 - 在 Add users to user group 'managers' 页面中,检查 test_user。

-

点击

>箭头将用户移到 Prospective列中。 -

点

Add。

重置测试用户的密码:

- 进入 Identity → Users。

- 单击 test_user。

-

在

Actions菜单中,单击Reset Password。 - 输入用户的临时密码。

在命令行中,尝试为 test_user 获取 Kerberos 票据授予票据 (TGT):

$ kinit test_user- 输入临时密码。

系统会通知您必须更改密码。输入包含用户名 test_user 的密码:

Password expired. You must change it now. Enter new password: Enter it again: Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again.

注意Kerberos 没有精细的错误密码策略报告,在某些情况下,没有提供拒绝密码的明确原因。

系统通知您输入的密码被拒绝。输入包含连续三个或多个相同字符的密码:

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

系统通知您输入的密码被拒绝。输入包含超过 3 个字符的单调字符序列的密码。此类序列的示例包括 1234 和 fedc :

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

系统通知您输入的密码被拒绝。输入满足 managers 密码策略条件的密码:

Password change rejected: Password not changed. Unspecified password quality failure while trying to change password. Please try again. Enter new password: Enter it again:

验证是否您已获得 TGT,这只有在输入有效密码后才能获得:

$ klist Ticket cache: KCM:0:33945 Default principal: test_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 07/07/2021 12:44:44 07/08/2021 12:44:44 krbtgt@IDM.EXAMPLE.COM@IDM.EXAMPLE.COM

其他资源

- IdM 中的额外密码策略

-

/usr/share/doc/ansible-freeipa/README-pwpolicy.md -

/usr/share/doc/ansible-freeipa/playbooks/pwpolicy

第 7 章 管理过期密码通知

您可以使用 ipa-client-epn 软件包提供的过期密码通知(EPN)工具来构建一个身份管理(IdM)用户列表,这些用户的密码在配置的时间内即将过期。要安装、配置和使用 EPN 工具,请参阅相关章节。

7.1. 什么是过期的密码通知工具

过期密码通知(EPN)工具是一个独立的工具,可用于构建一个身份管理(IdM)用户列表,这些用户的密码在配置的时间内即将过期。

IdM 管理员可以使用 EPN 进行以下操作:

- 以 JSON 格式显示受影响的用户的列表,该列表是在dry-run 模式下运行时创建的。

- 计算在给定日期或日期范围内发送多少封电子邮件.

- 向用户发送密码过期电子邮件通知.

-

将

ipa-epn.timer配置为每天运行 EPN 工具,并向密码在定义的未来日期范围内即将过期的用户发送电子邮件。 - 自定义要发送给用户的电子邮件通知。

如果用户帐户被禁用,则不会发送电子邮件通知(如果密码即将过期)。

7.2. 安装过期的密码通知工具

按照以下流程安装过期密码通知(EPN)工具。

先决条件

- 在身份管理(IdM)副本或配置为智能主机的本地 Postfix SMTP 服务器的 IdM 客户端上安装 EPN 工具。

步骤

安装 EPN 工具:

# dnf install ipa-client-epn

7.3. 运行 EPN 工具,向密码即将过期的用户发送电子邮件

按照以下流程运行过期密码通知(EPN)工具,来向密码即将过期的用户发送电子邮件。

EPN 工具是无状态的。如果 EPN 工具未能向密码即将在给定日期过期的任何用户发送邮件,则 EPN 工具不会保存这些用户的列表。

先决条件

-

ipa-client-epn软件包已安装。请参阅 安装过期密码通知工具。 -

如果需要,自定义

ipa-epn电子邮件模板。请参阅 修改过期密码通知电子邮件模板。

步骤

更新

epn.conf配置文件,来为 EPN 工具设置选项,以通知用户密码即将过期。# vi /etc/ipa/epn.conf

根据需要更新

notify_ttls。默认是通知用户其密码将在 28、14、7、3 和 1 天后过期。notify_ttls = 28, 14, 7, 3, 1

配置 SMTP 服务器和端口:

smtp_server = localhost smtp_port = 25

指定发送电子邮件过期通知的电子邮件地址。任何未成功发送的电子邮件都将返回到此地址。

mail_from =admin-email@example.com

-

保存

/etc/ipa/epn.conf文件。 以 dry-run 模式运行 EPN 工具,来生成一个用户列表,如果您不使用

--dry-run选项来运行工具,则密码过期电子邮件通知将发送给这些用户。ipa-epn --dry-run [ { "uid": "user5", "cn": "user 5", "krbpasswordexpiration": "2020-04-17 15:51:53", "mail": "['user5@ipa.test']" } ] [ { "uid": "user6", "cn": "user 6", "krbpasswordexpiration": "2020-12-17 15:51:53", "mail": "['user5@ipa.test']" } ] The IPA-EPN command was successful注意如果返回的用户列表非常大,并且运行工具时没有

--dry-run选项,这可能会导致您的电子邮件服务器出现问题。不使用

--dry-run选项运行 EPN 工具,来将到期电子邮件发送给当您在 dry-run 模式下运行 EPN 工具时返回的所有用户的列表:ipa-epn [ { "uid": "user5", "cn": "user 5", "krbpasswordexpiration": "2020-10-01 15:51:53", "mail": "['user5@ipa.test']" } ] [ { "uid": "user6", "cn": "user 6", "krbpasswordexpiration": "2020-12-17 15:51:53", "mail": "['user5@ipa.test']" } ] The IPA-EPN command was successful您可以将 EPN 添加到任何监控系统,并使用

--from-nbdays和--to-nbdays选项调用它,以确定在特定时间范围内将有多少个用户的密码即将过期:# ipa-epn --from-nbdays 8 --to-nbdays 12

注意如果您使用

--from-nbdays和--to-nbdays选项调用 EPN 工具,它将自动在 dry-run 模式下执行。

验证步骤

- 运行 EPN 工具,并验证是否已发送电子邮件通知。

其他资源

-

请参阅

ipa-epn手册页。 -

请参阅

epn.conf手册页。

7.4. 启用 ipa-epn.timer ,向密码即将过期的所有用户发送电子邮件

按照以下流程,使用 ipa-epn.timer 运行过期密码通知(EPN)工具,来向密码即将过期的用户发送电子邮件。ipa-epn.timer 解析 epn.conf 文件,并向在该文件中配置的定义的未来日期范围内密码即将过期的用户发送电子邮件。

先决条件

-

ipa-client-epn软件包已安装。请参阅 安装过期密码通知工具 -

如果需要,自定义

ipa-epn电子邮件模板。请参阅 修改过期密码通知电子邮件模板

步骤

启动

ipa-epn.timer:systemctl start ipa-epn.timer

启动计时器后,默认情况下 EPN 工具会在每天早晨 1 点运行。

其他资源

-

请参阅

ipa-epn手册页。

7.5. 修改过期密码通知电子邮件模板

按照以下流程自定义过期密码通知(EPN)电子邮件消息模板。

先决条件

-

ipa-client-epn软件包已安装。

步骤

打开 EPN 消息模板:

# vi /etc/ipa/epn/expire_msg.template

根据需要更新模板文本。

Hi {{ fullname }}, Your password will expire on {{ expiration }}. Please change it as soon as possible.您可以在模板中使用以下变量:

- 用户 ID:uid

- 全名:fullname

- 名字:first

- 姓氏:last

- 密码过期日期:过期

- 保存消息模板文件。

验证步骤

- 运行 EPN 工具,并验证电子邮件通知包含更新的文本。

其他资源

-

请参阅

ipa-epn手册页。

第 8 章 为 IdM 客户端上的 IdM 用户授予 sudo 访问权限

了解有关授予 sudo 访问身份管理中用户的更多信息。

8.1. IdM 客户端上的 sudo 访问权限

系统管理员可以授予 sudo 访问权限,以允许非 root 用户执行通常为 root 用户保留的管理命令。因此,当用户需要执行通常为 root 用户保留的管理命令时,他们会在此命令前面使用 sudo。输入密码后,将像 root 用户一样执行 命令。要将 sudo 命令作为另一个用户或组(如数据库服务帐户)执行,您可以为 sudo 规则配置 RunAs 别名。

如果 Red Hat Enterprise Linux (RHEL) 8 主机注册为 Identity Management (IdM) 客户端,您可以指定 sudo 规则来定义哪些 IdM 用户可以在主机上执行哪些命令:

-

本地的

/etc/sudoers文件中 - 集中在 IdM 中

您可以使用命令行界面(CLI)和 IdM Web UI 为 IdM 客户端创建 集中的 sudo 规则。

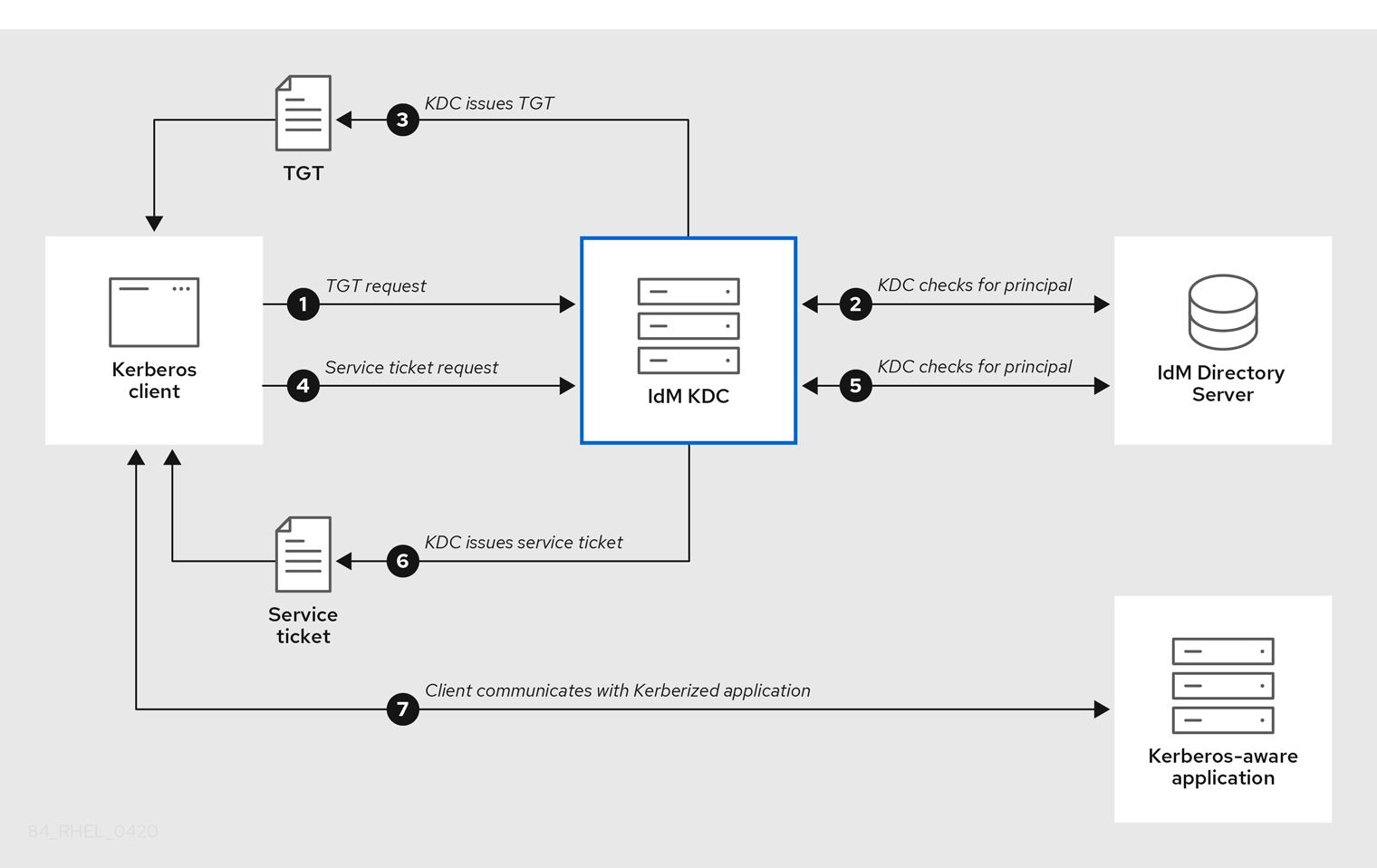

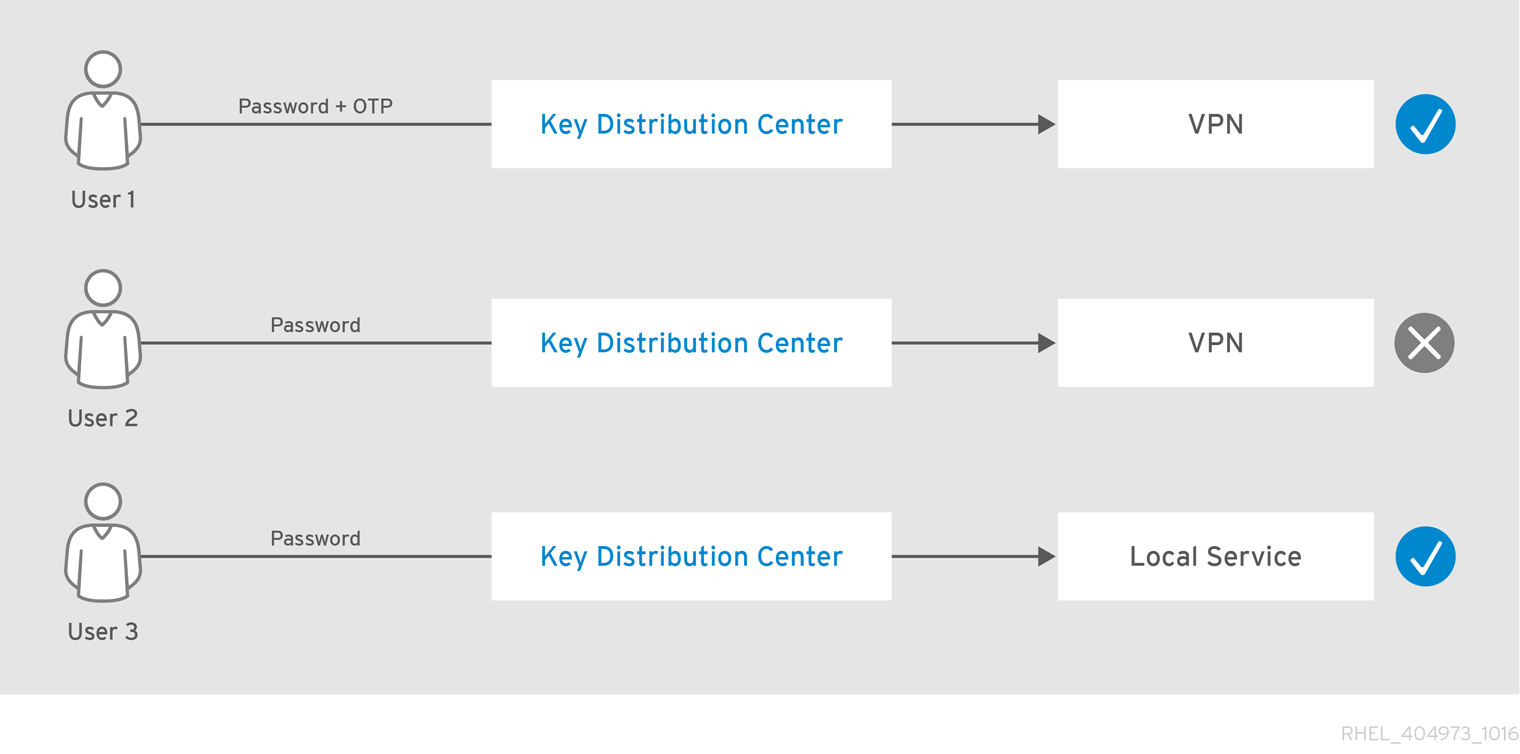

您还可以使用通用安全服务应用程序编程接口 (GSSAPI) 为 sudo 配置免密码身份验证,这是基于 UNIX 的操作系统访问和验证 Kerberos 服务的本地方式。您可以使用 pam_sss_gss.so 可插拔验证模块 (PAM) 通过 SSSD 服务调用 GSSAPI 身份验证,允许用户通过有效的 Kerberos 票据向 sudo 命令进行身份验证。

其他资源

- 请参阅管理 sudo 权限。

8.2. 使用 CLI 向 IdM 客户端上的 IdM 用户授予 sudo 访问权限

在 Identity Management (IdM) 中,您可以将特定命令的 sudo 访问权限授予特定 IdM 主机上的 IdM 用户帐户。首先,添加 sudo 命令,然后为一个或多个命令创建 sudo 规则。

例如,完成这个过程以创建 idm_user_reboot sudo 规则,为 idm_user 帐户授予在 idmclient 机器上运行 /usr/sbin/reboot 命令的权限。

先决条件

- 以 IdM 管理员身份登录。

- 您已在 IdM 中创建 了 idm_user 的用户帐户,并通过为用户创建密码来解锁帐户。有关使用 CLI 添加新 IdM 用户的详情,请参阅使用命令行添加用户。

-

idmclient 主机上没有本地的 idm_user。idm_user 用户未列在本地

/etc/passwd文件中。

步骤

获取 Kerberos 票据作为 IdM

admin。[root@idmclient ~]# kinit admin在

sudo命令的 IdM 数据库中添加/usr/sbin/reboot命令:[root@idmclient ~]# ipa sudocmd-add /usr/sbin/reboot ------------------------------------- Added Sudo Command "/usr/sbin/reboot" ------------------------------------- Sudo Command: /usr/sbin/reboot创建名为 idm_user_reboot 的

sudo规则:[root@idmclient ~]# ipa sudorule-add idm_user_reboot --------------------------------- Added Sudo Rule "idm_user_reboot" --------------------------------- Rule name: idm_user_reboot Enabled: TRUE在 idm_user_reboot 规则中添加

/usr/sbin/reboot命令:[root@idmclient ~]# ipa sudorule-add-allow-command idm_user_reboot --sudocmds '/usr/sbin/reboot' Rule name: idm_user_reboot Enabled: TRUE Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------将 idm_user_reboot 规则应用到 IdM idmclient 主机:

[root@idmclient ~]# ipa sudorule-add-host idm_user_reboot --hosts idmclient.idm.example.com Rule name: idm_user_reboot Enabled: TRUE Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------在 idm_user_reboot 规则中添加 idm_user 帐户:

[root@idmclient ~]# ipa sudorule-add-user idm_user_reboot --users idm_user Rule name: idm_user_reboot Enabled: TRUE Users: idm_user Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------(可选)定义 idm_user_reboot 规则的有效性:

要定义

sudo规则开始有效的时间,请使用带有--setattr sudonotbefore=DATE选项的ipa sudorule-mod sudo_rule_name命令。DATE 值必须遵循 yyyymmddHHMMSSZ 格式,以秒为单位。例如,要将 idm_user_reboot 规则的有效性的开始时间设置为 2025 年 12 月 31 日 12:34:00,请输入:[root@idmclient ~]# ipa sudorule-mod idm_user_reboot --setattr sudonotbefore=20251231123400Z要定义 sudo 规则不再有效的时间,请使用

--setattr sudonotafter=DATE选项。例如:要将 idm_user_reboot 规则有效期结束的时间设置为 2026 年 12 月 31 日 12:34:00 12:34:00,请输入:[root@idmclient ~]# ipa sudorule-mod idm_user_reboot --setattr sudonotafter=20261231123400Z

将更改从服务器传播到客户端可能需要几分钟时间。

验证步骤

- 以 idm_user 帐户身份登录 idmclient 主机。

显示允许 idm_user 帐户执行的

sudo规则。[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idm_user on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user may run the following commands on idmclient: (root) /usr/sbin/reboot

使用

sudo重新启动计算机。在提示时输入 idm_user 的密码:[idm_user@idmclient ~]$ sudo /usr/sbin/reboot [sudo] password for idm_user:

8.3. 使用 CLI 向 IdM 客户端上的 AD 用户授予 sudo 访问权限

身份管理 (IdM) 系统管理员可以使用 IdM 用户组来设置 IdM 用户的访问权限、基于主机的访问控制、sudo 规则和其他控制。IdM 用户组授予和限制 IdM 域资源的访问权限。

您可以将 Active Directory (AD) 用户和 AD 组添加到 IdM 用户组。要做到这一点:

- 将 AD 用户或组添加到 non-POSIX 外部 IdM 组中。

- 将 non-POSIX 外部 IdM 组添加到 IdM POSIX 组。

然后,您可以通过管理 POSIX 组的权限来管理 AD 用户的特权。例如,您可以为特定命令授予特定 IdM 主机上的 IdM POSIX 用户组的 sudo 访问权限。

也可以将 AD 用户组作为成员添加到 IdM 外部组中。这样,通过在单个 AD 域中保留用户和组管理,可以更轻松地为 Windows 用户定义策略。

不要将 AD 用户的 ID 覆盖用于 IdM 中的 SUDO 规则。AD 用户的 ID 覆盖只代表 AD 用户的 POSIX 属性,而不是 AD 用户本身。

您可以作为组成员添加 ID 覆盖。但是,您只能使用此功能管理 IdM API 中的 IdM 资源。可以将 ID 覆盖添加为组群成员没有扩展到 POSIX 环境,因此您无法将其用于 sudo 或基于主机的访问控制 (HBAC) 规则中的成员资格。

按照以下流程创建 ad_users_reboot sudo 规则,来为 administrator@ad-domain.com AD 用户授予在 idmclient IdM 主机上运行 /usr/sbin/reboot 命令的权限,这通常为 root 用户保留。administrator@ad-domain.com 是 ad_users_external non-POSIX 组的成员,后者又是 ad_users POSIX 组的成员。

先决条件

-

您已获得 IdM

adminKerberos 票据授予票 (TGT)。 - IdM 域和 ad-domain.com AD 域之间存在跨林信任。

-

idmclient 主机上没有本地的 administrator 帐户 :administrator 用户没有列在本地

/etc/passwd文件中。

流程

创建 ad_users 组,它包括带有 administrator@ad-domain 成员的 ad_users_external 组:

- 可选 :创建或选择 AD 域中的对应组,用来管理 IdM 域中的 AD 用户。您可以使用多个 AD 组,并将它们添加到 IdM 端的不同组中。

创建 ad_users_external 组,并通过添加

--external选项来指示它包含 IdM 域外部的成员:[root@ipaserver ~]# ipa group-add --desc='AD users external map' ad_users_external --external ------------------------------- Added group "ad_users_external" ------------------------------- Group name: ad_users_external Description: AD users external map注意确保此处指定的外部组是带有

global或universal组范围的 AD 安全组,如 Active Directory 安全组文档中所述。例如,Domain users 或 Domain admins AD 安全组不能使用,因为组的范围是domain local。创建 ad_users 组:

[root@ipaserver ~]# ipa group-add --desc='AD users' ad_users ---------------------- Added group "ad_users" ---------------------- Group name: ad_users Description: AD users GID: 129600004将 administrator@ad-domain.com AD 用户作为外部成员添加到 ad_users_external 中:

[root@ipaserver ~]# ipa group-add-member ad_users_external --external "administrator@ad-domain.com" [member user]: [member group]: Group name: ad_users_external Description: AD users external map External member: S-1-5-21-3655990580-1375374850-1633065477-513 ------------------------- Number of members added 1 -------------------------AD 用户必须通过完全限定名称来标识,如

DOMAIN\user_name或user_name@DOMAIN。AD ID 然后会被映射到用户的 AD SID。这同样适用于添加 AD 组。将 ad_users_external 添加到 ad_users 作为成员:

[root@ipaserver ~]# ipa group-add-member ad_users --groups ad_users_external Group name: ad_users Description: AD users GID: 129600004 Member groups: ad_users_external ------------------------- Number of members added 1 -------------------------

授予 ad_users 成员在 idmclient 主机上运行

/usr/sbin/reboot的权限 :在

sudo命令的 IdM 数据库中添加/usr/sbin/reboot命令:[root@idmclient ~]# ipa sudocmd-add /usr/sbin/reboot ------------------------------------- Added Sudo Command "/usr/sbin/reboot" ------------------------------------- Sudo Command: /usr/sbin/reboot创建名为 ad_users_reboot 的

sudo规则:[root@idmclient ~]# ipa sudorule-add ad_users_reboot --------------------------------- Added Sudo Rule "ad_users_reboot" --------------------------------- Rule name: ad_users_reboot Enabled: True在 ad_users_reboot 规则中添加

/usr/sbin/reboot命令:[root@idmclient ~]# ipa sudorule-add-allow-command ad_users_reboot --sudocmds '/usr/sbin/reboot' Rule name: ad_users_reboot Enabled: True Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------将 ad_users_reboot 规则应用到 IdM idmclient 主机:

[root@idmclient ~]# ipa sudorule-add-host ad_users_reboot --hosts idmclient.idm.example.com Rule name: ad_users_reboot Enabled: True Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------将

ad_users组添加到 ad_users_reboot 规则中:[root@idmclient ~]# ipa sudorule-add-user ad_users_reboot --groups ad_users Rule name: ad_users_reboot Enabled: TRUE User Groups: ad_users Hosts: idmclient.idm.example.com Sudo Allow Commands: /usr/sbin/reboot ------------------------- Number of members added 1 -------------------------

将更改从服务器传播到客户端可能需要几分钟时间。

验证步骤

以 administrator@ad-domain.com 身份登录 idmclient 主机,这是

ad_users组的间接成员:$ ssh administrator@ad-domain.com@ipaclient Password:另外,还可显示

administrator@ad-domain.com允许执行的sudo命令:[administrator@ad-domain.com@idmclient ~]$ sudo -l Matching Defaults entries for administrator@ad-domain.com on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User administrator@ad-domain.com may run the following commands on idmclient: (root) /usr/sbin/reboot

使用

sudo重新启动计算机。提示时输入administrator@ad-domain.com密码:[administrator@ad-domain.com@idmclient ~]$ sudo /usr/sbin/reboot [sudo] password for administrator@ad-domain.com:

8.4. 使用 IdM Web UI 向 IdM 客户端上的 IdM 用户授予 sudo 访问权限

在 Identity Management (IdM) 中,您可以将特定命令的 sudo 访问权限授予特定 IdM 主机上的 IdM 用户帐户。首先,添加 sudo 命令,然后为一个或多个命令创建 sudo 规则。

完成此步骤以创建 idm_user_reboot sudo 规则,为 idm_user 帐户授予在 idmclient 计算机上运行 /usr/sbin/reboot 命令的权限。

先决条件

- 以 IdM 管理员身份登录。

-

您已在 IdM 中创建

了 idm_user的用户帐户,并通过为用户创建密码来解锁帐户。有关使用命令行界面添加新 IdM 用户的详情,请参阅使用命令行添加用户。 -

idmclient主机上没有本地的idm_user。idm_user用户未列在本地/etc/passwd文件中。

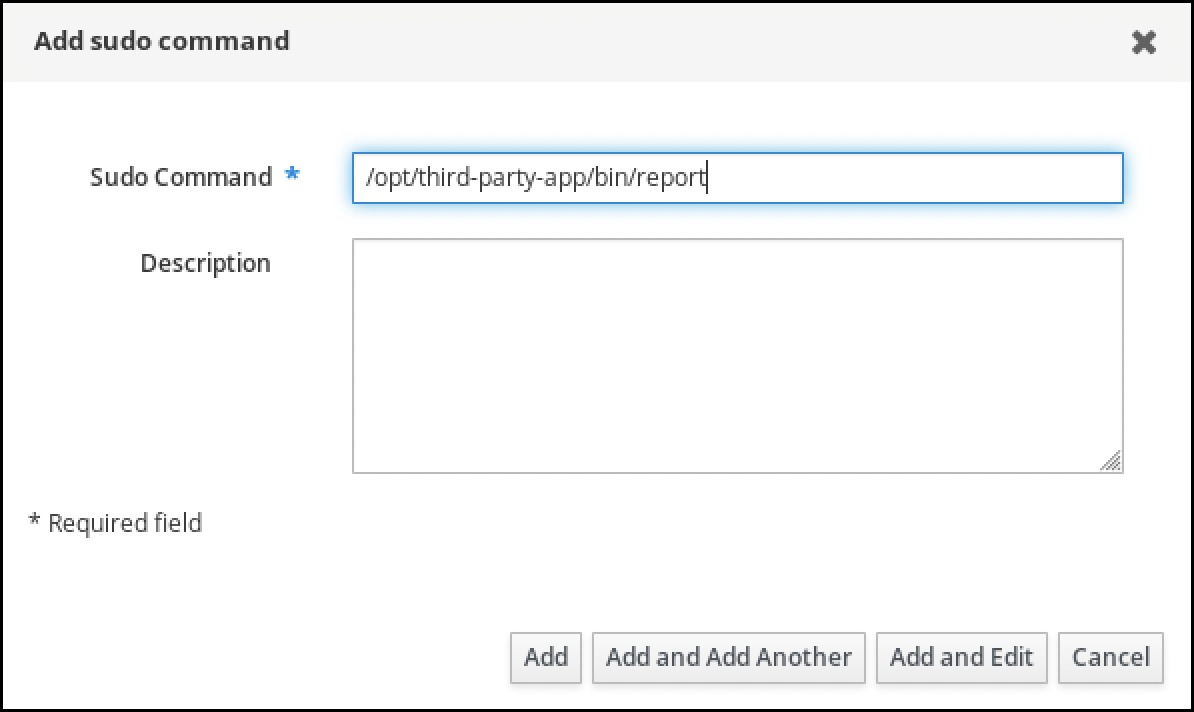

步骤

在

sudo命令的 IdM 数据库中添加/usr/sbin/reboot命令:- 导航到 Policy → Sudo → Sudo Commands。

- 单击右上角的 Add,以打开 Add sudo 命令对话框。

输入您希望用户能够使用

sudo执行的命令:/usr/sbin/reboot。图 8.1. 添加 IdM sudo 命令

- 点 Add。

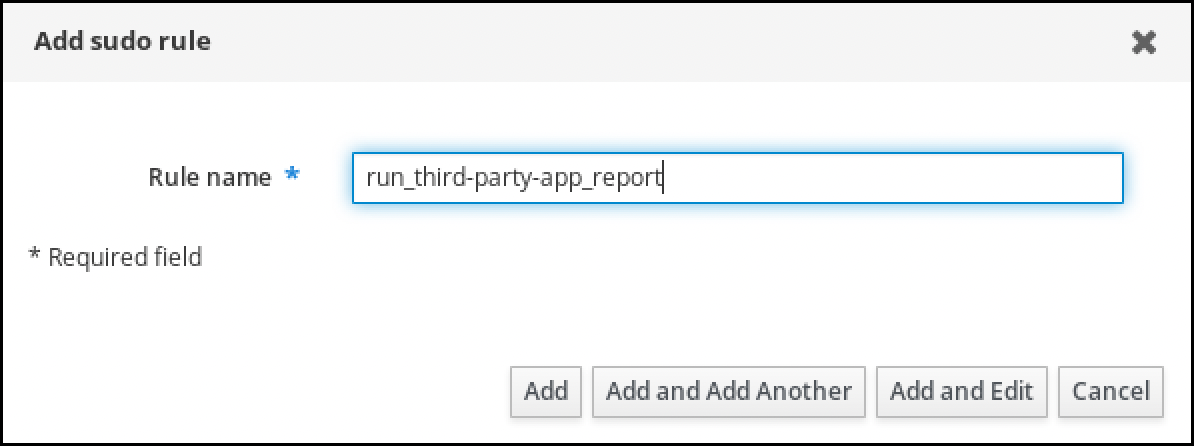

使用新的

sudo命令条目创建一个 sudo 规则来允许 idm_user 重启 idmclient 机器:- 导航到 Policy → Sudo → Sudo rules。

- 单击右上角的 Add,以打开 Add sudo 规则对话框。

-

输入

sudo规则的名称: idm_user_reboot。 - 点 Add and Edit。

指定用户:

- 在 Who 部分中,选中指定的用户和组单选按钮。

- 在 User category the rule applies to 子小节中,点 Add 打开 Add users into sudo rule "idm_user_reboot" 对话框。

- 在 Available 栏的 Add users into sudo rule "idm_user_reboot" 对话框中,选择 idm_user,并把它移到 Prospective 栏。

- 点击 Add。

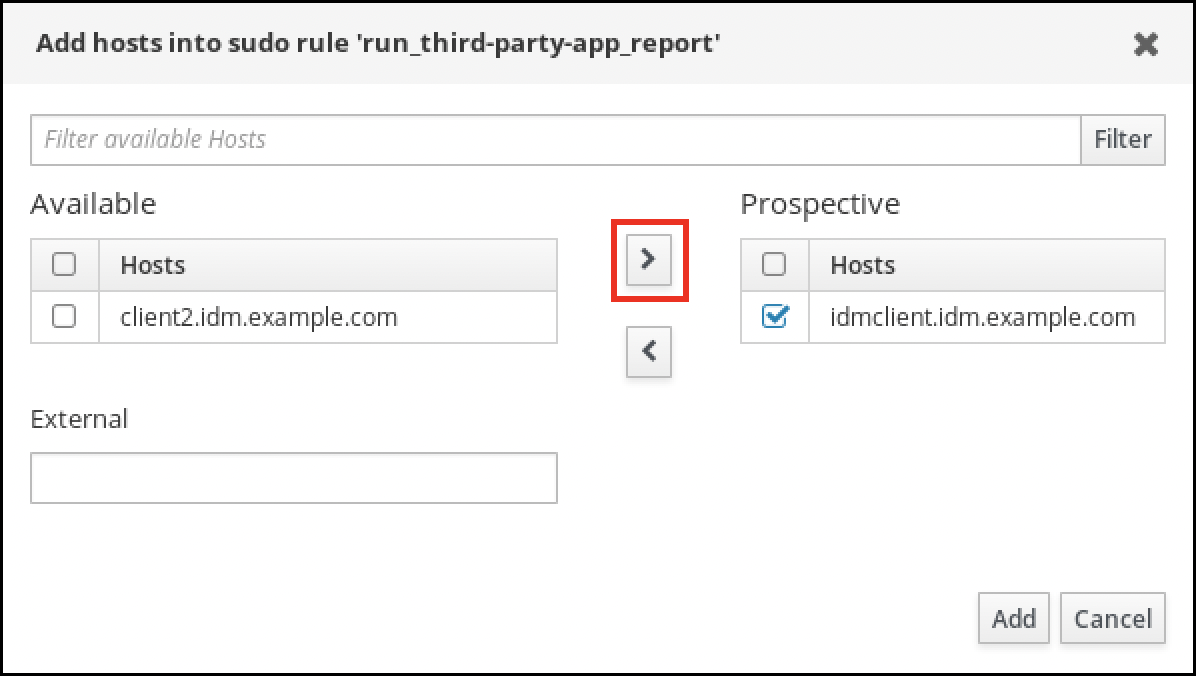

指定主机:

- 在 Access this host 部分中,选中指定的 Hosts and Groups 单选按钮。

- 在 Host category this rule applies to 子小节中,点 Add 打开 Add hosts into sudo rule "idm_user_reboot" 对话框。

- 在 Available 列中的 Add hosts to sudo rule "idm_user_reboot" 对话框中,选中 idmclient.idm.example.com 复选框,并将它移到 Prospective 列。

- 点击 Add。

指定命令:

- 在 Run Commands 一节的 Command category the rule applies to 子小节中,选择 Specified Commands and Groups 单选按钮。

- 在 Sudo Allow Commands 子节中,单击 Add 以打开 Add allow sudo commands into sudo rule "idm_user_reboot"对话框。

-

在 Available 列中的 Add allow sudo commands into sudo rule "idm_user_reboot" 对话框中,选中

/usr/sbin/reboot复选框,并将它移到 Prospective 列。 - 点 Add 返回到 idm_sudo_reboot 页。

图 8.2. 添加 IdM sudo 规则

- 单击左上角的 Save。

新规则默认为启用。

将更改从服务器传播到客户端可能需要几分钟时间。

验证步骤

-

以

idm_user用户身份登录idmclient。 使用

sudo重新启动计算机。在提示时输入idm_user的密码:$ sudo /usr/sbin/reboot [sudo] password for idm_user:

如果正确配置了 sudo 规则,机器将重启。

8.5. 在 CLI 上创建 sudo 规则,以作为 IdM 客户端上的服务帐户运行命令

在 IdM 中,您可以使用 RunAs alias 配置 sudo 规则,以便以另一个用户或组身份运行 sudo 命令。例如,您可能有一个托管数据库应用的 IdM 客户端,您需要以与该应用对应的本地服务帐户运行命令。

使用这个示例在命令行上创建一个名为 run_third-parent-app_report 的 sudo 规则,以允许 idm_user 帐户以 idmclient 主机上 thirdpartyapp 服务帐户的身份运行 /opt/third-party-app/bin/report 命令。

先决条件

- 以 IdM 管理员身份登录。

-

您已在 IdM 中创建

了 idm_user的用户帐户,并通过为用户创建密码来解锁帐户。有关使用 CLI 添加新 IdM 用户的详情,请参阅使用命令行添加用户。 -

idmclient主机上没有本地的idm_user。idm_user用户未列在本地/etc/passwd文件中。 -

您已在

idmclient主机上已安装了一个名为third-party-app的自定义应用程序。 -

用于

third-party-app的report命令安装在/opt/third- party-app/bin/report目录中。 -

您已创建了一个名为

thirdrdapp的本地服务帐户,来执行third-party-app应用程序的命令。

步骤

获取 Kerberos 票据作为 IdM

admin。[root@idmclient ~]# kinit admin将

/opt/third-party-app/bin/report命令添加到sudo命令的 IdM 数据库中:[root@idmclient ~]# ipa sudocmd-add /opt/third-party-app/bin/report ---------------------------------------------------- Added Sudo Command "/opt/third-party-app/bin/report" ---------------------------------------------------- Sudo Command: /opt/third-party-app/bin/report创建一个名为

run_third-party-app_report的sudo规则:[root@idmclient ~]# ipa sudorule-add run_third-party-app_report -------------------------------------------- Added Sudo Rule "run_third-party-app_report" -------------------------------------------- Rule name: run_third-party-app_report Enabled: TRUE使用

--users=<user>选项来为sudorule-add-runasuser命令指定 RunAs 用户:[root@idmclient ~]# ipa sudorule-add-runasuser run_third-party-app_report --users=thirdpartyapp Rule name: run_third-party-app_report Enabled: TRUE RunAs External User: thirdpartyapp ------------------------- Number of members added 1 -------------------------用户(或用

--groups=*选项指定的组)可以是来自 IdM 外部,如本地服务帐户或活动目录用户。不要为组名称添加%前缀。将

/opt/third-party-app/bin/report命令添加到run_third-party-app_report规则中:[root@idmclient ~]# ipa sudorule-add-allow-command run_third-party-app_report --sudocmds '/opt/third-party-app/bin/report' Rule name: run_third-party-app_report Enabled: TRUE Sudo Allow Commands: /opt/third-party-app/bin/report RunAs External User: thirdpartyapp ------------------------- Number of members added 1 -------------------------将

run_third- party-app_report规则应用到 IdMidmclient主机:[root@idmclient ~]# ipa sudorule-add-host run_third-party-app_report --hosts idmclient.idm.example.com Rule name: run_third-party-app_report Enabled: TRUE Hosts: idmclient.idm.example.com Sudo Allow Commands: /opt/third-party-app/bin/report RunAs External User: thirdpartyapp ------------------------- Number of members added 1 -------------------------将

idm_user帐户添加到run_third- party-app_report规则中:[root@idmclient ~]# ipa sudorule-add-user run_third-party-app_report --users idm_user Rule name: run_third-party-app_report Enabled: TRUE Users: idm_user Hosts: idmclient.idm.example.com Sudo Allow Commands: /opt/third-party-app/bin/report RunAs External User: thirdpartyapp ------------------------- Number of members added 1

将更改从服务器传播到客户端可能需要几分钟时间。

验证步骤

-

以

idm_user帐户身份登录idmclient主机。 测试新的 sudo 规则:

显示允许

idm_user帐户执行的sudo规则。[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idm_user@idm.example.com on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user@idm.example.com may run the following commands on idmclient: (thirdpartyapp) /opt/third-party-app/bin/report

作为

thirdpartyapp服务帐户,运行report命令。[idm_user@idmclient ~]$ sudo -u thirdpartyapp /opt/third-party-app/bin/report [sudo] password for idm_user@idm.example.com: Executing report... Report successful.

8.6. 在 IdM WebUI 中创建一个 sudo 规则,该规则以 IdM 客户端上服务帐户的身份运行命令

在 IdM 中,您可以使用 RunAs alias 配置 sudo 规则,以便以另一个用户或组身份运行 sudo 命令。例如,您可能有一个托管数据库应用的 IdM 客户端,您需要以与该应用对应的本地服务帐户运行命令。

使用这个示例来在 IdM WebUI 中创建一个名为 run_third- party-app_report 的 sudo 规则,以允许 idm_user 帐户以 idmclient 主机上 thirdpartyapp 服务帐户的身份运行 /opt/third-party-app/bin/report 命令。

先决条件

- 以 IdM 管理员身份登录。

-

您已在 IdM 中创建

了 idm_user的用户帐户,并通过为用户创建密码来解锁帐户。有关使用 CLI 添加新 IdM 用户的详情,请参阅使用命令行添加用户。 -

idmclient主机上没有本地的idm_user。idm_user用户未列在本地/etc/passwd文件中。 -

您已在

idmclient主机上已安装了一个名为third-party-app的自定义应用程序。 -

用于

third-party-app的report命令安装在/opt/third- party-app/bin/report目录中。 -

您已创建了一个名为

thirdrdapp的本地服务帐户,来执行third-party-app应用程序的命令。

步骤

将

/opt/third-party-app/bin/report命令添加到sudo命令的 IdM 数据库中:- 导航到 Policy → Sudo → Sudo Commands。

- 单击右上角的 Add,以打开 Add sudo 命令对话框。

输入命令:

/opt/third-party-app/bin/report。

- 点 Add。

使用新的

sudo命令条目来创建新的sudo规则:- 导航到 Policy → Sudo → Sudo rules。

- 单击右上角的 Add,以打开 Add sudo 规则对话框。

输入

sudo规则的名称:run_third-party-app_report。

- 点 Add and Edit。

指定用户:

- 在 Who 部分中,选中指定的用户和组单选按钮。

- 在 User category the rule applies to 子部分中,单击 Add 来打开 将用户添加到 sudo 规则 "run_third-party-app_report" 对话框。

在 Available 栏的 Add users into sudo rule "run_third-party-app_report" 对话框中,选择 idm_user,并把它移到 Prospective 栏。

- 点 Add。

指定主机:

- 在 Access this host 部分中,选中指定的 Hosts and Groups 单选按钮。

- 在 Host category this rule applies to 子部分中,单击Add 来打开 将用户添加到 sudo 规则 "run_third-party-app_report" 对话框。

在 Available 栏的 Add hosts to sudo rule "run_third- party-app_report" 对话框中,选中 idmclient.idm.example.com 复选框,并将它移到 Prospective 列。

- 点 Add。

指定命令:

- 在 Run Commands 一节的 Command category the rule applies to 子小节中,选择 Specified Commands and Groups 单选按钮。

- 在 Sudo Allow Commands 子部分中,单击 Add 来打开 将允许 sudo 命令添加到 sudo 规则 "run_third-party-app_report" 对话框。

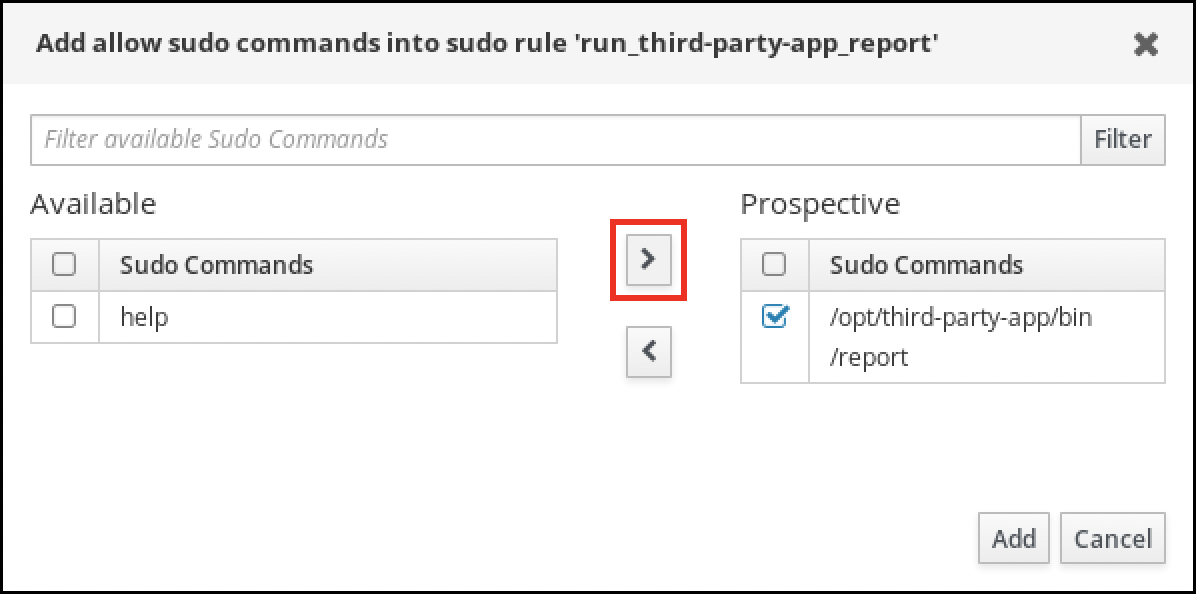

在 Available 栏的 Add allow sudo commands into sudo rule "run_third-party-app_report" 对话框中,选中

/opt/third-party-app/bin/report并将其移到 Prospective 栏。

- 单击 Add 以返回到 run_third-party-app_report 页。

指定 RunAs 用户:

- 在 As Whom 部分中,选中 Specified Users and Groups 单选按钮。

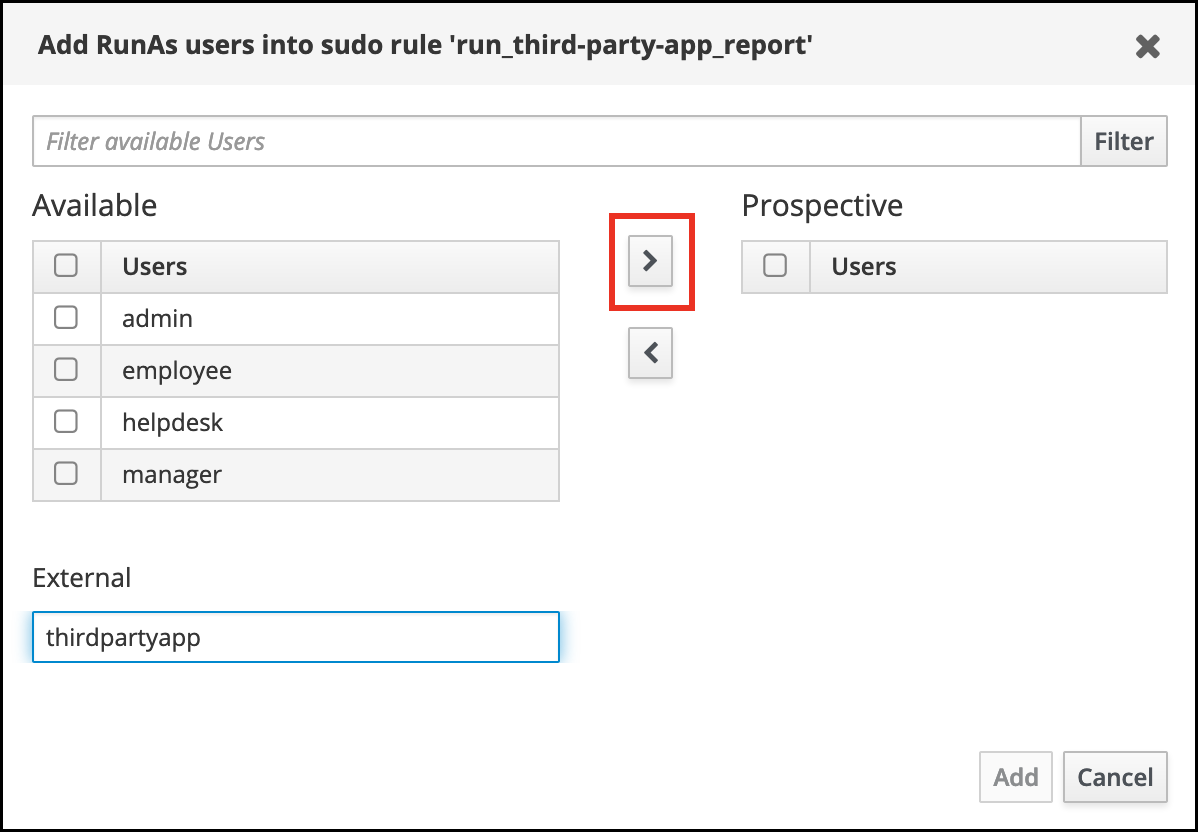

- 在 RunAs Users 子部分中,单击 Add 以将 Add RunAs 用户打开 sudo 规则 "run_third-party-app_report" 对话框。

在 Add RunAs users in sudo rule "run_third-party-app_report" 对话框中,在 External 框中输入

thirdpartyapp服务帐户,并将它移到 Prospective 列中。

- 单击 Add 以返回到 run_third-party-app_report 页。

- 单击左上角的 Save。

新规则默认为启用。

图 8.3. sudo 规则的详细信息

将更改从服务器传播到客户端可能需要几分钟时间。

验证步骤

-

以

idm_user帐户身份登录idmclient主机。 测试新的 sudo 规则:

显示允许

idm_user帐户执行的sudo规则。[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idm_user@idm.example.com on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user@idm.example.com may run the following commands on idmclient: (thirdpartyapp) /opt/third-party-app/bin/report

作为

thirdpartyapp服务帐户,运行report命令。[idm_user@idmclient ~]$ sudo -u thirdpartyapp /opt/third-party-app/bin/report [sudo] password for idm_user@idm.example.com: Executing report... Report successful.

8.7. 在 IdM 客户端上为 sudo 启用 GSSAPI 身份验证

以下流程描述了通过 pam_sss_gss.so PAM 模块在 IdM 客户端上为 sudo 和 sudo -i 命令启用通用安全服务应用程序接口(GSSAPI)身份验证。有了这个配置,IdM 用户可以使用他们的 Kerberos ticket 向 sudo 命令进行身份验证。

先决条件

-

您已为 IdM 用户创建了一个应用于 IdM 主机的

sudo规则。在本例中,您已创建了idm_user_rebootsudo规则,为idm_user帐户授予在idmclient主机上运行/usr/sbin/reboot命令的权限。 -

您需要

root权限来修改/etc/sssd/sssd.conf文件和/etc/pam.d/目录中的 PAM 文件。

步骤

-

打开

/etc/sssd/sssd.conf配置文件: 将以下条目添加到

[domain/<domain_name>]部分中。[domain/<domain_name>] pam_gssapi_services = sudo, sudo-i

-

保存并关闭

/etc/sssd/sssd.conf文件。 重启 SSSD 服务以载入配置更改。

[root@idmclient ~]# systemctl restart sssd如果您正在运行 RHEL 9.2 或更高版本:

[可选] 确定您是否选择了

sssdauthselect配置文件:# authselect current Profile ID: sssd输出显示选择了

sssdauthselect配置文件。如果选择了

sssdauthselect配置文件,请启用 GSSAPI 身份验证:# authselect enable-feature with-gssapi如果没有选择

sssdauthselect配置文件,请选择它并启用 GSSAPI 身份验证:# authselect select sssd with-gssapi

如果您正在运行 RHEL 9.1 或更早版本:

-

打开

/etc/pam.d/sudoPAM 配置文件。 添加下列条目,来作为

/etc/pam.d/sudo文件中auth部分的第一行。#%PAM-1.0 auth sufficient pam_sss_gss.so auth include system-auth account include system-auth password include system-auth session include system-auth-

保存并关闭

/etc/pam.d/sudo文件。

-

打开

验证步骤

以

idm_user帐户的身份登录主机。[root@idm-client ~]# ssh -l idm_user@idm.example.com localhost idm_user@idm.example.com's password:验证您作为

idm_user帐户有一个票据授予票据。[idmuser@idmclient ~]$ klist Ticket cache: KCM:1366201107 Default principal: idm_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 01/08/2021 09:11:48 01/08/2021 19:11:48 krbtgt/IDM.EXAMPLE.COM@IDM.EXAMPLE.COM renew until 01/15/2021 09:11:44

(可选) 如果您没有

idm_user帐户的 Kerberos 凭证,请删除您当前的 Kerberos 凭证,并请求正确的凭证。[idm_user@idmclient ~]$ kdestroy -A [idm_user@idmclient ~]$ kinit idm_user@IDM.EXAMPLE.COM Password for idm_user@idm.example.com:

使用

sudo而不指定密码来重新启动机器。[idm_user@idmclient ~]$ sudo /usr/sbin/reboot

其他资源

- IdM 术语 列表中的 GSSAPI 条目

- 使用 IdM Web UI 向 IdM 客户端上的 IdM 用户授予 sudo 访问权限

- 使用 CLI 向 IdM 客户端上的 IdM 用户授予 sudo 访问权限

-

pam_sss_gss(8)手册页 -

sssd.conf(5)手册页

8.8. 在 IdM 客户端上启用 GSSAPI 身份验证,并为 sudo 强制使用 Kerberos 身份验证指示符

以下流程描述了通过 pam_sss_gss.so PAM 模块在 IdM 客户端上为 sudo 和 sudo -i 命令启用通用安全服务应用程序接口(GSSAPI)身份验证。此外,只有使用智能卡登录的用户才能使用 Kerberos 票据对这些命令进行身份验证。

您可以将此流程用作模板,来其他 PAM 感知服务配置 带有 SSSD 的 GSSAPI 身份验证,并进一步限制对拥有附加到 Kerberos 票据的特定身份验证指示符的用户的访问。

先决条件

-

您已为 IdM 用户创建了一个应用于 IdM 主机的

sudo规则。在本例中,您已创建了idm_user_rebootsudo规则,来为idm_user帐户授予在idmclient主机上运行/usr/sbin/reboot命令的权限。 -

您已为

idmclient主机配置了智能卡身份验证。 -

您需要

root权限来修改/etc/sssd/sssd.conf文件和/etc/pam.d/目录中的 PAM 文件。

步骤

-

打开

/etc/sssd/sssd.conf配置文件: 将以下条目添加到

[domain/<domain_name>]部分中。[domain/<domain_name>] pam_gssapi_services = sudo, sudo-i pam_gssapi_indicators_map = sudo:pkinit, sudo-i:pkinit

-

保存并关闭

/etc/sssd/sssd.conf文件。 重启 SSSD 服务以载入配置更改。

[root@idmclient ~]# systemctl restart sssd-

打开

/etc/pam.d/sudoPAM 配置文件。 添加下列条目,来作为

/etc/pam.d/sudo文件中auth部分的第一行。#%PAM-1.0 auth sufficient pam_sss_gss.so auth include system-auth account include system-auth password include system-auth session include system-auth-

保存并关闭

/etc/pam.d/sudo文件。 -

打开

/etc/pam.d/sudo-iPAM 配置文件。 添加下列条目,来作为

/etc/pam.d/sudo-i文件中auth部分的第一行。#%PAM-1.0 auth sufficient pam_sss_gss.so auth include sudo account include sudo password include sudo session optional pam_keyinit.so force revoke session include sudo-

保存并关闭

/etc/pam.d/sudo-i文件。

验证步骤

以

idm_user帐户身份登录到主机,并使用智能卡进行身份验证。[root@idmclient ~]# ssh -l idm_user@idm.example.com localhost PIN for smart_card验证您是否有一个智能卡用户的票据授予票据。

[idm_user@idmclient ~]$ klist Ticket cache: KEYRING:persistent:1358900015:krb_cache_TObtNMd Default principal: idm_user@IDM.EXAMPLE.COM Valid starting Expires Service principal 02/15/2021 16:29:48 02/16/2021 02:29:48 krbtgt/IDM.EXAMPLE.COM@IDM.EXAMPLE.COM renew until 02/22/2021 16:29:44

显示允许

idm_user帐户执行的sudo规则。[idm_user@idmclient ~]$ sudo -l Matching Defaults entries for idmuser on idmclient: !visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY KRB5CCNAME", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin User idm_user may run the following commands on idmclient: (root) /usr/sbin/reboot

使用

sudo而不指定密码来重新启动机器。[idm_user@idmclient ~]$ sudo /usr/sbin/reboot

其他资源

- SSSD 选项控制对 PAM 服务的 GSSAPI 身份验证

- IdM 术语 列表中的 GSSAPI 条目

- 为智能卡验证配置身份管理

- Kerberos 认证指示符

- 使用 IdM Web UI 向 IdM 客户端上的 IdM 用户授予 sudo 访问权限

- 使用 CLI 向 IdM 客户端上的 IdM 用户授予 sudo 访问权限。

-

pam_sss_gss(8)手册页 -

sssd.conf(5)手册页

8.9. SSSD 选项控制 PAM 服务的 GSSAPI 身份验证

您可以在 /etc/sssd/sssd.conf 配置文件中使用以下选项来调整 SSSD 服务中的 GSSAPI 配置。

- pam_gssapi_services

-

默认情况下,禁用带有 SSSD 的 GSSAPI 身份验证。您可以使用此选项来指定以逗号分隔的 PAM 服务的列表,这些服务允许使用

pam_sss_gss.gss.soPAM 模块来尝试 GSSAPI 身份验证。要明确禁用 GSSAPI 身份验证,请将这个选项设为-。 - pam_gssapi_indicators_map

这个选项只适用于身份管理(IdM)域。使用此选项可以列出向服务授予 PAM 访问权限所需的Kerberos 身份验证指示符。对的格式必须是

<PAM_service>: _<required_authentication_indicator>_。有效的验证指示符为:

-

otp用于双因素身份验证 -

radius用于 RADIUS 身份验证 -

pkinit用于PKINIT、智能卡或证书身份验证 -

hardened用于强化的密码

-

- pam_gssapi_check_upn

-

默认启用这个选项,并将其设为

true。如果启用了这个选项,SSSD 服务要求用户名与 Kerberos 凭证匹配。如果为false,pam_ss_gss.soPAM 模块将验证能够获取所需服务票据的每个用户。

示例

以下选项为 sudo 和 sudo-i 服务启用 Kerberos 身份验证,要求 sudo 用户通过一次性密码进行身份验证,并且用户名必须与 Kerberos 主体匹配。由于这些设置位于 [pam] 部分中,因此适用于所有域:

[pam] pam_gssapi_services = sudo, sudo-i pam_gssapi_indicators_map = sudo:otp pam_gssapi_check_upn = true

您还可以在单独的 [domain] 部分中设置这些选项,以覆盖 [pam] 部分中的任何全局值。以下选项将不同的 GSSAPI 设置应用到每个域:

- 对于

idm.example.com域 -

为

sudo和sudo -i服务启用 GSSAPI 身份验证。 -

需要

sudo命令的验证证书或智能卡验证器。 -

需要

sudo -i命令的一次性密码身份验证器. - 强制实施匹配用户名和 Kerberos 主体。

-

为

- 对于

ad.example.com域 -

仅为

sudo服务启用 GSSAPI 身份验证。 - 不强制匹配用户名和主体。

-

仅为

[domain/idm.example.com] pam_gssapi_services = sudo, sudo-i pam_gssapi_indicators_map = sudo:pkinit, sudo-i:otp pam_gssapi_check_upn = true ... [domain/ad.example.com] pam_gssapi_services = sudo pam_gssapi_check_upn = false ...

其他资源

8.10. sudo 的 GSSAPI 身份验证故障排除

如果您无法使用 IdM 的 Kerberos 票据对 sudo 服务进行身份验证,请使用以下场景来对您的配置进行故障排除。

先决条件

-

您已为

sudo服务启用了 GSSAPI 身份验证。请参阅 在 IdM 客户端上为 sudo 启用 GSSAPI 身份验证。 -

您需要

root权限来修改/etc/pam.d/目录中的/etc/sssd/sssd.conf文件和 PAM 文件。

步骤

如果您看到以下错误,则 Kerberos 服务可能无法为基于主机名的服务票据解析正确的域:

Server not found in Kerberos database

在这种情况下,在

/etc/krb5.confKerberos 配置文件中的[domain_realm]部分中直接添加主机名:[idm-user@idm-client ~]$ cat /etc/krb5.conf ... [domain_realm] .example.com = EXAMPLE.COM example.com = EXAMPLE.COM server.example.com = EXAMPLE.COM如果看到以下错误,则您没有任何 Kerberos 凭证:

No Kerberos credentials available

在这种情况下,使用

kinit工具检索 Kerberos 凭证,或者使用 SSSD 进行验证:[idm-user@idm-client ~]$ kinit idm-user@IDM.EXAMPLE.COM Password for idm-user@idm.example.com:

如果您在

/var/log/sssd/sssd_pam.log日志文件中看到以下错误之一,则 Kerberos 凭证与当前登录的用户的用户名不匹配:User with UPN [<UPN>] was not found. UPN [<UPN>] does not match target user [<username>].

在这种情况下,验证您是否使用 SSSD 进行了身份验证,或考虑禁用

/etc/sssd/sssd.conf文件中的pam_gssapi_check_upn选项:[idm-user@idm-client ~]$ cat /etc/sssd/sssd.conf ... pam_gssapi_check_upn = false若要进行额外的故障排除,您可以为

pam_sss_gss.soPAM 模块启用调试输出。在 PAM 文件中的所有

pam_sss_gss.so条目的末尾添加debug选项,如/etc/pam.d/sudo和/etc/pam.d/sudo-i:[root@idm-client ~]# cat /etc/pam.d/sudo #%PAM-1.0 auth sufficient pam_sss_gss.so debug auth include system-auth account include system-auth password include system-auth session include system-auth[root@idm-client ~]# cat /etc/pam.d/sudo-i #%PAM-1.0 auth sufficient pam_sss_gss.so debug auth include sudo account include sudo password include sudo session optional pam_keyinit.so force revoke session include sudo尝试使用

pam_sss_gss.so模块进行身份验证,并查看控制台输出。在本例中,用户没有任何 Kerberos 凭据。[idm-user@idm-client ~]$ sudo ls -l /etc/sssd/sssd.conf pam_sss_gss: Initializing GSSAPI authentication with SSSD pam_sss_gss: Switching euid from 0 to 1366201107 pam_sss_gss: Trying to establish security context pam_sss_gss: SSSD User name: idm-user@idm.example.com pam_sss_gss: User domain: idm.example.com pam_sss_gss: User principal: pam_sss_gss: Target name: host@idm.example.com pam_sss_gss: Using ccache: KCM: pam_sss_gss: Acquiring credentials, principal name will be derived pam_sss_gss: Unable to read credentials from [KCM:] [maj:0xd0000, min:0x96c73ac3] pam_sss_gss: GSSAPI: Unspecified GSS failure. Minor code may provide more information pam_sss_gss: GSSAPI: No credentials cache found pam_sss_gss: Switching euid from 1366200907 to 0 pam_sss_gss: System error [5]: Input/output error

8.11. 使用 Ansible playbook 来确保 IdM 客户端上 IdM 用户的 sudo 访问权限

在身份管理(IdM)中,您可以确保对特定命令的sudo 访问权限被授予给特定 IdM 主机上的 IdM 用户帐户。

完成此流程以确保名为 idm_user_reboot 的 sudo 规则存在。该规则授予 idm_user 在 idmclient 机器上运行 /usr/sbin/reboot 命令的权限。

先决条件

您已配置了 Ansible 控制节点以满足以下要求:

- 您使用 Ansible 版本 2.14 或更高版本。

-

您已在 Ansible 控制器上安装了

ansible-freeipa软件包。 - 示例假定在 ~/MyPlaybooks/ 目录中,您已创建了一个带有 IdM 服务器的完全限定域名(FQDN)的 Ansible 清单文件。

-

示例假定 secret.yml Ansible vault 存储了

ipaadmin_password。

-

目标节点,也就是在其上执行

ansible-freeipa模块的节点,是 IdM 域的一部分,作为 IdM 客户端、服务器或副本。 - 您已 确保 IdM 中存在 idm_user 用户帐户,并通过为用户创建密码解锁了帐户。有关使用命令行界面添加新 IdM 用户的详情,请参考链接:使用命令行添加用户 。

-

idmclient 中没有本地 idm_user 帐户。idm_user 用户未列在 idmclient 上的

/etc/passwd文件中。

步骤

创建一个清单文件,如

inventory.file,并在其中定义ipaservers:[ipaservers] server.idm.example.com

添加一个或多个

sudo命令:创建一个

ensure-reboot-sudocmd-is-present.ymlAnsible playbook,以确保在sudo命令的 IdM 数据库中存在/usr/sbin/reboot命令。要简化此步骤,您可以复制并修改/usr/share/doc/ansible-freeipa/playbooks/sudocmd/ensure-sudocmd-is-present.yml文件中的示例:--- - name: Playbook to manage sudo command hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: # Ensure sudo command is present - ipasudocmd: ipaadmin_password: "{{ ipaadmin_password }}" name: /usr/sbin/reboot state: present运行 playbook:

$ ansible-playbook --vault-password-file=password_file -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-reboot-sudocmd-is-present.yml

创建引用命令的

sudo规则:创建一个

ensure-sudorule-for-idmuser-on-idmclient-is-present.ymlAnsible playbook,其使用sudo命令条目来确保存在 sudo 规则。sudo 规则允许 idm_user 重新启动 idmclient 机器。要简化此步骤,您可以复制并修改/usr/share/doc/ansible-freeipa/playbooks/sudorule/ensure-sudorule-is-present.yml文件中的示例:--- - name: Tests hosts: ipaserver vars_files: - /home/user_name/MyPlaybooks/secret.yml tasks: # Ensure a sudorule is present granting idm_user the permission to run /usr/sbin/reboot on idmclient - ipasudorule: ipaadmin_password: "{{ ipaadmin_password }}" name: idm_user_reboot description: A test sudo rule. allow_sudocmd: /usr/sbin/reboot host: idmclient.idm.example.com user: idm_user state: present运行 playbook:

$ ansible-playbook -v -i path_to_inventory_directory/inventory.file path_to_playbooks_directory/ensure-sudorule-for-idmuser-on-idmclient-is-present.yml

验证步骤

通过验证 idm_user 能够使用 sudo 重新启动 idmclient,来测试您在 IdM 服务器上已确认存在的 sudo 规则可以在 idmclient 上正常工作。请注意,服务器上所做的更改可能需要几分钟才能在客户端上生效。

- 以 idm_user 用户身份登录到 idmclient。

使用

sudo重新启动计算机。在提示时输入 idm_user 的密码:$ sudo /usr/sbin/reboot [sudo] password for idm_user:

如果正确配置了 sudo,则机器将重新启动。

其他资源

-

请参阅

/usr/share/doc/ansible-freeipa/目录中的README-sudocmd.md,README-sudocmdgroup.md和README-sudorule.md文件。

第 9 章 使用 ldapmodify 在外部管理 IdM 用户

作为 IdM 管理员,您可以使用 ipa 命令管理您的目录内容。另外,您可以使用 ldapmodify 命令来实现类似的目标。您可以以交互方式使用这个命令,并直接在命令行中提供所有数据。您也可以在使用 LDAP 数据交换格式 (LDIF) 的文件中为 ldapmodify 命令提供数据。

9.1. 在外部管理 IdM 用户帐户的模板

以下模板可用于 IdM 中的各种用户管理操作。模板显示您必须使用 ldapmodify 修改哪些属性才能实现以下目标:

- 添加新的 stage 用户

- 修改用户属性

- 启用用户

- 禁用用户

- 保留用户

模板的格式为 LDAP 数据交换格式(LDIF)。LDIF 是一种标准的纯文本数据交换格式,用来表示 LDAP 目录内容和更新请求。

使用模板,您可以配置调配系统的 LDAP 提供者来管理 IdM 用户帐户。

如需详细的示例流程,请参阅以下部分:

用于添加新 stage 用户的模板

用于添加 自动分配了 UID 和 GID 的用户的模板。所创建的条目的可区别的名称(DN)必须以

uid=user_login开头:dn: uid=user_login,cn=staged users,cn=accounts,cn=provisioning,dc=idm,dc=example,dc=com changetype: add objectClass: top objectClass: inetorgperson uid: user_login sn: surname givenName: first_name cn: full_name用于添加 静态分配了 UID 和 GID 的用户的模板:

dn: uid=user_login,cn=staged users,cn=accounts,cn=provisioning,dc=idm,dc=example,dc=com changetype: add objectClass: top objectClass: person objectClass: inetorgperson objectClass: organizationalperson objectClass: posixaccount uid: user_login uidNumber: UID_number gidNumber: GID_number sn: surname givenName: first_name cn: full_name homeDirectory: /home/user_login

在添加 stage 用户时,您不需要指定任何 IdM 对象类。在激活用户后,IdM 自动添加这些类。

用于修改现有用户的模板

修改用户的属性 :

dn: distinguished_name changetype: modify replace: attribute_to_modify attribute_to_modify: new_value

禁用用户 :

dn: distinguished_name changetype: modify replace: nsAccountLock nsAccountLock: TRUE

启用用户 :

dn: distinguished_name changetype: modify replace: nsAccountLock nsAccountLock: FALSE

更新

nssAccountLock属性不会对 stage 和preserved 用户造成影响。虽然更新操作成功完成,属性值也会保持nssAccountLock:TRUE。保留用户 :

dn: distinguished_name changetype: modrdn newrdn: uid=user_login deleteoldrdn: 0 newsuperior: cn=deleted users,cn=accounts,cn=provisioning,dc=idm,dc=example,dc=com

在修改用户之前,使用用户的登录名进行搜索来获取用户的可区别名称(DN)。在以下示例中,user_allowed_to_modify_user_entries 用户是允许修改用户和组信息的用户,如 activator 或 IdM 管理员。示例中的密码是这个用户的密码:

[...]

# ldapsearch -LLL -x -D "uid=user_allowed_to_modify_user_entries,cn=users,cn=accounts,dc=idm,dc=example,dc=com" -w "Secret123" -H ldap://r8server.idm.example.com -b "cn=users,cn=accounts,dc=idm,dc=example,dc=com" uid=test_user

dn: uid=test_user,cn=users,cn=accounts,dc=idm,dc=example,dc=com

memberOf: cn=ipausers,cn=groups,cn=accounts,dc=idm,dc=example,dc=com9.2. 在外部管理 IdM 组帐户的模板

以下模板可用于 IdM 中的各种用户组管理操作。模板显示您必须使用 ldapmodify 修改哪些属性来实现以下目标:

- 创建新组

- 删除现有组

- 将成员添加到组中

- 从组中删除成员

模板的格式为 LDAP 数据交换格式(LDIF)。LDIF 是一种标准的纯文本数据交换格式,用来表示 LDAP 目录内容和更新请求。

通过使用模板,您可以配置调配系统的 LDAP 提供者来管理 IdM 组帐户。

创建新组

dn: cn=group_name,cn=groups,cn=accounts,dc=idm,dc=example,dc=com changetype: add objectClass: top objectClass: ipaobject objectClass: ipausergroup objectClass: groupofnames objectClass: nestedgroup objectClass: posixgroup uid: group_name cn: group_name gidNumber: GID_number

修改组

删除现有组 :

dn: group_distinguished_name changetype: delete

将成员添加到组中 :

dn: group_distinguished_name changetype: modify add: member member: uid=user_login,cn=users,cn=accounts,dc=idm,dc=example,dc=com

不要向组中添加 stage 或 preserved 的用户。即使更新操作成功完成,也不会作为组的成员更新用户。只有活动的用户才能属于组。

从组中删除成员 :

dn: distinguished_name changetype: modify delete: member member: uid=user_login,cn=users,cn=accounts,dc=idm,dc=example,dc=com

在修改组之前,使用组的名称进行搜索来获取组的可区别名称(DN)。

# ldapsearch -YGSSAPI -H ldap://server.idm.example.com -b "cn=groups,cn=accounts,dc=idm,dc=example,dc=com" "cn=group_name"

dn: cn=group_name,cn=groups,cn=accounts,dc=idm,dc=example,dc=com

ipaNTSecurityIdentifier: S-1-5-21-1650388524-2605035987-2578146103-11017

cn: testgroup

objectClass: top

objectClass: groupofnames

objectClass: nestedgroup

objectClass: ipausergroup

objectClass: ipaobject

objectClass: posixgroup

objectClass: ipantgroupattrs

ipaUniqueID: 569bf864-9d45-11ea-bea3-525400f6f085

gidNumber: 19970100179.3. 以互动方式使用 ldapmodify 命令

您可以在交互模式中修改轻量级目录访问协议 (LDAP) 条目。

流程

在命令行中,在

ldapmodify命令后输入 LDAP Data Interchange Format (LDIF) 语句。例 9.1. 更改 testuser 的电话号码

# ldapmodify -Y GSSAPI -H ldap://server.example.com dn: uid=testuser,cn=users,cn=accounts,dc=example,dc=com changetype: modify replace: telephoneNumber telephonenumber: 88888888

请注意,您需要使用

-Y选项获取 Kerberos ticket。-

按

Ctlr+D退出交互模式。 或者,在

ldapmodify命令后提供 LDIF 文件:例 9.2.

ldapmodify命令从 LDIF 文件中读取修改数据# ldapmodify -Y GSSAPI -H ldap://server.example.com -f ~/example.ldif

其他资源

-

有关如何使用

ldapmodify命令的更多信息,请参阅ldapmodify(1)手册页。 -

有关

LDIF结构的更多信息,请参阅ldif (5)手册页。

9.4. 使用 ldapmodify 保留 IdM 用户

按照以下流程,使用 ldapmodify 来保留 IdM 用户;即,如何在员工离开公司后停用用户帐户。

先决条件

- 您可以作为具有角色的 IdM 用户进行身份验证,来保留用户。

步骤

以具有角色的 IdM 用户身份登录,来保留用户:

$ kinit admin

输入

ldapmodify命令,并指定通用安全服务API(GSSAPI)作为用于身份验证的简单身份验证和安全层(SASL)机制:# ldapmodify -Y GSSAPI SASL/GSSAPI authentication started SASL username: admin@IDM.EXAMPLE.COM SASL SSF: 256 SASL data security layer installed.

输入您要保留的用户的

dn:dn: uid=user1,cn=users,cn=accounts,dc=idm,dc=example,dc=com

输入 modrdn 作为您要执行的更改的类型:

changetype: modrdn

为用户指定 newrdn :

newrdn: uid=user1

表示您要保留用户:

deleteoldrdn: 0

指定 新的高级 DN:

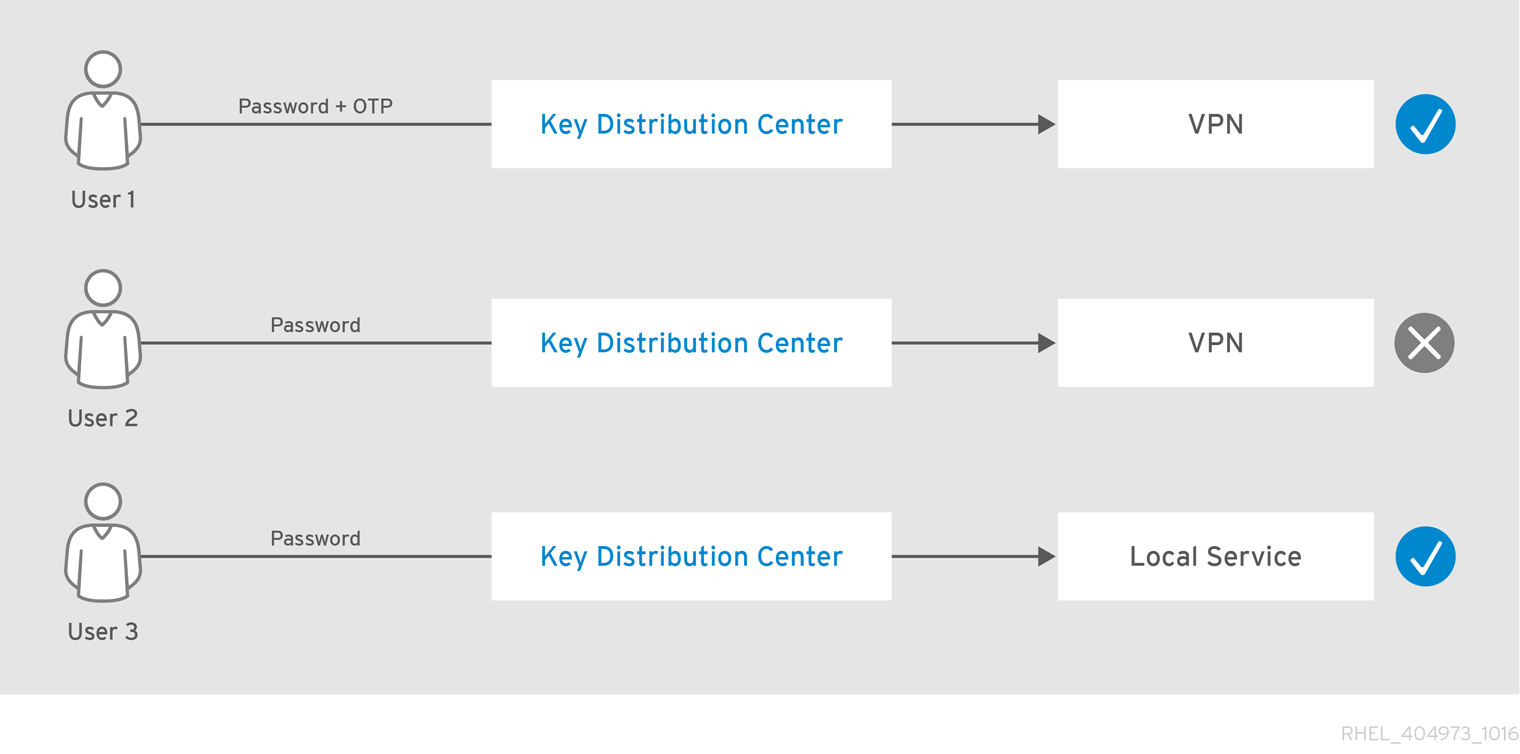

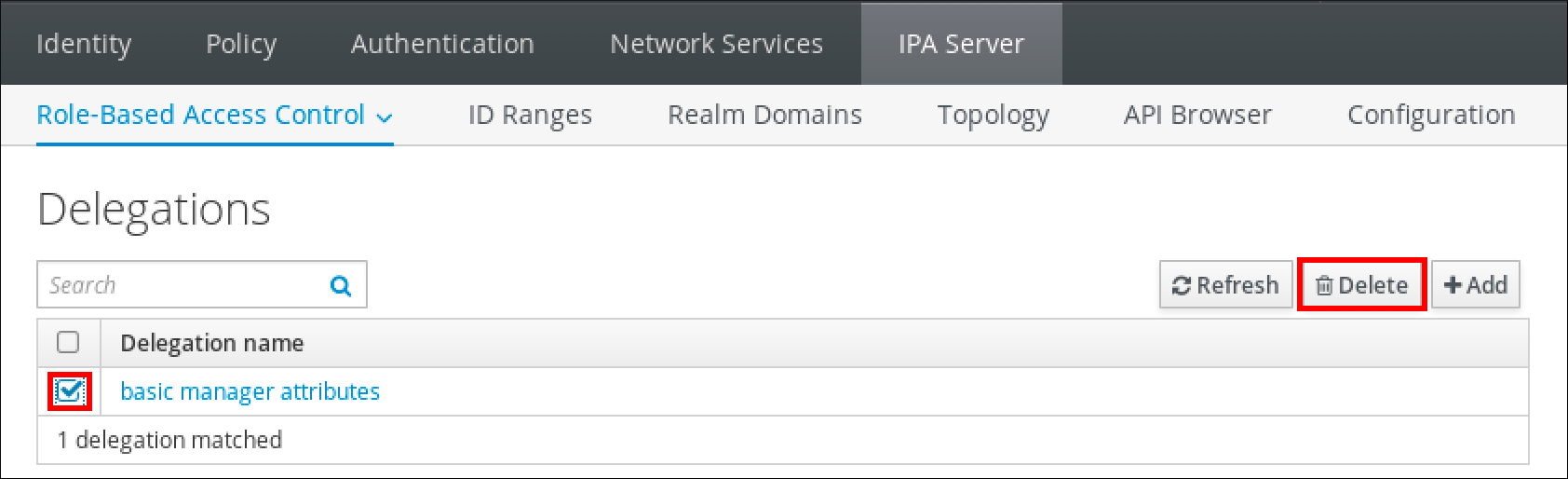

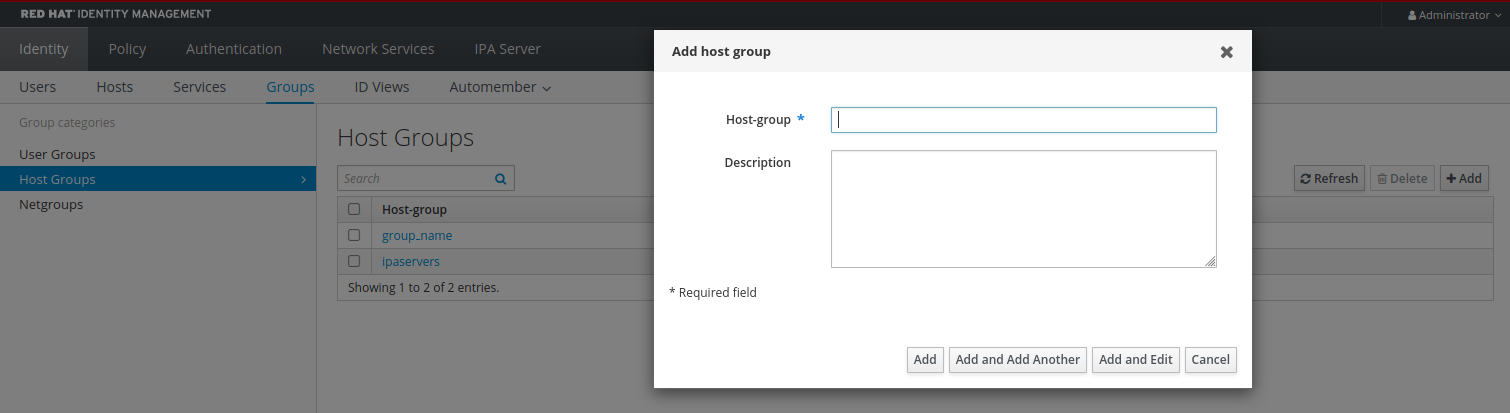

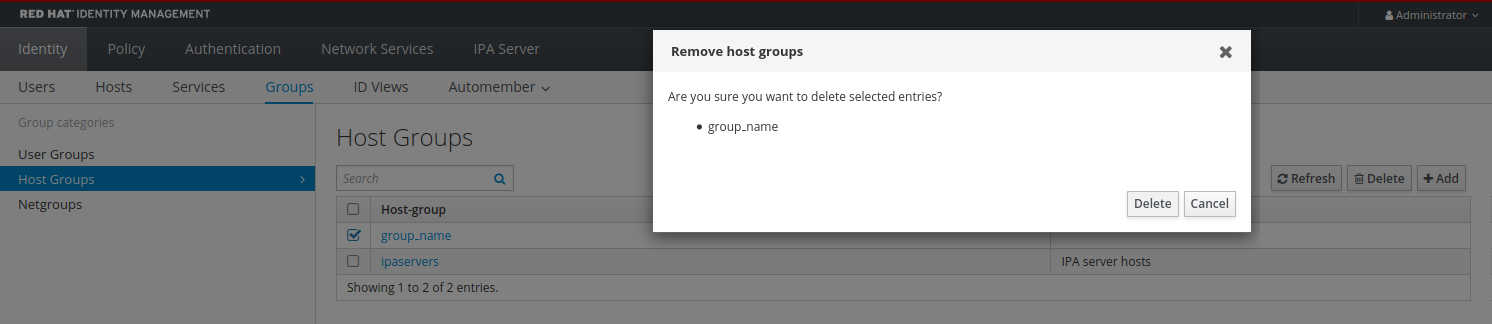

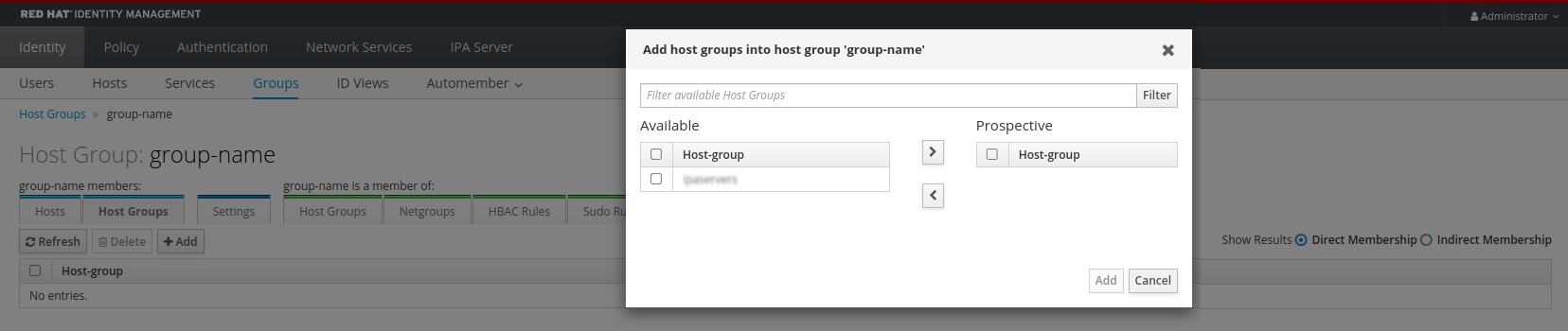

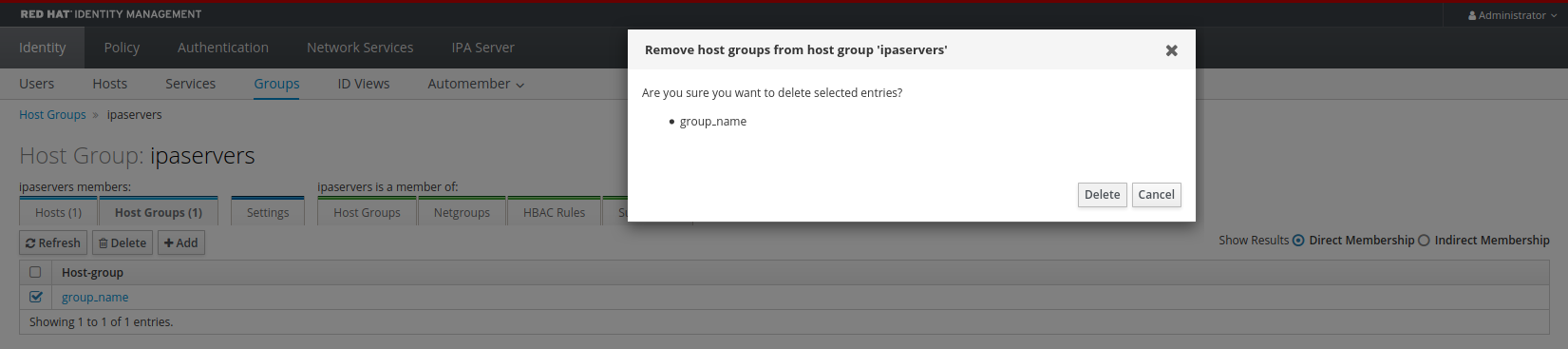

newsuperior: cn=deleted users,cn=accounts,cn=provisioning,dc=idm,dc=example,dc=com