Utilisation de SELinux

Empêcher les utilisateurs et les processus d'effectuer des interactions non autorisées avec des fichiers et des dispositifs en utilisant Security-Enhanced Linux (SELinux)

Résumé

Rendre l'open source plus inclusif

Red Hat s'engage à remplacer les termes problématiques dans son code, sa documentation et ses propriétés Web. Nous commençons par ces quatre termes : master, slave, blacklist et whitelist. En raison de l'ampleur de cette entreprise, ces changements seront mis en œuvre progressivement au cours de plusieurs versions à venir. Pour plus de détails, voir le message de notre directeur technique Chris Wright.

Fournir un retour d'information sur la documentation de Red Hat

Nous apprécions vos commentaires sur notre documentation. Faites-nous savoir comment nous pouvons l'améliorer.

Soumettre des commentaires sur des passages spécifiques

- Consultez la documentation au format Multi-page HTML et assurez-vous que le bouton Feedback apparaît dans le coin supérieur droit après le chargement complet de la page.

- Utilisez votre curseur pour mettre en évidence la partie du texte que vous souhaitez commenter.

- Cliquez sur le bouton Add Feedback qui apparaît près du texte en surbrillance.

- Ajoutez vos commentaires et cliquez sur Submit.

Soumettre des commentaires via Bugzilla (compte requis)

- Connectez-vous au site Web de Bugzilla.

- Sélectionnez la version correcte dans le menu Version.

- Saisissez un titre descriptif dans le champ Summary.

- Saisissez votre suggestion d'amélioration dans le champ Description. Incluez des liens vers les parties pertinentes de la documentation.

- Cliquez sur Submit Bug.

Chapitre 1. Démarrer avec SELinux

Security Enhanced Linux (SELinux) fournit une couche supplémentaire de sécurité du système. SELinux répond fondamentalement à la question : May <subject> do <action> to <object>? par exemple : May a web server access files in users' home directories?

1.1. Introduction à SELinux

La politique d'accès standard basée sur l'utilisateur, le groupe et d'autres autorisations, connue sous le nom de contrôle d'accès discrétionnaire (DAC), ne permet pas aux administrateurs système de créer des politiques de sécurité complètes et fines, telles que la restriction d'applications spécifiques à la seule visualisation des fichiers journaux, tout en permettant à d'autres applications d'ajouter de nouvelles données aux fichiers journaux.

Security Enhanced Linux (SELinux) met en œuvre le contrôle d'accès obligatoire (MAC). Chaque processus et ressource système possède une étiquette de sécurité spéciale appelée SELinux context. Un contexte SELinux, parfois appelé SELinux label, est un identifiant qui fait abstraction des détails au niveau du système et se concentre sur les propriétés de sécurité de l'entité. Cela permet non seulement de référencer les objets de manière cohérente dans la politique SELinux, mais aussi d'éliminer toute ambiguïté que l'on peut trouver dans d'autres méthodes d'identification. Par exemple, un fichier peut avoir plusieurs noms de chemin valides sur un système qui utilise des montages bind.

La politique SELinux utilise ces contextes dans une série de règles qui définissent comment les processus peuvent interagir entre eux et avec les différentes ressources du système. Par défaut, la politique n'autorise aucune interaction à moins qu'une règle n'en autorise explicitement l'accès.

N'oubliez pas que les règles de politique SELinux sont vérifiées après les règles DAC. Les règles SELinux ne sont pas utilisées si les règles DAC refusent l'accès en premier, ce qui signifie qu'aucun refus SELinux n'est enregistré si les règles DAC traditionnelles empêchent l'accès.

Les contextes SELinux comportent plusieurs champs : utilisateur, rôle, type et niveau de sécurité. Les informations relatives au type SELinux sont peut-être les plus importantes en ce qui concerne la politique SELinux, car la règle la plus courante qui définit les interactions autorisées entre les processus et les ressources du système utilise les types SELinux et non le contexte SELinux complet. Les types SELinux se terminent par _t. Par exemple, le nom du type pour le serveur web est httpd_t. Le contexte de type pour les fichiers et les répertoires qui se trouvent normalement dans /var/www/html/ est httpd_sys_content_t. Le contexte de type pour les fichiers et les répertoires qui se trouvent normalement dans /tmp et /var/tmp/ est tmp_t. Le contexte de type pour les ports du serveur web est http_port_t.

Une règle de politique autorise Apache (le processus du serveur web s'exécutant sous httpd_t) à accéder aux fichiers et aux répertoires dont le contexte se trouve normalement dans /var/www/html/ et dans d'autres répertoires du serveur web (httpd_sys_content_t). Il n'y a pas de règle d'autorisation dans la politique pour les fichiers qui se trouvent normalement dans /tmp et /var/tmp/, et l'accès n'est donc pas autorisé. Avec SELinux, même si Apache est compromis et qu'un script malveillant y accède, il n'est toujours pas en mesure d'accéder au répertoire /tmp.

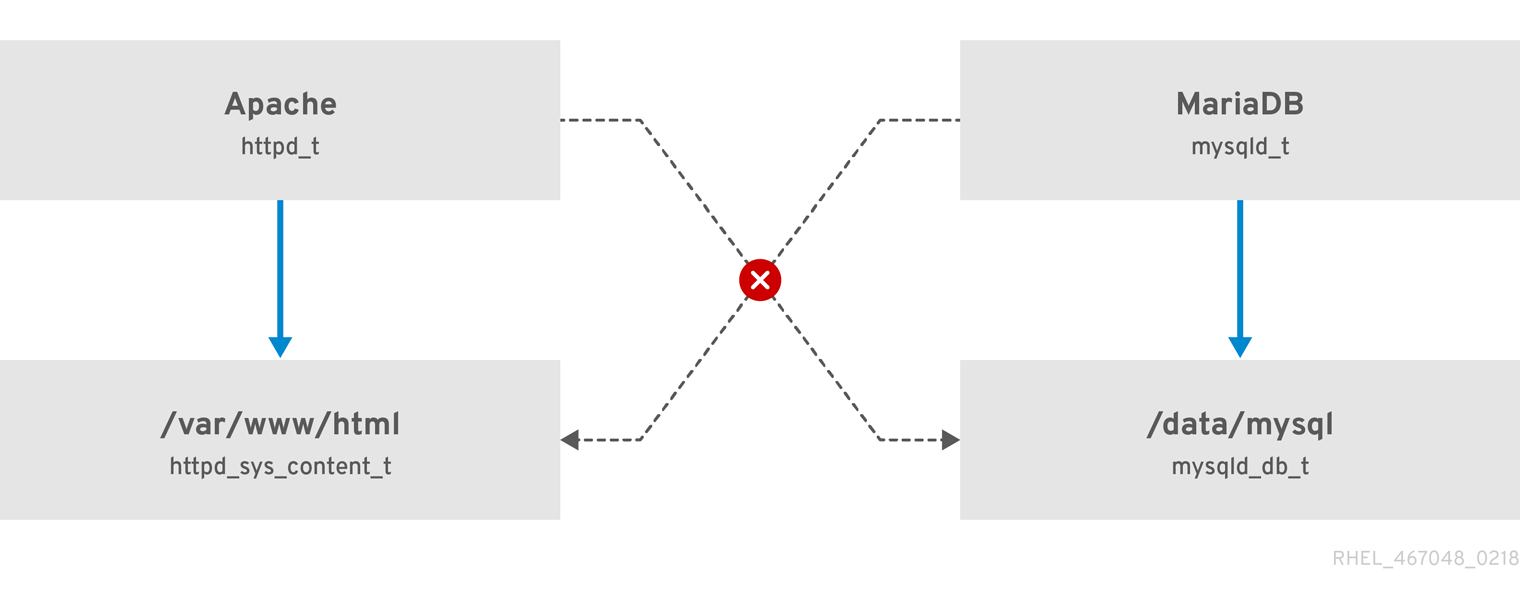

Figure 1.1. Un exemple de la manière dont SELinux peut aider à faire fonctionner Apache et MariaDB de manière sécurisée.

Comme le montre le schéma précédent, SELinux autorise le processus Apache s'exécutant sous le nom httpd_t à accéder au répertoire /var/www/html/ et refuse au même processus d'accéder au répertoire /data/mysql/ parce qu'il n'y a pas de règle d'autorisation pour les contextes de type httpd_t et mysqld_db_t. D'autre part, le processus MariaDB s'exécutant sous le nom de mysqld_t est en mesure d'accéder au répertoire /data/mysql/ et SELinux refuse également, à juste titre, au processus de type mysqld_t d'accéder au répertoire /var/www/html/ étiqueté comme httpd_sys_content_t.

Ressources supplémentaires

-

selinux(8)et les pages de manuel répertoriées par la commandeapropos selinux. -

Pages de manuel listées par la commande

man -k _selinuxlorsque le paquetageselinux-policy-docest installé. - Le SELinux Coloring Book vous aide à mieux comprendre les concepts de base de SELinux.

- SELinux Wiki FAQ

1.2. Avantages de SELinux

SELinux offre les avantages suivants :

- Tous les processus et fichiers sont étiquetés. Les règles SELinux définissent la manière dont les processus interagissent avec les fichiers, ainsi que la manière dont les processus interagissent entre eux. L'accès n'est autorisé que s'il existe une règle SELinux qui l'autorise spécifiquement.

- Contrôle d'accès précis. Au-delà des autorisations UNIX traditionnelles qui sont contrôlées à la discrétion de l'utilisateur et basées sur les ID d'utilisateurs et de groupes Linux, les décisions d'accès SELinux sont basées sur toutes les informations disponibles, telles qu'un utilisateur SELinux, un rôle, un type et, en option, un niveau de sécurité.

- La politique SELinux est définie par l'administration et appliquée à l'ensemble du système.

- Amélioration de l'atténuation des attaques par escalade des privilèges. Les processus s'exécutent dans des domaines et sont donc séparés les uns des autres. Les règles SELinux définissent la manière dont les processus accèdent aux fichiers et aux autres processus. Si un processus est compromis, l'attaquant n'a accès qu'aux fonctions normales de ce processus et aux fichiers auxquels le processus a été configuré pour avoir accès. Par exemple, si le serveur HTTP Apache est compromis, un pirate ne peut pas utiliser ce processus pour lire les fichiers dans les répertoires personnels des utilisateurs, à moins qu'une règle SELinux spécifique n'ait été ajoutée ou configurée pour autoriser cet accès.

- SELinux peut être utilisé pour assurer la confidentialité et l'intégrité des données, ainsi que pour protéger les processus contre les intrants non fiables.

Toutefois, SELinux ne l'est pas :

- logiciel antivirus,

- remplacer les mots de passe, les pare-feu et autres systèmes de sécurité,

- une solution de sécurité tout-en-un.

SELinux est conçu pour améliorer les solutions de sécurité existantes, et non pour les remplacer. Même lorsque SELinux est utilisé, il est important de continuer à suivre les bonnes pratiques de sécurité, telles que la mise à jour des logiciels, l'utilisation de mots de passe difficiles à deviner et de pare-feu.

1.3. Exemples de SELinux

Les exemples suivants montrent comment SELinux renforce la sécurité :

- L'action par défaut est le refus. S'il n'existe pas de règle SELinux autorisant l'accès, par exemple pour un processus ouvrant un fichier, l'accès est refusé.

-

SELinux peut confiner les utilisateurs de Linux. Il existe un certain nombre d'utilisateurs SELinux confinés dans la politique SELinux. Les utilisateurs Linux peuvent être associés à des utilisateurs SELinux confinés afin de tirer parti des règles et mécanismes de sécurité qui leur sont appliqués. Par exemple, en associant un utilisateur Linux à l'utilisateur SELinux

user_u, on obtient un utilisateur Linux qui n'est pas en mesure d'exécuter, sauf configuration contraire, les applications set user ID (setuid), telles quesudoetsu. - Séparation accrue des processus et des données. Le concept de SELinux domains permet de définir quels processus peuvent accéder à certains fichiers et répertoires. Par exemple, avec SELinux, sauf configuration contraire, un attaquant ne peut pas compromettre un serveur Samba, puis utiliser ce serveur Samba comme vecteur d'attaque pour lire et écrire dans des fichiers utilisés par d'autres processus, tels que les bases de données MariaDB.

-

SELinux permet d'atténuer les dommages causés par les erreurs de configuration. Les serveurs du système de noms de domaine (DNS) répliquent souvent les informations entre eux lors d'un transfert de zone. Les attaquants peuvent utiliser les transferts de zone pour mettre à jour les serveurs DNS avec de fausses informations. Lorsque le Berkeley Internet Name Domain (BIND) est utilisé comme serveur DNS dans RHEL, même si un administrateur oublie de limiter les serveurs pouvant effectuer un transfert de zone, la stratégie SELinux par défaut empêche les mises à jour des fichiers de zone [1] les mises à jour des fichiers de zone sont effectuées par les serveurs qui utilisent les transferts de zone, par le démon BIND

namedlui-même et par d'autres processus. -

Sans SELinux, un pirate peut abuser d'une vulnérabilité à la traversée de chemin sur un serveur web Apache et accéder aux fichiers et répertoires stockés sur le système de fichiers en utilisant des éléments spéciaux tels que

../. Si un pirate tente une attaque sur un serveur fonctionnant avec SELinux en mode d'exécution, SELinux refuse l'accès aux fichiers auxquels le processushttpdne doit pas accéder. SELinux ne peut pas bloquer complètement ce type d'attaque, mais il l'atténue efficacement. -

SELinux en mode exécutoire empêche avec succès l'exploitation des opérateurs de déréférencement de pointeur NULL du noyau sur les plates-formes non-SMAP (CVE-2019-9213). Les attaquants utilisent une vulnérabilité dans la fonction

mmap, qui ne vérifie pas le mappage d'une page nulle, pour placer du code arbitraire sur cette page. -

Le booléen

deny_ptraceSELinux et SELinux en mode exécution protègent les systèmes contre la vulnérabilité PTRACE_TRACEME (CVE-2019-13272). Une telle configuration permet d'éviter les scénarios dans lesquels un attaquant peut obtenir les privilègesroot. -

Les booléens SELinux

nfs_export_all_rwetnfs_export_all_roconstituent un outil facile à utiliser pour éviter les mauvaises configurations du système de fichiers réseau (NFS), telles que le partage accidentel de répertoires/home.

Ressources supplémentaires

- SELinux en tant que pilier de sécurité d'un système d'exploitation - Avantages et exemples concrets Article de la base de connaissances

1.4. Architecture et paquets SELinux

SELinux est un module de sécurité Linux (LSM) intégré au noyau Linux. Le sous-système SELinux du noyau est piloté par une politique de sécurité contrôlée par l'administrateur et chargée au démarrage. Toutes les opérations d'accès au système au niveau du noyau, pertinentes pour la sécurité, sont interceptées par SELinux et examinées dans le contexte de la politique de sécurité chargée. Si la politique chargée autorise l'opération, celle-ci se poursuit. Dans le cas contraire, l'opération est bloquée et le processus reçoit une erreur.

Les décisions SELinux, telles que l'autorisation ou le refus d'accès, sont mises en cache. Ce cache est connu sous le nom de cache de vecteur d'accès (AVC). Lorsque ces décisions sont mises en cache, les règles de politique SELinux doivent être vérifiées moins souvent, ce qui améliore les performances. N'oubliez pas que les règles de politique SELinux n'ont aucun effet si les règles DAC refusent l'accès en premier. Les messages d'audit bruts sont enregistrés sur le site /var/log/audit/audit.log et commencent par la chaîne type=AVC.

Dans RHEL 9, les services système sont contrôlés par le démon systemd; systemd démarre et arrête tous les services, et les utilisateurs et processus communiquent avec systemd à l'aide de l'utilitaire systemctl. Le démon systemd peut consulter la politique SELinux et vérifier l'étiquette du processus appelant et l'étiquette du fichier unitaire que l'appelant tente de gérer, puis demander à SELinux si l'appelant est autorisé ou non à accéder au système. Cette approche renforce le contrôle d'accès aux capacités critiques du système, qui comprennent le démarrage et l'arrêt des services du système.

Le démon systemd fonctionne également comme un gestionnaire d'accès SELinux. Il récupère l'étiquette du processus exécutant systemctl ou du processus qui a envoyé un message D-Bus à systemd. Le démon recherche ensuite l'étiquette du fichier d'unité que le processus voulait configurer. Enfin, systemd peut extraire des informations du noyau si la politique SELinux autorise l'accès spécifique entre l'étiquette du processus et l'étiquette du fichier d'unité. Cela signifie qu'une application compromise qui doit interagir avec systemd pour un service spécifique peut maintenant être confinée par SELinux. Les rédacteurs de politiques peuvent également utiliser ces contrôles fins pour confiner les administrateurs.

Si un processus envoie un message D-Bus à un autre processus et si la politique SELinux n'autorise pas la communication D-Bus entre ces deux processus, le système affiche un message de refus USER_AVC et la communication D-Bus est interrompue. Notez que la communication D-Bus entre deux processus fonctionne de manière bidirectionnelle.

Pour éviter un étiquetage SELinux incorrect et les problèmes qui en découlent, assurez-vous que vous démarrez les services à l'aide d'une commande systemctl start.

RHEL 9 fournit les paquets suivants pour travailler avec SELinux :

-

politiques :

selinux-policy-targeted,selinux-policy-mls -

outils :

policycoreutils,policycoreutils-gui,libselinux-utils,policycoreutils-python-utils,setools-console,checkpolicy

1.5. États et modes SELinux

SELinux peut fonctionner dans l'un des trois modes suivants : renforcement, permissif ou désactivé.

- Le mode "Enforcing" est le mode de fonctionnement par défaut et recommandé. En mode "Enforcing", SELinux fonctionne normalement, appliquant la politique de sécurité chargée sur l'ensemble du système.

- En mode permissif, le système agit comme si SELinux appliquait la politique de sécurité chargée, notamment en étiquetant les objets et en émettant des entrées de refus d'accès dans les journaux, mais il ne refuse en fait aucune opération. Bien qu'il ne soit pas recommandé pour les systèmes de production, le mode permissif peut être utile pour le développement et le débogage de la politique SELinux.

- Le mode désactivé est fortement déconseillé ; non seulement le système évite d'appliquer la politique SELinux, mais il évite également d'étiqueter les objets persistants tels que les fichiers, ce qui rend difficile l'activation de SELinux à l'avenir.

Utilisez l'utilitaire setenforce pour passer du mode "enforcing" au mode "permissive". Les modifications apportées à l'aide de setenforce ne sont pas prises en compte lors des redémarrages. Pour passer en mode "enforcing", entrez la commande setenforce 1 en tant qu'utilisateur racine de Linux. Pour passer en mode permissif, entrez la commande setenforce 0. Utilisez l'utilitaire getenforce pour afficher le mode SELinux actuel :

# getenforce

Enforcing# setenforce 0 # getenforce Permissive

# setenforce 1 # getenforce Enforcing

Dans Red Hat Enterprise Linux, vous pouvez configurer des domaines individuels en mode permissif alors que le système fonctionne en mode forcé. Par exemple, pour rendre le domaine httpd_t permissif :

# semanage permissive -a httpd_tNotez que les domaines permissifs sont un outil puissant qui peut compromettre la sécurité de votre système. Red Hat recommande d'utiliser les domaines permissifs avec prudence, par exemple, lors du débogage d'un scénario spécifique.

Chapitre 2. Modifier les états et les modes SELinux

Lorsqu'il est activé, SELinux peut fonctionner dans l'un des deux modes suivants : "enforcing" ou "permissive". Les sections suivantes expliquent comment passer de manière permanente à ces modes.

2.1. Modifications permanentes des états et modes SELinux

Comme indiqué dans les états et modes SELinux, SELinux peut être activé ou désactivé. Lorsqu'il est activé, SELinux dispose de deux modes : "enforcing" et "permissive".

Utilisez les commandes getenforce ou sestatus pour vérifier dans quel mode SELinux est exécuté. La commande getenforce renvoie Enforcing, Permissive, ou Disabled.

La commande sestatus renvoie l'état de SELinux et la politique SELinux utilisée :

$ sestatus

SELinux status: enabled

SELinuxfs mount: /sys/fs/selinux

SELinux root directory: /etc/selinux

Loaded policy name: targeted

Current mode: enforcing

Mode from config file: enforcing

Policy MLS status: enabled

Policy deny_unknown status: allowed

Memory protection checking: actual (secure)

Max kernel policy version: 31Lorsque les systèmes utilisent SELinux en mode permissif, les utilisateurs et les processus peuvent étiqueter de manière incorrecte divers objets du système de fichiers. Les objets du système de fichiers créés lorsque SELinux est désactivé ne sont pas étiquetés du tout. Ce comportement pose des problèmes lors du passage au mode "enforcing", car SELinux s'appuie sur l'étiquetage correct des objets du système de fichiers.

Pour éviter que des fichiers mal étiquetés ou non étiquetés ne causent des problèmes, SELinux réétiquette automatiquement les systèmes de fichiers lorsqu'il passe de l'état désactivé au mode permissif ou exécutoire. Utilisez la commande fixfiles -F onboot en tant que super-utilisateur pour créer le fichier /.autorelabel contenant l'option -F afin de garantir que les fichiers seront réétiquetés au prochain redémarrage.

Avant de redémarrer le système pour le ré-étiquetage, assurez-vous que le système démarrera en mode permissif, par exemple en utilisant l'option de noyau enforcing=0. Cela empêche le système de ne pas démarrer s'il contient des fichiers non étiquetés requis par systemd avant de lancer le service selinux-autorelabel. Pour plus d'informations, voir RHBZ#2021835.

2.2. Passage au mode permissif

Utilisez la procédure suivante pour modifier de façon permanente le mode SELinux en mode permissif. Lorsque SELinux fonctionne en mode permissif, la politique SELinux n'est pas appliquée. Le système reste opérationnel et SELinux ne refuse aucune opération, mais enregistre uniquement les messages AVC, qui peuvent ensuite être utilisés pour le dépannage, le débogage et l'amélioration de la politique SELinux. Dans ce cas, chaque AVC n'est consigné qu'une seule fois.

Conditions préalables

-

Les paquets

selinux-policy-targeted,libselinux-utilsetpolicycoreutilssont installés sur votre système. -

Les paramètres du noyau

selinux=0ouenforcing=0ne sont pas utilisés.

Procédure

Ouvrez le fichier

/etc/selinux/configdans un éditeur de texte de votre choix, par exemple :# vi /etc/selinux/configConfigurez l'option

SELINUX=permissive:# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=permissive # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targetedRedémarrer le système :

# reboot

Vérification

Après le redémarrage du système, confirmez que la commande

getenforcerenvoiePermissive:$ getenforce Permissive

2.3. Passage au mode d'exécution

Utilisez la procédure suivante pour faire passer SELinux en mode d'application. Lorsque SELinux fonctionne en mode d'exécution, il applique la stratégie SELinux et refuse l'accès en fonction des règles de la stratégie SELinux. Dans RHEL, le mode d'application est activé par défaut lors de l'installation initiale du système avec SELinux.

Conditions préalables

-

Les paquets

selinux-policy-targeted,libselinux-utilsetpolicycoreutilssont installés sur votre système. -

Les paramètres du noyau

selinux=0ouenforcing=0ne sont pas utilisés.

Procédure

Ouvrez le fichier

/etc/selinux/configdans un éditeur de texte de votre choix, par exemple :# vi /etc/selinux/configConfigurez l'option

SELINUX=enforcing:# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=enforcing # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targetedEnregistrez la modification et redémarrez le système :

# rebootAu démarrage suivant, SELinux réétiquette tous les fichiers et répertoires du système et ajoute le contexte SELinux pour les fichiers et répertoires qui ont été créés lorsque SELinux était désactivé.

Vérification

Après le redémarrage du système, confirmez que la commande

getenforcerenvoieEnforcing:$ getenforce Enforcing

Après le passage en mode d'application, SELinux peut refuser certaines actions en raison de règles de politique SELinux incorrectes ou manquantes. Pour afficher les actions refusées par SELinux, entrez la commande suivante en tant que super-utilisateur :

# ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERR -ts today

Alternativement, si le paquetage setroubleshoot-server est installé, entrez :

# grep "SELinux is preventing" /var/log/messages

Si SELinux est actif et que le démon d'audit (auditd) ne fonctionne pas sur votre système, recherchez certains messages SELinux dans la sortie de la commande dmesg:

# dmesg | grep -i -e type=1300 -e type=1400Pour plus d'informations, voir Résolution des problèmes liés à SELinux.

2.4. Activation de SELinux sur des systèmes qui l'avaient précédemment désactivé

Pour éviter des problèmes tels que des systèmes incapables de démarrer ou des défaillances de processus, suivez cette procédure lorsque vous activez SELinux sur des systèmes qui l'avaient précédemment désactivé.

Lorsque les systèmes utilisent SELinux en mode permissif, les utilisateurs et les processus peuvent étiqueter de manière incorrecte divers objets du système de fichiers. Les objets du système de fichiers créés lorsque SELinux est désactivé ne sont pas étiquetés du tout. Ce comportement pose des problèmes lors du passage au mode "enforcing", car SELinux s'appuie sur l'étiquetage correct des objets du système de fichiers.

Pour éviter que des fichiers incorrectement étiquetés ou non étiquetés ne causent des problèmes, SELinux réétiquette automatiquement les systèmes de fichiers lorsqu'il passe de l'état désactivé au mode permissif ou à l'état renforcé.

Avant de redémarrer le système pour le ré-étiquetage, assurez-vous que le système démarrera en mode permissif, par exemple en utilisant l'option de noyau enforcing=0. Cela empêche le système de ne pas démarrer s'il contient des fichiers non étiquetés requis par systemd avant de lancer le service selinux-autorelabel. Pour plus d'informations, voir RHBZ#2021835.

Procédure

- Activer SELinux en mode permissif. Pour plus d'informations, voir Passer en mode permissif.

Redémarrez votre système :

# reboot- Pour plus d'informations, voir Identification des refus SELinux.

Veillez à ce que les fichiers soient réétiquetés lors du prochain redémarrage :

# fixfiles -F onbootCela crée le fichier

/.autorelabelcontenant l'option-F.AvertissementPassez toujours en mode permissif avant d'entrer dans la commande

fixfiles -F onboot. Cela permet d'éviter que le système ne démarre pas s'il contient des fichiers non étiquetés. Pour plus d'informations, voir RHBZ#2021835.- S'il n'y a pas de refus, passez en mode d'application. Pour plus d'informations, voir Modifier les modes SELinux au démarrage.

Vérification

Après le redémarrage du système, confirmez que la commande

getenforcerenvoieEnforcing:$ getenforce Enforcing

Pour exécuter des applications personnalisées avec SELinux en mode d'exécution, choisissez l'un des scénarios suivants :

-

Exécutez votre application dans le domaine

unconfined_service_t. - Rédigez une nouvelle politique pour votre application. Pour plus d'informations, voir la section Rédiger une politique SELinux personnalisée.

Ressources supplémentaires

- La section SELinux states and modes (états et modes SELinux ) couvre les changements temporaires de modes.

2.5. Désactivation de SELinux

Lorsque SELinux est désactivé, la politique SELinux n'est pas chargée du tout ; elle n'est pas appliquée et les messages AVC ne sont pas enregistrés. Par conséquent, tous les avantages liés à l'utilisation de SELinux sont perdus.

Red Hat recommande fortement d'utiliser le mode permissif au lieu de désactiver SELinux de manière permanente. Voir Passer en mode permissif pour plus d'informations sur le mode permissif.

Conditions préalables

Le paquet

grubbyest installé :$ rpm -q grubby grubby-version

Procédure

Pour désactiver SELinux de manière permanente :

Configurez votre chargeur de démarrage pour ajouter

selinux=0à la ligne de commande du noyau :$ sudo grubby --update-kernel ALL --args selinux=0Redémarrez votre système :

$ reboot

Vérification

Après le redémarrage, confirmez que la commande

getenforcerenvoieDisabled:$ getenforce Disabled

2.6. Modifier les modes SELinux au démarrage

Au démarrage, vous pouvez définir plusieurs paramètres du noyau pour modifier le fonctionnement de SELinux :

- enforcing=0

La définition de ce paramètre entraîne le démarrage du système en mode permissif, ce qui est utile lors de la résolution des problèmes. L'utilisation du mode permissif peut être la seule option pour détecter un problème si votre système de fichiers est trop corrompu. De plus, en mode permissif, le système continue à créer les étiquettes correctement. Les messages AVC créés dans ce mode peuvent être différents de ceux créés en mode "enforcing".

En mode permissif, seul le premier refus d'une série de refus identiques est signalé. Cependant, en mode "enforcing", vous pouvez obtenir un refus lié à la lecture d'un répertoire, et une application s'arrête. En mode permissif, vous obtenez le même message AVC, mais l'application continue à lire les fichiers dans le répertoire et vous obtenez un AVC pour chaque refus supplémentaire.

- selinux=0

Ce paramètre fait en sorte que le noyau ne charge aucune partie de l'infrastructure SELinux. Les scripts d'initialisation remarquent que le système a démarré avec le paramètre

selinux=0et touchent le fichier/.autorelabel. Ainsi, le système sera automatiquement réétiqueté lors du prochain démarrage avec SELinux activé.ImportantRed Hat ne recommande pas l'utilisation du paramètre

selinux=0. Pour déboguer votre système, préférez l'utilisation du mode permissif.- autorelabel=1

Ce paramètre oblige le système à procéder à un nouvel étiquetage, de la même manière que pour les commandes suivantes :

# touch /.autorelabel # reboot

Si un système de fichiers contient un grand nombre d'objets mal étiquetés, démarrez le système en mode permissif pour que le processus d'étiquetage automatique réussisse.

Ressources supplémentaires

Pour d'autres paramètres de démarrage du noyau liés à SELinux, tels que

checkreqprot, voir le fichier/usr/share/doc/kernel-doc-<KERNEL_VER>/Documentation/admin-guide/kernel-parameters.txtinstallé avec le paquetagekernel-doc. Remplacez la chaîne <KERNEL_VER> par le numéro de version du noyau installé, par exemple :# dnf install kernel-doc $ less /usr/share/doc/kernel-doc-4.18.0/Documentation/admin-guide/kernel-parameters.txt

Chapitre 3. Gestion des utilisateurs confinés et non confinés

Les sections suivantes expliquent le mappage des utilisateurs Linux aux utilisateurs SELinux, décrivent les domaines d'utilisateurs confinés de base et démontrent le mappage d'un nouvel utilisateur à un utilisateur SELinux.

3.1. Utilisateurs confinés et non confinés

Chaque utilisateur Linux est associé à un utilisateur SELinux à l'aide de la politique SELinux. Cela permet aux utilisateurs Linux d'hériter des restrictions imposées aux utilisateurs SELinux.

Pour voir le mappage des utilisateurs SELinux sur votre système, utilisez la commande semanage login -l en tant que root :

# semanage login -l

Login Name SELinux User MLS/MCS Range Service

__default__ unconfined_u s0-s0:c0.c1023 *

root unconfined_u s0-s0:c0.c1023 *

Dans Red Hat Enterprise Linux, les utilisateurs de Linux sont associés par défaut à l'identifiant SELinux default par défaut, qui est associé à l'utilisateur SELinux unconfined_u. La ligne suivante définit le mappage par défaut :

__default__ unconfined_u s0-s0:c0.c1023 *

Les utilisateurs confinés sont soumis aux règles SELinux explicitement définies dans la politique SELinux en vigueur. Les utilisateurs non confinés ne sont soumis qu'à des restrictions minimales par SELinux.

Les utilisateurs de Linux, qu'ils soient confinés ou non, sont soumis à des contrôles de la mémoire exécutable et inscriptible, et sont également soumis à des restrictions par MCS ou MLS.

Pour dresser la liste des utilisateurs SELinux disponibles, entrez la commande suivante :

$ seinfo -u

Users: 8

guest_u

root

staff_u

sysadm_u

system_u

unconfined_u

user_u

xguest_u

Notez que la commande seinfo est fournie par le paquetage setools-console, qui n'est pas installé par défaut.

Si un utilisateur Linux non confiné exécute une application que la politique SELinux définit comme pouvant passer du domaine unconfined_t à son propre domaine confiné, l'utilisateur Linux non confiné est toujours soumis aux restrictions de ce domaine confiné. L'avantage en termes de sécurité est que, même si l'utilisateur de Linux fonctionne en mode non confiné, l'application reste confinée. Par conséquent, l'exploitation d'une faille dans l'application peut être limitée par la politique.

De même, nous pouvons appliquer ces contrôles aux utilisateurs confinés. Chaque utilisateur confiné est limité par un domaine d'utilisateur confiné. La politique SELinux peut également définir une transition entre un domaine d'utilisateurs confinés et son propre domaine confiné cible. Dans ce cas, les utilisateurs confinés sont soumis aux restrictions de ce domaine confiné cible. L'essentiel est que des privilèges spéciaux soient associés aux utilisateurs confinés en fonction de leur rôle.

3.2. Rôles d'administrateur confinés dans SELinux

Dans SELinux, les rôles d'administrateur restreint accordent des ensembles spécifiques de privilèges et d'autorisations pour l'exécution de tâches spécifiques aux utilisateurs de Linux qui leur sont assignés. En attribuant des rôles d'administrateur limités distincts, vous pouvez répartir les privilèges sur différents domaines de l'administration du système entre des utilisateurs individuels. Cela s'avère utile dans les scénarios où il y a plusieurs administrateurs, chacun ayant un domaine distinct.

SELinux a les rôles d'administrateur confinés suivants :

auditadm_r- Le rôle d'administrateur d'audit permet de gérer le sous-système d'audit.

dbadm_r- Le rôle d'administrateur de base de données permet de gérer les bases de données MariaDB et PostgreSQL.

logadm_r- Le rôle d'administrateur de journaux permet de gérer les journaux.

webadm_r- L'administrateur web permet de gérer le serveur HTTP Apache.

secadm_r- Le rôle d'administrateur de sécurité permet de gérer la base de données SELinux.

sysadm_r-

Le rôle d'administrateur du système permet de faire tout ce que font les rôles précédemment énumérés et dispose de privilèges supplémentaires. Dans les configurations autres que celles par défaut, l'administration de la sécurité peut être séparée de l'administration du système en désactivant le module

sysadm_secadmdans la stratégie SELinux. Pour des instructions détaillées, voir Section 6.8, « Séparer l'administration du système de l'administration de la sécurité dans MLS ».

Pour affecter un utilisateur Linux à un rôle d'administrateur confiné, voir Section 3.7, « Confiner un administrateur en le faisant correspondre à sysadm_u ».

Ressources supplémentaires

Pour plus d'informations sur chaque rôle et les types associés, voir les pages de manuel correspondantes :

-

auditadm_selinux(8) -

dbadm_selinux (8) -

logadm_selinux(8) -

webadm_selinux(8) -

secadm_selinux(8) -

sysadm_selinux(8)

-

3.3. Capacités des utilisateurs SELinux

La politique SELinux associe chaque utilisateur Linux à un utilisateur SELinux. Cela permet aux utilisateurs Linux d'hériter des restrictions des utilisateurs SELinux.

Vous pouvez personnaliser les autorisations pour les utilisateurs confinés dans votre politique SELinux en fonction de besoins spécifiques en ajustant les booléens dans la politique. Vous pouvez déterminer l'état actuel de ces booléens à l'aide de la commande semanage boolean -l. Pour dresser la liste de tous les utilisateurs SELinux, de leurs rôles SELinux et des niveaux et plages MLS/MCS, utilisez la commande semanage user -l comme root.

Tableau 3.1. Rôles des utilisateurs SELinux

| User | Rôle par défaut | Autres rôles |

|---|---|---|

|

|

|

|

|

|

| |

|

|

| |

|

|

| |

|

|

|

|

|

| ||

|

| ||

|

|

| |

|

|

|

|

|

| ||

|

| ||

|

|

|

Notez que system_u est une identité d'utilisateur spéciale pour les processus et les objets du système, et que system_r est le rôle associé. Les administrateurs ne doivent jamais associer cet utilisateur system_u et le rôle system_r à un utilisateur Linux. Par ailleurs, unconfined_u et root sont des utilisateurs non restreints. Pour ces raisons, les rôles associés à ces utilisateurs SELinux ne sont pas inclus dans le tableau suivant Types et accès aux rôles SELinux.

Chaque rôle SELinux correspond à un type SELinux et fournit des droits d'accès spécifiques.

Tableau 3.2. Types et accès aux rôles SELinux

| Rôle | Type | Connexion à l'aide du système X Window | su et sudo | Exécuter dans le répertoire personnel et à l'adresse /tmp (par défaut) | Mise en réseau |

|---|---|---|---|---|---|

|

|

| yes | yes | yes | yes |

|

|

| non | non | yes | non |

|

|

| yes | non | yes | navigateurs web uniquement (Firefox, GNOME Web) |

|

|

| yes | non | yes | yes |

|

|

| yes |

seulement | yes | yes |

|

|

| yes | yes | yes | |

|

|

| yes | yes | yes | |

|

|

|

uniquement lorsque le booléen | yes | yes | yes |

-

Les utilisateurs de Linux dans les domaines

user_t,guest_tetxguest_tne peuvent exécuter les applications set user ID (setuid) que si la politique SELinux le permet (par exemple,passwd). Ces utilisateurs ne peuvent pas exécuter les applications setuidsuetsudoet ne peuvent donc pas utiliser ces applications pour devenir root. -

Les utilisateurs de Linux dans les domaines

sysadm_t,staff_t,user_t, etxguest_tpeuvent se connecter en utilisant le système X Window et un terminal. Par défaut, les utilisateurs de Linux dans les domaines

staff_t,user_t,guest_tetxguest_tpeuvent exécuter des applications dans leurs répertoires personnels et/tmp.Pour les empêcher d'exécuter des applications, qui héritent des autorisations des utilisateurs, dans les répertoires auxquels ils ont accès en écriture, définissez les booléens

guest_exec_contentetxguest_exec_contentsuroff. Cela permet d'éviter que des applications défectueuses ou malveillantes ne modifient les fichiers des utilisateurs.-

Le seul accès au réseau dont disposent les utilisateurs de Linux dans le domaine

xguest_test la connexion de Firefox aux pages web. L'utilisateur

sysadm_une peut pas se connecter directement en utilisant SSH. Pour activer les connexions SSH poursysadm_u, définissez le booléenssh_sysadm_loginsuron:# setsebool -P ssh_sysadm_login on

Outre les utilisateurs SELinux déjà mentionnés, il existe des rôles spéciaux qui peuvent être attribués à ces utilisateurs à l'aide de la commande semanage user. Ces rôles déterminent ce que SELinux permet à l'utilisateur de faire :

-

webadm_rne peut administrer que les types SELinux liés au serveur HTTP Apache. -

dbadm_rne peut administrer que les types SELinux liés à la base de données MariaDB et au système de gestion de base de données PostgreSQL. -

logadm_rne peut administrer que les types SELinux liés aux processussyslogetauditlog. -

secadm_rne peut qu'administrer SELinux. -

auditadm_rne peut administrer que les processus liés au sous-système d'audit.

Pour dresser la liste de tous les rôles disponibles, entrez la commande seinfo -r:

$ seinfo -r

Roles: 14

auditadm_r

dbadm_r

guest_r

logadm_r

nx_server_r

object_r

secadm_r

staff_r

sysadm_r

system_r

unconfined_r

user_r

webadm_r

xguest_r

Notez que la commande seinfo est fournie par le paquetage setools-console, qui n'est pas installé par défaut.

Ressources supplémentaires

-

seinfo(1),semanage-login(8), etxguest_selinux(8)pages de manuel

3.4. Ajout d'un nouvel utilisateur automatiquement associé à l'utilisateur SELinux unconfined_u

La procédure suivante montre comment ajouter un nouvel utilisateur Linux au système. L'utilisateur est automatiquement associé à l'utilisateur SELinux unconfined_u.

Conditions préalables

-

L'utilisateur

roots'exécute sans contrainte, comme c'est le cas par défaut dans Red Hat Enterprise Linux.

Procédure

Entrez la commande suivante pour créer un nouvel utilisateur Linux nommé example.user:

# useradd example.userPour attribuer un mot de passe à l'utilisateur Linux example.user:

# passwd example.user Changing password for user example.user. New password: Retype new password: passwd: all authentication tokens updated successfully.

- Déconnexion de la session en cours.

-

Connectez-vous en tant qu'utilisateur Linux example.user. Lorsque vous vous connectez, le module PAM

pam_selinuxfait automatiquement correspondre l'utilisateur Linux à un utilisateur SELinux (dans ce cas,unconfined_u) et met en place le contexte SELinux qui en résulte. L'interpréteur de commandes de l'utilisateur Linux est alors lancé avec ce contexte.

Vérification

Lorsque vous êtes connecté en tant qu'utilisateur example.user, vérifiez le contexte d'un utilisateur Linux :

$ id -Z unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

Ressources supplémentaires

-

pam_selinux(8)page de manuel.

3.5. Ajout d'un nouvel utilisateur en tant qu'utilisateur défini par SELinux

Procédez comme suit pour ajouter un nouvel utilisateur SELinux au système. Cet exemple de procédure associe l'utilisateur au droit d'utilisateur SELinux staff_u avec la commande de création du compte d'utilisateur.

Conditions préalables

-

L'utilisateur

roots'exécute sans contrainte, comme c'est le cas par défaut dans Red Hat Enterprise Linux.

Procédure

Entrez la commande suivante pour créer un nouvel utilisateur Linux nommé example.user et l'associer à l'utilisateur SELinux

staff_u:# useradd -Z staff_u example.userPour attribuer un mot de passe à l'utilisateur Linux example.user:

# passwd example.user Changing password for user example.user. New password: Retype new password: passwd: all authentication tokens updated successfully.

- Déconnexion de la session en cours.

-

Connectez-vous en tant qu'utilisateur de Linux example.user. L'interpréteur de commandes de l'utilisateur est lancé dans le contexte

staff_u.

Vérification

Lorsque vous êtes connecté en tant qu'utilisateur example.user, vérifiez le contexte d'un utilisateur Linux :

$ id -Z uid=1000(example.user) gid=1000(example.user) groups=1000(example.user) context=staff_u:staff_r:staff_t:s0-s0:c0.c1023

Ressources supplémentaires

-

pam_selinux(8)page de manuel.

3.6. Confiner les utilisateurs réguliers

Vous pouvez confiner tous les utilisateurs ordinaires de votre système en les associant à l'utilisateur SELinux user_u.

Par défaut, tous les utilisateurs Linux de Red Hat Enterprise Linux, y compris les utilisateurs disposant de privilèges administratifs, sont mappés à l'utilisateur SELinux non confiné unconfined_u. Vous pouvez améliorer la sécurité du système en assignant des utilisateurs à des utilisateurs SELinux confined. Ceci est utile pour se conformer au Guide de mise en œuvre technique de la sécurité V-71971.

Procédure

Affiche la liste des enregistrements de connexion SELinux. La liste affiche les correspondances entre les utilisateurs Linux et les utilisateurs SELinux :

# semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ unconfined_u s0-s0:c0.c1023 * root unconfined_u s0-s0:c0.c1023 *Mapper l'utilisateur __default__, qui représente tous les utilisateurs sans correspondance explicite, à l'utilisateur SELinux

user_u:# semanage login -m -s user_u -r s0 __default__

Vérification

Vérifiez que l'utilisateur __default__ est associé à l'utilisateur SELinux

user_u:# semanage login -l Login Name SELinux User MLS/MCS Range Service __default__ user_u s0 * root unconfined_u s0-s0:c0.c1023 *Vérifiez que les processus d'un nouvel utilisateur s'exécutent dans le contexte SELinux

user_u:user_r:user_t:s0.Créer un nouvel utilisateur :

# adduser example.userDéfinir un mot de passe pour example.user:

# passwd example.user-

Déconnectez-vous en tant que

rootet connectez-vous en tant que nouvel utilisateur. Affiche le contexte de sécurité pour l'ID de l'utilisateur :

[example.user@localhost ~]$ id -Z user_u:user_r:user_t:s0

Affiche le contexte de sécurité des processus en cours de l'utilisateur :

[example.user@localhost ~]$ ps axZ LABEL PID TTY STAT TIME COMMAND - 1 ? Ss 0:05 /usr/lib/systemd/systemd --switched-root --system --deserialize 18 - 3729 ? S 0:00 (sd-pam) user_u:user_r:user_t:s0 3907 ? Ss 0:00 /usr/lib/systemd/systemd --user - 3911 ? S 0:00 (sd-pam) user_u:user_r:user_t:s0 3918 ? S 0:00 sshd: example.user@pts/0 user_u:user_r:user_t:s0 3922 pts/0 Ss 0:00 -bash user_u:user_r:user_dbusd_t:s0 3969 ? Ssl 0:00 /usr/bin/dbus-daemon --session --address=systemd: --nofork --nopidfile --systemd-activation --syslog-only user_u:user_r:user_t:s0 3971 pts/0 R+ 0:00 ps axZ

3.7. Confiner un administrateur en le faisant correspondre à sysadm_u

Vous pouvez confiner un utilisateur avec des privilèges administratifs en le faisant correspondre directement à l'utilisateur SELinux sysadm_u. Lorsque l'utilisateur se connecte, la session s'exécute dans le contexte SELinux sysadm_u:sysadm_r:sysadm_t.

Par défaut, tous les utilisateurs Linux de Red Hat Enterprise Linux, y compris les utilisateurs disposant de privilèges administratifs, sont mappés à l'utilisateur SELinux non confiné unconfined_u. Vous pouvez améliorer la sécurité du système en assignant des utilisateurs à des utilisateurs SELinux confined. Ceci est utile pour se conformer au Guide de mise en œuvre technique de la sécurité V-71971.

Conditions préalables

-

L'utilisateur

roots'exécute sans contrainte. Il s'agit de la configuration par défaut de Red Hat Enterprise Linux.

Procédure

Facultatif : Pour permettre aux utilisateurs de

sysadm_ude se connecter au système à l'aide de SSH :# setsebool -P ssh_sysadm_login onCréez un nouvel utilisateur, ajoutez-le au groupe d'utilisateurs

wheelet associez-le à l'utilisateur SELinuxsysadm_u:# adduser -G wheel -Z sysadm_u example.userFacultatif : Associez un utilisateur existant à l'utilisateur SELinux

sysadm_uet ajoutez l'utilisateur au groupe d'utilisateurswheel:# usermod -G wheel -Z sysadm_u example.user

Vérification

Vérifiez que

example.userest associé à l'utilisateur SELinuxsysadm_u:# semanage login -l | grep example.user example.user sysadm_u s0-s0:c0.c1023 *

Se connecter en tant que

example.userpar exemple, en utilisant SSH, et afficher le contexte de sécurité de l'utilisateur :[example.user@localhost ~]$ id -Z sysadm_u:sysadm_r:sysadm_t:s0-s0:c0.c1023

Passez à l'utilisateur

root:$ sudo -i [sudo] password for example.user:

Vérifiez que le contexte de sécurité reste inchangé :

# id -Z sysadm_u:sysadm_r:sysadm_t:s0-s0:c0.c1023Essayez une tâche administrative, par exemple en redémarrant le service

sshd:# systemctl restart sshdS'il n'y a pas de sortie, la commande s'est terminée avec succès.

Si la commande ne se termine pas avec succès, elle affiche le message suivant :

Failed to restart sshd.service: Access denied See system logs and 'systemctl status sshd.service' for details.

3.8. Confiner un administrateur à l'aide de sudo et du rôle sysadm_r

Vous pouvez associer un utilisateur spécifique disposant de privilèges administratifs à l'utilisateur SELinux staff_u et configurer sudo de manière à ce que l'utilisateur puisse obtenir le rôle d'administrateur SELinux sysadm_r. Ce rôle permet à l'utilisateur d'effectuer des tâches administratives sans être confronté à des refus SELinux. Lorsque l'utilisateur se connecte, la session s'exécute dans le contexte SELinux staff_u:staff_r:staff_t, mais lorsque l'utilisateur entre une commande à l'aide de sudo, la session passe dans le contexte staff_u:sysadm_r:sysadm_t.

Par défaut, tous les utilisateurs Linux de Red Hat Enterprise Linux, y compris les utilisateurs disposant de privilèges administratifs, sont mappés à l'utilisateur SELinux non confiné unconfined_u. Vous pouvez améliorer la sécurité du système en assignant des utilisateurs à des utilisateurs SELinux confined. Ceci est utile pour se conformer au Guide de mise en œuvre technique de la sécurité V-71971.

Conditions préalables

-

L'utilisateur

roots'exécute sans contrainte. Il s'agit de la configuration par défaut de Red Hat Enterprise Linux.

Procédure

Créez un nouvel utilisateur, ajoutez-le au groupe d'utilisateurs

wheelet associez-le à l'utilisateur SELinuxstaff_u:# adduser -G wheel -Z staff_u example.userFacultatif : Associez un utilisateur existant à l'utilisateur SELinux

staff_uet ajoutez l'utilisateur au groupe d'utilisateurswheel:# usermod -G wheel -Z staff_u example.userPour permettre à example.user d'obtenir le rôle d'administrateur SELinux, créez un nouveau fichier dans le répertoire

/etc/sudoers.d/, par exemple :# visudo -f /etc/sudoers.d/example.userAjoutez la ligne suivante au nouveau fichier :

example.user ALL=(ALL) TYPE=sysadm_t ROLE=sysadm_r ALL

Vérification

Vérifiez que

example.userest associé à l'utilisateur SELinuxstaff_u:# semanage login -l | grep example.user example.user staff_u s0-s0:c0.c1023 *

Connectez-vous en tant que example.user, par exemple en utilisant SSH, et passez à l'utilisateur

root:[example.user@localhost ~]$ sudo -i [sudo] password for example.user:

Afficher le contexte de sécurité de

root:# id -Z staff_u:sysadm_r:sysadm_t:s0-s0:c0.c1023Essayez une tâche administrative, par exemple en redémarrant le service

sshd:# systemctl restart sshdS'il n'y a pas de sortie, la commande s'est terminée avec succès.

Si la commande ne se termine pas avec succès, elle affiche le message suivant :

Failed to restart sshd.service: Access denied See system logs and 'systemctl status sshd.service' for details.

3.9. Ressources supplémentaires

-

unconfined_selinux(8),user_selinux(8),staff_selinux(8), etsysadm_selinux(8)pages de manuel - Comment configurer un système avec des utilisateurs limités par SELinux ?

Chapitre 4. Configuration de SELinux pour les applications et les services avec des configurations non standard

Lorsque SELinux est en mode d'application, la politique par défaut est la politique ciblée. Les sections suivantes fournissent des informations sur la mise en place et la configuration de la stratégie SELinux pour divers services après avoir modifié les valeurs par défaut de la configuration, telles que les ports, l'emplacement des bases de données ou les autorisations du système de fichiers pour les processus.

Vous apprenez à modifier les types SELinux pour les ports non standard, à identifier et à corriger les étiquettes incorrectes pour les changements de répertoires par défaut et à ajuster la politique à l'aide des booléens SELinux.

4.1. Personnalisation de la politique SELinux pour le serveur HTTP Apache dans une configuration non standard

Vous pouvez configurer le serveur HTTP Apache pour qu'il écoute sur un port différent et pour qu'il fournisse du contenu dans un répertoire autre que celui par défaut. Pour éviter les refus SELinux qui en découlent, suivez les étapes de cette procédure pour ajuster la politique SELinux de votre système.

Conditions préalables

-

Le paquet

httpdest installé et le serveur HTTP Apache est configuré pour écouter sur le port TCP 3131 et pour utiliser le répertoire/var/test_www/au lieu du répertoire par défaut/var/www/. -

Les paquets

policycoreutils-python-utilsetsetroubleshoot-serversont installés sur votre système.

Procédure

Démarrez le service

httpdet vérifiez l'état :# systemctl start httpd # systemctl status httpd ... httpd[14523]: (13)Permission denied: AH00072: make_sock: could not bind to address [::]:3131 ... systemd[1]: Failed to start The Apache HTTP Server. ...

La politique SELinux suppose que

httpdfonctionne sur le port 80 :# semanage port -l | grep http http_cache_port_t tcp 8080, 8118, 8123, 10001-10010 http_cache_port_t udp 3130 http_port_t tcp 80, 81, 443, 488, 8008, 8009, 8443, 9000 pegasus_http_port_t tcp 5988 pegasus_https_port_t tcp 5989Modifier le type SELinux du port 3131 pour qu'il corresponde au port 80 :

# semanage port -a -t http_port_t -p tcp 3131Recommencer

httpd:# systemctl start httpdCependant, le contenu reste inaccessible :

# wget localhost:3131/index.html ... HTTP request sent, awaiting response... 403 Forbidden ...Trouvez la raison à l'aide de l'outil

sealert:# sealert -l "*" ... SELinux is preventing httpd from getattr access on the file /var/test_www/html/index.html. ...Comparez les types SELinux pour le chemin standard et le nouveau chemin à l'aide de l'outil

matchpathcon:# matchpathcon /var/www/html /var/test_www/html /var/www/html system_u:object_r:httpd_sys_content_t:s0 /var/test_www/html system_u:object_r:var_t:s0Modifiez le type SELinux du nouveau répertoire de contenu

/var/test_www/html/pour qu'il corresponde au type du répertoire par défaut/var/www/html:# semanage fcontext -a -e /var/www /var/test_wwwRéétiqueter le répertoire

/varde manière récursive :# restorecon -Rv /var/ ... Relabeled /var/test_www/html from unconfined_u:object_r:var_t:s0 to unconfined_u:object_r:httpd_sys_content_t:s0 Relabeled /var/test_www/html/index.html from unconfined_u:object_r:var_t:s0 to unconfined_u:object_r:httpd_sys_content_t:s0

Vérification

Vérifiez que le service

httpdest en cours d'exécution :# systemctl status httpd ... Active: active (running) ... systemd[1]: Started The Apache HTTP Server. httpd[14888]: Server configured, listening on: port 3131 ...Vérifiez que le contenu fourni par le serveur HTTP Apache est accessible :

# wget localhost:3131/index.html ... HTTP request sent, awaiting response... 200 OK Length: 0 [text/html] Saving to: ‘index.html’ ...

Ressources supplémentaires

-

Les pages de manuel

semanage(8),matchpathcon(8), etsealert(8).

4.2. Ajustement de la politique de partage des volumes NFS et CIFS à l'aide des booléens SELinux

Vous pouvez modifier certaines parties de la politique SELinux au moment de l'exécution à l'aide de booléens, même si vous n'avez aucune connaissance de l'écriture de la politique SELinux. Cela permet d'apporter des modifications, telles que l'autorisation pour les services d'accéder aux volumes NFS, sans recharger ou recompiler la politique SELinux. La procédure suivante permet de dresser la liste des booléens SELinux et de les configurer afin d'apporter les modifications requises à la politique.

Les montages NFS du côté client sont étiquetés avec un contexte par défaut défini par une stratégie pour les volumes NFS. Dans RHEL, ce contexte par défaut utilise le type nfs_t. De même, les partages Samba montés du côté client sont étiquetés avec un contexte par défaut défini par la stratégie. Ce contexte par défaut utilise le type cifs_t. Vous pouvez activer ou désactiver des booléens pour contrôler les services autorisés à accéder aux types nfs_t et cifs_t.

Pour permettre au service Apache HTTP Server (httpd) d'accéder aux volumes NFS et CIFS et de les partager, procédez comme suit :

Conditions préalables

-

En option, installez le paquet

selinux-policy-develpour obtenir des descriptions plus claires et plus détaillées des booléens SELinux dans la sortie de la commandesemanage boolean -l.

Procédure

Identifier les booléens SELinux pertinents pour NFS, CIFS et Apache :

# semanage boolean -l | grep 'nfs\|cifs' | grep httpd httpd_use_cifs (off , off) Allow httpd to access cifs file systems httpd_use_nfs (off , off) Allow httpd to access nfs file systemsListe l'état actuel des booléens :

$ getsebool -a | grep 'nfs\|cifs' | grep httpd httpd_use_cifs --> off httpd_use_nfs --> offActiver les booléens identifiés :

# setsebool httpd_use_nfs on # setsebool httpd_use_cifs on

NoteUtilisez la commande

setseboolavec l'option-Ppour que les modifications soient prises en compte lors des redémarrages. La commandesetsebool -Pnécessite une reconstruction de l'ensemble de la stratégie, ce qui peut prendre un certain temps en fonction de votre configuration.

Vérification

Vérifier que les booléens sont bien

on:$ getsebool -a | grep 'nfs\|cifs' | grep httpd httpd_use_cifs --> on httpd_use_nfs --> on

Ressources supplémentaires

-

semanage-boolean(8),sepolicy-booleans(8),getsebool(8),setsebool(8),booleans(5), etbooleans(8)pages de manuel

4.3. Ressources supplémentaires

Chapitre 5. Résolution des problèmes liés à SELinux

Si vous envisagez d'activer SELinux sur des systèmes où il a été désactivé précédemment ou si vous exécutez un service dans une configuration non standard, vous devrez peut-être résoudre des situations potentiellement bloquées par SELinux. Notez que dans la plupart des cas, les refus de SELinux sont le signe d'une mauvaise configuration.

5.1. Identifier les dénis SELinux

Ne suivez que les étapes nécessaires de cette procédure ; dans la plupart des cas, vous ne devez effectuer que l'étape 1.

Procédure

Lorsque votre scénario est bloqué par SELinux, le fichier

/var/log/audit/audit.logest le premier endroit à consulter pour obtenir plus d'informations sur un refus. Pour interroger les journaux d'audit, utilisez l'outilausearch. Étant donné que les décisions de SELinux, telles que l'autorisation ou le refus d'accès, sont mises en cache et que ce cache est connu sous le nom d'Access Vector Cache (AVC), utilisez les valeursAVCetUSER_AVCpour le paramètre de type de message, par exemple :# ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERR -ts recentS'il n'y a pas de correspondance, vérifiez si le démon d'audit est en cours d'exécution. Si ce n'est pas le cas, répétez le scénario refusé après avoir démarré

auditdet vérifiez à nouveau le journal d'audit.Si

auditdest en cours d'exécution, mais qu'il n'y a pas de correspondance dans la sortie deausearch, vérifiez les messages fournis par le journalsystemd:# journalctl -t setroubleshootSi SELinux est actif et que le démon d'audit ne fonctionne pas sur votre système, recherchez certains messages SELinux dans la sortie de la commande

dmesg:# dmesg | grep -i -e type=1300 -e type=1400Même après les trois contrôles précédents, il est encore possible que vous n'ayez rien trouvé. Dans ce cas, les refus de l'AVC peuvent être réduits au silence grâce aux règles du site

dontaudit.Pour désactiver temporairement les règles

dontaudit, ce qui permet d'enregistrer tous les refus :# semodule -DBAprès avoir réexécuté votre scénario de refus et trouvé des messages de refus à l'aide des étapes précédentes, la commande suivante active à nouveau les règles

dontauditdans la stratégie :# semodule -BSi vous appliquez les quatre étapes précédentes et que le problème n'est toujours pas identifié, demandez-vous si SELinux bloque réellement votre scénario :

Passer en mode permissif :

# setenforce 0 $ getenforce Permissive

- Répétez votre scénario.

Si le problème persiste, c'est que quelque chose d'autre que SELinux bloque votre scénario.

5.2. Analyse des messages de refus SELinux

Après avoir identifié que SELinux bloque votre scénario, vous devrez peut-être analyser la cause première avant de choisir une solution.

Conditions préalables

-

Les paquets

policycoreutils-python-utilsetsetroubleshoot-serversont installés sur votre système.

Procédure

Lister plus de détails sur un refus enregistré à l'aide de la commande

sealert, par exemple :$ sealert -l "*" SELinux is preventing /usr/bin/passwd from write access on the file /root/test. ***** Plugin leaks (86.2 confidence) suggests ***************************** If you want to ignore passwd trying to write access the test file, because you believe it should not need this access. Then you should report this as a bug. You can generate a local policy module to dontaudit this access. Do # ausearch -x /usr/bin/passwd --raw | audit2allow -D -M my-passwd # semodule -X 300 -i my-passwd.pp ***** Plugin catchall (14.7 confidence) suggests ************************** ... Raw Audit Messages type=AVC msg=audit(1553609555.619:127): avc: denied { write } for pid=4097 comm="passwd" path="/root/test" dev="dm-0" ino=17142697 scontext=unconfined_u:unconfined_r:passwd_t:s0-s0:c0.c1023 tcontext=unconfined_u:object_r:admin_home_t:s0 tclass=file permissive=0 ... Hash: passwd,passwd_t,admin_home_t,file,writeSi les résultats obtenus à l'étape précédente ne contiennent pas de suggestions claires :

Activez l'audit du chemin complet pour voir les chemins d'accès complets aux objets accédés et pour rendre visibles des champs supplémentaires de l'événement Linux Audit :

# auditctl -w /etc/shadow -p w -k shadow-writeVider le cache de

setroubleshoot:# rm -f /var/lib/setroubleshoot/setroubleshoot.xml- Reproduire le problème.

Répéter l'étape 1.

Une fois la procédure terminée, désactivez l'audit du chemin complet :

# auditctl -W /etc/shadow -p w -k shadow-write

-

Si

sealertne renvoie que des suggestionscatchallou suggère d'ajouter une nouvelle règle à l'aide de l'outilaudit2allow, comparez votre problème aux exemples répertoriés et expliqués dans SELinux denials (refus d'autorisation SELinux) dans le journal d'audit.

Ressources supplémentaires

-

sealert(8)page de manuel

5.3. Correction des dénis SELinux analysés

Dans la plupart des cas, les suggestions fournies par l'outil sealert vous indiquent comment résoudre les problèmes liés à la politique SELinux. Voir Analyse des messages de refus SELinux pour savoir comment utiliser sealert pour analyser les refus SELinux.

Soyez prudent lorsque l'outil suggère d'utiliser l'outil audit2allow pour les changements de configuration. Vous ne devez pas utiliser audit2allow pour générer un module de politique locale comme première option lorsque vous constatez un refus SELinux. Le dépannage doit commencer par une vérification de l'existence d'un problème d'étiquetage. Le deuxième cas le plus fréquent est que vous avez modifié la configuration d'un processus et que vous avez oublié d'en informer SELinux.

Problèmes d'étiquetage

Une cause fréquente de problèmes d'étiquetage est l'utilisation d'un répertoire non standard pour un service. Par exemple, au lieu d'utiliser /var/www/html/ pour un site Web, un administrateur pourrait vouloir utiliser /srv/myweb/. Sur Red Hat Enterprise Linux, le répertoire /srv est étiqueté avec le type var_t. Les fichiers et les répertoires créés dans /srv héritent de ce type. De même, les objets nouvellement créés dans les répertoires de premier niveau, tels que /myserver, peuvent être étiquetés avec le type default_t. SELinux empêche le serveur HTTP Apache (httpd) d'accéder à ces deux types. Pour autoriser l'accès, SELinux doit savoir que les fichiers de /srv/myweb/ doivent être accessibles par httpd:

# semanage fcontext -a -t httpd_sys_content_t "/srv/myweb(/.*)?"

La commande semanage ajoute le contexte du répertoire /srv/myweb/ et de tous les fichiers et répertoires qu'il contient à la configuration SELinux du contexte des fichiers. L'utilitaire semanage ne modifie pas le contexte. En tant que super-utilisateur, utilisez l'utilitaire restorecon pour appliquer les modifications :

# restorecon -R -v /srv/mywebContexte incorrect

L'utilitaire matchpathcon vérifie le contexte d'un chemin de fichier et le compare à l'étiquette par défaut pour ce chemin. L'exemple suivant illustre l'utilisation de matchpathcon sur un répertoire contenant des fichiers mal étiquetés :

$ matchpathcon -V /var/www/html/*

/var/www/html/index.html has context unconfined_u:object_r:user_home_t:s0, should be system_u:object_r:httpd_sys_content_t:s0

/var/www/html/page1.html has context unconfined_u:object_r:user_home_t:s0, should be system_u:object_r:httpd_sys_content_t:s0

Dans cet exemple, les fichiers index.html et page1.html sont étiquetés avec le type user_home_t. Ce type est utilisé pour les fichiers se trouvant dans les répertoires personnels des utilisateurs. L'utilisation de la commande mv pour déplacer des fichiers à partir de votre répertoire personnel peut entraîner l'étiquetage des fichiers avec le type user_home_t. Ce type de fichier ne devrait pas exister en dehors des répertoires personnels. Utilisez l'utilitaire restorecon pour rétablir le type correct de ces fichiers :

# restorecon -v /var/www/html/index.html

restorecon reset /var/www/html/index.html context unconfined_u:object_r:user_home_t:s0->system_u:object_r:httpd_sys_content_t:s0

Pour restaurer le contexte de tous les fichiers d'un répertoire, utilisez l'option -R:

# restorecon -R -v /var/www/html/

restorecon reset /var/www/html/page1.html context unconfined_u:object_r:samba_share_t:s0->system_u:object_r:httpd_sys_content_t:s0

restorecon reset /var/www/html/index.html context unconfined_u:object_r:samba_share_t:s0->system_u:object_r:httpd_sys_content_t:s0Applications confinées configurées de manière non standard

Les services peuvent être exécutés de différentes manières. Pour tenir compte de cela, vous devez spécifier comment vous exécutez vos services. Pour ce faire, vous pouvez utiliser les booléens SELinux qui permettent de modifier certaines parties de la politique SELinux au moment de l'exécution. Cela permet d'effectuer des changements, tels que l'accès des services aux volumes NFS, sans recharger ou recompiler la politique SELinux. Par ailleurs, l'exécution de services sur des numéros de port autres que ceux par défaut nécessite la mise à jour de la configuration de la politique à l'aide de la commande semanage.

Par exemple, pour permettre au serveur HTTP Apache de communiquer avec MariaDB, activez le booléen httpd_can_network_connect_db:

# setsebool -P httpd_can_network_connect_db on

Notez que l'option -P rend le paramètre persistant à travers les redémarrages du système.

Si l'accès est refusé pour un service particulier, utilisez les utilitaires getsebool et grep pour voir s'il existe des booléens permettant d'autoriser l'accès. Par exemple, utilisez la commande getsebool -a | grep ftp pour rechercher les booléens relatifs à FTP :

$ getsebool -a | grep ftp

ftpd_anon_write --> off

ftpd_full_access --> off

ftpd_use_cifs --> off

ftpd_use_nfs --> off

ftpd_connect_db --> off

httpd_enable_ftp_server --> off

tftp_anon_write --> off

Pour obtenir une liste de booléens et savoir s'ils sont activés ou désactivés, utilisez la commande getsebool -a. Pour obtenir une liste de booléens avec leur signification et savoir s'ils sont activés ou désactivés, installez le paquet selinux-policy-devel et utilisez la commande semanage boolean -l en tant que root.

Numéros de port

En fonction de la configuration de la politique, les services ne peuvent être autorisés à fonctionner que sur certains numéros de port. Si vous tentez de modifier le port sur lequel un service s'exécute sans modifier la stratégie, le service risque de ne pas démarrer. Par exemple, exécutez la commande semanage port -l | grep http en tant que super-utilisateur pour dresser la liste des ports liés à http:

# semanage port -l | grep http

http_cache_port_t tcp 3128, 8080, 8118

http_cache_port_t udp 3130

http_port_t tcp 80, 443, 488, 8008, 8009, 8443

pegasus_http_port_t tcp 5988

pegasus_https_port_t tcp 5989

Le type de port http_port_t définit les ports sur lesquels le serveur HTTP Apache peut écouter, qui dans ce cas sont les ports TCP 80, 443, 488, 8008, 8009 et 8443. Si un administrateur configure httpd.conf de sorte que httpd écoute sur le port 9876 (Listen 9876), mais que la stratégie n'est pas mise à jour pour refléter ce changement, la commande suivante échoue :

# systemctl start httpd.service Job for httpd.service failed. See 'systemctl status httpd.service' and 'journalctl -xn' for details. # systemctl status httpd.service httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled) Active: failed (Result: exit-code) since Thu 2013-08-15 09:57:05 CEST; 59s ago Process: 16874 ExecStop=/usr/sbin/httpd $OPTIONS -k graceful-stop (code=exited, status=0/SUCCESS) Process: 16870 ExecStart=/usr/sbin/httpd $OPTIONS -DFOREGROUND (code=exited, status=1/FAILURE)

Un message de refus SELinux similaire au suivant est enregistré à l'adresse /var/log/audit/audit.log:

type=AVC msg=audit(1225948455.061:294): avc: denied { name_bind } for pid=4997 comm="httpd" src=9876 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=system_u:object_r:port_t:s0 tclass=tcp_socket

Pour permettre à httpd d'écouter sur un port qui n'est pas répertorié pour le type de port http_port_t, utilisez la commande semanage port pour attribuer une étiquette différente au port :

# semanage port -a -t http_port_t -p tcp 9876

L'option -a ajoute un nouvel enregistrement, l'option -t définit un type et l'option -p définit un protocole. Le dernier argument est le numéro de port à ajouter.

Cas particuliers, applications évolutives ou défectueuses et systèmes compromis

Les applications peuvent contenir des bogues, ce qui conduit SELinux à refuser l'accès. De plus, les règles SELinux évoluent - SELinux peut ne pas avoir vu une application fonctionner d'une certaine manière, ce qui peut entraîner un refus d'accès, même si l'application fonctionne comme prévu. Par exemple, si une nouvelle version de PostgreSQL est publiée, elle peut effectuer des actions que la politique actuelle ne prend pas en compte, ce qui entraîne un refus d'accès, alors que l'accès devrait être autorisé.

Dans ce cas, lorsque l'accès est refusé, utilisez l'utilitaire audit2allow pour créer un module de politique personnalisé afin d'autoriser l'accès. Vous pouvez signaler les règles manquantes dans la politique SELinux dans le fichier Red Hat Bugzilla. Pour Red Hat Enterprise Linux 9, créez des bogues contre le produit Red Hat Enterprise Linux 9 et sélectionnez le composant selinux-policy. Incluez la sortie des commandes audit2allow -w -a et audit2allow -a dans ces rapports de bogue.

Si une application demande des privilèges de sécurité importants, cela peut être un signal que l'application est compromise. Utilisez des outils de détection d'intrusion pour inspecter ces comportements suspects.

La page Solution Engine sur le portail client de Red Hat peut également fournir des conseils sous la forme d'un article contenant une solution possible pour le même problème ou un problème très similaire que vous rencontrez. Sélectionnez le produit et la version appropriés et utilisez les mots-clés liés à SELinux, tels que selinux ou avc, ainsi que le nom de votre service ou application bloqué(e), par exemple : selinux samba.

5.4. Dénégations SELinux dans le journal d'audit

Le système d'audit Linux stocke par défaut les entrées du journal dans le fichier /var/log/audit/audit.log.

Pour ne répertorier que les enregistrements liés à SELinux, utilisez la commande ausearch avec le paramètre "message type" fixé à AVC et AVC_USER au minimum, par exemple :

# ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERRUne entrée de refus SELinux dans le fichier journal d'audit peut se présenter comme suit :

type=AVC msg=audit(1395177286.929:1638): avc: denied { read } for pid=6591 comm="httpd" name="webpages" dev="0:37" ino=2112 scontext=system_u:system_r:httpd_t:s0 tcontext=system_u:object_r:nfs_t:s0 tclass=dirLes parties les plus importantes de cette entrée sont les suivantes :

-

avc: denied- l'action effectuée par SELinux et enregistrée dans l'Access Vector Cache (AVC) -

{ read }- l'action refusée -

pid=6591- l'identificateur de processus du sujet qui a tenté d'effectuer l'action refusée -

comm="httpd"- le nom de la commande qui a été utilisée pour invoquer le processus analysé -

httpd_t- le type SELinux du processus -

nfs_t- le type SELinux de l'objet affecté par l'action du processus -

tclass=dir- la classe d'objet cible

L'entrée de journal précédente peut être traduite par :

SELinux denied the httpd process with PID 6591 and the httpd_t type to read from a directory with the nfs_t type.

Le message de refus SELinux suivant se produit lorsque le serveur HTTP Apache tente d'accéder à un répertoire étiqueté avec un type de la suite Samba :

type=AVC msg=audit(1226874073.147:96): avc: denied { getattr } for pid=2465 comm="httpd" path="/var/www/html/file1" dev=dm-0 ino=284133 scontext=unconfined_u:system_r:httpd_t:s0 tcontext=unconfined_u:object_r:samba_share_t:s0 tclass=file-

{ getattr }- l'entréegetattrindique que le processus source essayait de lire les informations d'état du fichier cible. Cela se produit avant la lecture des fichiers. SELinux refuse cette action parce que le processus accède au fichier et qu'il n'a pas d'étiquette appropriée. Les permissions les plus courantes sontgetattr,read, etwrite. -

path="/var/www/html/file1"- le chemin d'accès à l'objet (cible) auquel le processus a tenté d'accéder. -

scontext="unconfined_u:system_r:httpd_t:s0"- le contexte SELinux du processus (source) qui a tenté l'action refusée. Dans ce cas, il s'agit du contexte SELinux du serveur HTTP Apache, qui fonctionne avec le typehttpd_t. -

tcontext="unconfined_u:object_r:samba_share_t:s0"- le contexte SELinux de l'objet (cible) auquel le processus a tenté d'accéder. Dans ce cas, il s'agit du contexte SELinux defile1.

Ce refus SELinux peut être traduit par :

SELinux denied the httpd process with PID 2465 to access the /var/www/html/file1 file with the samba_share_t type, which is not accessible to processes running in the httpd_t domain unless configured otherwise.

Ressources supplémentaires

-

auditd(8)etausearch(8)pages de manuel

5.5. Ressources supplémentaires

Chapitre 6. Utilisation de la sécurité multiniveaux (MLS)

La politique de sécurité multiniveaux (MLS) utilise le site levels, tel qu'il a été conçu à l'origine par la communauté de la défense américaine. MLS répond à un ensemble très étroit d'exigences de sécurité basées sur la gestion de l'information dans des environnements rigoureusement contrôlés tels que l'armée.

L'utilisation de MLS est complexe et ne correspond pas bien aux scénarios d'utilisation généraux.

6.1. Sécurité multiniveaux (MLS)

La technologie MLS (Multi-Level Security) permet de classer les données de manière hiérarchique en utilisant des niveaux de sécurité de l'information, par exemple :

- [le plus bas] Non classé

- [bas] Confidentiel

- [haut] Secret

- [le plus haut] Top secret

Par défaut, la politique SELinux de MLS utilise 16 niveaux de sensibilité :

-

s0est le moins sensible. -

s15est le plus sensible.

Le MLS utilise une terminologie spécifique pour aborder les niveaux de sensibilité :

- Les utilisateurs et les processus sont appelés subjects, dont le niveau de sensibilité est appelé clearance.

- Les fichiers, dispositifs et autres composants passifs du système sont appelés objects, dont le niveau de sensibilité est appelé classification.

Pour mettre en œuvre la MLS, SELinux utilise le modèle Bell-La Padula Model (BLP). Ce modèle spécifie comment l'information peut circuler dans le système en fonction des étiquettes attachées à chaque sujet et à chaque objet.

Le principe de base du BLP est "No read up, no write down.". Cela signifie que les utilisateurs ne peuvent lire que les fichiers dont le niveau de sensibilité est inférieur ou égal au leur, et que les données ne peuvent circuler que des niveaux inférieurs vers les niveaux supérieurs, et jamais l'inverse.

La politique SELinux MLS, qui est la mise en œuvre de MLS sur RHEL, applique un principe modifié appelé Bell-La Padula with write equality. Cela signifie que les utilisateurs peuvent lire des fichiers à leur propre niveau de sensibilité et à un niveau inférieur, mais qu'ils ne peuvent écrire qu'à leur propre niveau. Cela empêche, par exemple, les utilisateurs à faible habilitation d'écrire du contenu dans des fichiers top secret.

Par exemple, par défaut, un utilisateur ayant le niveau d'habilitation s2:

-

Peut lire les fichiers avec les niveaux de sensibilité

s0,s1, ets2. -

Impossible de lire les fichiers dont le niveau de sensibilité est égal ou supérieur à

s3. -

Peut modifier des fichiers avec un niveau de sensibilité d'exactement

s2. -

Impossible de modifier des fichiers dont le niveau de sensibilité est différent de

s2.

Les administrateurs de sécurité peuvent adapter ce comportement en modifiant la politique SELinux du système. Par exemple, ils peuvent autoriser les utilisateurs à modifier des fichiers à des niveaux inférieurs, ce qui augmente le niveau de sensibilité du fichier en fonction du niveau d'autorisation de l'utilisateur.

Dans la pratique, les utilisateurs se voient généralement attribuer une série de niveaux d'autorisation, par exemple s1-s2. Un utilisateur peut lire des fichiers dont le niveau de sensibilité est inférieur au niveau maximal de l'utilisateur, et écrire dans tous les fichiers situés dans cette fourchette.

Par exemple, par défaut, un utilisateur ayant une plage d'autorisation s1-s2:

-

Peut lire des fichiers avec les niveaux de sensibilité

s0ets1. -

Impossible de lire les fichiers dont le niveau de sensibilité est égal ou supérieur à

s2. -

Peut modifier les fichiers avec le niveau de sensibilité

s1. -

Impossible de modifier des fichiers dont le niveau de sensibilité est différent de

s1. -

Peut modifier son propre niveau d'habilitation à

s2.

Le contexte de sécurité d'un utilisateur non privilégié dans un environnement MLS est, par exemple, le suivant :

user_u:user_r:user_t:s1

Où ?

user_u- est l'utilisateur SELinux.

user_r- est le rôle SELinux.

user_t- est le type SELinux.

s1- est la gamme des niveaux de sensibilité MLS.

Le système combine toujours les règles d'accès MLS avec les autorisations classiques d'accès aux fichiers. Par exemple, si un utilisateur ayant un niveau de sécurité "Secret" utilise le contrôle d'accès discrétionnaire (DAC) pour bloquer l'accès à un fichier par d'autres utilisateurs, même les utilisateurs "Top Secret" ne peuvent pas accéder à ce fichier. Un niveau de sécurité élevé ne permet pas automatiquement à un utilisateur de parcourir l'ensemble du système de fichiers.

Les utilisateurs disposant d'une habilitation de haut niveau n'acquièrent pas automatiquement des droits administratifs sur les systèmes à plusieurs niveaux. Bien qu'ils puissent avoir accès à toutes les informations sensibles du système, ce n'est pas la même chose que d'avoir des droits administratifs.

En outre, les droits administratifs ne donnent pas accès aux informations sensibles. Par exemple, même si une personne se connecte en tant que root, elle ne peut toujours pas lire les informations top secrètes.