Gestion de l'authentification par carte à puce

Configuration et utilisation de l'authentification par carte à puce

Résumé

Rendre l'open source plus inclusif

Red Hat s'engage à remplacer les termes problématiques dans son code, sa documentation et ses propriétés Web. Nous commençons par ces quatre termes : master, slave, blacklist et whitelist. En raison de l'ampleur de cette entreprise, ces changements seront mis en œuvre progressivement au cours de plusieurs versions à venir. Pour plus de détails, voir le message de notre directeur technique Chris Wright.

Dans le domaine de la gestion de l'identité, les remplacements terminologiques prévus sont les suivants :

- block list remplace blacklist

- allow list remplace whitelist

- secondary remplace slave

Le mot master est remplacé par un langage plus précis, en fonction du contexte :

- IdM server remplace IdM master

- CA renewal server remplace CA renewal master

- CRL publisher server remplace CRL master

- multi-supplier remplace multi-master

Fournir un retour d'information sur la documentation de Red Hat

Nous apprécions vos commentaires sur notre documentation. Faites-nous savoir comment nous pouvons l'améliorer.

Soumettre des commentaires sur des passages spécifiques

- Consultez la documentation au format Multi-page HTML et assurez-vous que le bouton Feedback apparaît dans le coin supérieur droit après le chargement complet de la page.

- Utilisez votre curseur pour mettre en évidence la partie du texte que vous souhaitez commenter.

- Cliquez sur le bouton Add Feedback qui apparaît près du texte en surbrillance.

- Ajoutez vos commentaires et cliquez sur Submit.

Soumettre des commentaires via Bugzilla (compte requis)

- Connectez-vous au site Web de Bugzilla.

- Sélectionnez la version correcte dans le menu Version.

- Saisissez un titre descriptif dans le champ Summary.

- Saisissez votre suggestion d'amélioration dans le champ Description. Incluez des liens vers les parties pertinentes de la documentation.

- Cliquez sur Submit Bug.

Chapitre 1. Comprendre l'authentification par carte à puce

L'authentification par carte à puce est une alternative aux mots de passe. Les informations d'identification de l'utilisateur peuvent être stockées sur une carte à puce sous la forme d'une clé privée et d'un certificat, et un logiciel et un matériel spéciaux sont utilisés pour y accéder. Placez la carte à puce dans un lecteur ou un port USB et fournissez le code PIN de la carte à puce au lieu de votre mot de passe.

Cette section décrit ce qu'est une carte à puce et comment fonctionne l'authentification par carte à puce. Elle décrit les outils que vous pouvez utiliser pour lire et manipuler le contenu d'une carte à puce. Elle fournit également des exemples de cas d'utilisation et décrit la configuration du serveur IdM et du client IdM pour l'authentification par carte à puce.

Si vous souhaitez commencer à utiliser l'authentification par carte à puce, consultez la configuration matérielle requise : Prise en charge des cartes à puce dans RHEL9.

1.1. Qu'est-ce qu'une carte à puce ?

Une carte à puce est un dispositif physique, généralement une carte en plastique dotée d'un microprocesseur, qui peut fournir une authentification personnelle à l'aide de certificats stockés sur la carte. L'authentification personnelle signifie que vous pouvez utiliser les cartes à puce de la même manière que les mots de passe des utilisateurs.

Les informations d'identification de l'utilisateur peuvent être stockées sur la carte à puce sous la forme d'une clé privée et d'un certificat, et un logiciel et un matériel spéciaux sont utilisés pour y accéder. Vous placez la carte à puce dans un lecteur ou une prise USB et vous fournissez le code PIN de la carte à puce au lieu de votre mot de passe.

1.2. Qu'est-ce que l'authentification par carte à puce ?

L'authentification par clé publique et l'authentification par certificat sont deux alternatives largement utilisées à l'authentification par mot de passe. Votre identité est confirmée en utilisant des clés publiques et privées au lieu de votre mot de passe. Un certificat est un document électronique utilisé pour identifier une personne, un serveur, une entreprise ou une autre entité et pour associer cette identité à une clé publique. Comme un permis de conduire ou un passeport, un certificat fournit une preuve généralement reconnue de l'identité d'une personne. La cryptographie à clé publique utilise les certificats pour résoudre le problème de l'usurpation d'identité.

Dans le cas de l'authentification par carte à puce, les informations d'identification de l'utilisateur, c'est-à-dire les clés publique et privée et le certificat, sont stockées sur une carte à puce et ne peuvent être utilisées que lorsque la carte à puce est insérée dans le lecteur et qu'un code PIN est fourni. Comme vous devez posséder un dispositif physique, la carte à puce, et connaître son code PIN, l'authentification par carte à puce est considérée comme un type d'authentification à deux facteurs.

1.2.1. Exemples d'authentification par carte à puce dans l'IdM

Les exemples suivants décrivent deux scénarios simples d'utilisation des cartes à puce dans l'IdM.

1.2.1.1. Connexion à votre système à l'aide d'une carte à puce

Vous pouvez utiliser une carte à puce pour vous authentifier sur un système RHEL en tant qu'utilisateur local. Si votre système est configuré pour appliquer l'authentification par carte à puce, vous êtes invité à insérer votre carte à puce et à saisir son code PIN et, en cas d'échec, vous ne pouvez pas vous connecter à votre système. Vous pouvez également configurer votre système pour qu'il s'authentifie à l'aide de la carte à puce ou de votre nom d'utilisateur et de votre mot de passe. Dans ce cas, si votre carte à puce n'est pas insérée, vous êtes invité à saisir votre nom d'utilisateur et votre mot de passe.

1.2.1.2. Se connecter à GDM avec un verrou sur le retrait

Vous pouvez activer la fonction de verrouillage lors du retrait si vous avez configuré l'authentification par carte à puce sur votre système RHEL. Si vous êtes connecté au gestionnaire d'affichage GNOME (GDM) et que vous retirez votre carte à puce, le verrouillage de l'écran est activé et vous devez réinsérer votre carte à puce et vous authentifier avec le code PIN pour déverrouiller l'écran. Vous ne pouvez pas utiliser votre nom d'utilisateur et votre mot de passe pour vous authentifier.

Si vous êtes connecté à GDM et que vous retirez votre carte à puce, le verrouillage de l'écran est activé et vous devez réinsérer votre carte à puce et vous authentifier avec le code PIN pour déverrouiller l'écran.

1.3. Options d'authentification par carte à puce dans RHEL

Vous pouvez configurer le fonctionnement de l'authentification par carte à puce dans un client Identity Management (IdM) particulier à l'aide de la commande authselect, authselect enable-feature <smartcardoption>. Les options de carte à puce suivantes sont disponibles :

-

with-smartcard: Les utilisateurs peuvent s'authentifier avec leur nom d'utilisateur et leur mot de passe ou avec leur carte à puce. with-smartcard-required: Les utilisateurs peuvent s'authentifier avec leur carte à puce et l'authentification par mot de passe est désactivée. Vous ne pouvez pas accéder au système sans votre carte à puce. Une fois que vous vous êtes authentifié avec votre carte à puce, vous pouvez rester connecté même si votre carte à puce est retirée de son lecteur.NoteL'option

with-smartcard-requiredn'impose l'authentification exclusive par carte à puce que pour les services de connexion, tels quelogin,gdm,xdm,xscreensaveretgnome-screensaver. Pour les autres services, tels quesuousudopour les utilisateurs qui changent de service, l'authentification par carte à puce n'est pas appliquée et si votre carte à puce n'est pas insérée, un mot de passe vous est demandé.with-smartcard-lock-on-removal: Les utilisateurs peuvent s'authentifier avec leur carte à puce. Cependant, si vous retirez votre carte à puce de son lecteur, vous êtes automatiquement bloqué dans le système. Vous ne pouvez pas utiliser l'authentification par mot de passe.NoteL'option

with-smartcard-lock-on-removalne fonctionne que sur les systèmes dotés de l'environnement de bureau GNOME. Si vous utilisez un système basé surttyou une console et que vous retirez votre carte à puce de son lecteur, vous n'êtes pas automatiquement verrouillé.

Pour plus d'informations, voir Configuration des cartes à puce à l'aide de authselect.

1.4. Outils de gestion des cartes à puce et de leur contenu

Vous pouvez utiliser différents outils pour gérer les clés et les certificats stockés sur vos cartes à puce. Vous pouvez utiliser ces outils pour effectuer les opérations suivantes :

- Liste des lecteurs de cartes à puce disponibles connectés à un système.

- Liste des cartes à puce disponibles et visualisation de leur contenu.

- Manipuler le contenu de la carte à puce, c'est-à-dire les clés et les certificats.

Il existe de nombreux outils qui offrent des fonctionnalités similaires, mais certains fonctionnent à des niveaux différents de votre système. Les cartes à puce sont gérées à plusieurs niveaux par plusieurs composants. Au niveau inférieur, le système d'exploitation communique avec le lecteur de cartes à puce en utilisant le protocole PC/SC, et cette communication est gérée par le démon pcsc-lite. Le démon transmet les commandes reçues au lecteur de cartes à puce, généralement via USB, qui est géré par le pilote CCID de bas niveau. La communication de bas niveau PC/SC est rarement vue au niveau de l'application. Dans RHEL, les applications accèdent principalement aux cartes à puce via une interface de programmation d'applications (API) de niveau supérieur, l'API OASIS PKCS#11, qui réduit la communication avec la carte à des commandes spécifiques qui opèrent sur des objets cryptographiques, par exemple des clés privées. Les vendeurs de cartes à puce fournissent un module partagé, tel qu'un fichier .so, qui suit l'API PKCS#11 et sert de pilote pour la carte à puce.

Vous pouvez utiliser les outils suivants pour gérer vos cartes à puce et leur contenu :

Outils OpenSC : travailler avec les pilotes implémentés dans

opensc.- opensc-tool : effectuer des opérations sur les cartes à puce.

- pkcs15-tool : gère les structures de données PKCS#15 sur les cartes à puce, telles que la liste et la lecture des codes PIN, des clés et des certificats stockés sur le jeton.

- pkcs11-tool : gère les objets de données PKCS#11 sur les cartes à puce, tels que la liste et la lecture des codes PIN, des clés et des certificats stockés sur le jeton.

GnuTLS utils : une API pour les applications afin de permettre une communication sécurisée sur la couche de transport du réseau, ainsi que des interfaces pour accéder à X.509, PKCS#12, OpenPGP, et d'autres structures.

- p11tool : permet d'effectuer des opérations sur les cartes à puce et les modules de sécurité PKCS#11.

- certtool : analyse et génère des certificats X.509, des requêtes et des clés privées.

Outils NSS (Network Security Services) : ensemble de bibliothèques conçues pour soutenir le développement multiplateforme d'applications client et serveur sécurisées. Les applications construites avec NSS peuvent prendre en charge SSL v3, TLS, PKCS #5, PKCS #7, PKCS #11, PKCS #12, S/MIME, les certificats X.509 v3 et d'autres normes de sécurité.

- modutil : gestion des informations relatives aux modules PKCS#11 avec la base de données des modules de sécurité.

- certutil : gère les clés et les certificats dans les bases de données NSS et les autres jetons NSS.

Pour plus d'informations sur l'utilisation de ces outils pour résoudre les problèmes d'authentification à l'aide d'une carte à puce, voir Dépannage de l'authentification par carte à puce.

Ressources supplémentaires

-

opensc-toolpage de manuel -

pkcs15-toolpage de manuel -

pkcs11-toolpage de manuel -

p11toolpage de manuel -

certtoolpage de manuel -

modutilpage de manuel -

certutilpage de manuel

1.5. Certificats et authentification par carte à puce

Si vous utilisez Identity Management (IdM) ou Active Directory (AD) pour gérer les magasins d'identité, l'authentification, les stratégies et les politiques d'autorisation dans votre domaine, les certificats utilisés pour l'authentification sont générés par IdM ou AD, respectivement. Vous pouvez également utiliser des certificats fournis par une autorité de certification externe et, dans ce cas, vous devez configurer Active Directory ou IdM pour qu'il accepte les certificats du fournisseur externe. Si l'utilisateur ne fait pas partie d'un domaine, vous pouvez utiliser un certificat généré par une autorité de certification locale. Pour plus de détails, reportez-vous aux sections suivantes :

- Configuration de la gestion des identités pour l'authentification par carte à puce

- Configuration des certificats émis par ADCS pour l'authentification par carte à puce dans IdM

- Gestion des certificats signés en externe pour les utilisateurs, les hôtes et les services IdM

- Configuration et importation de certificats locaux sur une carte à puce

Pour une liste complète des certificats éligibles pour l'authentification par carte à puce, voir Certificats éligibles pour les cartes à puce.

1.6. Étapes requises pour l'authentification par carte à puce dans l'IdM

Vous devez vous assurer que les étapes suivantes ont été suivies avant de pouvoir vous authentifier avec une carte à puce dans la gestion des identités (IdM) :

- Configurez votre serveur IdM pour l'authentification par carte à puce. Voir Configuration du serveur IdM pour l'authentification par carte à puce

- Configurez votre client IdM pour l'authentification par carte à puce. Voir Configuration du client IdM pour l'authentification par carte à puce

- Ajouter le certificat à l'entrée de l'utilisateur dans IdM. Voir Ajouter un certificat à une entrée utilisateur dans l'interface Web IdM

- Stockez vos clés et certificats sur la carte à puce. Voir Stocker un certificat sur une carte à puce

1.7. Étapes nécessaires pour l'authentification de la carte à puce avec des certificats émis par Active Directory

Vous devez vous assurer que les étapes suivantes ont été suivies avant de pouvoir vous authentifier avec une carte à puce avec des certificats émis par Active Directory (AD) :

- Copier les certificats de l'autorité de certification et de l'utilisateur depuis Active Directory vers le serveur et le client IdM.

- Configurer le serveur IdM et les clients pour l'authentification par carte à puce à l'aide de certificats ADCS.

- Convertissez le fichier PFX (PKCS#12) pour pouvoir stocker le certificat et la clé privée sur la carte à puce.

- Configurez les délais d'attente dans le fichier sssd.conf.

- Créer des règles de mappage de certificats pour l'authentification par carte à puce.

Chapitre 2. Configuration de la gestion des identités pour l'authentification par carte à puce

La gestion des identités (IdM) prend en charge l'authentification par carte à puce avec :

- Certificats d'utilisateur délivrés par l'autorité de certification IdM

- Certificats d'utilisateur délivrés par une autorité de certification externe

Cette histoire d'utilisateur montre comment configurer l'authentification par carte à puce dans IdM pour les deux types de certificats. Dans l'histoire de l'utilisateur, le certificat CA rootca.pem est le fichier contenant le certificat d'une autorité de certification externe de confiance.

Pour plus d'informations sur l'authentification par carte à puce dans IdM, voir Comprendre l'authentification par carte à puce.

L'histoire de l'utilisateur contient les modules suivants :

- Configuration du serveur IdM pour l'authentification par carte à puce

- Configuration du client IdM pour l'authentification par carte à puce

- Ajout d'un certificat à une entrée utilisateur dans l'interface Web IdM

- Ajout d'un certificat à une entrée utilisateur dans la CLI IdM

- Installation d'outils de gestion et d'utilisation des cartes à puce

- Stocker un certificat sur une carte à puce

- Connexion à l'IdM avec des cartes à puce

- Configuration de l'accès au GDM à l'aide de l'authentification par carte à puce

- Configuration de l'accès su à l'aide de l'authentification par carte à puce

2.1. Configuration du serveur IdM pour l'authentification par carte à puce

Si vous souhaitez activer l'authentification par carte à puce pour les utilisateurs dont les certificats ont été émis par l'autorité de certification (AC) du domaine <EXAMPLE.ORG> auquel votre AC de gestion des identités (IdM) fait confiance, vous devez obtenir les certificats suivants afin de pouvoir les ajouter lors de l'exécution du script ipa-advise qui configure le serveur IdM :

- Le certificat de l'autorité de certification racine qui a délivré le certificat pour l'autorité de certification <EXAMPLE.ORG> directement ou par l'intermédiaire d'une ou de plusieurs de ses autorités de certification secondaires. Vous pouvez télécharger la chaîne de certificats à partir d'une page web dont le certificat a été délivré par l'autorité. Pour plus de détails, voir les étapes 1 à 4a de la section Configuration d'un navigateur pour activer l'authentification par certificat.

-

Le certificat de l'autorité de certification IdM. Vous pouvez obtenir le certificat de l'autorité de certification à partir du fichier

/etc/ipa/ca.crtdu serveur IdM sur lequel tourne une instance de l'autorité de certification IdM. - Les certificats de toutes les autorités de certification intermédiaires, c'est-à-dire intermédiaires entre l'autorité de certification <EXAMPLE.ORG> et l'autorité de certification IdM.

Pour configurer un serveur IdM pour l'authentification par carte à puce :

- Obtenir les fichiers contenant les certificats de l'autorité de certification au format PEM.

-

Exécutez le script intégré

ipa-advise. - Recharger la configuration du système.

Conditions préalables

- Vous avez un accès root au serveur IdM.

- Vous disposez du certificat de l'autorité de certification racine et de tous les certificats des autorités de certification intermédiaires.

Procédure

Créez un répertoire dans lequel vous effectuerez la configuration :

[root@server]# mkdir ~/SmartCard/Naviguez jusqu'au répertoire :

[root@server]# cd ~/SmartCard/Obtenez les certificats d'autorité de certification pertinents stockés dans des fichiers au format PEM. Si votre certificat d'autorité de certification est stocké dans un fichier d'un format différent, tel que DER, convertissez-le au format PEM. Le certificat de l'autorité de certification IdM est au format PEM et se trouve dans le fichier

/etc/ipa/ca.crt.Convertit un fichier DER en fichier PEM :

# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEM

Pour plus de commodité, copiez les certificats dans le répertoire dans lequel vous souhaitez effectuer la configuration :

[root@server SmartCard]# cp /tmp/rootca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/subca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/issuingca.pem ~/SmartCard/

En option, si vous utilisez des certificats d'autorités de certification externes, utilisez l'utilitaire

openssl x509pour visualiser le contenu des fichiers au formatPEMet vérifier que les valeursIssueretSubjectsont correctes :[root@server SmartCard]# openssl x509 -noout -text -in rootca.pem | moreGénérer un script de configuration avec l'utilitaire intégré

ipa-advise, en utilisant les privilèges de l'administrateur :[root@server SmartCard]# kinit admin [root@server SmartCard]# ipa-advise config-server-for-smart-card-auth > config-server-for-smart-card-auth.sh

Le script

config-server-for-smart-card-auth.sheffectue les actions suivantes :- Il configure le serveur HTTP Apache de l'IdM.

- Il active la cryptographie à clé publique pour l'authentification initiale dans Kerberos (PKINIT) sur le centre de distribution de clés (KDC).

- Il configure l'interface Web IdM pour qu'elle accepte les demandes d'autorisation de carte à puce.

Exécutez le script en ajoutant les fichiers PEM contenant les certificats de l'autorité de certification racine et de l'autorité de certification secondaire en tant qu'arguments :

[root@server SmartCard]# chmod +x config-server-for-smart-card-auth.sh [root@server SmartCard]# ./config-server-for-smart-card-auth.sh rootca.pem subca.pem issuingca.pem Ticket cache:KEYRING:persistent:0:0 Default principal: admin@IDM.EXAMPLE.COM [...] Systemwide CA database updated. The ipa-certupdate command was successful

NoteAssurez-vous que vous ajoutez le certificat de l'autorité de certification racine en tant qu'argument avant tout certificat d'autorité de certification secondaire et que les certificats de l'autorité de certification ou de l'autorité de certification secondaire n'ont pas expiré.

En option, si l'autorité de certification qui a émis le certificat utilisateur ne fournit pas de répondeur OCSP (Online Certificate Status Protocol), il peut être nécessaire de désactiver la vérification OCSP pour l'authentification à l'IdM Web UI :

Définissez le paramètre

SSLOCSPEnableàoffdans le fichier/etc/httpd/conf.d/ssl.conf:SSLOCSPEnable offRedémarrez le démon Apache (httpd) pour que les modifications prennent effet immédiatement :

[root@server SmartCard]# systemctl restart httpd

AvertissementNe désactivez pas le contrôle OCSP si vous n'utilisez que des certificats d'utilisateur émis par l'autorité de certification IdM. Les répondeurs OCSP font partie de l'IdM.

Pour savoir comment maintenir la vérification OCSP activée, tout en empêchant un certificat d'utilisateur d'être rejeté par le serveur IdM s'il ne contient pas les informations relatives à l'emplacement où l'autorité de certification qui a délivré le certificat d'utilisateur écoute les demandes de service OCSP, voir la directive

SSLOCSPDefaultResponderdans les options de configuration de Apache mod_ssl.

Le serveur est maintenant configuré pour l'authentification par carte à puce.

Pour activer l'authentification par carte à puce dans l'ensemble de la topologie, exécutez la procédure sur chaque serveur IdM.

2.2. Utiliser Ansible pour configurer le serveur IdM pour l'authentification par carte à puce

Vous pouvez utiliser Ansible pour activer l'authentification par carte à puce pour les utilisateurs dont les certificats ont été émis par l'autorité de certification (AC) du domaine <EXAMPLE.ORG> auquel votre AC de gestion des identités (IdM) fait confiance. Pour ce faire, vous devez obtenir les certificats suivants afin de pouvoir les utiliser lors de l'exécution d'un playbook Ansible avec le script de rôle ipasmartcard_server ansible-freeipa :

- Le certificat de l'autorité de certification racine qui a délivré le certificat pour l'autorité de certification <EXAMPLE.ORG> directement ou par l'intermédiaire d'une ou de plusieurs de ses autorités de certification secondaires. Vous pouvez télécharger la chaîne de certificats à partir d'une page web dont le certificat a été émis par l'autorité. Pour plus d'informations, voir l'étape 4 de la section Configuration d'un navigateur pour activer l'authentification par certificat.

-

Le certificat de l'autorité de certification IdM. Vous pouvez obtenir le certificat de l'autorité de certification à partir du fichier

/etc/ipa/ca.crtsur n'importe quel serveur de l'autorité de certification IdM. - Les certificats de toutes les AC intermédiaires entre l'AC <EXAMPLE.ORG> et l'AC IdM.

Conditions préalables

-

Vous avez un accès

rootau serveur IdM. -

Vous connaissez le mot de passe de l'IdM

admin. - Vous disposez du certificat de l'autorité de certification racine, du certificat de l'autorité de certification IdM et de tous les certificats des autorités de certification intermédiaires.

Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

Procédure

Si vos certificats d'autorité de certification sont stockés dans des fichiers d'un format différent, tel que

DER, convertissez-les au formatPEM:# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMLe certificat de l'autorité de certification IdM est au format

PEMet se trouve dans le fichier/etc/ipa/ca.crt.En option, utilisez l'utilitaire

openssl x509pour visualiser le contenu des fichiers au formatPEMet vérifier que les valeursIssueretSubjectsont correctes :# openssl x509 -noout -text -in root-ca.pem | moreNaviguez jusqu'à votre répertoire ~/MyPlaybooks/ répertoire :

$ cd ~/MyPlaybooks/Créez un sous-répertoire dédié aux certificats d'autorité de certification :

$ mkdir SmartCard/Pour plus de commodité, copiez tous les certificats requis dans le répertoire ~/MyPlaybooks/SmartCard/:

# cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ # cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ # cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crt

Dans votre fichier d'inventaire Ansible, spécifiez ce qui suit :

- Les serveurs IdM que vous souhaitez configurer pour l'authentification par carte à puce.

- Le mot de passe de l'administrateur de l'IdM.

Les chemins d'accès aux certificats des autorités de certification dans l'ordre suivant :

- Le fichier du certificat de l'autorité de certification racine

- Les fichiers des certificats de l'autorité de certification intermédiaire

- Le fichier du certificat de l'autorité de certification IdM

Le fichier peut se présenter comme suit :

[ipaserver] ipaserver.idm.example.com [ipareplicas] ipareplica1.idm.example.com ipareplica2.idm.example.com [ipacluster:children] ipaserver ipareplicas [ipacluster:vars] ipaadmin_password=SomeADMINpassword ipasmartcard_server_ca_certs=/home/<user_name>/MyPlaybooks/SmartCard/root-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/intermediate-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/ipa-ca.crt

Créez un playbook

install-smartcard-server.ymlavec le contenu suivant :--- - name: Playbook to set up smart card authentication for an IdM server hosts: ipaserver become: true roles: - role: ipasmartcard_server state: present

- Enregistrer le fichier.

Exécutez le playbook Ansible. Spécifiez le fichier du livre de jeu, le fichier contenant le mot de passe protégeant le fichier secret.yml et le fichier d'inventaire :

$ ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-server.ymlLe rôle

ipasmartcard_serverAnsible effectue les actions suivantes :- Il configure le serveur HTTP Apache de l'IdM.

- Il active la cryptographie à clé publique pour l'authentification initiale dans Kerberos (PKINIT) sur le centre de distribution de clés (KDC).

- Il configure l'interface Web IdM pour qu'elle accepte les demandes d'autorisation de carte à puce.

En option, si l'autorité de certification qui a émis le certificat utilisateur ne fournit pas de répondeur OCSP (Online Certificate Status Protocol), il peut être nécessaire de désactiver la vérification OCSP pour l'authentification à l'IdM Web UI :

Se connecter au serveur IdM en tant que

root:ssh root@ipaserver.idm.example.comDéfinissez le paramètre

SSLOCSPEnableàoffdans le fichier/etc/httpd/conf.d/ssl.conf:SSLOCSPEnable offRedémarrez le démon Apache (httpd) pour que les modifications prennent effet immédiatement :

# systemctl restart httpd

AvertissementNe désactivez pas le contrôle OCSP si vous n'utilisez que des certificats d'utilisateur émis par l'autorité de certification IdM. Les répondeurs OCSP font partie de l'IdM.

Pour savoir comment maintenir la vérification OCSP activée, tout en empêchant un certificat d'utilisateur d'être rejeté par le serveur IdM s'il ne contient pas les informations relatives à l'emplacement où l'autorité de certification qui a délivré le certificat d'utilisateur écoute les demandes de service OCSP, voir la directive

SSLOCSPDefaultResponderdans les options de configuration de Apache mod_ssl.

Le serveur figurant dans le fichier d'inventaire est maintenant configuré pour l'authentification par carte à puce.

Pour activer l'authentification par carte à puce dans l'ensemble de la topologie, définissez la variable hosts dans le playbook Ansible à ipacluster:

---

- name: Playbook to setup smartcard for IPA server and replicas

hosts: ipacluster

[...]Ressources supplémentaires

-

Exemples de playbooks utilisant le rôle

ipasmartcard_serverdans le répertoire/usr/share/doc/ansible-freeipa/playbooks/

2.3. Configuration du client IdM pour l'authentification par carte à puce

Cette section décrit comment configurer les clients IdM pour l'authentification par carte à puce. La procédure doit être exécutée sur chaque système IdM, client ou serveur, auquel vous souhaitez vous connecter en utilisant une carte à puce pour l'authentification. Par exemple, pour activer une connexion ssh de l'hôte A à l'hôte B, le script doit être exécuté sur l'hôte B.

En tant qu'administrateur, exécutez cette procédure pour activer l'authentification par carte à puce à l'aide de

Le protocole

sshPour plus d'informations, voir Configuration de l'accès SSH à l'aide de l'authentification par carte à puce.

- Le login de la console

- Le gestionnaire d'affichage Gnome (GDM)

-

La commande

su

Cette procédure n'est pas nécessaire pour s'authentifier auprès de l'interface Web IdM. L'authentification à l'interface Web IdM implique deux hôtes, dont aucun ne doit être un client IdM :

- La machine sur laquelle le navigateur s'exécute. La machine peut être en dehors du domaine IdM.

-

Le serveur IdM sur lequel

httpdest exécuté.

La procédure suivante suppose que vous configurez l'authentification par carte à puce sur un client IdM et non sur un serveur IdM. C'est pourquoi vous avez besoin de deux ordinateurs : un serveur IdM pour générer le script de configuration et le client IdM sur lequel le script sera exécuté.

Conditions préalables

- Votre serveur IdM a été configuré pour l'authentification par carte à puce, comme décrit dans la section Configuration du serveur IdM pour l'authentification par carte à puce.

- Vous disposez d'un accès root au serveur IdM et au client IdM.

- Vous disposez du certificat de l'autorité de certification racine et de tous les certificats des autorités de certification intermédiaires.

-

Vous avez installé le client IdM avec l'option

--mkhomedirpour vous assurer que les utilisateurs distants peuvent se connecter avec succès. Si vous ne créez pas de répertoire personnel, l'emplacement de connexion par défaut est la racine de la structure de répertoires,/.

Procédure

Sur un serveur IdM, générez un script de configuration avec

ipa-adviseen utilisant les privilèges de l'administrateur :[root@server SmartCard]# kinit admin [root@server SmartCard]# ipa-advise config-client-for-smart-card-auth > config-client-for-smart-card-auth.sh

Le script

config-client-for-smart-card-auth.sheffectue les actions suivantes :- Il configure le démon de la carte à puce.

- Il définit la réserve de confiance du système.

- Il configure le System Security Services Daemon (SSSD) pour permettre aux utilisateurs de s'authentifier soit avec leur nom d'utilisateur et leur mot de passe, soit avec leur carte à puce. Pour plus de détails sur les options du profil SSSD pour l'authentification par carte à puce, voir Options d'authentification par carte à puce dans RHEL.

A partir du serveur IdM, copiez le script dans un répertoire de votre choix sur la machine du client IdM :

[root@server SmartCard]# scp config-client-for-smart-card-auth.sh root@client.idm.example.com:/root/SmartCard/ Password: config-client-for-smart-card-auth.sh 100% 2419 3.5MB/s 00:00À partir du serveur IdM, copiez les fichiers de certificats d'autorité de certification au format PEM, pour plus de commodité, dans le même répertoire de la machine du client IdM que celui utilisé à l'étape précédente :

[root@server SmartCard]# scp {rootca.pem,subca.pem,issuingca.pem} root@client.idm.example.com:/root/SmartCard/ Password: rootca.pem 100% 1237 9.6KB/s 00:00 subca.pem 100% 2514 19.6KB/s 00:00 issuingca.pem 100% 2514 19.6KB/s 00:00Sur l'ordinateur client, exécutez le script en ajoutant les fichiers PEM contenant les certificats d'autorité de certification en tant qu'arguments :

[root@client SmartCard]# kinit admin [root@client SmartCard]# chmod +x config-client-for-smart-card-auth.sh [root@client SmartCard]# ./config-client-for-smart-card-auth.sh rootca.pem subca.pem issuingca.pem Ticket cache:KEYRING:persistent:0:0 Default principal: admin@IDM.EXAMPLE.COM [...] Systemwide CA database updated. The ipa-certupdate command was successful

NoteAssurez-vous que vous ajoutez le certificat de l'autorité de certification racine en tant qu'argument avant tout certificat d'autorité de certification secondaire et que les certificats de l'autorité de certification ou de l'autorité de certification secondaire n'ont pas expiré.

Le client est maintenant configuré pour l'authentification par carte à puce.

2.4. Utiliser Ansible pour configurer les clients IdM pour l'authentification par carte à puce

Cette section explique comment utiliser le module ansible-freeipa ipasmartcard_client pour configurer des clients Identity Management (IdM) spécifiques afin de permettre aux utilisateurs IdM de s'authentifier à l'aide d'une carte à puce. Exécutez cette procédure pour activer l'authentification par carte à puce pour les utilisateurs IdM qui utilisent l'un des éléments suivants pour accéder à IdM :

Le protocole

sshPour plus d'informations, voir Configuration de l'accès SSH à l'aide de l'authentification par carte à puce.

- Le login de la console

- Le gestionnaire d'affichage Gnome (GDM)

-

La commande

su

Cette procédure n'est pas nécessaire pour s'authentifier auprès de l'interface Web IdM. L'authentification à l'interface Web IdM implique deux hôtes, dont aucun ne doit être un client IdM :

- La machine sur laquelle le navigateur s'exécute. La machine peut être en dehors du domaine IdM.

-

Le serveur IdM sur lequel

httpdest exécuté.

Conditions préalables

- Votre serveur IdM a été configuré pour l'authentification par carte à puce, comme décrit dans la section Utilisation d'Ansible pour configurer le serveur IdM pour l'authentification par carte à puce.

- Vous disposez d'un accès root au serveur IdM et au client IdM.

- Vous disposez du certificat de l'autorité de certification racine, du certificat de l'autorité de certification IdM et de tous les certificats des autorités de certification intermédiaires.

Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

Procédure

Si vos certificats d'autorité de certification sont stockés dans des fichiers d'un format différent, tel que

DER, convertissez-les au formatPEM:# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMLe certificat de l'autorité de certification IdM est au format

PEMet se trouve dans le fichier/etc/ipa/ca.crt.En option, utilisez l'utilitaire

openssl x509pour visualiser le contenu des fichiers au formatPEMet vérifier que les valeursIssueretSubjectsont correctes :# openssl x509 -noout -text -in root-ca.pem | moreSur votre nœud de contrôle Ansible, naviguez jusqu'à votre répertoire ~/MyPlaybooks/ répertoire :

$ cd ~/MyPlaybooks/Créez un sous-répertoire dédié aux certificats d'autorité de certification :

$ mkdir SmartCard/Pour plus de commodité, copiez tous les certificats requis dans le répertoire ~/MyPlaybooks/SmartCard/, par exemple :

# cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ # cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ # cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crt

Dans votre fichier d'inventaire Ansible, spécifiez ce qui suit :

- Les clients IdM que vous souhaitez configurer pour l'authentification par carte à puce.

- Le mot de passe de l'administrateur de l'IdM.

Les chemins d'accès aux certificats des autorités de certification dans l'ordre suivant :

- Le fichier du certificat de l'autorité de certification racine

- Les fichiers des certificats de l'autorité de certification intermédiaire

- Le fichier du certificat de l'autorité de certification IdM

Le fichier peut se présenter comme suit :

[ipaclients] ipaclient1.example.com ipaclient2.example.com [ipaclients:vars] ipaadmin_password=SomeADMINpassword ipasmartcard_client_ca_certs=/home/<user_name>/MyPlaybooks/SmartCard/root-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/intermediate-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/ipa-ca.crt

Créez un playbook

install-smartcard-clients.ymlavec le contenu suivant :--- - name: Playbook to set up smart card authentication for an IdM client hosts: ipaclients become: true roles: - role: ipasmartcard_client state: present

- Enregistrer le fichier.

Exécutez le playbook Ansible. Spécifiez le playbook et les fichiers d'inventaire :

$ ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-clients.ymlLe rôle

ipasmartcard_clientAnsible effectue les actions suivantes :- Il configure le démon de la carte à puce.

- Il définit la réserve de confiance du système.

- Il configure le System Security Services Daemon (SSSD) pour permettre aux utilisateurs de s'authentifier soit avec leur nom d'utilisateur et leur mot de passe, soit avec leur carte à puce. Pour plus de détails sur les options de profil SSSD pour l'authentification par carte à puce, voir Options d'authentification par carte à puce dans RHEL.

Les clients répertoriés dans la section ipaclients du fichier d'inventaire sont maintenant configurés pour l'authentification par carte à puce.

Si vous avez installé les clients IdM avec l'option --mkhomedir, les utilisateurs distants pourront se connecter à leur répertoire personnel. Sinon, l'emplacement de connexion par défaut est la racine de la structure de répertoires, /.

Ressources supplémentaires

-

Exemples de playbooks utilisant le rôle

ipasmartcard_serverdans le répertoire/usr/share/doc/ansible-freeipa/playbooks/

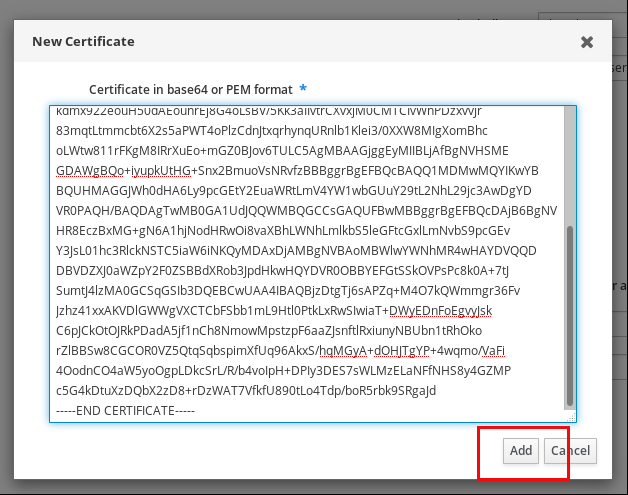

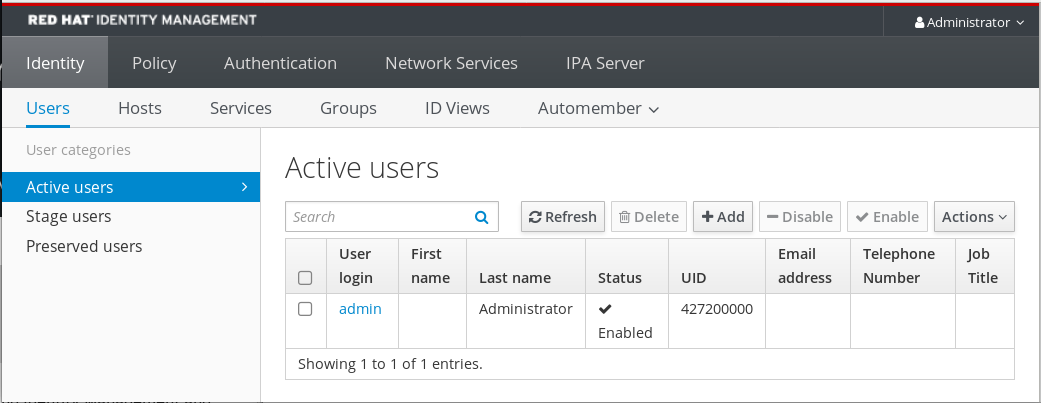

2.5. Ajout d'un certificat à une entrée utilisateur dans l'interface Web IdM

Cette procédure décrit comment ajouter un certificat externe à une entrée utilisateur dans l'interface Web IdM.

Au lieu de télécharger le certificat complet, il est également possible de télécharger des données de mappage de certificat vers une entrée d'utilisateur dans IdM. Les entrées utilisateur contenant des certificats complets ou des données de mappage de certificats peuvent être utilisées conjointement avec les règles de mappage de certificats correspondantes pour faciliter la configuration de l'authentification par carte à puce pour les administrateurs système. Pour plus de détails, voir Règles de mappage de certificats pour la configuration de l'authentification par carte à puce.

Si le certificat de l'utilisateur a été délivré par l'autorité de certification IdM, le certificat est déjà stocké dans l'entrée de l'utilisateur et vous pouvez ignorer cette section.

Conditions préalables

- Vous disposez du certificat que vous souhaitez ajouter à l'entrée de l'utilisateur.

Procédure

- Connectez-vous à l'interface Web IdM en tant qu'administrateur si vous souhaitez ajouter un certificat à un autre utilisateur. Pour ajouter un certificat à votre propre profil, vous n'avez pas besoin des informations d'identification de l'administrateur.

-

Naviguez vers

Users→Active users→sc_user. -

Recherchez l'option

Certificateet cliquez surAdd. Sur le site

Command-Line Interface, affichez le certificat au formatPEMà l'aide de l'utilitairecatou d'un éditeur de texte :[user@client SmartCard]$ cat testuser.crt- Copiez et collez le certificat de l'interface de gestion dans la fenêtre qui s'est ouverte dans l'interface Web.

Cliquez sur

Add.Figure 2.1. Ajout d'un nouveau certificat dans l'interface Web IdM

L'entrée sc_user contient maintenant un certificat externe.

2.6. Ajout d'un certificat à une entrée utilisateur dans la CLI IdM

Cette procédure décrit comment ajouter un certificat externe à une entrée utilisateur dans IdM CLI.

Au lieu de télécharger le certificat complet, il est également possible de télécharger des données de mappage de certificat vers une entrée d'utilisateur dans IdM. Les entrées utilisateur contenant des certificats complets ou des données de mappage de certificats peuvent être utilisées conjointement avec les règles de mappage de certificats correspondantes pour faciliter la configuration de l'authentification par carte à puce pour les administrateurs système. Pour plus de détails, voir Règles de mappage de certificats pour la configuration de l'authentification par carte à puce.

Si le certificat de l'utilisateur a été délivré par l'autorité de certification IdM, le certificat est déjà stocké dans l'entrée de l'utilisateur et vous pouvez ignorer cette section.

Conditions préalables

- Vous disposez du certificat que vous souhaitez ajouter à l'entrée de l'utilisateur.

Procédure

Connectez-vous au CLI IdM en tant qu'administrateur si vous souhaitez ajouter un certificat à un autre utilisateur :

[user@client SmartCard]$ kinit adminPour ajouter un certificat à votre propre profil, vous n'avez pas besoin des informations d'identification de l'administrateur :

[user@client SmartCard]$ kinit sc_userCréez une variable d'environnement contenant le certificat dont l'en-tête et le pied de page ont été supprimés et concaténés en une seule ligne, ce qui correspond au format attendu par la commande

ipa user-add-cert:[user@client SmartCard]$ export CERT=`openssl x509 -outform der -in testuser.crt | base64 -w0 -`Notez que le certificat dans le fichier

testuser.crtdoit être au formatPEM.Ajoutez le certificat au profil de l'utilisateur sc_user à l'aide de la commande

ipa user-add-cert:[user@client SmartCard]$ ipa user-add-cert sc_user --certificate=$CERT

L'entrée sc_user contient maintenant un certificat externe.

2.7. Installation d'outils de gestion et d'utilisation des cartes à puce

Pour configurer votre carte à puce, vous avez besoin d'outils qui peuvent générer des certificats et les stocker sur une carte à puce.

Vous devez :

-

Installez le paquet

gnutls-utils, qui vous aide à gérer les certificats. -

Installez le paquetage

opensc, qui fournit un ensemble de bibliothèques et d'utilitaires pour travailler avec des cartes à puce. -

Démarrez le service

pcscd, qui communique avec le lecteur de cartes à puce.

Procédure

Installez les paquets

openscetgnutls-utils:# dnf -y install opensc gnutls-utils

Démarrez le service

pcscd.# systemctl start pcscd

Vérifiez que le service pcscd est opérationnel.

2.8. Préparation de votre carte à puce et téléchargement de vos certificats et clés sur votre carte à puce

Cette section décrit la configuration de la carte à puce avec l'outil pkcs15-init, qui vous aide à configurer :

- Effacer votre carte à puce

- Définition de nouveaux codes PIN et de clés de déblocage de code PIN (PUK) en option

- Création d'un nouvel emplacement sur la carte à puce

- Stockage du certificat, de la clé privée et de la clé publique dans la fente

- Si nécessaire, verrouiller les paramètres de la carte à puce, car certaines cartes à puce nécessitent ce type de finalisation

L'outil pkcs15-init peut ne pas fonctionner avec toutes les cartes à puce. Vous devez utiliser les outils qui fonctionnent avec la carte à puce que vous utilisez.

Conditions préalables

Le paquet

opensc, qui comprend l'outilpkcs15-init, est installé.Pour plus de détails, voir Installation des outils de gestion et d'utilisation des cartes à puce.

- La carte est insérée dans le lecteur et connectée à l'ordinateur.

-

Vous disposez de la clé privée, de la clé publique et du certificat à stocker sur la carte à puce. Dans cette procédure,

testuser.key,testuserpublic.key, ettestuser.crtsont les noms utilisés pour la clé privée, la clé publique et le certificat. - Vous disposez du code PIN de l'utilisateur de votre carte à puce actuelle et du code PIN de l'agent de sécurité (SO-PIN).

Procédure

Effacez votre carte à puce et authentifiez-vous avec votre code PIN :

$ pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:La carte a été effacée.

Initialisez votre carte à puce, définissez votre code PIN et PUK d'utilisateur, ainsi que le code PIN et PUK de votre responsable de la sécurité :

$ pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader nameL'outil

pcks15-initcrée un nouvel emplacement sur la carte à puce.Définir l'étiquette et l'ID d'authentification pour l'emplacement :

$ pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader nameL'étiquette est définie sur une valeur lisible par l'homme, dans ce cas,

testuser. L'adresseauth-iddoit être composée de deux valeurs hexadécimales ; dans ce cas, elle est fixée à01.Stockez et étiquetez la clé privée dans le nouvel emplacement de la carte à puce :

$ pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameNoteLa valeur que vous indiquez pour

--iddoit être la même lorsque vous stockez votre clé privée et votre certificat à l'étape suivante. Il est recommandé de spécifier votre propre valeur pour--id, sinon l'outil calculera une valeur plus complexe.Stockez et étiquetez le certificat dans le nouvel emplacement de la carte à puce :

$ pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader name(Facultatif) Stockez et étiquetez la clé publique dans le nouvel emplacement de la carte à puce :

$ pkcs15-init --store-public-key testuserpublic.key --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameNoteSi la clé publique correspond à une clé privée ou à un certificat, indiquez le même ID que celui de la clé privée ou du certificat.

(Facultatif) Certaines cartes à puce exigent que vous finalisiez la carte en verrouillant les paramètres :

$ pkcs15-init -F

À ce stade, votre carte à puce comprend le certificat, la clé privée et la clé publique dans l'emplacement nouvellement créé. Vous avez également créé votre code PIN et PUK d'utilisateur ainsi que le code PIN et PUK de l'agent de sécurité.

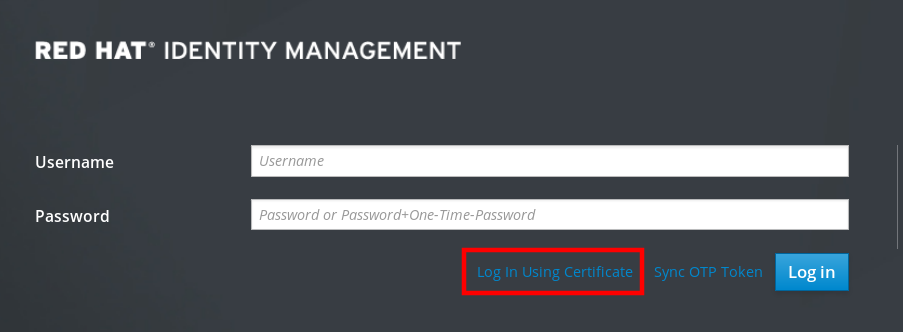

2.9. Connexion à l'IdM avec des cartes à puce

Cette section décrit l'utilisation des cartes à puce pour se connecter à l'interface Web IdM.

Conditions préalables

- Le navigateur web est configuré pour utiliser l'authentification par carte à puce.

- Le serveur IdM est configuré pour l'authentification par carte à puce.

- Le certificat installé sur votre carte à puce est soit émis par le serveur IdM, soit ajouté à l'entrée de l'utilisateur dans IdM.

- Vous connaissez le code PIN requis pour déverrouiller la carte à puce.

- La carte à puce a été insérée dans le lecteur.

Procédure

- Ouvrez l'interface Web IdM dans le navigateur.

Cliquez sur Log In Using Certificate.

Si la boîte de dialogue Password Required s'ouvre, ajoutez le code PIN pour déverrouiller la carte à puce et cliquez sur le bouton OK.

La boîte de dialogue User Identification Request s'ouvre.

Si la carte à puce contient plus d'un certificat, sélectionnez le certificat que vous souhaitez utiliser pour l'authentification dans la liste déroulante située sous Choose a certificate to present as identification.

- Cliquez sur le bouton OK.

Vous êtes maintenant connecté avec succès à l'interface Web IdM.

2.10. Se connecter à GDM en utilisant l'authentification par carte à puce sur un client IdM

Le Gnome Desktop Manager (GDM) nécessite une authentification. Vous pouvez utiliser votre mot de passe, mais vous pouvez également utiliser une carte à puce pour l'authentification.

Cette section décrit l'authentification par carte à puce pour accéder à GDM.

Conditions préalables

- Le système a été configuré pour l'authentification par carte à puce. Pour plus de détails, voir Configuration du client IdM pour l'authentification par carte à puce.

- La carte à puce contient votre certificat et votre clé privée.

- Le compte d'utilisateur est membre du domaine IdM.

Le certificat de la carte à puce correspond à l'entrée de l'utilisateur :

- Affecter le certificat à une entrée utilisateur particulière. Pour plus de détails, voir Ajouter un certificat à une entrée utilisateur dans l'interface Web Id M ou Ajouter un certificat à une entrée utilisateur dans l'interface CLI IdM.

- Les données de mappage de certificats appliquées au compte. Pour plus de détails, voir Règles de mappage de certificats pour la configuration de l'authentification par carte à puce.

Procédure

- Insérez la carte à puce dans le lecteur.

- Saisissez le code PIN de la carte à puce.

- Cliquez sur Sign In.

Vous êtes connecté avec succès au système RHEL et vous disposez d'un TGT fourni par le serveur IdM.

Verification steps

Dans la fenêtre Terminal, entrez

klistet vérifiez le résultat :$ klist Ticket cache: KEYRING:persistent:1358900015:krb_cache_TObtNMd Default principal: example.user@REDHAT.COM Valid starting Expires Service principal 04/20/2020 13:58:24 04/20/2020 23:58:24 krbtgt/EXAMPLE.COM@EXAMPLE.COM renew until 04/27/2020 08:58:15

2.11. Utilisation de l'authentification par carte à puce avec la commande su

Le passage à un autre utilisateur nécessite une authentification. Vous pouvez utiliser un mot de passe ou un certificat. Cette section décrit l'utilisation de votre carte à puce avec la commande su. Cela signifie qu'après avoir entré la commande su, vous êtes invité à saisir le code PIN de la carte à puce.

Conditions préalables

Votre serveur et votre client IdM ont été configurés pour l'authentification par carte à puce.

- La carte à puce contient votre certificat et votre clé privée. Voir Stocker un certificat sur une carte à puce

- La carte est insérée dans le lecteur et connectée à l'ordinateur.

Procédure

Dans une fenêtre de terminal, changez d'utilisateur à l'aide de la commande

su:$ su - example.user PIN for smart_card

Si la configuration est correcte, vous êtes invité à saisir le code PIN de la carte à puce.

Chapitre 3. Configuration des certificats émis par ADCS pour l'authentification par carte à puce dans IdM

Ce scénario décrit la situation suivante :

- Votre déploiement est basé sur une confiance inter-forêts entre Identity Management (IdM) et Active Directory (AD).

- Vous souhaitez autoriser l'authentification par carte à puce pour les utilisateurs dont les comptes sont stockés dans AD.

- Les certificats sont créés et stockés dans Active Directory Certificate Services (ADCS).

Pour une vue d'ensemble de l'authentification par carte à puce, voir Comprendre l'authentification par carte à puce.

La configuration s'effectue selon les étapes suivantes :

- Copie des certificats d'autorité de certification et d'utilisateur d'Active Directory vers le serveur et le client IdM

- Configuration du serveur IdM et des clients pour l'authentification par carte à puce à l'aide de certificats ADCS

- Conversion d'un fichier PFX (PKCS#12) pour pouvoir stocker le certificat et la clé privée dans la carte à puce

- Configuration des délais d'attente dans le fichier sssd.conf

- Création de règles de mappage de certificats pour l'authentification par carte à puce

Conditions préalables

La gestion des identités (IdM) et la confiance dans Active Directory (AD) sont installées

Pour plus de détails, voir Installer la confiance entre IdM et AD.

- Active Directory Certificate Services (ADCS) est installé et les certificats pour les utilisateurs sont générés

3.1. Paramètres du serveur Windows requis pour la configuration de la confiance et l'utilisation du certificat

Cette section résume ce qui doit être configuré sur Windows Server :

- Active Directory Certificate Services (ADCS) est installé

- L'autorité de certification est créée

- [Facultatif] Si vous utilisez l'inscription Web de l'autorité de certification, les services d'information Internet (IIS) doivent être configurés

Exporter le certificat :

-

La clé doit avoir

2048bits ou plus - Inclure une clé privée

Vous aurez besoin d'un certificat au format suivant : Échange d'informations personnelles -

PKCS #12(.PFX)- Activer la confidentialité des certificats

3.2. Copier des certificats à partir d'Active Directory à l'aide de sftp

Pour pouvoir utiliser l'authentification par carte à puce, vous devez copier les fichiers de certificats suivants :

-

Un certificat d'autorité de certification racine au format

CER:adcs-winserver-ca.cersur votre serveur IdM. -

Un certificat d'utilisateur avec une clé privée au format

PFX:aduser1.pfxsur un client IdM.

Cette procédure suppose que l'accès SSH est autorisé. Si SSH n'est pas disponible, l'utilisateur doit copier le fichier du serveur AD vers le serveur IdM et le client.

Procédure

Connectez-vous à partir de the IdM server et copiez le certificat racine de

adcs-winserver-ca.cersur le serveur IdM :root@idmserver ~]# sftp Administrator@winserver.ad.example.com Administrator@winserver.ad.example.com's password: Connected to Administrator@winserver.ad.example.com. sftp> cd <Path to certificates> sftp> ls adcs-winserver-ca.cer aduser1.pfx sftp> sftp> get adcs-winserver-ca.cer Fetching <Path to certificates>/adcs-winserver-ca.cer to adcs-winserver-ca.cer <Path to certificates>/adcs-winserver-ca.cer 100% 1254 15KB/s 00:00 sftp quit

Connectez-vous à partir de the IdM client et copiez le certificat d'utilisateur de

aduser1.pfxsur le client :[root@client1 ~]# sftp Administrator@winserver.ad.example.com Administrator@winserver.ad.example.com's password: Connected to Administrator@winserver.ad.example.com. sftp> cd /<Path to certificates> sftp> get aduser1.pfx Fetching <Path to certificates>/aduser1.pfx to aduser1.pfx <Path to certificates>/aduser1.pfx 100% 1254 15KB/s 00:00 sftp quit

Le certificat de l'autorité de certification est stocké dans le serveur IdM et les certificats des utilisateurs sont stockés sur la machine du client.

3.3. Configuration du serveur IdM et des clients pour l'authentification par carte à puce à l'aide de certificats ADCS

Vous devez configurer le serveur IdM (Identity Management) et les clients pour pouvoir utiliser l'authentification par carte à puce dans l'environnement IdM. IdM inclut les scripts ipa-advise qui effectuent tous les changements nécessaires :

- installer les paquets nécessaires

- il configure le serveur et les clients IdM

- copier les certificats de l'autorité de certification dans les emplacements prévus

Vous pouvez exécuter ipa-advise sur votre serveur IdM.

Cette procédure décrit

-

Sur un serveur IdM : Préparation du script

ipa-advisepour configurer votre serveur IdM pour l'authentification par carte à puce. -

Sur un serveur IdM : Préparation du script

ipa-advisepour configurer votre client IdM pour l'authentification par carte à puce. -

Sur un serveur IdM : Appliquer le script du serveur

ipa-advisesur le serveur IdM en utilisant le certificat AD. - Déplacement du script client vers la machine client IdM.

-

Sur un client IdM : Appliquer le script du client

ipa-advisesur le client IdM en utilisant le certificat AD.

Conditions préalables

- Le certificat a été copié sur le serveur IdM.

- Obtenir le ticket Kerberos.

- Connectez-vous en tant qu'utilisateur disposant de droits d'administration.

Procédure

Sur le serveur IdM, utilisez le script

ipa-advisepour configurer un client :[root@idmserver ~]# ipa-advise config-client-for-smart-card-auth > sc_client.sh

Sur le serveur IdM, utilisez le script

ipa-advisepour configurer un serveur :[root@idmserver ~]# ipa-advise config-server-for-smart-card-auth > sc_server.sh

Sur le serveur IdM, exécuter le script :

[root@idmserver ~]# sh -x sc_server.sh adcs-winserver-ca.cer

- Il configure le serveur HTTP Apache de l'IdM.

- Il active la cryptographie à clé publique pour l'authentification initiale dans Kerberos (PKINIT) sur le centre de distribution de clés (KDC).

- Il configure l'interface Web IdM pour qu'elle accepte les demandes d'autorisation de carte à puce.

Copiez le script

sc_client.shsur le système client :[root@idmserver ~]# scp sc_client.sh root@client1.idm.example.com:/root Password: sc_client.sh 100% 2857 1.6MB/s 00:00

Copiez le certificat Windows sur le système client :

[root@idmserver ~]# scp adcs-winserver-ca.cer root@client1.idm.example.com:/root Password: adcs-winserver-ca.cer 100% 1254 952.0KB/s 00:00

Sur le système client, exécutez le script client :

[root@idmclient1 ~]# sh -x sc_client.sh adcs-winserver-ca.cer

Le certificat de l'autorité de certification est installé dans le bon format sur le serveur IdM et les systèmes clients, et l'étape suivante consiste à copier les certificats des utilisateurs sur la carte à puce elle-même.

3.4. Conversion du fichier PFX

Avant d'enregistrer le fichier PFX (PKCS#12) dans la carte à puce, vous devez

- convertir le fichier au format PEM

- extraire la clé privée et le certificat dans deux fichiers différents

Conditions préalables

- Le fichier PFX est copié sur la machine du client IdM.

Procédure

Sur le client IdM, dans le format PEM :

[root@idmclient1 ~]# openssl pkcs12 -in aduser1.pfx -out aduser1_cert_only.pem -clcerts -nodes Enter Import Password:

Extraire la clé dans un fichier séparé :

[root@idmclient1 ~]# openssl pkcs12 -in adduser1.pfx -nocerts -out adduser1.pem > aduser1.key

Extraire le certificat public dans un fichier séparé :

[root@idmclient1 ~]# openssl pkcs12 -in adduser1.pfx -clcerts -nokeys -out aduser1_cert_only.pem > aduser1.crt

À ce stade, vous pouvez enregistrer les adresses aduser1.key et aduser1.crt dans la carte à puce.

3.5. Installation d'outils de gestion et d'utilisation des cartes à puce

Pour configurer votre carte à puce, vous avez besoin d'outils qui peuvent générer des certificats et les stocker sur une carte à puce.

Vous devez :

-

Installez le paquet

gnutls-utils, qui vous aide à gérer les certificats. -

Installez le paquetage

opensc, qui fournit un ensemble de bibliothèques et d'utilitaires pour travailler avec des cartes à puce. -

Démarrez le service

pcscd, qui communique avec le lecteur de cartes à puce.

Procédure

Installez les paquets

openscetgnutls-utils:# dnf -y install opensc gnutls-utils

Démarrez le service

pcscd.# systemctl start pcscd

Vérifiez que le service pcscd est opérationnel.

3.6. Préparation de votre carte à puce et téléchargement de vos certificats et clés sur votre carte à puce

Cette section décrit la configuration de la carte à puce avec l'outil pkcs15-init, qui vous aide à configurer :

- Effacer votre carte à puce

- Définition de nouveaux codes PIN et de clés de déblocage de code PIN (PUK) en option

- Création d'un nouvel emplacement sur la carte à puce

- Stockage du certificat, de la clé privée et de la clé publique dans la fente

- Si nécessaire, verrouiller les paramètres de la carte à puce, car certaines cartes à puce nécessitent ce type de finalisation

L'outil pkcs15-init peut ne pas fonctionner avec toutes les cartes à puce. Vous devez utiliser les outils qui fonctionnent avec la carte à puce que vous utilisez.

Conditions préalables

Le paquet

opensc, qui comprend l'outilpkcs15-init, est installé.Pour plus de détails, voir Installation des outils de gestion et d'utilisation des cartes à puce.

- La carte est insérée dans le lecteur et connectée à l'ordinateur.

-

Vous disposez de la clé privée, de la clé publique et du certificat à stocker sur la carte à puce. Dans cette procédure,

testuser.key,testuserpublic.key, ettestuser.crtsont les noms utilisés pour la clé privée, la clé publique et le certificat. - Vous disposez du code PIN de l'utilisateur de votre carte à puce actuelle et du code PIN de l'agent de sécurité (SO-PIN).

Procédure

Effacez votre carte à puce et authentifiez-vous avec votre code PIN :

$ pkcs15-init --erase-card --use-default-transport-keys Using reader with a card: Reader name PIN [Security Officer PIN] required. Please enter PIN [Security Officer PIN]:La carte a été effacée.

Initialisez votre carte à puce, définissez votre code PIN et PUK d'utilisateur, ainsi que le code PIN et PUK de votre responsable de la sécurité :

$ pkcs15-init --create-pkcs15 --use-default-transport-keys \ --pin 963214 --puk 321478 --so-pin 65498714 --so-puk 784123 Using reader with a card: Reader nameL'outil

pcks15-initcrée un nouvel emplacement sur la carte à puce.Définir l'étiquette et l'ID d'authentification pour l'emplacement :

$ pkcs15-init --store-pin --label testuser \ --auth-id 01 --so-pin 65498714 --pin 963214 --puk 321478 Using reader with a card: Reader nameL'étiquette est définie sur une valeur lisible par l'homme, dans ce cas,

testuser. L'adresseauth-iddoit être composée de deux valeurs hexadécimales ; dans ce cas, elle est fixée à01.Stockez et étiquetez la clé privée dans le nouvel emplacement de la carte à puce :

$ pkcs15-init --store-private-key testuser.key --label testuser_key \ --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameNoteLa valeur que vous indiquez pour

--iddoit être la même lorsque vous stockez votre clé privée et votre certificat à l'étape suivante. Il est recommandé de spécifier votre propre valeur pour--id, sinon l'outil calculera une valeur plus complexe.Stockez et étiquetez le certificat dans le nouvel emplacement de la carte à puce :

$ pkcs15-init --store-certificate testuser.crt --label testuser_crt \ --auth-id 01 --id 01 --format pem --pin 963214 Using reader with a card: Reader name(Facultatif) Stockez et étiquetez la clé publique dans le nouvel emplacement de la carte à puce :

$ pkcs15-init --store-public-key testuserpublic.key --label testuserpublic_key --auth-id 01 --id 01 --pin 963214 Using reader with a card: Reader nameNoteSi la clé publique correspond à une clé privée ou à un certificat, indiquez le même ID que celui de la clé privée ou du certificat.

(Facultatif) Certaines cartes à puce exigent que vous finalisiez la carte en verrouillant les paramètres :

$ pkcs15-init -F

À ce stade, votre carte à puce comprend le certificat, la clé privée et la clé publique dans l'emplacement nouvellement créé. Vous avez également créé votre code PIN et PUK d'utilisateur ainsi que le code PIN et PUK de l'agent de sécurité.

3.7. Configuration des délais d'attente dans sssd.conf

L'authentification à l'aide d'un certificat de carte à puce peut prendre plus de temps que les délais par défaut utilisés par SSSD. L'expiration du délai peut être causée par :

- lecteur lent

- un transfert d'un dispositif physique vers un environnement virtuel

- trop de certificats stockés sur la carte à puce

- réponse lente du répondeur OCSP (Online Certificate Status Protocol) si OCSP est utilisé pour vérifier les certificats

Dans ce cas, vous pouvez prolonger les délais suivants dans le fichier sssd.conf, par exemple jusqu'à 60 secondes :

-

p11_child_timeout -

krb5_auth_timeout

Conditions préalables

- Vous devez être connecté en tant que root.

Procédure

Ouvrez le fichier

sssd.conf:[root@idmclient1 ~]# vim /etc/sssd/sssd.conf

Modifier la valeur de

p11_child_timeout:[pam] p11_child_timeout = 60

Modifier la valeur de

krb5_auth_timeout:[domain/IDM.EXAMPLE.COM] krb5_auth_timeout = 60

- Sauvegarder les paramètres.

Maintenant, l'interaction avec la carte à puce est autorisée pendant 1 minute (60 secondes) avant que l'authentification n'échoue avec un délai d'attente.

3.8. Création de règles de mappage de certificats pour l'authentification par carte à puce

Si vous souhaitez utiliser un seul certificat pour un utilisateur qui possède des comptes dans AD (Active Directory) et dans IdM (Identity Management), vous pouvez créer une règle de mappage des certificats sur le serveur IdM.

Après avoir créé une telle règle, l'utilisateur peut s'authentifier avec sa carte à puce dans les deux domaines.

Pour plus d'informations sur les règles de mappage des certificats, voir Règles de mappage des certificats pour la configuration de l'authentification sur les cartes à puce.

Chapitre 4. Règles de mappage des certificats pour la configuration de l'authentification sur les cartes à puce

Les règles de mappage de certificats sont un moyen pratique de permettre aux utilisateurs de s'authentifier à l'aide de certificats dans des scénarios où l'administrateur de la gestion des identités (IdM) n'a pas accès aux certificats de certains utilisateurs. Ce manque d'accès est généralement dû au fait que les certificats ont été délivrés par une autorité de certification externe. Un cas d'utilisation particulier est représenté par les certificats émis par le système de certification d'un Active Directory (AD) avec lequel le domaine IdM entretient une relation de confiance.

Les règles de mappage des certificats sont également pratiques si l'environnement IdM est vaste et que de nombreux utilisateurs utilisent des cartes à puce. Dans ce cas, l'ajout de certificats complets peut s'avérer compliqué. Le sujet et l'émetteur sont prévisibles dans la plupart des scénarios et donc plus faciles à ajouter à l'avance que le certificat complet. En tant qu'administrateur système, vous pouvez créer une règle de mappage de certificats et ajouter des données de mappage de certificats à une entrée utilisateur avant même qu'un certificat ne soit délivré à un utilisateur particulier. Une fois le certificat émis, l'utilisateur peut se connecter à l'aide du certificat, même si le certificat complet n'a pas encore été téléchargé dans l'entrée utilisateur.

En outre, comme les certificats doivent être renouvelés à intervalles réguliers, les règles de mappage des certificats réduisent la charge administrative. Lorsque le certificat d'un utilisateur est renouvelé, l'administrateur ne doit pas mettre à jour l'entrée de l'utilisateur. Par exemple, si le mappage est basé sur les valeurs Subject et Issuer, et si le nouveau certificat a le même sujet et le même émetteur que l'ancien, le mappage s'applique toujours. En revanche, si le certificat complet est utilisé, l'administrateur doit télécharger le nouveau certificat dans l'entrée utilisateur pour remplacer l'ancien.

Pour configurer le mappage des certificats :

- Un administrateur doit charger les données de mappage du certificat (généralement l'émetteur et le sujet) ou le certificat complet dans un compte utilisateur.

Un administrateur doit créer une règle de mappage de certificats pour permettre à un utilisateur de se connecter avec succès à l'IdM

- dont le compte contient une entrée de données de mappage de certificats

- dont la saisie des données de mappage du certificat correspond aux informations figurant sur le certificat

Pour plus d'informations sur les différents composants d'une règle de correspondance et sur la manière de les obtenir et de les utiliser, voir Composants d'une règle de correspondance des identités dans IdM et Obtention de l'émetteur d'un certificat en vue de son utilisation dans une règle de correspondance.

Ensuite, lorsque l'utilisateur final présente le certificat, stocké soit dans le système de fichiers, soit sur une carte à puce, l'authentification est réussie.

4.1. Règles de mappage des certificats pour les trusts avec les domaines Active Directory

Cette section décrit les différents cas d'utilisation du mappage de certificats qui sont possibles si un déploiement IdM est en relation de confiance avec un domaine Active Directory (AD).

Les règles de mappage des certificats sont un moyen pratique d'autoriser l'accès aux ressources IdM pour les utilisateurs qui possèdent des certificats de carte à puce émis par le système de certification AD de confiance. Selon la configuration d'AD, les scénarios suivants sont possibles :

- Si le certificat est émis par AD mais que l'utilisateur et le certificat sont stockés dans IdM, le mappage et l'ensemble du traitement de la demande d'authentification ont lieu du côté d'IdM. Pour plus de détails sur la configuration de ce scénario, voir Configuration du mappage des certificats pour les utilisateurs stockés dans IdM

Si l'utilisateur est enregistré dans AD, le traitement de la demande d'authentification a lieu dans AD. Il existe trois sous-cas différents :

- L'entrée utilisateur AD contient l'intégralité du certificat. Pour plus de détails sur la configuration de l'IdM dans ce scénario, voir Configuration du mappage de certificats pour les utilisateurs dont l'entrée utilisateur AD contient le certificat entier.

-

AD est configuré pour associer des certificats d'utilisateur à des comptes d'utilisateur. Dans ce cas, l'entrée utilisateur AD ne contient pas l'intégralité du certificat, mais un attribut appelé

altSecurityIdentities. Pour plus d'informations sur la configuration de l'IdM dans ce scénario, voir Configuration du mappage de certificats si AD est configuré pour mapper des certificats d'utilisateur sur des comptes d'utilisateur. -

L'entrée de l'utilisateur AD ne contient ni le certificat complet ni les données de mappage. Dans ce cas, la seule solution consiste à utiliser la commande

ipa idoverrideuser-addpour ajouter le certificat complet à l'ID override de l'utilisateur AD dans IdM. Pour plus de détails, voir Configuration du mappage de certificats si l'entrée de l'utilisateur AD ne contient pas de certificat ou de données de mappage.

.

4.2. Composants d'une règle de mappage d'identité dans IdM

Cette section décrit les composants d'un site identity mapping rule dans IdM et la manière de les configurer. Chaque composant a une valeur par défaut que vous pouvez remplacer. Vous pouvez définir les composants dans l'interface Web ou dans l'interface de ligne de commande. Dans la CLI, la règle de mappage d'identité est créée à l'aide de la commande ipa certmaprule-add.

- Règle de cartographie

Le composant règle de mappage associe (ou maps) un certificat à un ou plusieurs comptes d'utilisateurs. La règle définit un filtre de recherche LDAP qui associe un certificat au compte d'utilisateur voulu.

Les certificats délivrés par différentes autorités de certification (AC) peuvent avoir des propriétés différentes et être utilisés dans des domaines différents. C'est pourquoi l'IdM n'applique pas les règles de mappage de manière inconditionnelle, mais uniquement aux certificats appropriés. Les certificats appropriés sont définis à l'aide de matching rules.

Notez que si vous laissez l'option "mapping rule" vide, les certificats sont recherchés dans l'attribut

userCertificatesous la forme d'un fichier binaire encodé en DER.Définissez la règle de mappage dans le CLI en utilisant l'option

--maprule.- Règle de correspondance

Le composant règle de correspondance sélectionne un certificat auquel vous souhaitez appliquer la règle de correspondance. La règle de correspondance par défaut fait correspondre les certificats avec l'utilisation

digitalSignature keyetclientAuth extended key.Définissez la règle de correspondance dans le CLI en utilisant l'option

--matchrule.- Liste des domaines

La liste des domaines spécifie les domaines d'identité dans lesquels vous souhaitez que l'IdM recherche les utilisateurs lors du traitement des règles de mappage d'identité. Si l'option n'est pas spécifiée, l'IdM recherche les utilisateurs uniquement dans le domaine local auquel appartient le client IdM.

Définissez le domaine dans le CLI en utilisant l'option

--domain.- Priorité

Lorsque plusieurs règles s'appliquent à un certificat, la règle ayant la priorité la plus élevée est prioritaire. Toutes les autres règles sont ignorées.

- Plus la valeur numérique est faible, plus la priorité de la règle de mise en correspondance des identités est élevée. Par exemple, une règle de priorité 1 est plus prioritaire qu'une règle de priorité 2.

- Si une règle n'a pas de valeur de priorité définie, elle a la priorité la plus basse.

Définissez la priorité de la règle de mappage dans le CLI à l'aide de l'option

--priority.

Exemple de règle de mappage de certificats

Définir, à l'aide de la CLI, une règle de mappage de certificats appelée simple_rule qui autorise l'authentification d'un certificat émis par Smart Card CA de l'organisation EXAMPLE.ORG tant que le Subject de ce certificat correspond à une entrée certmapdata dans un compte d'utilisateur de l'IdM :

# ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=Smart Card CA,O=EXAMPLE.ORG' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})'4.3. Obtenir l'émetteur d'un certificat pour l'utiliser dans une règle de correspondance

Cette procédure décrit comment obtenir les informations relatives à l'émetteur d'un certificat afin de pouvoir les copier et les coller dans la règle de correspondance d'une règle de mappage de certificats. Pour obtenir le format de l'émetteur requis par une règle de correspondance, utilisez l'utilitaire openssl x509.

Conditions préalables

-

Vous disposez du certificat d'utilisateur au format

.pemou.crt

Procédure

Obtenez les informations sur l'utilisateur à partir du certificat. Utilisez l'utilitaire d'affichage et de signature de certificats

openssl x509avec :-

l'option

-nooutpour empêcher la sortie d'une version encodée de la requête -

l'option

-issuerpour éditer le nom de l'émetteur -

l'option

-inpour spécifier le nom du fichier d'entrée à partir duquel le certificat doit être lu l'option

-nameoptavec la valeurRFC2253pour afficher la sortie avec le nom distinctif relatif (RDN) le plus spécifique en premierSi le fichier d'entrée contient un certificat de gestion d'identité, la sortie de la commande montre que l'émetteur est défini à l'aide des informations de

Organisation:# openssl x509 -noout -issuer -in idm_user.crt -nameopt RFC2253 issuer=CN=Certificate Authority,O=REALM.EXAMPLE.COMSi le fichier d'entrée contient un certificat Active Directory, la sortie de la commande montre que l'émetteur est défini à l'aide des informations de

Domain Component:# openssl x509 -noout -issuer -in ad_user.crt -nameopt RFC2253 issuer=CN=AD-WIN2012R2-CA,DC=AD,DC=EXAMPLE,DC=COM

-

l'option

Optionnellement, pour créer une nouvelle règle de mappage dans le CLI basée sur une règle de correspondance qui spécifie que l'émetteur du certificat doit être le

AD-WIN2012R2-CAextrait du domainead.example.comet que le sujet du certificat doit correspondre à l'entréecertmapdatadans un compte d'utilisateur dans l'IdM :# ipa certmaprule-add simple_rule --matchrule '<ISSUER>CN=AD-WIN2012R2-CA,DC=AD,DC=EXAMPLE,DC=COM' --maprule '(ipacertmapdata=X509:<I>{issuer_dn!nss_x500}<S>{subject_dn!nss_x500})'

4.4. Ressources supplémentaires

-

Voir la page de manuel

sss-certmap(5).

Chapitre 5. Configuration de l'authentification par carte à puce avec la console web pour les utilisateurs gérés de manière centralisée

Configurer l'authentification par carte à puce dans la console web RHEL pour les utilisateurs qui sont gérés de manière centralisée par :

- Gestion de l'identité

- Active Directory, qui est relié à la gestion des identités dans le cadre de la confiance inter-forêts

Conditions préalables

- Le système pour lequel vous souhaitez utiliser l'authentification par carte à puce doit être membre d'un domaine Active Directory ou Identity Management.

Le certificat utilisé pour l'authentification par carte à puce doit être associé à un utilisateur particulier dans Identity Management ou Active Directory.

Pour plus de détails sur l'association d'un certificat à l'utilisateur dans la gestion des identités, voir Ajouter un certificat à une entrée utilisateur dans l'interface Web Id M ou Ajouter un certificat à une entrée utilisateur dans l'interface CLI IdM.

5.1. Authentification par carte à puce pour les utilisateurs gérés de manière centralisée