Gestion des certificats dans IdM

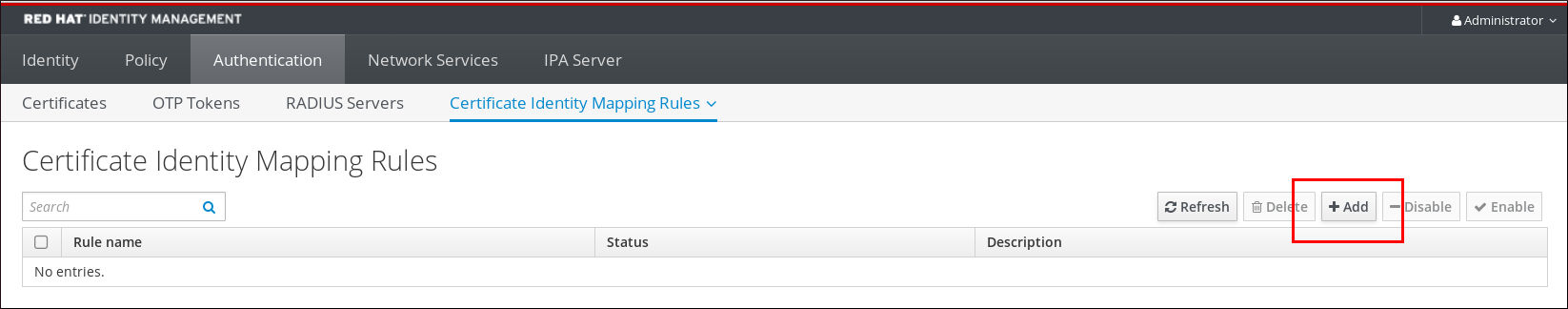

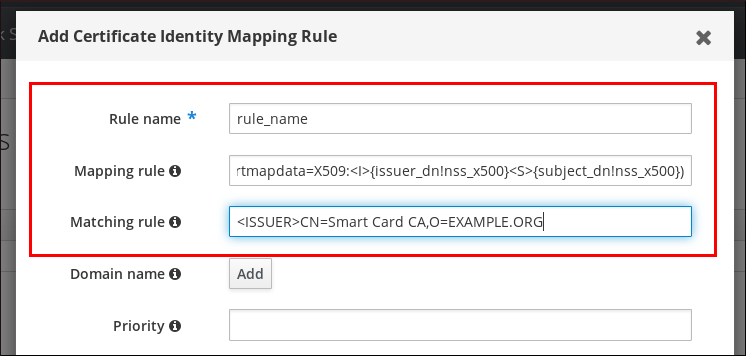

Délivrance de certificats, configuration de l'authentification par certificat et contrôle de la validité des certificats

Résumé

certmonger, l'outil certutil ou les Ansible Playbooks. Pour remplacer les certificats du serveur web et du serveur LDAP des serveurs IdM, vous devez effectuer des actions manuelles.

Rendre l'open source plus inclusif

Red Hat s'engage à remplacer les termes problématiques dans son code, sa documentation et ses propriétés Web. Nous commençons par ces quatre termes : master, slave, blacklist et whitelist. En raison de l'ampleur de cette entreprise, ces changements seront mis en œuvre progressivement au cours de plusieurs versions à venir. Pour plus de détails, voir le message de notre directeur technique Chris Wright.

Fournir un retour d'information sur la documentation de Red Hat

Nous apprécions vos commentaires sur notre documentation. Faites-nous savoir comment nous pouvons l'améliorer.

Soumettre des commentaires sur des passages spécifiques

- Consultez la documentation au format Multi-page HTML et assurez-vous que le bouton Feedback apparaît dans le coin supérieur droit après le chargement complet de la page.

- Utilisez votre curseur pour mettre en évidence la partie du texte que vous souhaitez commenter.

- Cliquez sur le bouton Add Feedback qui apparaît près du texte en surbrillance.

- Ajoutez vos commentaires et cliquez sur Submit.

Soumettre des commentaires via Bugzilla (compte requis)

- Connectez-vous au site Web de Bugzilla.

- Sélectionnez la version correcte dans le menu Version.

- Saisissez un titre descriptif dans le champ Summary.

- Saisissez votre suggestion d'amélioration dans le champ Description. Incluez des liens vers les parties pertinentes de la documentation.

- Cliquez sur Submit Bug.

Chapitre 1. Les certificats de clé publique dans la gestion de l'identité

Ce chapitre décrit les certificats de clé publique X.509, qui sont utilisés pour authentifier les utilisateurs, les hôtes et les services dans le cadre de la gestion des identités (IdM). Outre l'authentification, les certificats X.509 permettent également la signature numérique et le cryptage afin de garantir la confidentialité, l'intégrité et la non-répudiation.

Un certificat contient les informations suivantes :

- Le sujet que le certificat authentifie.

- L'émetteur, c'est-à-dire l'autorité de certification qui a signé le certificat.

- Les dates de début et de fin de validité du certificat.

- Les utilisations valides du certificat.

- La clé publique du sujet.

Un message crypté par la clé publique ne peut être décrypté que par la clé privée correspondante. Alors qu'un certificat et la clé publique qu'il contient peuvent être rendus publics, l'utilisateur, l'hôte ou le service doit garder sa clé privée secrète.

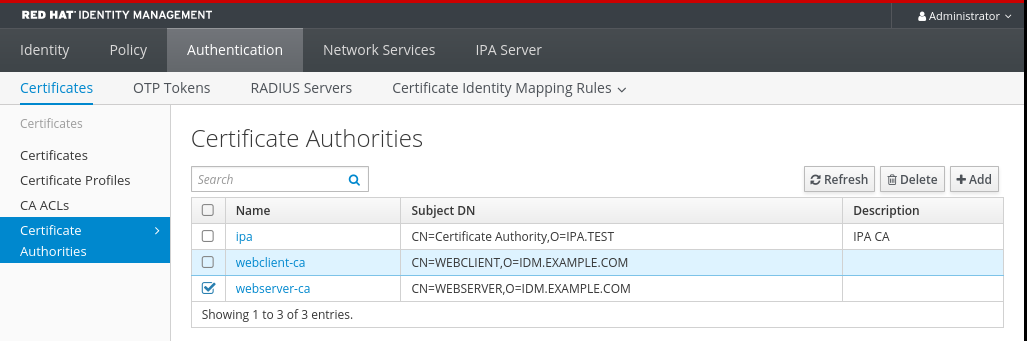

1.1. Autorités de certification dans l'IdM

Les autorités de certification fonctionnent selon une hiérarchie de confiance. Dans un environnement IdM doté d'une autorité de certification (AC) interne, tous les hôtes, utilisateurs et services IdM font confiance aux certificats signés par l'AC. Outre cette autorité de certification racine, l'IdM prend en charge des sousautorités de certification auxquelles l'autorité de certification racine a accordé la possibilité de signer des certificats à leur tour. Souvent, les certificats que ces sous-AC peuvent signer sont des certificats d'un type spécifique, par exemple des certificats VPN. Enfin, IdM prend en charge l'utilisation d'AC externes. Le tableau ci-dessous présente les spécificités de l'utilisation des différents types d'AC dans l'IdM.

Tableau 1.1. Comparaison de l'utilisation d'autorités de certification intégrées et externes dans la gestion de l'identité

| Nom de l'AC | Description | Utilisation | Liens utiles |

|---|---|---|---|

|

| Une AC intégrée basée sur le projet Dogtag en amont | Les autorités de certification intégrées peuvent créer, révoquer et émettre des certificats pour les utilisateurs, les hôtes et les services. | |

| Sous-activités de l'IdM |

Une AC intégrée subordonnée à l'AC |

Les sous-CA IdM sont des AC auxquelles l'AC | Restreindre une application à ne faire confiance qu'à un sous-ensemble de certificats |

| AC externes | Une AC externe est une AC autre que l'AC IdM intégrée ou ses sous-AAC. | Les outils IdM permettent d'ajouter ou de supprimer des certificats émis par ces autorités de certification à des utilisateurs, des services ou des hôtes. | Gestion des certificats signés en externe pour les utilisateurs, les hôtes et les services IdM |

Du point de vue du certificat, il n'y a pas de différence entre la signature par une autorité de certification IdM auto-signée et la signature externe.

Le rôle de l'AC comprend les objectifs suivants :

- Il délivre des certificats numériques.

- En signant un certificat, il certifie que le sujet nommé dans le certificat possède une clé publique. Le sujet peut être un utilisateur, un hôte ou un service.

- Il peut révoquer des certificats et fournit un état de révocation via les listes de révocation de certificats (CRL) et le protocole d'état des certificats en ligne (OCSP).

Ressources supplémentaires

1.2. Comparaison des certificats et de Kerberos

Les certificats remplissent une fonction similaire à celle des tickets Kerberos. Kerberos est un protocole d'authentification de réseau informatique qui fonctionne sur la base de tickets pour permettre aux nœuds communiquant sur un réseau non sécurisé de prouver leur identité les uns aux autres de manière sécurisée. Le tableau suivant présente une comparaison entre Kerberos et les certificats X.509 :

Tableau 1.2. Comparaison des certificats et de Kerberos

| Characteristic | Kerberos | X.509 |

|

| Oui | Oui |

|

| En option | Oui |

|

| En option | Oui |

|

| Symétrique | Asymétrique |

|

| Court (1 jour) | Longue (2 ans) |

Par défaut, Kerberos dans la gestion de l'identité ne garantit que l'identité des parties qui communiquent.

1.3. Avantages et inconvénients de l'utilisation de certificats pour l'authentification des utilisateurs dans l'IdM

Les avantages de l'utilisation de certificats pour l'authentification des utilisateurs dans le cadre de l'IdM sont notamment les suivants :

- Un code PIN qui protège la clé privée d'une carte à puce est généralement moins complexe et plus facile à mémoriser qu'un mot de passe classique.

- Selon l'appareil, une clé privée stockée sur une carte à puce ne peut pas être exportée. Cela offre une sécurité supplémentaire.

- Les cartes à puce peuvent rendre la déconnexion automatique : l'IdM peut être configuré pour déconnecter les utilisateurs lorsqu'ils retirent leur carte à puce du lecteur.

- Le vol de la clé privée nécessite un accès physique à la carte à puce, ce qui rend les cartes à puce sûres contre les attaques de piratage.

- L'authentification par carte à puce est un exemple d'authentification à deux facteurs : elle nécessite à la fois quelque chose que vous possédez (la carte) et quelque chose que vous connaissez (le code PIN).

- Les cartes à puce sont plus souples que les mots de passe car elles fournissent des clés qui peuvent être utilisées à d'autres fins, comme le cryptage du courrier électronique.

- L'utilisation de cartes à puce sur des machines partagées qui sont des clients IdM ne pose généralement pas de problèmes de configuration supplémentaires aux administrateurs système. En fait, l'authentification par carte à puce est un choix idéal pour les machines partagées.

Les inconvénients de l'utilisation de certificats pour l'authentification des utilisateurs dans le cadre de l'IdM sont notamment les suivants :

- Les utilisateurs peuvent perdre ou oublier leur carte à puce ou leur certificat et se retrouver bloqués.

- Une erreur de saisie du code PIN à plusieurs reprises peut entraîner le blocage de la carte.

- Il y a généralement une étape intermédiaire entre la demande et l'autorisation par une sorte de responsable de la sécurité ou d'approbateur. Dans IdM, le responsable de la sécurité ou l'administrateur doit exécuter la commande ipa cert-request.

- Les cartes à puce et les lecteurs ont tendance à être spécifiques à un vendeur et à un pilote : bien qu'un grand nombre de lecteurs puissent être utilisés pour différentes cartes, une carte à puce d'un vendeur spécifique peut ne pas fonctionner dans le lecteur d'un autre vendeur ou dans un type de lecteur pour lequel elle n'a pas été conçue.

- Les certificats et les cartes à puce ont une courbe d'apprentissage abrupte pour les administrateurs.

Chapitre 2. Gestion des certificats pour les utilisateurs, les hôtes et les services à l'aide de l'autorité de certification IdM intégrée

Ce chapitre décrit comment gérer les certificats dans la gestion des identités (IdM) à l'aide de l'autorité de certification intégrée, de l'autorité de certification ipa et de ses sous-autorités de certification.

Ce chapitre contient les sections suivantes :

- Demande de nouveaux certificats pour un utilisateur, un hôte ou un service à l'aide de l'interface Web IdM.

Demande de nouveaux certificats pour un utilisateur, un hôte ou un service auprès de l'autorité de certification IdM à l'aide de la CLI IdM :

-

Pour un exemple spécifique de demande d'un nouveau certificat d'utilisateur auprès de l'autorité de certification IdM à l'aide de l'utilitaire

certutilet de son exportation vers un client IdM, voir Demande d'un nouveau certificat d'utilisateur et exportation vers le client.

-

Pour un exemple spécifique de demande d'un nouveau certificat d'utilisateur auprès de l'autorité de certification IdM à l'aide de l'utilitaire

- Demande de nouveaux certificats pour un utilisateur, un hôte ou un service auprès de l'autorité de certification IdM à l'aide d'openssl

Vous pouvez également demander de nouveaux certificats pour un service à l'autorité de certification IdM à l'aide de l'utilitaire certmonger. Pour plus d'informations, voir Demande de nouveaux certificats pour un service auprès de l'autorité de certification IdM à l'aide de certmonger.

Conditions préalables

Votre déploiement IdM contient une autorité de certification intégrée :

- Pour plus d'informations sur la planification des services de l'autorité de certification dans IdM, voir Planification des services de l'autorité de certification.

- Pour plus d'informations sur l'installation d'un serveur IdM avec DNS intégré et AC intégrée en tant qu'autorité de certification racine, voir Installation d'un serveur IdM : Avec DNS intégré, avec une autorité de certification intégrée comme autorité de certification racine

- Pour plus d'informations sur l'installation d'un serveur IdM avec DNS intégré et une autorité de certification externe en tant qu'autorité de certification racine, voir Installation d'un serveur IdM : Avec DNS intégré, avec une autorité de certification externe comme autorité de certification racine

- Pour plus d'informations sur l'installation d'un serveur IdM sans DNS intégré et avec une autorité de certification intégrée comme autorité de certification racine, voir Installation d'un serveur IdM : Sans DNS intégré, avec une autorité de certification intégrée comme autorité de certification racine.

[Facultatif] Votre déploiement IdM prend en charge les utilisateurs qui s'authentifient à l'aide d'un certificat :

- Pour savoir comment configurer votre déploiement IdM pour prendre en charge l'authentification des utilisateurs à l'aide d'un certificat stocké dans le système de fichiers du client IdM, voir Configuration de l'authentification à l'aide d'un certificat stocké sur le bureau d'un client IdM.

- Pour savoir comment configurer votre déploiement IdM pour prendre en charge l'authentification des utilisateurs à l'aide d'un certificat stocké sur une carte à puce insérée dans un client IdM, voir Configuration de la gestion des identités pour l'authentification par carte à puce.

- Pour savoir comment configurer votre déploiement IdM pour prendre en charge l'authentification des utilisateurs à l'aide de cartes à puce émises par un système de certificats Active Directory, voir Configuration des certificats émis par ADCS pour l'authentification par carte à puce dans IdM.

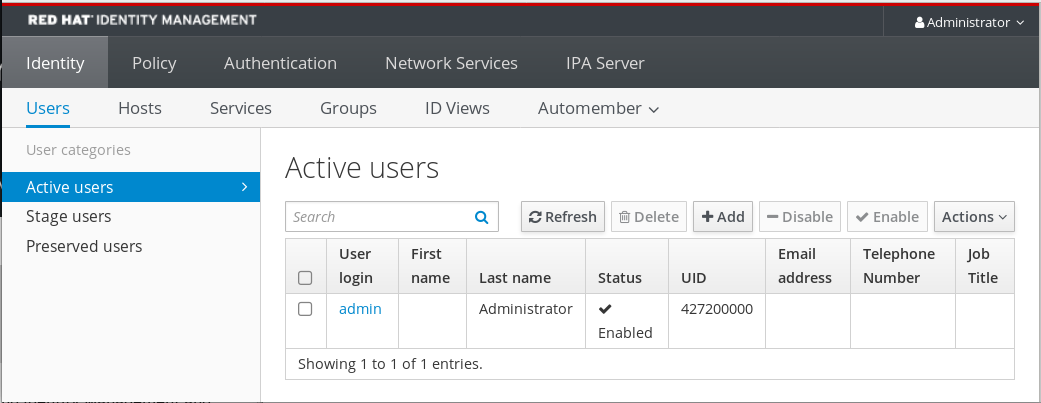

2.1. Demande de nouveaux certificats pour un utilisateur, un hôte ou un service à l'aide de l'interface Web IdM

Cette section décrit comment utiliser l'interface Web de gestion des identités (IdM) pour demander un nouveau certificat pour n'importe quelle entité IdM auprès des autorités de certification (AC) IdM intégrées : l'AC ipa ou l'une de ses sous-AAC.

Les entités de l'IdM comprennent

- Utilisateurs

- Hosts

- Services

Les services sont généralement exécutés sur des nœuds de service dédiés sur lesquels les clés privées sont stockées. La copie de la clé privée d'un service sur le serveur IdM n'est pas considérée comme sûre. Par conséquent, lorsque vous demandez un certificat pour un service, créez la demande de signature de certificat (CSR) sur le nœud de service.

Conditions préalables

- Votre déploiement IdM contient une autorité de certification intégrée.

- Vous êtes connecté à l'interface Web IdM en tant qu'administrateur IdM.

Procédure

-

Sous l'onglet

Identity, sélectionnez le sous-ongletUsers,HostsouServices. Cliquez sur le nom de l'utilisateur, de l'hôte ou du service pour ouvrir sa page de configuration.

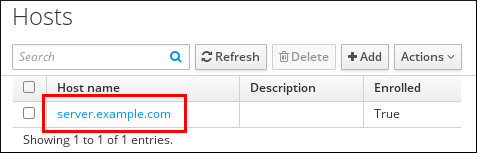

Figure 2.1. Liste des hôtes

- Cliquez sur Actions → Nouveau certificat.

- Facultatif : Sélectionnez l'autorité de certification émettrice et l'ID de profil.

-

Suivez les instructions d'utilisation de l'utilitaire de ligne de commande (CLI)

certutilà l'écran. - Cliquez sur Issue.

2.2. Demande de nouveaux certificats pour un utilisateur, un hôte ou un service auprès de l'autorité de certification IdM à l'aide de certutil

Vous pouvez utiliser l'utilitaire certutil pour demander un certificat pour un utilisateur, un hôte ou un service de gestion d'identité (IdM) dans des situations IdM standard. Pour s'assurer qu'un alias Kerberos d'hôte ou de service peut utiliser un certificat, utilisez plutôt l'utilitaire openssl pour demander un certificat.

Cette section décrit comment demander un certificat pour un utilisateur, un hôte ou un service IdM à ipa, l'autorité de certification (AC) IdM, en utilisant certutil.

Les services sont généralement exécutés sur des nœuds de service dédiés sur lesquels les clés privées sont stockées. La copie de la clé privée d'un service sur le serveur IdM n'est pas considérée comme sûre. Par conséquent, lorsque vous demandez un certificat pour un service, créez la demande de signature de certificat (CSR) sur le nœud de service.

Conditions préalables

- Votre déploiement IdM contient une autorité de certification intégrée.

- Vous êtes connecté à l'interface de ligne de commande (CLI) d'IdM en tant qu'administrateur d'IdM.

Procédure

Créez un répertoire temporaire pour la base de données des certificats :

# mkdir ~/certdb/

Créez une nouvelle base de données temporaire de certificats, par exemple :

# certutil -N -d ~/certdb/Créez la CSR et redirigez la sortie vers un fichier. Par exemple, pour créer une CSR pour un certificat de 4096 bits et définir l'objet à CN=server.example.com,O=EXAMPLE.COM:

# certutil -R -d ~/certdb/ -a -g 4096 -s \N-CN=server.example.com,O=EXAMPLE.COM\N- server.example.com > certificate_request.csr

Soumettre le fichier de demande de certificat à l'autorité de certification fonctionnant sur le serveur IdM. Indiquer le principal Kerberos à associer au certificat nouvellement émis :

# ipa cert-request certificate_request.csr --principal=host/server.example.com

La commande

ipa cert-requestdans IdM utilise les valeurs par défaut suivantes :Le profil de certificat

caIPAserviceCertPour sélectionner un profil personnalisé, utilisez l'option

--profile-id.L'autorité de certification racine de l'IdM intégrée,

ipaPour sélectionner un sous-CA, utilisez l'option

--ca.

Ressources supplémentaires

-

Voir le résultat de la commande

ipa cert-request --help. - Voir Création et gestion des profils de certificats dans la gestion des identités.

2.3. Demande de nouveaux certificats pour un utilisateur, un hôte ou un service auprès de l'autorité de certification IdM à l'aide d'openssl

Vous pouvez utiliser l'utilitaire openssl pour demander un certificat pour un hôte ou un service de gestion d'identité (IdM) si vous voulez vous assurer que l'alias Kerberos de l'hôte ou du service peut utiliser le certificat. Dans les situations standard, il est préférable de demander un nouveau certificat à l'aide de l'utilitaire certutil.

Cette section décrit comment demander un certificat pour un hôte ou un service IdM à ipa, l'autorité de certification IdM, en utilisant openssl.

Les services sont généralement exécutés sur des nœuds de service dédiés sur lesquels les clés privées sont stockées. La copie de la clé privée d'un service sur le serveur IdM n'est pas considérée comme sûre. Par conséquent, lorsque vous demandez un certificat pour un service, créez la demande de signature de certificat (CSR) sur le nœud de service.

Conditions préalables

- Votre déploiement IdM contient une autorité de certification intégrée.

- Vous êtes connecté à l'interface de ligne de commande (CLI) d'IdM en tant qu'administrateur d'IdM.

Procédure

- Créez un ou plusieurs alias pour votre principal Kerberos test/server.example.com. Par exemple, test1/server.example.com et test2/server.example.com.

Dans le CSR, ajoutez un subjectAltName pour dnsName (server.example.com) et otherName (test2/server.example.com). Pour ce faire, configurez le fichier

openssl.confpour qu'il contienne la ligne suivante spécifiant l'UPN otherName et subjectAltName :otherName=1.3.6.1.4.1.311.20.2.3;UTF8:test2/server.example.com@EXAMPLE.COM DNS.1 = server.example.com

Créez une demande de certificat à l'aide de

openssl:openssl req -new -newkey rsa :2048 -keyout test2service.key -sha256 -nodes -out certificate_request.csr -config openssl.conf

Soumettre le fichier de demande de certificat à l'autorité de certification fonctionnant sur le serveur IdM. Indiquer le principal Kerberos à associer au certificat nouvellement émis :

# ipa cert-request certificate_request.csr --principal=host/server.example.com

La commande

ipa cert-requestdans IdM utilise les valeurs par défaut suivantes :Le profil de certificat

caIPAserviceCertPour sélectionner un profil personnalisé, utilisez l'option

--profile-id.L'autorité de certification racine de l'IdM intégrée,

ipaPour sélectionner un sous-CA, utilisez l'option

--ca.

Ressources supplémentaires

-

Voir le résultat de la commande

ipa cert-request --help. - Voir Création et gestion des profils de certificats dans la gestion des identités.

2.4. Ressources supplémentaires

Chapitre 3. Gestion des certificats signés en externe pour les utilisateurs, les hôtes et les services IdM

Ce chapitre explique comment utiliser l'interface de ligne de commande (CLI) de Identity Management (IdM) et l'interface Web IdM pour ajouter ou supprimer des certificats d'utilisateur, d'hôte ou de service émis par une autorité de certification (AC) externe.

3.1. Ajout d'un certificat délivré par une autorité de certification externe à un utilisateur, un hôte ou un service IdM à l'aide de la CLI IdM

En tant qu'administrateur de la gestion des identités (IdM), vous pouvez ajouter un certificat signé en externe au compte d'un utilisateur, d'un hôte ou d'un service IdM à l'aide de la CLI de la gestion des identités (IdM).

Conditions préalables

- Vous avez obtenu le ticket d'attribution de ticket d'un utilisateur administratif.

Procédure

Pour ajouter un certificat à un utilisateur IdM, entrez :

$ ipa user-add-cert user --certificate=MIQTPrajQAwg...La commande vous demande de spécifier les informations suivantes :

- Le nom de l'utilisateur

- Le certificat DER encodé en Base64

Au lieu de copier et de coller le contenu du certificat dans la ligne de commande, vous pouvez convertir le certificat au format DER, puis le réencoder en Base64. Par exemple, pour ajouter le certificat user_cert.pem à user, entrez :

$ ipa user-add-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

Vous pouvez lancer la commande ipa user-add-cert de manière interactive en l'exécutant sans ajouter d'options.

Pour ajouter un certificat à un hôte IdM, entrez :

-

ipa host-add-cert

Pour ajouter un certificat à un service IdM, entrez :

-

ipa service-add-cert

3.2. Ajout d'un certificat délivré par une autorité de certification externe à un utilisateur, un hôte ou un service IdM à l'aide de l'interface Web IdM

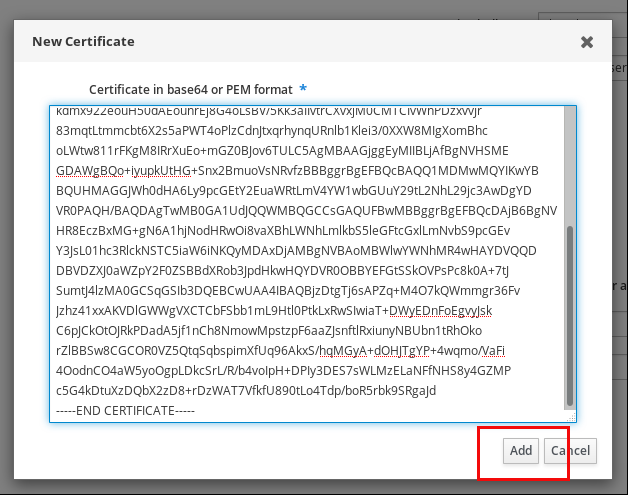

En tant qu'administrateur de la gestion des identités (IdM), vous pouvez ajouter un certificat signé en externe au compte d'un utilisateur, d'un hôte ou d'un service IdM à l'aide de l'interface Web de la gestion des identités (IdM).

Conditions préalables

- Vous êtes connecté à l'interface Web de gestion des identités (IdM) en tant qu'utilisateur administratif.

Procédure

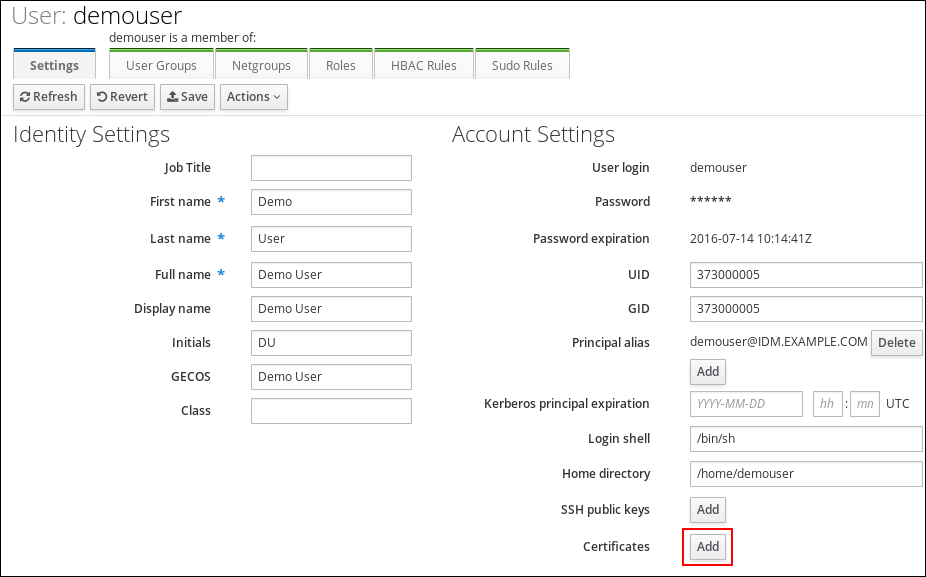

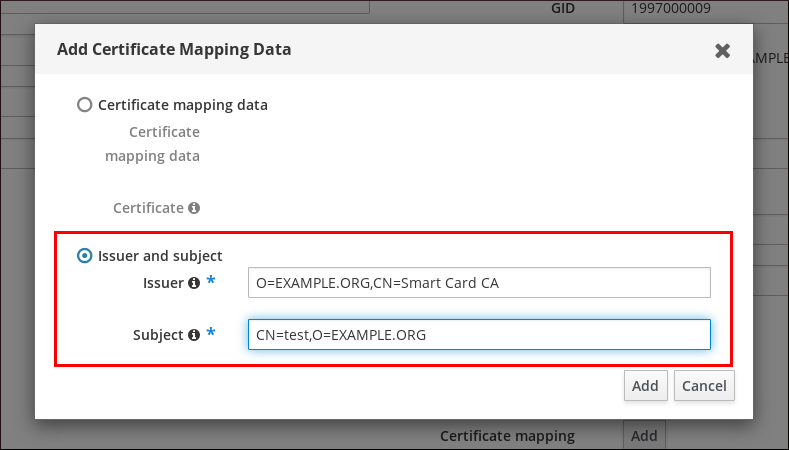

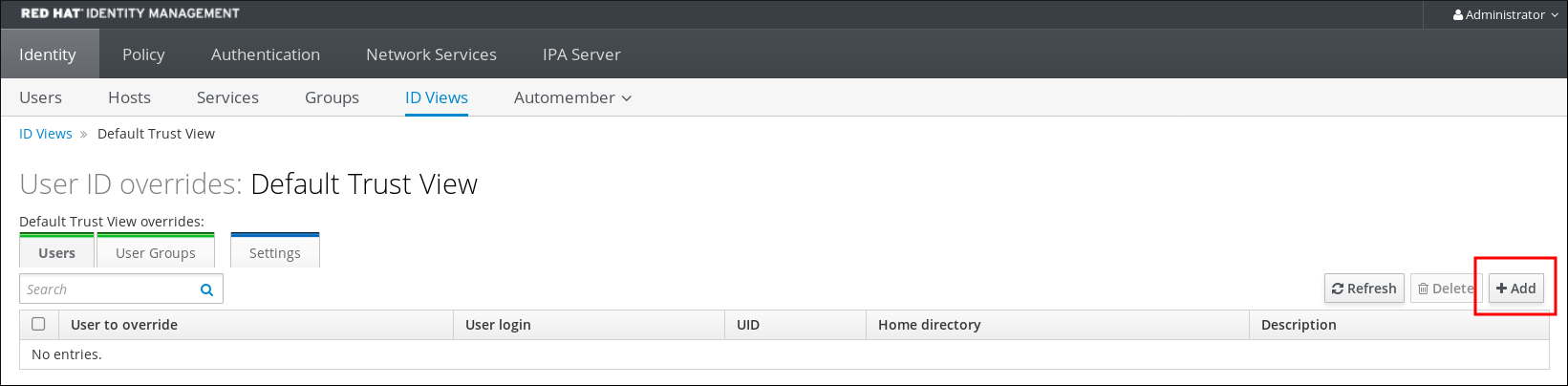

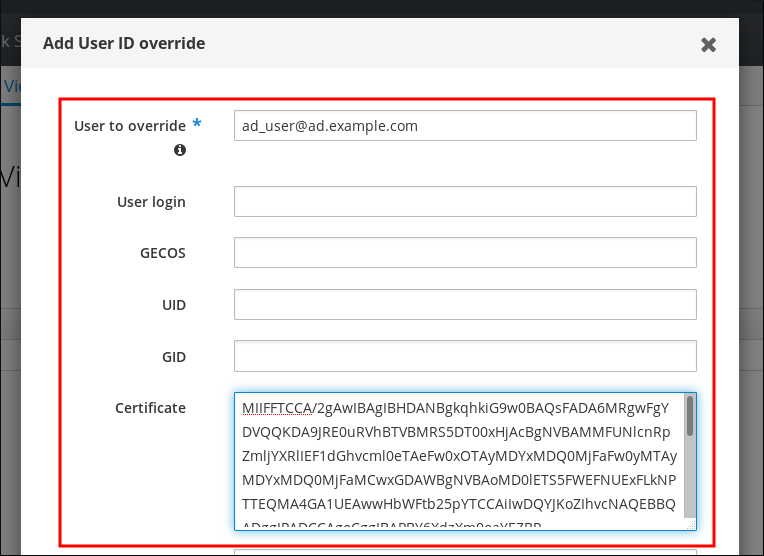

-

Ouvrez l'onglet

Identityet sélectionnez le sous-ongletUsers,HostsouServices. - Cliquez sur le nom de l'utilisateur, de l'hôte ou du service pour ouvrir sa page de configuration.

Cliquez sur Ajouter à côté de l'entrée

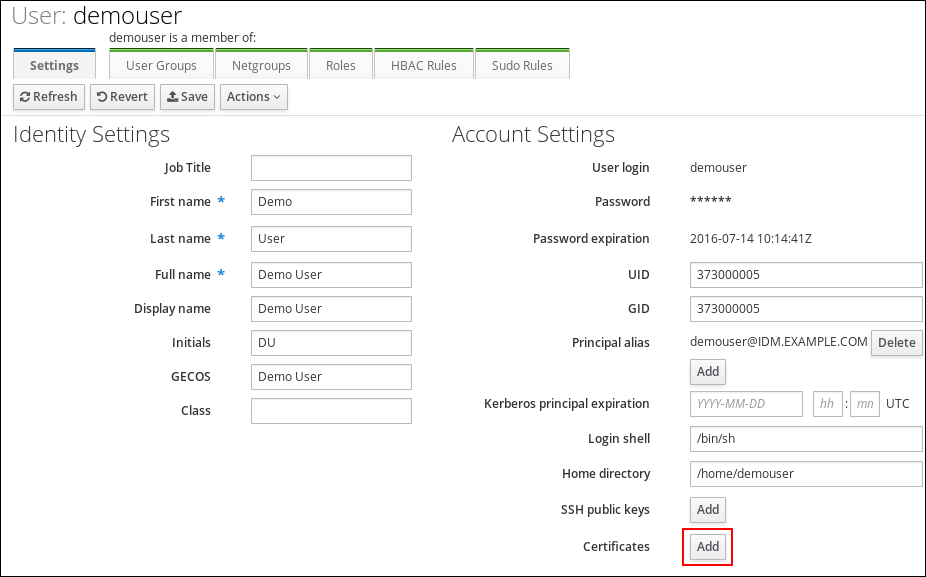

Certificates.Figure 3.1. Ajouter un certificat à un compte d'utilisateur

- Collez le certificat au format Base64 ou PEM dans le champ de texte, puis cliquez sur Ajouter.

- Cliquez sur Sauvegarder pour enregistrer les modifications.

3.3. Suppression d'un certificat émis par une autorité de certification externe à partir d'un compte d'utilisateur, d'hôte ou de service IdM à l'aide de la CLI IdM

En tant qu'administrateur de la gestion des identités (IdM), vous pouvez supprimer un certificat signé en externe du compte d'un utilisateur, d'un hôte ou d'un service IdM à l'aide de la CLI de la gestion des identités (IdM).

Conditions préalables

- Vous avez obtenu le ticket d'attribution de ticket d'un utilisateur administratif.

Procédure

Pour supprimer un certificat d'un utilisateur IdM, entrez :

$ ipa user-remove-cert user --certificate=MIQTPrajQAwg...La commande vous demande de spécifier les informations suivantes :

- Le nom de l'utilisateur

- Le certificat DER encodé en Base64

Au lieu de copier et de coller le contenu du certificat dans la ligne de commande, vous pouvez convertir le certificat au format DER, puis le réencoder en Base64. Par exemple, pour supprimer le certificat user_cert.pem de user, entrez :

$ ipa user-remove-cert user --certificate="$(openssl x509 -outform der -in user_cert.pem | base64 -w 0)"

Vous pouvez lancer la commande ipa user-remove-cert de manière interactive en l'exécutant sans ajouter d'options.

Pour supprimer un certificat d'un hôte IdM, entrez :

-

ipa host-remove-cert

Pour supprimer un certificat d'un service IdM, entrez :

-

ipa service-remove-cert

3.4. Suppression d'un certificat émis par une autorité de certification externe d'un compte d'utilisateur, d'hôte ou de service IdM à l'aide de l'interface Web IdM

En tant qu'administrateur de la gestion des identités (IdM), vous pouvez supprimer un certificat signé en externe du compte d'un utilisateur, d'un hôte ou d'un service IdM à l'aide de l'interface Web de la gestion des identités (IdM).

Conditions préalables

- Vous êtes connecté à l'interface Web de gestion des identités (IdM) en tant qu'utilisateur administratif.

Procédure

-

Ouvrez l'onglet

Identityet sélectionnez le sous-ongletUsers,HostsouServices. - Cliquez sur le nom de l'utilisateur, de l'hôte ou du service pour ouvrir sa page de configuration.

- Cliquez sur les Actions en regard du certificat à supprimer, puis sélectionnez Supprimer.

- Cliquez sur Sauvegarder pour enregistrer les modifications.

3.5. Ressources supplémentaires

Chapitre 4. Convertir les formats de certificats pour qu'ils fonctionnent avec l'IdM

Cette histoire d'utilisateur décrit comment s'assurer qu'en tant qu'administrateur du système IdM, vous utilisez le format correct d'un certificat avec des commandes IdM spécifiques. Ceci est utile, par exemple, dans les situations suivantes :

- Vous êtes en train de charger un certificat externe dans un profil d'utilisateur. Pour plus d'informations, voir Conversion d'un certificat externe à charger dans un compte utilisateur IdM.

- Vous utilisez un certificat d'autorité de certification externe lorsque vous configurez le serveur IdM pour l'authentification par carte à puce ou lorsque vous configurez le client IdM pour l'authentification par carte à puce afin que les utilisateurs puissent s'authentifier auprès d'IdM à l'aide de cartes à puce dotées de certificats émis par l'autorité de certification externe.

- Vous exportez un certificat d'une base de données NSS dans un format PKCS #12 qui comprend à la fois le certificat et la clé privée. Pour plus de détails, voir Exportation d'un certificat et d'une clé privée d'une base de données NSS vers un fichier PKCS #12.

4.1. Formats et encodages des certificats dans l'IdM

L'authentification par certificat, y compris l'authentification par carte à puce dans l'IdM, se fait en comparant le certificat présenté par l'utilisateur avec le certificat ou les données du certificat qui sont stockés dans le profil IdM de l'utilisateur.

Configuration du système

Ce qui est stocké dans le profil IdM est uniquement le certificat, et non la clé privée correspondante. Lors de l'authentification, l'utilisateur doit également montrer qu'il est en possession de la clé privée correspondante. Pour ce faire, l'utilisateur présente soit un fichier PKCS #12 contenant à la fois le certificat et la clé privée, soit deux fichiers : l'un contenant le certificat et l'autre la clé privée.

Par conséquent, les processus tels que le chargement d'un certificat dans un profil d'utilisateur n'acceptent que les fichiers de certificat qui ne contiennent pas la clé privée.

De même, lorsqu'un administrateur système vous fournit un certificat d'une autorité de certification externe, il ne fournit que les données publiques : le certificat sans la clé privée. L'utilitaire ipa-advise permettant de configurer le serveur IdM ou le client IdM pour l'authentification par carte à puce s'attend à ce que le fichier d'entrée contienne le certificat de l'autorité de certification externe, mais pas la clé privée.

Encodage des certificats

Il existe deux encodages de certificats courants : Privacy-enhanced Electronic Mail (PEM) et Distinguished Encoding Rules (DER). Le format base64 est presque identique au format PEM, mais il ne contient pas l'en-tête et le pied de page -----BEGIN CERTIFICATE-----/-----END CERTIFICATE-----.

Un certificat qui a été encodé à l'aide de DER est un fichier de certificat numérique X509 binaire. En tant que fichier binaire, le certificat n'est pas lisible par l'homme. Les fichiers DER utilisent parfois l'extension de nom de fichier .der, mais les fichiers portant les extensions .crt et .cer contiennent aussi parfois des certificats DER. Les fichiers DER contenant des clés peuvent être nommés .key.

Un certificat qui a été encodé à l'aide de PEM Base64 est un fichier lisible par l'homme. Le fichier contient des données blindées ASCII (Base64) préfixées par une ligne "-----BEGIN ...". Les fichiers PEM utilisent parfois l'extension de nom de fichier .pem, mais les fichiers avec les extensions de nom de fichier .crt et .cer contiennent aussi parfois des certificats PEM. Les fichiers PEM contenant des clés peuvent être nommés .key.

Les différentes commandes ipa ont des limitations différentes en ce qui concerne les types de certificats qu'elles acceptent. Par exemple, la commande ipa user-add-cert n'accepte que les certificats encodés au format base64, tandis que ipa-server-certinstall accepte les certificats PEM, DER, PKCS #7, PKCS #8 et PKCS #12.

Tableau 4.1. Encodage des certificats

| Format d'encodage | Lisible par l'homme | Extensions de nom de fichier courantes | Exemples de commandes IdM acceptant le format d'encodage |

|---|---|---|---|

| PEM/base64 | Oui | .pem, .crt, .cer | ipa user-add-cert, ipa-server-certinstall, .. |

| DER | Non | .der, .crt, .cer | ipa-server-certinstall, .. |

Les commandes et formats de certificats dans l'IdM répertorient d'autres commandes ipa avec les formats de certificats acceptés par les commandes.

Authentification de l'utilisateur

Lorsqu'il utilise l'interface web pour accéder à l'IdM, l'utilisateur prouve qu'il est en possession de la clé privée correspondant au certificat, les deux étant stockés dans la base de données du navigateur.

Lorsqu'il utilise le CLI pour accéder à IdM, l'utilisateur prouve qu'il est en possession de la clé privée correspondant au certificat par l'une des méthodes suivantes :

L'utilisateur ajoute, comme valeur du paramètre

X509_user_identityde la commandekinit -X, le chemin d'accès au module de carte à puce connecté à la carte à puce qui contient à la fois le certificat et la clé :$ kinit -X X509_user_identity='PKCS11:opensc-pkcs11.so'idm_userL'utilisateur ajoute deux fichiers comme valeurs du paramètre

X509_user_identityde la commandekinit -X, l'un contenant le certificat et l'autre la clé privée :$ kinit -X X509_user_identity='FILE:`/path/to/cert.pem,/path/to/cert.key`'idm_user

Commandes de certificats utiles

Pour afficher les données du certificat, telles que le sujet et l'émetteur :

$ openssl x509 -noout -text -in ca.pemComparer en quoi deux certificats diffèrent :

$ diff cert1.crt cert2.crtPour comparer les lignes sur lesquelles deux certificats diffèrent, les résultats étant affichés sur deux colonnes :

$ diff cert1.crt cert2.crt -y4.2. Conversion d'un certificat externe pour le charger dans un compte d'utilisateur IdM

Cette section explique comment s'assurer qu'un certificat externe est correctement encodé et formaté avant de l'ajouter à une entrée utilisateur.

4.2.1. Conditions préalables

-

Si votre certificat a été émis par une autorité de certification Active Directory et utilise le codage

PEM, assurez-vous que le fichierPEMa été converti au formatUNIX. Pour convertir un fichier, utilisez l'utilitairedos2unixfourni par le paquetage éponyme.

4.2.2. Conversion d'un certificat externe dans le CLI IdM et chargement dans un compte utilisateur IdM

Le site IdM CLI n'accepte qu'un certificat PEM dont la première et la dernière ligne (-----BEGIN CERTIFICATE----- et -----END CERTIFICATE-----) ont été supprimées.

Suivez cette procédure pour convertir un certificat externe au format PEM et l'ajouter à un compte utilisateur IdM à l'aide de la CLI IdM.

Procédure

Convertir le certificat au format

PEM:Si votre certificat est au format

DER:$ openssl x509 -in cert.crt -inform der -outform pem -out cert.pemSi votre fichier est au format

PKCS #12, dont les extensions courantes sont.pfxet.p12, et qu'il contient un certificat, une clé privée et éventuellement d'autres données, extrayez le certificat à l'aide de l'utilitaireopenssl pkcs12. Lorsque vous y êtes invité, saisissez le mot de passe protégeant la clé privée stockée dans le fichier :$ openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:

Obtenir les informations d'identification de l'administrateur :

$ kinit adminAjoutez le certificat au compte d'utilisateur à l'aide du site

IdM CLIen suivant l'une des méthodes suivantes :Supprimez la première et la dernière ligne (-----BEGIN CERTIFICATE----- et -----END CERTIFICATE-----) du fichier

PEMà l'aide de l'utilitairesedavant d'ajouter la chaîne à la commandeipa user-add-cert:$ ipa user-add-cert some_user --certificate="$(sed -e '/BEGIN CERTIFICATE/d;/END CERTIFICATE/d' cert.pem)"Copiez et collez le contenu du fichier de certificat sans les première et dernière lignes (-----BEGIN CERTIFICATE----- et -----END CERTIFICATE-----) dans la commande

ipa user-add-cert:$ ipa user-add-cert some_user --certificate=MIIDlzCCAn gAwIBAgIBATANBgkqhki...NoteVous ne pouvez pas transmettre directement à la commande

ipa user-add-certun fichierPEMcontenant le certificat, sans supprimer au préalable la première et la dernière ligne (-----BEGIN CERTIFICATE----- et -----END CERTIFICATE-----) :$ ipa user-add-cert some_user --cert=some_user_cert.pemCette commande entraîne le message d'erreur "ipa : ERROR : Base64 decoding failed : Incorrect padding".

Optionnellement, vérifier si le certificat a été accepté par le système :

[idm_user@r8server]$ ipa user-show some_user

4.2.3. Conversion d'un certificat externe dans l'interface web IdM pour le charger dans un compte utilisateur IdM

Suivez cette procédure pour convertir un certificat externe au format PEM et l'ajouter à un compte utilisateur IdM dans l'interface web IdM.

Procédure

A l'aide de

CLI, convertissez le certificat au formatPEM:Si votre certificat est au format

DER:$ openssl x509 -in cert.crt -inform der -outform pem -out cert.pemSi votre fichier est au format

PKCS #12, dont les extensions courantes sont.pfxet.p12, et qu'il contient un certificat, une clé privée et éventuellement d'autres données, extrayez le certificat à l'aide de l'utilitaireopenssl pkcs12. Lorsque vous y êtes invité, saisissez le mot de passe protégeant la clé privée stockée dans le fichier :$ openssl pkcs12 -in cert_and_key.p12 -clcerts -nokeys -out cert.pem Enter Import Password:

-

Ouvrez le certificat dans un éditeur et copiez-en le contenu. Vous pouvez inclure les lignes d'en-tête et de pied de page "-----BEGIN CERTIFICATE-----" et "-----END CERTIFICATE-----", mais ce n'est pas nécessaire, car les formats

PEMetbase64sont tous deux acceptés par l'interface utilisateur Web de l'IdM. - Dans l'interface web IdM, connectez-vous en tant que responsable de la sécurité.

-

Allez à

Identity→Users→some_user. -

Cliquez sur

Addà côté deCertificates. - Collez le contenu du certificat au format PEM dans la fenêtre qui s'ouvre.

-

Cliquez sur

Add.

Si le certificat a été accepté par le système, il figure parmi les Certificates dans le profil de l'utilisateur.

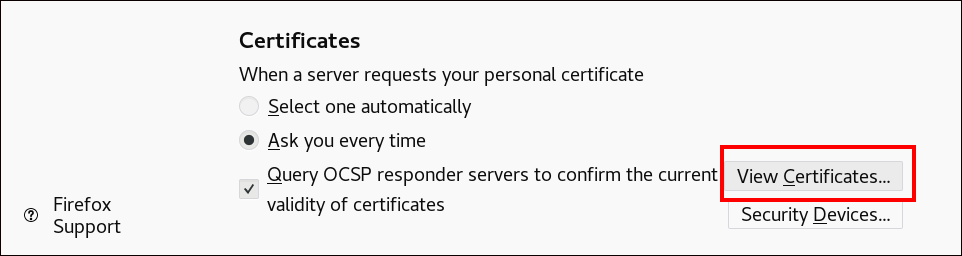

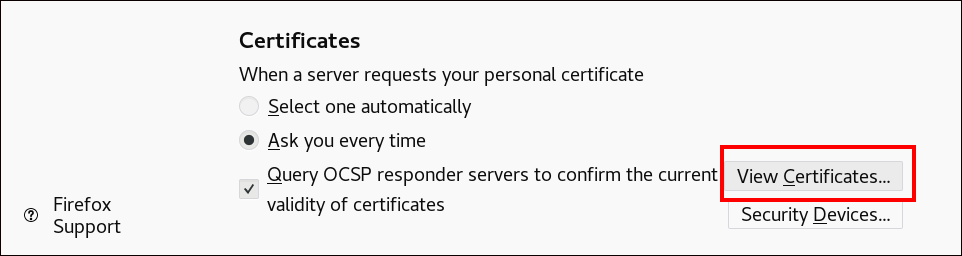

4.3. Préparation du chargement d'un certificat dans le navigateur

Avant d'importer un certificat d'utilisateur dans le navigateur, assurez-vous que le certificat et la clé privée correspondante sont au format PKCS #12. Deux situations courantes nécessitent des préparatifs supplémentaires :

- Le certificat se trouve dans une base de données NSS. Pour savoir comment procéder dans ce cas, voir Exportation d'un certificat et d'une clé privée d'une base de données NSS vers un fichier PKCS #12.

-

Le certificat et la clé privée se trouvent dans deux fichiers

PEMdistincts. Pour savoir comment procéder dans cette situation, voir Combiner les fichiers PEM de certificat et de clé privée en un fichier PKCS #12.

Ensuite, pour importer le certificat de l'autorité de certification au format PEM et le certificat de l'utilisateur au format PKCS #12 dans le navigateur, suivez les procédures de Configuration d'un navigateur pour activer l'authentification par certificat et Authentification à l'interface utilisateur Web de gestion d'identité avec un certificat en tant qu'utilisateur de gestion d'identité.

4.3.1. Exportation d'un certificat et d'une clé privée d'une base de données NSS dans un fichier PKCS #12

Procédure

Utilisez la commande

pk12utilpour exporter le certificat de la base de données NSS au formatPKCS12. Par exemple, pour exporter le certificat avec le pseudonymesome_userde la base de données NSS stockée dans le répertoire~/certdbvers le fichier~/some_user.p12:$ pk12util -d~/certdb-o~/some_user.p12-n some_user Enter Password or Pin for "NSS Certificate DB": Enter password for PKCS12 file: Re-enter password: pk12util: PKCS12 EXPORT SUCCESSFULDéfinissez les autorisations appropriées pour le fichier

.p12:# chmod 600 ~/some_user.p12Comme le fichier

PKCS #12contient également la clé privée, il doit être protégé pour éviter que d'autres utilisateurs ne l'utilisent. Sinon, ils pourraient usurper l'identité de l'utilisateur.

4.3.2. Combinaison des fichiers PEM de certificats et de clés privées en un fichier PKCS #12

Cette section décrit comment combiner un certificat et la clé correspondante stockés dans des fichiers PEM distincts dans un fichier PKCS #12.

Procédure

Pour combiner un certificat stocké dans

certfile.ceret une clé stockée danscertfile.keydans un fichiercertfile.p12qui contient à la fois le certificat et la clé :$ openssl pkcs12 -export -in certfile.cer -inkey certfile.key -out certfile.p12

4.4. Commandes et formats liés aux certificats dans l'IdM

Le tableau des commandes et formats de certificats IdM présente les commandes liées aux certificats dans IdM avec les formats acceptables.

Tableau 4.2. Commandes et formats des certificats IdM

| Commandement | Formats acceptables | Notes |

|---|---|---|

|

| certificat PEM base64 | |

|

| Certificat PEM et DER ; chaîne de certificats PKCS#7 ; PKCS#8 et clé privée brute ; certificat et clé privée PKCS#12 | |

|

| DER ; PEM ; PKCS#7 | |

|

| Certificat PEM et DER ; chaîne de certificats PKCS#7 | |

|

| Certificat PEM et DER ; chaîne de certificats PKCS#7 | |

|

| N/A |

Crée le fichier |

|

| N/A |

Crée le fichier |

|

| N/A |

Crée le fichier |

|

| N/A |

Crée le fichier |

Chapitre 5. Création et gestion de profils de certificats dans la gestion des identités

Les profils de certificats sont utilisés par l'autorité de certification (AC) lors de la signature des certificats pour déterminer si une demande de signature de certificat (CSR) est acceptable et, le cas échéant, quelles sont les caractéristiques et les extensions présentes sur le certificat. Un profil de certificat est associé à l'émission d'un type particulier de certificat. En combinant les profils de certificats et les listes de contrôle d'accès (ACL) de l'autorité de certification, vous pouvez définir et contrôler l'accès aux profils de certificats personnalisés.

Les procédures décrivant la création de profils de certificats utilisent les certificats S/MIME à titre d'exemple. Certains programmes de messagerie électronique prennent en charge le courrier électronique signé et crypté numériquement à l'aide du protocole Secure Multipurpose Internet Mail Extension (S/MIME). L'utilisation de S/MIME pour signer ou crypter des messages électroniques exige que l'expéditeur du message dispose d'un certificat S/MIME.

- Qu'est-ce qu'un profil de certificat ?

- Création d'un profil de certificat

- Qu'est-ce qu'une liste de contrôle d'accès CA ?

- Définition d'une CA ACL pour contrôler l'accès aux profils de certificats

- Utilisation des profils de certificats et des listes de contrôle de l'autorité de certification pour émettre des certificats

- Modification d'un profil de certificat

- Paramètres de configuration du profil de certificat

5.1. Qu'est-ce qu'un profil de certificat ?

Vous pouvez utiliser les profils de certificat pour déterminer le contenu des certificats, ainsi que les contraintes liées à l'émission des certificats, telles que les suivantes :

- Algorithme de signature à utiliser pour chiffrer la demande de signature du certificat.

- La validité par défaut du certificat.

- Les motifs de révocation qui peuvent être utilisés pour révoquer un certificat.

- Si le nom commun du mandant est copié dans le champ du nom alternatif du sujet.

- Les caractéristiques et les extensions qui doivent figurer sur le certificat.

Un profil de certificat unique est associé à l'émission d'un type particulier de certificat. Vous pouvez définir différents profils de certificats pour les utilisateurs, les services et les hôtes dans l'IdM. L'IdM inclut par défaut les profils de certificats suivants :

-

caIPAserviceCert -

IECUserRoles -

KDCs_PKINIT_Certs(utilisé en interne)

En outre, vous pouvez créer et importer des profils personnalisés, qui vous permettent d'émettre des certificats à des fins spécifiques. Par exemple, vous pouvez limiter l'utilisation d'un profil particulier à un seul utilisateur ou à un seul groupe, empêchant ainsi les autres utilisateurs et groupes d'utiliser ce profil pour émettre un certificat à des fins d'authentification. Pour créer des profils de certificats personnalisés, utilisez la commande ipa certprofile.

Ressources supplémentaires

-

Voir la commande

ipa help certprofile.

5.2. Création d'un profil de certificat

Cette procédure décrit comment créer un profil de certificat via la ligne de commande en créant un fichier de configuration de profil pour demander des certificats S/MIME.

Procédure

Créer un profil personnalisé en copiant un profil par défaut existant :

$ ipa certprofile-show --out smime.cfg caIPAserviceCert ------------------------------------------------ Profile configuration stored in file 'smime.cfg' ------------------------------------------------ Profile ID: caIPAserviceCert Profile description: Standard profile for network services Store issued certificates: TRUE

Ouvrez le fichier de configuration du profil nouvellement créé dans un éditeur de texte.

$ vi smime.cfg

Remplacez

Profile IDpar un nom qui reflète l'utilisation du profil, par exemplesmime.NoteLorsque vous importez un profil nouvellement créé, le champ

profileId, s'il est présent, doit correspondre à l'identifiant spécifié dans la ligne de commande.Mettez à jour la configuration de l'extension Extended Key Usage. La configuration par défaut de l'extension Extended Key Usage concerne l'authentification du serveur et du client TLS. Par exemple, pour S/MIME, l'Extended Key Usage doit être configuré pour la protection du courrier électronique :

policyset.serverCertSet.7.default.params.exKeyUsageOIDs=1.3.6.1.5.5.7.3.4

Importer le nouveau profil :

$ ipa certprofile-import smime --file smime.cfg \ --desc "S/MIME certificates" --store TRUE ------------------------ Imported profile "smime" ------------------------ Profile ID: smime Profile description: S/MIME certificates Store issued certificates: TRUE

Verification steps

Vérifiez que le nouveau profil de certificat a été importé :

$ ipa certprofile-find ------------------ 4 profiles matched ------------------ Profile ID: caIPAserviceCert Profile description: Standard profile for network services Store issued certificates: TRUE Profile ID: IECUserRoles Profile description: User profile that includes IECUserRoles extension from request Store issued certificates: TRUE Profile ID: KDCs_PKINIT_Certs Profile description: Profile for PKINIT support by KDCs Store issued certificates: TRUE Profile ID: smime Profile description: S/MIME certificates Store issued certificates: TRUE ---------------------------- Number of entries returned 4 ----------------------------

Ressources supplémentaires

-

Voir

ipa help certprofile. - Voir RFC 5280, section 4.2.1.12.

5.3. Qu'est-ce qu'une liste de contrôle d'accès CA ?

Les règles de la liste de contrôle d'accès de l'autorité de certification (CA ACL) définissent quels profils peuvent être utilisés pour délivrer des certificats à quels mandants. Vous pouvez utiliser les listes de contrôle d'accès de l'autorité de certification à cette fin, par exemple :

- Déterminer quel utilisateur, hôte ou service peut recevoir un certificat avec un profil particulier

- Déterminer quelle autorité de certification de l'IdM ou quelle sous autorité de certification est autorisée à délivrer le certificat

Par exemple, à l'aide d'ACL, vous pouvez limiter l'utilisation d'un profil destiné aux employés travaillant dans un bureau situé à Londres aux seuls utilisateurs membres du groupe d'utilisateurs IdM lié au bureau de Londres.

L'utilitaire ipa caacl pour la gestion des règles CA ACL permet aux utilisateurs privilégiés d'ajouter, d'afficher, de modifier ou de supprimer une CA ACL spécifiée.

Ressources supplémentaires

-

Voir

ipa help caacl.

5.4. Définition d'une CA ACL pour contrôler l'accès aux profils de certificats

Cette procédure décrit comment utiliser l'utilitaire caacl pour définir une règle de liste de contrôle d'accès (ACL) à l'autorité de certification afin d'autoriser les utilisateurs d'un groupe à accéder à un profil de certificat personnalisé. Dans ce cas, la procédure décrit comment créer un groupe d'utilisateurs S/MIME et une liste de contrôle d'accès à l'autorité de certification pour permettre aux utilisateurs de ce groupe d'accéder au modèle de certificat smime.

Conditions préalables

- Assurez-vous d'avoir obtenu les informations d'identification de l'administrateur IdM.

Procédure

Créez un nouveau groupe pour les utilisateurs du profil de certificat :

$ ipa group-add smime_users_group --------------------------------- Added group "smime users group" --------------------------------- Group name: smime_users_group GID: 75400001

Créez un nouvel utilisateur à ajouter au groupe

smime_user_group:$ ipa user-add smime_user First name: smime Last name: user ---------------------- Added user "smime_user" ---------------------- User login: smime_user First name: smime Last name: user Full name: smime user Display name: smime user Initials: TU Home directory: /home/smime_user GECOS: smime user Login shell: /bin/sh Principal name: smime_user@IDM.EXAMPLE.COM Principal alias: smime_user@IDM.EXAMPLE.COM Email address: smime_user@idm.example.com UID: 1505000004 GID: 1505000004 Password: False Member of groups: ipausers Kerberos keys available: False

Ajouter le

smime_userau groupesmime_users_group:$ ipa group-add-member smime_users_group --users=smime_user Group name: smime_users_group GID: 1505000003 Member users: smime_user ------------------------- Number of members added 1 -------------------------

Créez l'ACL CA pour permettre aux utilisateurs du groupe d'accéder au profil de certificat :

$ ipa caacl-add smime_acl ------------------------ Added CA ACL "smime_acl" ------------------------ ACL name: smime_acl Enabled: TRUE

Ajoutez le groupe d'utilisateurs à la CAL :

$ ipa caacl-add-user smime_acl --group smime_users_group ACL name: smime_acl Enabled: TRUE User Groups: smime_users_group ------------------------- Number of members added 1 -------------------------

Ajoutez le profil de certificat à la liste de contrôle de l'autorité de certification :

$ ipa caacl-add-profile smime_acl --certprofile smime ACL name: smime_acl Enabled: TRUE Profiles: smime User Groups: smime_users_group ------------------------- Number of members added 1 -------------------------

Verification steps

Affichez les détails de l'ACL CA que vous avez créée :

$ ipa caacl-show smime_acl ACL name: smime_acl Enabled: TRUE Profiles: smime User Groups: smime_users_group ...

Ressources supplémentaires

-

Voir la page de manuel

ipa. -

Voir

ipa help caacl.

5.5. Utilisation des profils de certificats et des listes de contrôle de l'autorité de certification pour émettre des certificats

Vous pouvez demander des certificats à l'aide d'un profil de certificat lorsque les listes de contrôle d'accès (CA ACL) de l'autorité de certification l'autorisent. Cette procédure décrit comment demander un certificat S/MIME pour un utilisateur utilisant un profil de certificat personnalisé auquel l'accès a été accordé via une liste de contrôle d'accès de l'autorité de certification.

Conditions préalables

- Votre profil de certificat a été créé.

- Une liste de contrôle CA a été créée pour permettre à l'utilisateur d'utiliser le profil de certificat requis pour demander un certificat.

Vous pouvez contourner la vérification de la CAL si l'utilisateur qui exécute la commande cert-request:

-

Est l'utilisateur de

admin. -

A l'autorisation de

Request Certificate ignoring CA ACLs.

Procédure

Générer une demande de certificat pour l'utilisateur. Par exemple, en utilisant OpenSSL :

$ openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout private.key -out cert.csr -subj '/CN=smime_user'

Demander un nouveau certificat pour l'utilisateur à l'autorité de certification IdM :

$ ipa cert-request cert.csr --principal=smime_user --profile-id=smime

L'option --ca sub-CA_name peut être ajoutée à la commande pour demander le certificat à une autorité de certification secondaire plutôt qu'à l'autorité de certification racine.

Verification steps

Vérifiez que le certificat nouvellement émis est attribué à l'utilisateur :

$ ipa user-show user User login: user ... Certificate: MIICfzCCAWcCAQA... ...

Ressources supplémentaires

-

Voir la page de manuel

ipa(a). -

Voir la commande

ipa help user-show. -

Voir la commande

ipa help cert-request. -

Voir la page de manuel

openssl(lssl).

5.6. Modification d'un profil de certificat

Cette procédure décrit comment modifier les profils de certificats directement via la ligne de commande à l'aide de la commande ipa certprofile-mod.

Procédure

Déterminez l'identifiant du profil de certificat que vous modifiez. Pour afficher tous les modèles de certificats actuellement stockés dans l'IdM :

# ipa certprofile-find ------------------ 4 profiles matched ------------------ Profile ID: caIPAserviceCert Profile description: Standard profile for network services Store issued certificates: TRUE Profile ID: IECUserRoles ... Profile ID: smime Profile description: S/MIME certificates Store issued certificates: TRUE -------------------------- Number of entries returned --------------------------

Modifiez la description du profil de certificat. Par exemple, si vous avez créé un modèle de certificat personnalisé pour les certificats S/MIME en utilisant un modèle existant, modifiez la description en fonction de la nouvelle utilisation :

# ipa certprofile-mod smime --desc "New certificate profile description" ------------------------------------ Modified Certificate Profile "smime" ------------------------------------ Profile ID: smime Profile description: New certificate profile description Store issued certificates: TRUEOuvrez votre fichier de profil de certificat client dans un éditeur de texte et modifiez-le en fonction de vos besoins :

# vi smime.cfg

Pour plus de détails sur les options qui peuvent être configurées dans le fichier de configuration du profil de certificat, voir Paramètres de configuration du profil de certificat.

Mettre à jour le fichier de configuration du profil de certificat existant :

# ipa certprofile-mod _profile_ID_ --file=smime.cfg

Verification steps

Vérifiez que le profil de certificat a été mis à jour :

$ ipa certprofile-show smime Profile ID: smime Profile description: New certificate profile description Store issued certificates: TRUE

Ressources supplémentaires

-

Voir la page de manuel

ipa(a). -

Voir

ipa help certprofile-mod.

5.7. Paramètres de configuration du profil de certificat

Les paramètres de configuration du profil de certificat sont stockés dans un fichier profile_name.cfg dans le répertoire du profil de l'autorité de certification, /var/lib/pki/pki-tomcat/ca/profiles/ca. Tous les paramètres d'un profil - valeurs par défaut, entrées, sorties et contraintes - sont configurés dans un seul ensemble de règles. Un ensemble de règles pour un profil de certificat porte le nom suivant policyset.policyName.policyNumber. Par exemple, pour l'ensemble de règles serverCertSet:

policyset.list=serverCertSet policyset.serverCertSet.list=1,2,3,4,5,6,7,8 policyset.serverCertSet.1.constraint.class_id=subjectNameConstraintImpl policyset.serverCertSet.1.constraint.name=Subject Name Constraint policyset.serverCertSet.1.constraint.params.pattern=CN=[^,]+,.+ policyset.serverCertSet.1.constraint.params.accept=true policyset.serverCertSet.1.default.class_id=subjectNameDefaultImpl policyset.serverCertSet.1.default.name=Subject Name Default policyset.serverCertSet.1.default.params.name=CN=$request.req_subject_name.cn$, OU=pki-ipa, O=IPA policyset.serverCertSet.2.constraint.class_id=validityConstraintImpl policyset.serverCertSet.2.constraint.name=Validity Constraint policyset.serverCertSet.2.constraint.params.range=740 policyset.serverCertSet.2.constraint.params.notBeforeCheck=false policyset.serverCertSet.2.constraint.params.notAfterCheck=false policyset.serverCertSet.2.default.class_id=validityDefaultImpl policyset.serverCertSet.2.default.name=Validity Default policyset.serverCertSet.2.default.params.range=731 policyset.serverCertSet.2.default.params.startTime=0

Chaque ensemble de règles contient une liste de règles configurées pour le profil de certificat par numéro d'identification de la règle dans l'ordre dans lequel elles doivent être évaluées. Le serveur évalue chaque ensemble de règles pour chaque demande qu'il reçoit. Lorsqu'une seule demande de certificat est reçue, un seul ensemble est évalué et tous les autres ensembles du profil sont ignorés. Lorsque des paires de clés doubles sont émises, le premier ensemble de règles est évalué pour la première demande de certificat, et le deuxième ensemble est évalué pour la deuxième demande de certificat. Il n'est pas nécessaire de disposer de plus d'un ensemble de règles lors de l'émission de certificats individuels ou de plus de deux ensembles lors de l'émission de paires de clés.

Tableau 5.1. Paramètres du fichier de configuration du profil de certificat

| Paramètres | Description |

|---|---|

| desc |

Une description en texte libre du profil de certificat, qui est affichée sur la page des entités finales. Par exemple, |

| permettre |

Active le profil pour qu'il soit accessible via la page des entités finales. Par exemple, |

| auth.instance_id |

Définit le plug-in du gestionnaire d'authentification à utiliser pour authentifier la demande de certificat. Dans le cas d'une inscription automatique, l'autorité de certification délivre un certificat immédiatement si l'authentification est réussie. Si l'authentification échoue ou si aucun plug-in d'authentification n'est spécifié, la demande est mise en file d'attente pour être approuvée manuellement par un agent. Par exemple, |

| authz.acl |

Spécifie la contrainte d'autorisation. Ce paramètre est principalement utilisé pour définir la liste de contrôle d'accès (ACL) de l'évaluation du groupe. Par exemple, le paramètre

Dans le cadre du renouvellement des certificats d'utilisateur basé sur un annuaire, cette option est utilisée pour s'assurer que le demandeur initial et l'utilisateur actuellement authentifié sont les mêmes. Une entité doit s'authentifier (se lier ou, essentiellement, se connecter au système) avant que l'autorisation puisse être évaluée. |

| nom |

Le nom du profil de certificat. Par exemple, |

| liste.d'entrée |

Liste les entrées autorisées pour le profil de certificat par nom. Par exemple, |

| input.input_id.class_id |

Indique le nom de la classe java pour l'entrée par ID d'entrée (le nom de l'entrée répertoriée dans input.list). Par exemple, |

| liste.de.sortie |

Liste les formats de sortie possibles pour le profil de certificat par nom. Par exemple, |

| output.output_id.class_id |

Spécifie le nom de la classe Java pour le format de sortie indiqué dans output.list. Par exemple, |

| policyset.list |

Liste les règles de profil de certificat configurées. Pour les certificats doubles, un ensemble de règles s'applique à la clé de signature et l'autre à la clé de chiffrement. Les certificats simples n'utilisent qu'un seul ensemble de règles de profil de certificat. Par exemple, |

| policyset.policyset_id.list |

Répertorie les politiques de l'ensemble de politiques configuré pour le profil de certificat par numéro d'identification de politique dans l'ordre dans lequel elles doivent être évaluées. Par exemple, |

| policyset.policyset_id.policy_number.constraint.class_id | Indique le nom de la classe java du plug-in de contrainte défini pour la valeur par défaut configurée dans la règle de profil. Par exemple, policyset.serverCertSet.1.constraint.class_id=subjectNameConstraintImpl. |

| policyset.policyset_id.policy_number.constraint.name | Indique le nom de la contrainte défini par l'utilisateur. Par exemple, policyset.serverCertSet.1.constraint.name=Contrainte de nom de sujet. |

| policyset.policyset_id.policy_number.constraint.params.attribute | Spécifie une valeur pour un attribut autorisé pour la contrainte. Les attributs possibles varient en fonction du type de contrainte. Par exemple, policyset.serverCertSet.1.constraint.params.pattern=CN=.*. |

| policyset.policyset_id.policy_number.default.class_id | Indique le nom de la classe Java pour l'ensemble de valeurs par défaut dans la règle de profil. Par exemple, policyset.serverCertSet.1.default.class_id=userSubjectNameDefaultImpl |

| policyset.policyset_id.policy_number.default.name | Indique le nom défini par l'utilisateur pour la valeur par défaut. Par exemple, policyset.serverCertSet.1.default.name=Nom du sujet Défaut |

| policyset.policyset_id.policy_number.default.params.attribute | Spécifie une valeur pour un attribut autorisé pour la valeur par défaut. Les attributs possibles varient en fonction du type de défaut. Par exemple, policyset.serverCertSet.1.default.params.name=CN=(Name)$request.requestor_name$. |

Chapitre 6. Gestion de la validité des certificats dans IdM

Dans le cadre de la gestion des identités (IdM), vous pouvez gérer la validité des certificats existants et des certificats que vous souhaitez émettre à l'avenir, mais les méthodes sont différentes.

6.1. Gestion de la validité d'un certificat existant qui a été délivré par l'AC IdM

Dans IdM, les méthodes suivantes permettent d'afficher la date d'expiration d'un certificat :

Vous pouvez gérer la validité d'un certificat existant qui a été délivré par l'autorité de certification IdM de la manière suivante :

Renouveler un certificat en demandant un nouveau certificat à l'aide de la demande de signature de certificat (CSR) d'origine ou d'une nouvelle CSR générée à partir de la clé privée. Vous pouvez demander un nouveau certificat à l'aide des utilitaires suivants :

- marchand de cerises

-

Vous pouvez utiliser

certmongerpour demander un certificat de service. Avant l'expiration du certificat,certmongerrenouvellera automatiquement le certificat, garantissant ainsi la validité continue du certificat de service. Pour plus de détails, voir Obtention d'un certificat IdM pour un service à l'aide de certmonger; - certutil

-

Vous pouvez utiliser

certutilpour renouveler les certificats d'utilisateur, d'hôte et de service. Pour plus d'informations sur la demande d'un certificat d'utilisateur, voir Demande d'un nouveau certificat d'utilisateur et exportation vers le client; - openssl

-

Vous pouvez utiliser

opensslpour renouveler les certificats d'utilisateur, d'hôte et de service.

Révoquer un certificat. Pour plus de détails, voir :

Rétablir un certificat s'il a été temporairement révoqué. Pour plus de détails, voir :

6.2. Gestion de la validité des futurs certificats émis par l'AC IdM

Pour gérer la validité des futurs certificats émis par l'AC IdM, modifiez, importez ou créez un profil de certificat. Pour plus d'informations, voir Création et gestion des profils de certificats dans la gestion des identités.

6.3. Visualisation de la date d'expiration d'un certificat dans l'IdM WebUI

Vous pouvez utiliser l'interface Web IdM pour afficher la date d'expiration de tous les certificats qui ont été émis par l'autorité de certification IdM.

Conditions préalables

- Assurez-vous d'avoir obtenu les informations d'identification de l'administrateur.

Procédure

-

Dans le menu

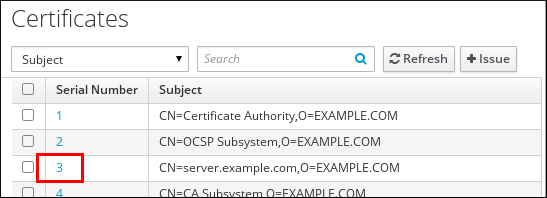

Authentication, cliquez surCertificates>Certificates. Cliquez sur le numéro de série du certificat pour ouvrir la page d'information sur le certificat.

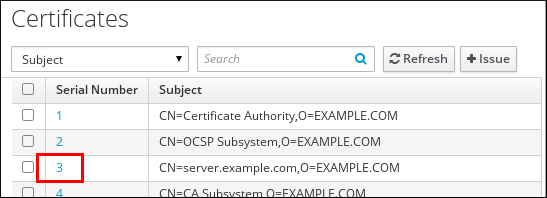

Figure 6.1. Liste des certificats

-

Dans la page d'information sur le certificat, recherchez les informations sur

Expires On.

6.4. Affichage de la date d'expiration d'un certificat dans le CLI

Vous pouvez utiliser l'interface de ligne de commande (CLI) pour afficher la date d'expiration d'un certificat.

Procédure

Utilisez l'utilitaire

opensslpour ouvrir le fichier dans un format lisible par l'homme :$ openssl x509 -noout -text -in ca.pem Certificate: Data: Version: 3 (0x2) Serial Number: 1 (0x1) Signature Algorithm: sha256WithRSAEncryption Issuer: O = IDM.EXAMPLE.COM, CN = Certificate Authority Validity Not Before: Oct 30 19:39:14 2017 GMT Not After : Oct 30 19:39:14 2037 GMT

6.5. Révoquer des certificats avec les AC IdM intégrées

6.5.1. Raisons de la révocation du certificat

Un certificat révoqué est invalide et ne peut être utilisé pour l'authentification. Toutes les révocations sont permanentes, sauf pour la raison 6 : Certificate Hold.

Le motif de révocation par défaut est 0 : unspecified.

Tableau 6.1. Motifs de révocation

| ID | Raison | Explication |

|---|---|---|

| 0 | Non spécifié | |

| 1 | Clé compromise | La clé qui a émis le certificat n'est plus fiable. Causes possibles : perte du jeton, accès incorrect au fichier. |

| 2 | CA compromis | L'autorité de certification qui a émis le certificat n'est plus fiable. |

| 3 | Affiliation modifiée | Causes possibles : * Une personne a quitté l'entreprise ou a été affectée à un autre service. * Un hôte ou un service est en cours de retrait. |

| 4 | Remplacé | Un nouveau certificat a remplacé le certificat actuel. |

| 5 | Cessation d'activité | L'hôte ou le service est en cours de déclassement. |

| 6 | Maintien du certificat | Le certificat est temporairement révoqué. Vous pourrez restaurer le certificat ultérieurement. |

| 8 | Supprimer de la LCR | Le certificat n'est pas inclus dans la liste de révocation des certificats (CRL). |

| 9 | Retrait du privilège | L'utilisateur, l'hôte ou le service n'est plus autorisé à utiliser le certificat. |

| 10 | Compromis de l'autorité d'attribut (AA) | Le certificat AA n'est plus fiable. |

6.5.2. Révoquer des certificats avec les AC IdM intégrées à l'aide de l'interface Web IdM

Si vous savez que vous avez perdu la clé privée de votre certificat, vous devez révoquer le certificat pour empêcher son utilisation abusive. Suivez cette procédure pour utiliser l'interface Web IdM afin de révoquer un certificat émis par l'autorité de certification IdM.

Procédure

-

Cliquez sur

Authentication>Certificates>Certificates. Cliquez sur le numéro de série du certificat pour ouvrir la page d'information sur le certificat.

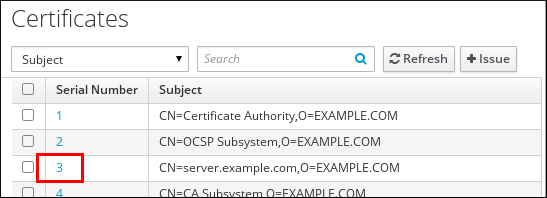

Figure 6.2. Liste des certificats

- Dans la page d'information sur le certificat, cliquez sur Actions → Révoquer le certificat.

- Sélectionnez le motif de révocation et cliquez sur Révoquer. Pour plus d'informations, reportez-vous à la section Motifs de révocation des certificats.

6.5.3. Révoquer des certificats avec les AC IdM intégrées à l'aide de la CLI IdM

Si vous savez que vous avez perdu la clé privée de votre certificat, vous devez révoquer le certificat pour empêcher son utilisation abusive. Suivez cette procédure pour utiliser la CLI IdM afin de révoquer un certificat émis par l'autorité de certification IdM.

Procédure

Utilisez la commande

ipa cert-revokeet spécifiez :- le numéro de série du certificat

- le numéro d'identification du motif de révocation ; voir Motifs de révocation de certificats pour plus de détails

Par exemple, pour révoquer le certificat portant le numéro de série 1032 pour la raison 1 : Key Compromised, entrez :

ipa cert-revoke 1032 --revocation-reason=1

Pour plus de détails sur la demande d'un nouveau certificat, voir la documentation suivante :

6.6. Restauration des certificats avec les AC IdM intégrées

Si vous avez révoqué un certificat pour la raison 6 : Certificate Hold, vous pouvez le restaurer à nouveau si la clé privée du certificat n'a pas été compromise. Pour restaurer un certificat, utilisez l'une des procédures suivantes :

6.6.1. Restauration des certificats avec les AC IdM intégrées à l'aide de l'interface Web IdM

Suivez cette procédure pour utiliser l'interface Web IdM afin de restaurer un certificat IdM qui a été révoqué pour la raison suivante : Certificate Hold.

Procédure

-

Dans le menu

Authentication, cliquez surCertificates>Certificates. Cliquez sur le numéro de série du certificat pour ouvrir la page d'information sur le certificat.

Figure 6.3. Liste des certificats

- Dans la page d'information sur le certificat, cliquez sur Actions → Restaurer le certificat.

6.6.2. Restauration des certificats avec les AC IdM intégrées à l'aide de la CLI IdM

Suivez cette procédure pour utiliser la CLI IdM afin de restaurer un certificat IdM qui a été révoqué pour la raison 6 : Certificate Hold.

Procédure

Utilisez la commande

ipa cert-remove-holdet indiquez le numéro de série du certificat. Par exemple :ipa cert-remove-hold 1032

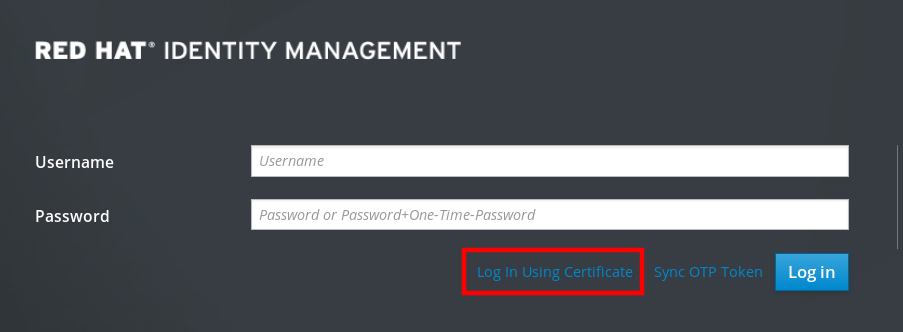

Chapitre 7. Configuration de la gestion des identités pour l'authentification par carte à puce

La gestion des identités (IdM) prend en charge l'authentification par carte à puce avec :

- Certificats d'utilisateur délivrés par l'autorité de certification IdM

- Certificats d'utilisateur délivrés par une autorité de certification externe

Cette histoire d'utilisateur montre comment configurer l'authentification par carte à puce dans IdM pour les deux types de certificats. Dans l'histoire de l'utilisateur, le certificat CA rootca.pem est le fichier contenant le certificat d'une autorité de certification externe de confiance.

Pour plus d'informations sur l'authentification par carte à puce dans IdM, voir Comprendre l'authentification par carte à puce.

L'histoire de l'utilisateur contient les modules suivants :

- Configuration du serveur IdM pour l'authentification par carte à puce

- Configuration du client IdM pour l'authentification par carte à puce

- Ajout d'un certificat à une entrée utilisateur dans l'interface Web IdM

- Ajout d'un certificat à une entrée utilisateur dans la CLI IdM

- Installation d'outils de gestion et d'utilisation des cartes à puce

- Stocker un certificat sur une carte à puce

- Connexion à l'IdM avec des cartes à puce

- Configuration de l'accès au GDM à l'aide de l'authentification par carte à puce

- Configuration de l'accès su à l'aide de l'authentification par carte à puce

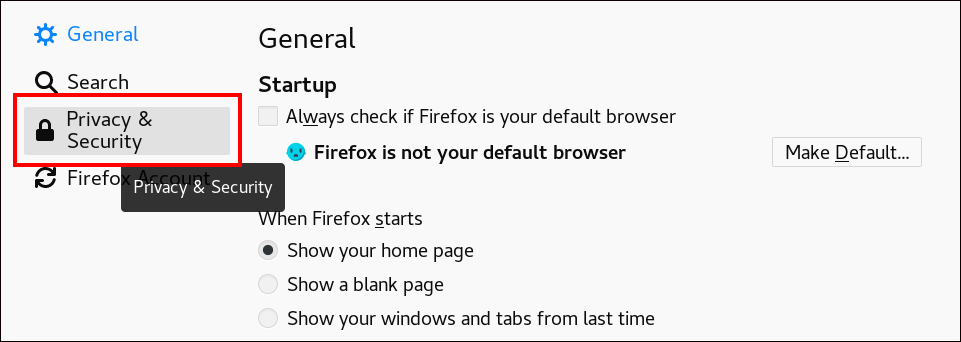

7.1. Configuration du serveur IdM pour l'authentification par carte à puce

Si vous souhaitez activer l'authentification par carte à puce pour les utilisateurs dont les certificats ont été émis par l'autorité de certification (AC) du domaine <EXAMPLE.ORG> auquel votre AC de gestion des identités (IdM) fait confiance, vous devez obtenir les certificats suivants afin de pouvoir les ajouter lors de l'exécution du script ipa-advise qui configure le serveur IdM :

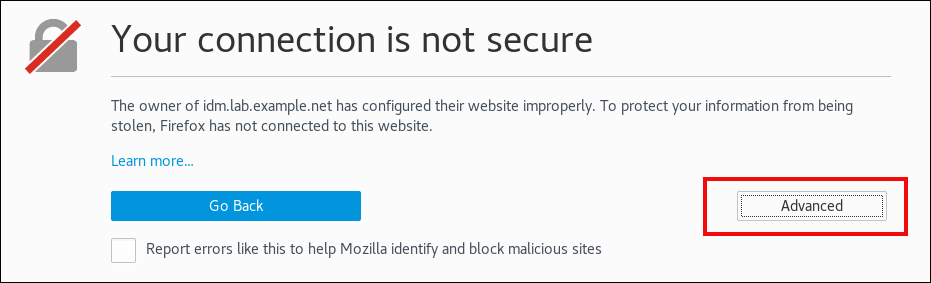

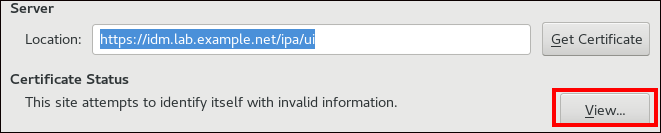

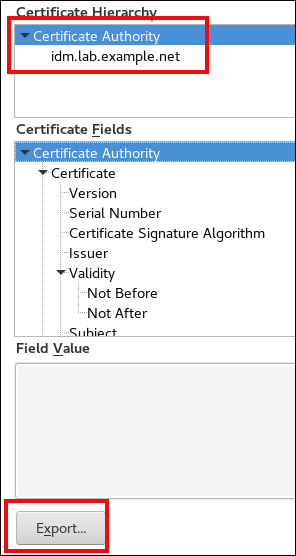

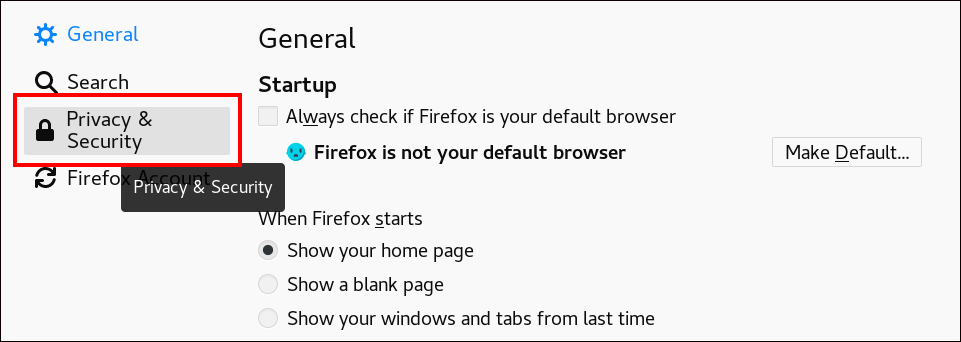

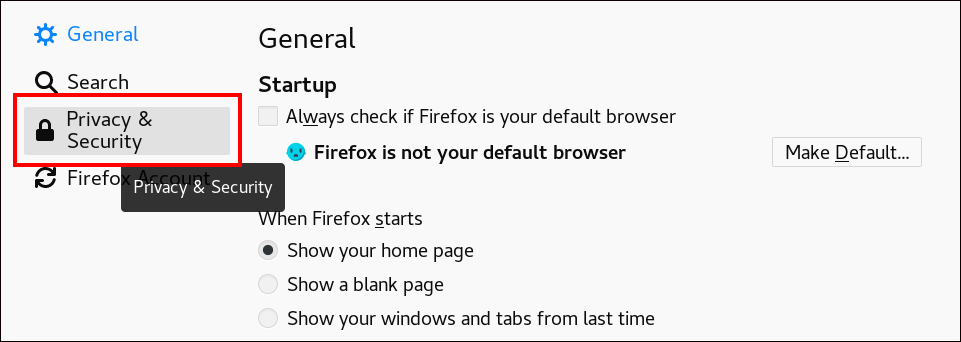

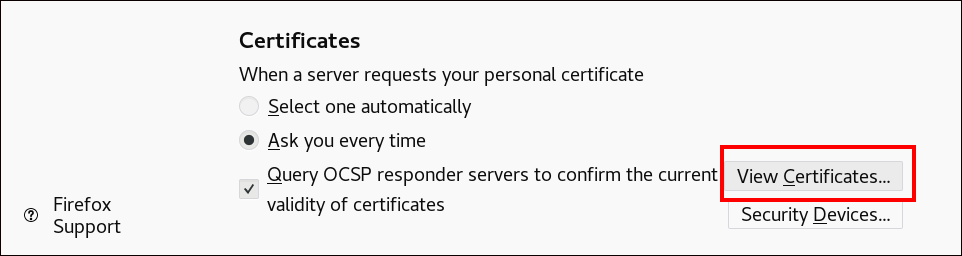

- Le certificat de l'autorité de certification racine qui a délivré le certificat pour l'autorité de certification <EXAMPLE.ORG> directement ou par l'intermédiaire d'une ou de plusieurs de ses autorités de certification secondaires. Vous pouvez télécharger la chaîne de certificats à partir d'une page web dont le certificat a été délivré par l'autorité. Pour plus de détails, voir les étapes 1 à 4a de la section Configuration d'un navigateur pour activer l'authentification par certificat.

-

Le certificat de l'autorité de certification IdM. Vous pouvez obtenir le certificat de l'autorité de certification à partir du fichier

/etc/ipa/ca.crtdu serveur IdM sur lequel tourne une instance de l'autorité de certification IdM. - Les certificats de toutes les autorités de certification intermédiaires, c'est-à-dire intermédiaires entre l'autorité de certification <EXAMPLE.ORG> et l'autorité de certification IdM.

Pour configurer un serveur IdM pour l'authentification par carte à puce :

- Obtenir les fichiers contenant les certificats de l'autorité de certification au format PEM.

-

Exécutez le script intégré

ipa-advise. - Recharger la configuration du système.

Conditions préalables

- Vous avez un accès root au serveur IdM.

- Vous disposez du certificat de l'autorité de certification racine et de tous les certificats des autorités de certification intermédiaires.

Procédure

Créez un répertoire dans lequel vous effectuerez la configuration :

[root@server]# mkdir ~/SmartCard/Naviguez jusqu'au répertoire :

[root@server]# cd ~/SmartCard/Obtenez les certificats d'autorité de certification pertinents stockés dans des fichiers au format PEM. Si votre certificat d'autorité de certification est stocké dans un fichier d'un format différent, tel que DER, convertissez-le au format PEM. Le certificat de l'autorité de certification IdM est au format PEM et se trouve dans le fichier

/etc/ipa/ca.crt.Convertit un fichier DER en fichier PEM :

# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEM

Pour plus de commodité, copiez les certificats dans le répertoire dans lequel vous souhaitez effectuer la configuration :

[root@server SmartCard]# cp /tmp/rootca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/subca.pem ~/SmartCard/ [root@server SmartCard]# cp /tmp/issuingca.pem ~/SmartCard/

En option, si vous utilisez des certificats d'autorités de certification externes, utilisez l'utilitaire

openssl x509pour visualiser le contenu des fichiers au formatPEMet vérifier que les valeursIssueretSubjectsont correctes :[root@server SmartCard]# openssl x509 -noout -text -in rootca.pem | moreGénérer un script de configuration avec l'utilitaire intégré

ipa-advise, en utilisant les privilèges de l'administrateur :[root@server SmartCard]# kinit admin [root@server SmartCard]# ipa-advise config-server-for-smart-card-auth > config-server-for-smart-card-auth.sh

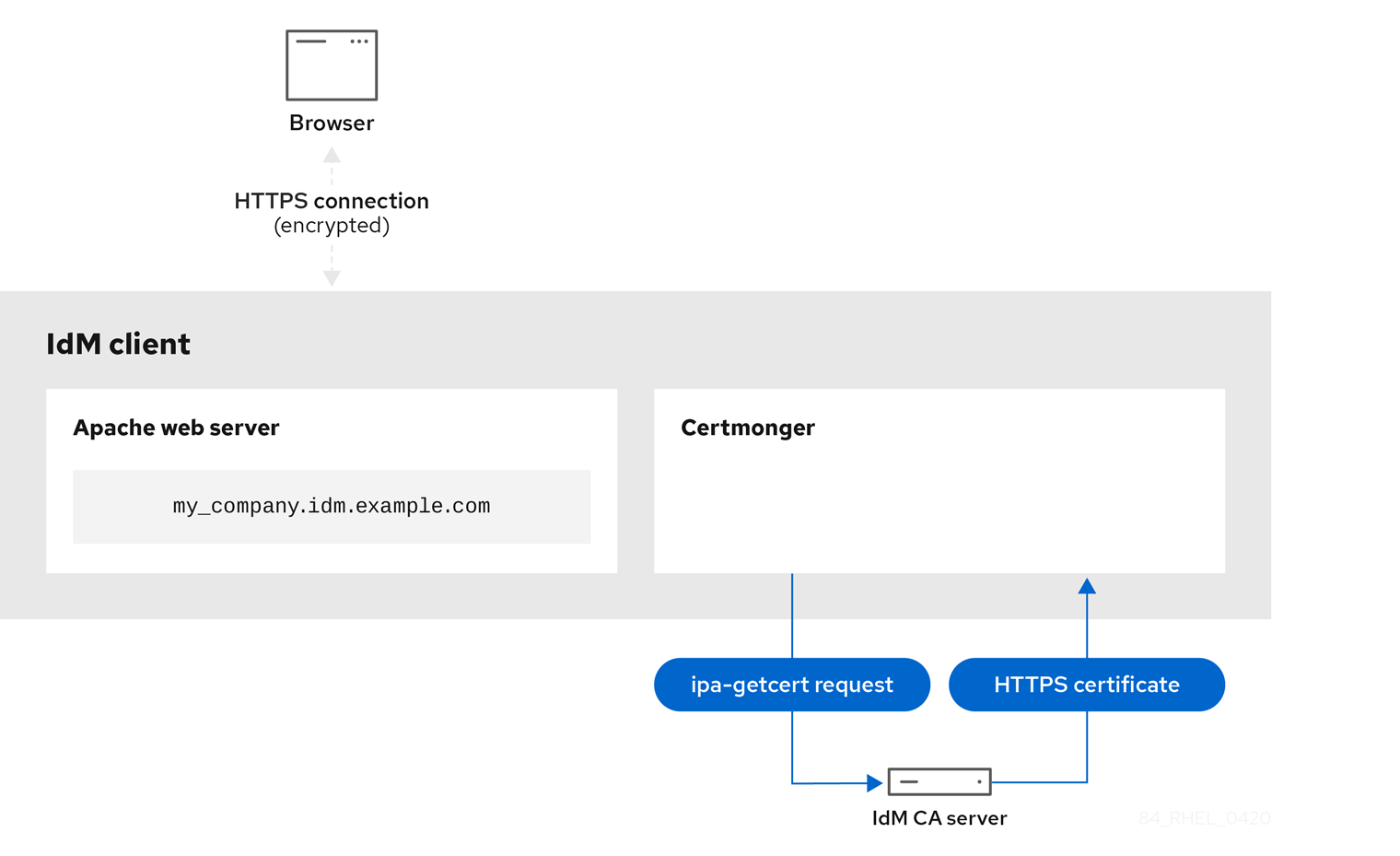

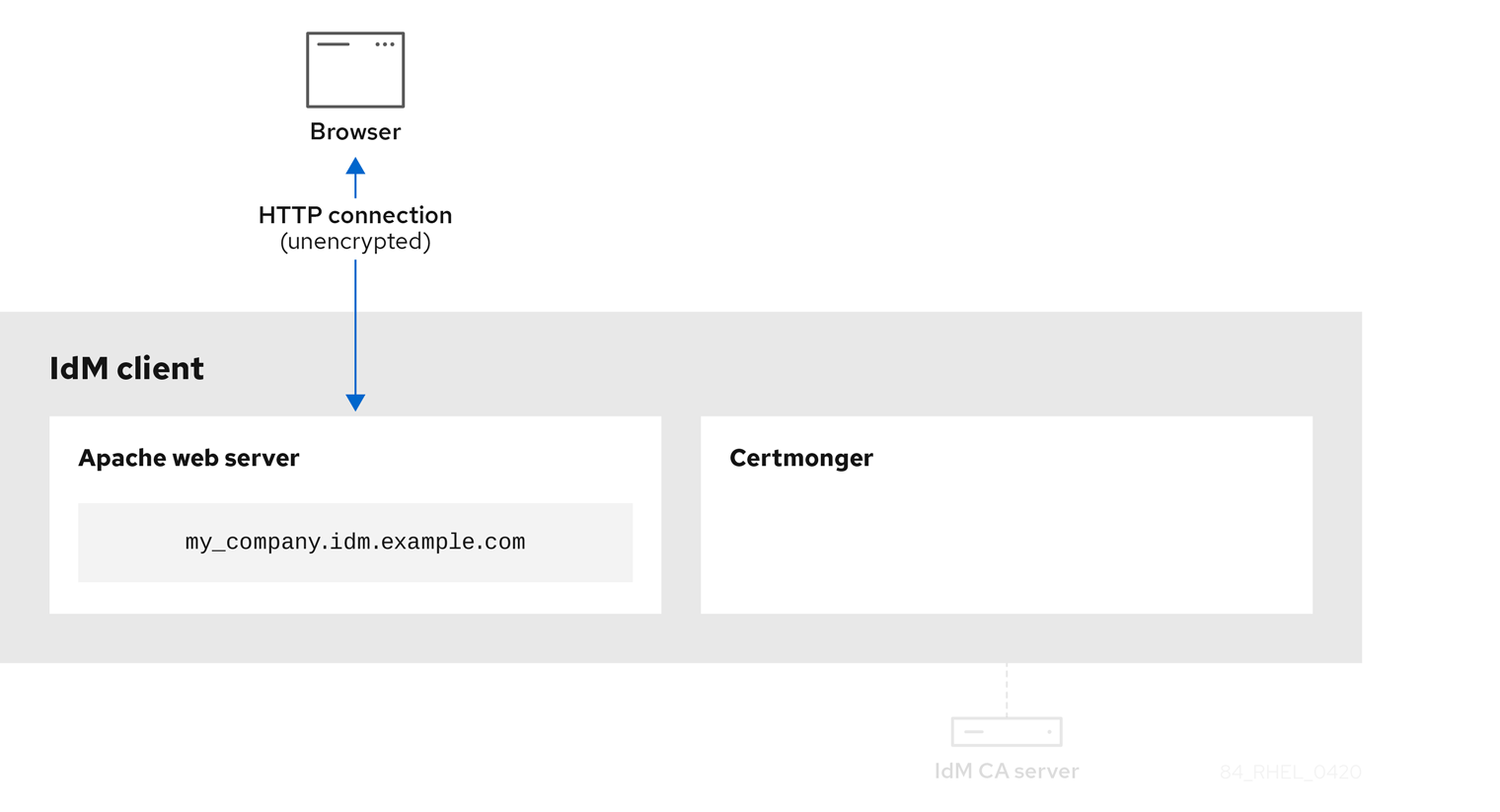

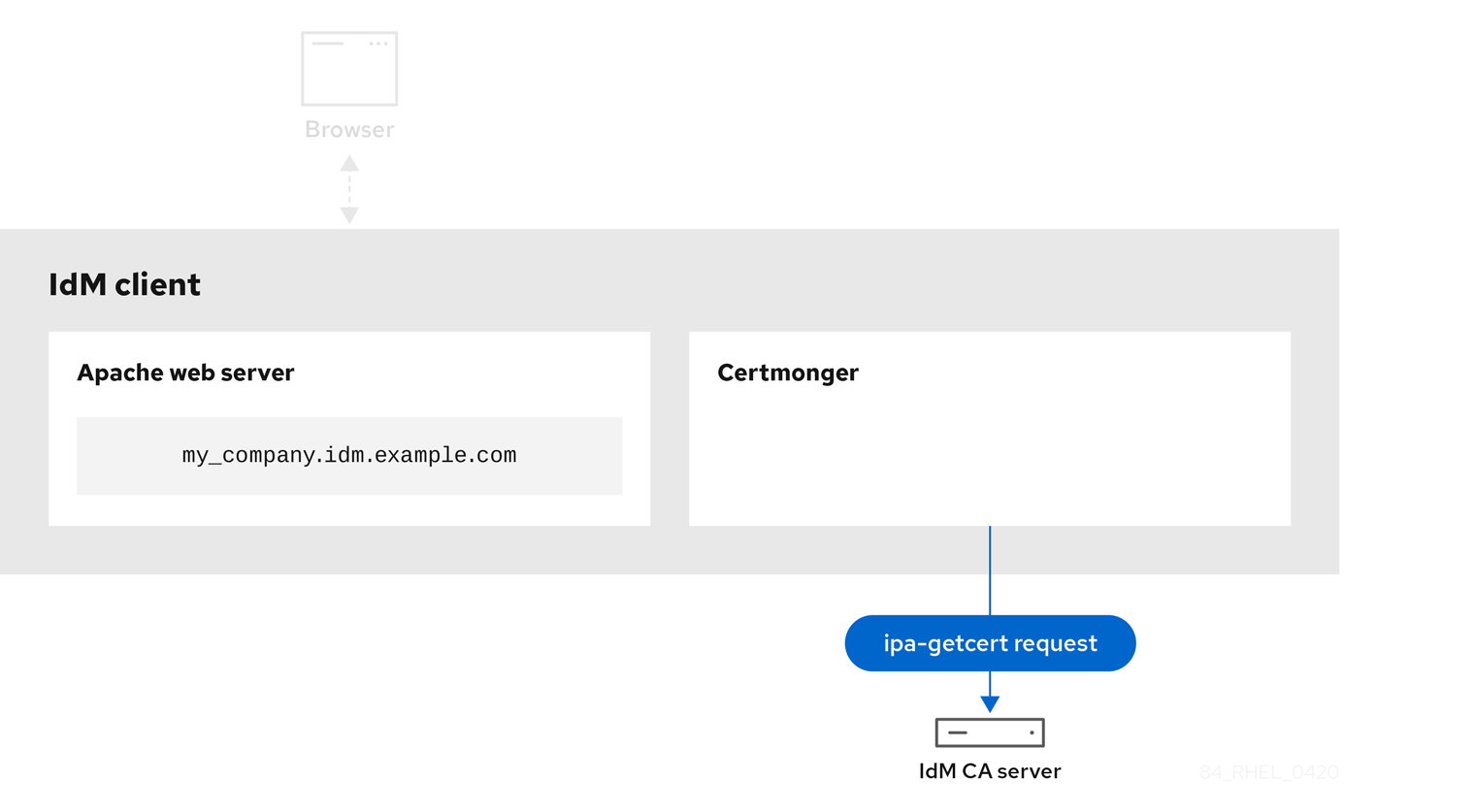

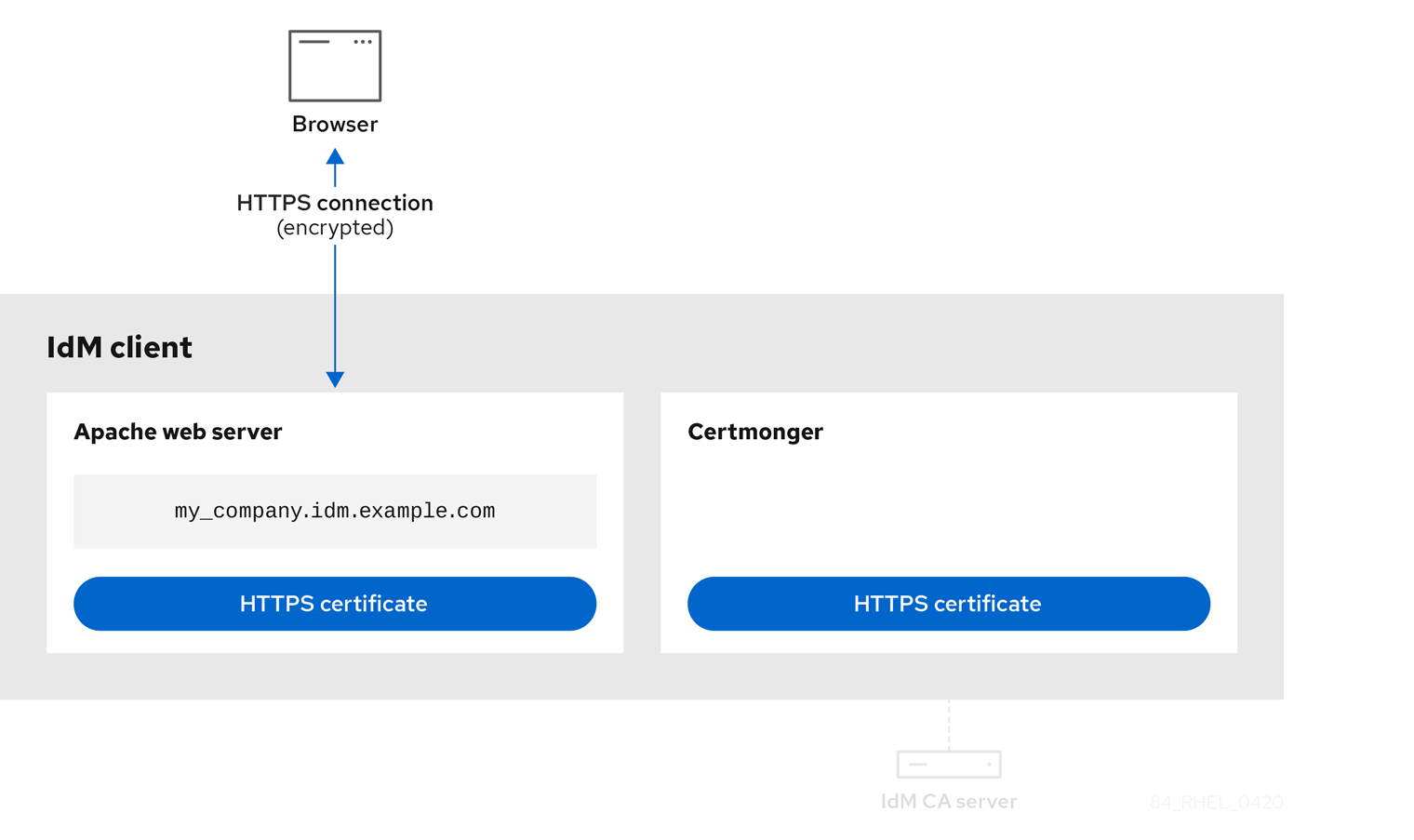

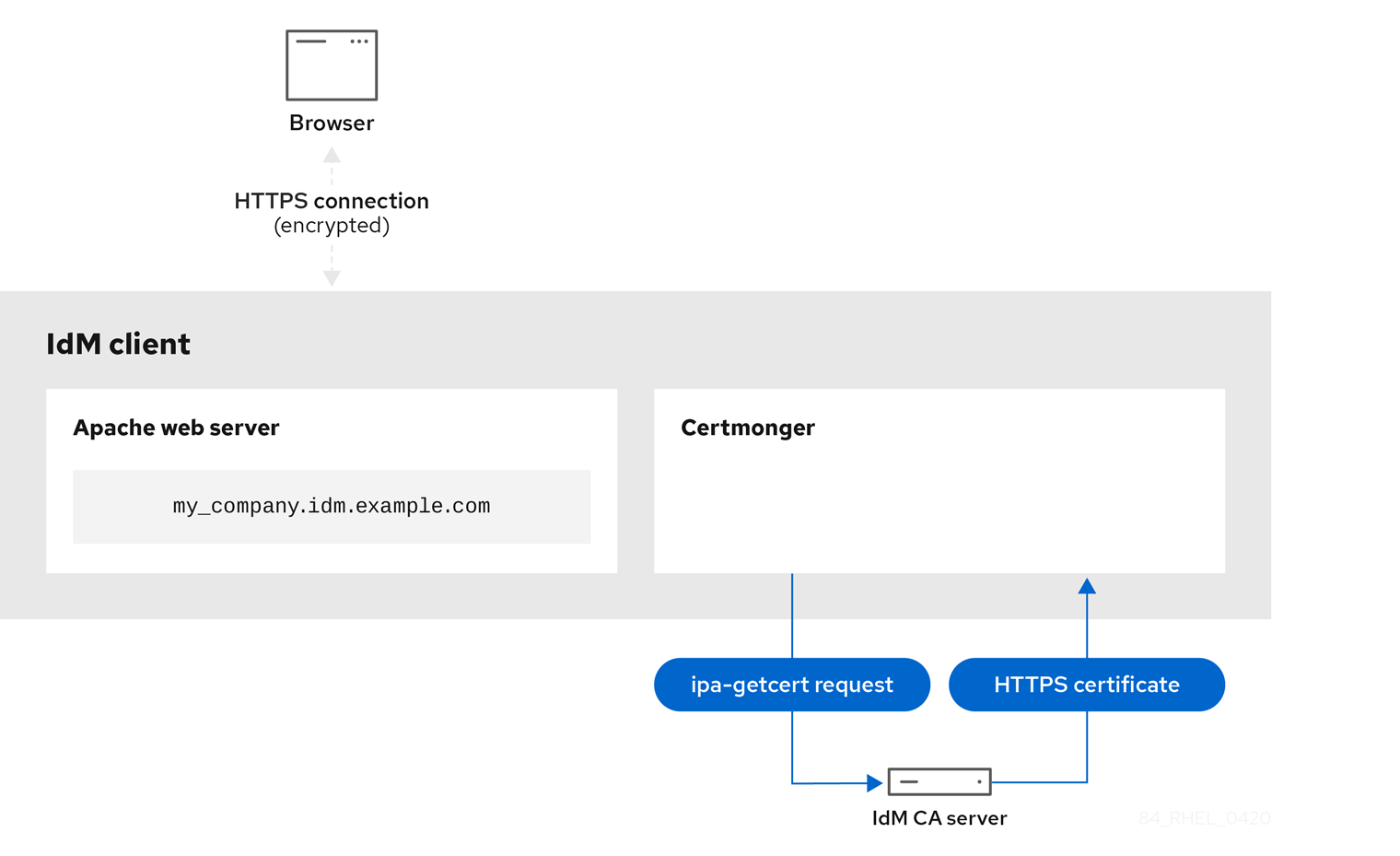

Le script

config-server-for-smart-card-auth.sheffectue les actions suivantes :- Il configure le serveur HTTP Apache de l'IdM.

- Il active la cryptographie à clé publique pour l'authentification initiale dans Kerberos (PKINIT) sur le centre de distribution de clés (KDC).

- Il configure l'interface Web IdM pour qu'elle accepte les demandes d'autorisation de carte à puce.

Exécutez le script en ajoutant les fichiers PEM contenant les certificats de l'autorité de certification racine et de l'autorité de certification secondaire en tant qu'arguments :

[root@server SmartCard]# chmod +x config-server-for-smart-card-auth.sh [root@server SmartCard]# ./config-server-for-smart-card-auth.sh rootca.pem subca.pem issuingca.pem Ticket cache:KEYRING:persistent:0:0 Default principal: admin@IDM.EXAMPLE.COM [...] Systemwide CA database updated. The ipa-certupdate command was successful

NoteAssurez-vous que vous ajoutez le certificat de l'autorité de certification racine en tant qu'argument avant tout certificat d'autorité de certification secondaire et que les certificats de l'autorité de certification ou de l'autorité de certification secondaire n'ont pas expiré.

En option, si l'autorité de certification qui a émis le certificat utilisateur ne fournit pas de répondeur OCSP (Online Certificate Status Protocol), il peut être nécessaire de désactiver la vérification OCSP pour l'authentification à l'IdM Web UI :

Définissez le paramètre

SSLOCSPEnableàoffdans le fichier/etc/httpd/conf.d/ssl.conf:SSLOCSPEnable offRedémarrez le démon Apache (httpd) pour que les modifications prennent effet immédiatement :

[root@server SmartCard]# systemctl restart httpd

AvertissementNe désactivez pas le contrôle OCSP si vous n'utilisez que des certificats d'utilisateur émis par l'autorité de certification IdM. Les répondeurs OCSP font partie de l'IdM.

Pour savoir comment maintenir la vérification OCSP activée, tout en empêchant un certificat d'utilisateur d'être rejeté par le serveur IdM s'il ne contient pas les informations relatives à l'emplacement où l'autorité de certification qui a délivré le certificat d'utilisateur écoute les demandes de service OCSP, voir la directive

SSLOCSPDefaultResponderdans les options de configuration de Apache mod_ssl.

Le serveur est maintenant configuré pour l'authentification par carte à puce.

Pour activer l'authentification par carte à puce dans l'ensemble de la topologie, exécutez la procédure sur chaque serveur IdM.

7.2. Utiliser Ansible pour configurer le serveur IdM pour l'authentification par carte à puce

Vous pouvez utiliser Ansible pour activer l'authentification par carte à puce pour les utilisateurs dont les certificats ont été émis par l'autorité de certification (AC) du domaine <EXAMPLE.ORG> auquel votre AC de gestion des identités (IdM) fait confiance. Pour ce faire, vous devez obtenir les certificats suivants afin de pouvoir les utiliser lors de l'exécution d'un playbook Ansible avec le script de rôle ipasmartcard_server ansible-freeipa :

- Le certificat de l'autorité de certification racine qui a délivré le certificat pour l'autorité de certification <EXAMPLE.ORG> directement ou par l'intermédiaire d'une ou de plusieurs de ses autorités de certification secondaires. Vous pouvez télécharger la chaîne de certificats à partir d'une page web dont le certificat a été émis par l'autorité. Pour plus d'informations, voir l'étape 4 de la section Configuration d'un navigateur pour activer l'authentification par certificat.

-

Le certificat de l'autorité de certification IdM. Vous pouvez obtenir le certificat de l'autorité de certification à partir du fichier

/etc/ipa/ca.crtsur n'importe quel serveur de l'autorité de certification IdM. - Les certificats de toutes les AC intermédiaires entre l'AC <EXAMPLE.ORG> et l'AC IdM.

Conditions préalables

-

Vous avez un accès

rootau serveur IdM. -

Vous connaissez le mot de passe de l'IdM

admin. - Vous disposez du certificat de l'autorité de certification racine, du certificat de l'autorité de certification IdM et de tous les certificats des autorités de certification intermédiaires.

Vous avez configuré votre nœud de contrôle Ansible pour qu'il réponde aux exigences suivantes :

- Vous utilisez la version 2.8 ou ultérieure d'Ansible.

-

Vous avez installé le paquetage

ansible-freeipasur le contrôleur Ansible. - L'exemple suppose que dans le répertoire ~/MyPlaybooks/ vous avez créé un fichier d'inventaire Ansible avec le nom de domaine complet (FQDN) du serveur IdM.

-

L'exemple suppose que le coffre-fort secret.yml Ansible stocke votre

ipaadmin_password.

Procédure

Si vos certificats d'autorité de certification sont stockés dans des fichiers d'un format différent, tel que

DER, convertissez-les au formatPEM:# openssl x509 -in <filename>.der -inform DER -out <filename>.pem -outform PEMLe certificat de l'autorité de certification IdM est au format

PEMet se trouve dans le fichier/etc/ipa/ca.crt.En option, utilisez l'utilitaire

openssl x509pour visualiser le contenu des fichiers au formatPEMet vérifier que les valeursIssueretSubjectsont correctes :# openssl x509 -noout -text -in root-ca.pem | moreNaviguez jusqu'à votre répertoire ~/MyPlaybooks/ répertoire :

$ cd ~/MyPlaybooks/Créez un sous-répertoire dédié aux certificats d'autorité de certification :

$ mkdir SmartCard/Pour plus de commodité, copiez tous les certificats requis dans le répertoire ~/MyPlaybooks/SmartCard/:

# cp /tmp/root-ca.pem ~/MyPlaybooks/SmartCard/ # cp /tmp/intermediate-ca.pem ~/MyPlaybooks/SmartCard/ # cp /etc/ipa/ca.crt ~/MyPlaybooks/SmartCard/ipa-ca.crt

Dans votre fichier d'inventaire Ansible, spécifiez ce qui suit :

- Les serveurs IdM que vous souhaitez configurer pour l'authentification par carte à puce.

- Le mot de passe de l'administrateur de l'IdM.

Les chemins d'accès aux certificats des autorités de certification dans l'ordre suivant :

- Le fichier du certificat de l'autorité de certification racine

- Les fichiers des certificats de l'autorité de certification intermédiaire

- Le fichier du certificat de l'autorité de certification IdM

Le fichier peut se présenter comme suit :

[ipaserver] ipaserver.idm.example.com [ipareplicas] ipareplica1.idm.example.com ipareplica2.idm.example.com [ipacluster:children] ipaserver ipareplicas [ipacluster:vars] ipaadmin_password=SomeADMINpassword ipasmartcard_server_ca_certs=/home/<user_name>/MyPlaybooks/SmartCard/root-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/intermediate-ca.pem,/home/<user_name>/MyPlaybooks/SmartCard/ipa-ca.crt

Créez un playbook

install-smartcard-server.ymlavec le contenu suivant :--- - name: Playbook to set up smart card authentication for an IdM server hosts: ipaserver become: true roles: - role: ipasmartcard_server state: present

- Enregistrer le fichier.

Exécutez le playbook Ansible. Spécifiez le fichier du livre de jeu, le fichier contenant le mot de passe protégeant le fichier secret.yml et le fichier d'inventaire :

$ ansible-playbook --vault-password-file=password_file -v -i inventory install-smartcard-server.ymlLe rôle

ipasmartcard_serverAnsible effectue les actions suivantes :- Il configure le serveur HTTP Apache de l'IdM.

- Il active la cryptographie à clé publique pour l'authentification initiale dans Kerberos (PKINIT) sur le centre de distribution de clés (KDC).