Composer, installer et gérer des images RHEL for Edge

Créer, déployer et gérer des systèmes Edge avec Red Hat Enterprise Linux 9

Résumé

Rendre l'open source plus inclusif

Red Hat s'engage à remplacer les termes problématiques dans son code, sa documentation et ses propriétés Web. Nous commençons par ces quatre termes : master, slave, blacklist et whitelist. En raison de l'ampleur de cette entreprise, ces changements seront mis en œuvre progressivement au cours de plusieurs versions à venir. Pour plus de détails, voir le message de notre directeur technique Chris Wright.

Fournir un retour d'information sur la documentation de Red Hat

Nous apprécions vos commentaires sur notre documentation. Faites-nous savoir comment nous pouvons l'améliorer.

Soumettre des commentaires sur des passages spécifiques

- Consultez la documentation au format Multi-page HTML et assurez-vous que le bouton Feedback apparaît dans le coin supérieur droit après le chargement complet de la page.

- Utilisez votre curseur pour mettre en évidence la partie du texte que vous souhaitez commenter.

- Cliquez sur le bouton Add Feedback qui apparaît près du texte en surbrillance.

- Ajoutez vos commentaires et cliquez sur Submit.

Soumettre des commentaires via Bugzilla (compte requis)

- Connectez-vous au site Web de Bugzilla.

- Sélectionnez la version correcte dans le menu Version.

- Saisissez un titre descriptif dans le champ Summary.

- Saisissez votre suggestion d'amélioration dans le champ Description. Incluez des liens vers les parties pertinentes de la documentation.

- Cliquez sur Submit Bug.

Chapitre 1. Présentation des images RHEL for Edge

Une image RHEL for Edge est une image rpm-ostree qui inclut des paquets système pour installer RHEL à distance sur des serveurs Edge.

Les paquets du système comprennent :

-

Base OSpaquet - Podman, le moteur de conteneurs

- Contenu supplémentaire du RPM

Contrairement aux images RHEL, RHEL for Edge est un système d'exploitation immuable, c'est-à-dire qu'il contient un répertoire racine read-only présentant les caractéristiques suivantes :

- Les paquets sont isolés du répertoire racine

- L'installation de paquets crée des couches qui facilitent le retour aux versions précédentes

- Mises à jour efficaces pour les environnements déconnectés

- Prise en charge de plusieurs branches et dépôts de systèmes d'exploitation

-

Système d'emballage hybride

rpm-ostree

Vous pouvez déployer une image RHEL for Edge sur des serveurs Bare Metal, Appliance et Edge.

Vous pouvez composer des images RHEL for Edge personnalisées à l'aide de l'outil de création d'images. Vous pouvez également créer des images RHEL for Edge en accédant à l'application de gestion de périphérie dans la plateforme Red Hat Hybrid Cloud Console et configurer la gestion automatisée.

L'application de gestion de périphérie simplifie l'approvisionnement et l'enregistrement de vos images. Pour en savoir plus sur la gestion de périphérie, consultez la documentation Créer des images RHEL for Edge et configurer la gestion automatisée.

L'utilisation d'images personnalisées RHEL for Edge créées à l'aide des artefacts de la version sur site image builder n'est pas prise en charge dans l'application de gestion de périphérie. Voir Prise en charge de la gestion Edge.

Avec une image RHEL for Edge, vous pouvez obtenir les résultats suivants :

1.1. RHEL pour l'architecture Edge

Actuellement, vous pouvez déployer des images RHEL for Edge sur des systèmes AMD et Intel 64 bits.

Actuellement, RHEL for Edge ne prend pas en charge les systèmes ARM.

1.2. Comment composer et déployer une image RHEL for Edge ?

La composition et le déploiement d'une image RHEL for Edge comportent deux phases :

-

Composer une image RHEL

rpm-ostreeà l'aide de l'outil de construction d'images. Vous pouvez accéder à l'outil de construction d'images via une interface de ligne de commande dans l'outilcomposer-cli, ou utiliser une interface utilisateur graphique dans la console web RHEL. - Déploiement de l'image à l'aide du programme d'installation RHEL.

Lors de la composition d'une image RHEL for Edge, vous pouvez sélectionner l'un des types d'image suivants. La composition des différentes images RHEL for Edge peut nécessiter ou non un accès au réseau. Voir le tableau :

Tableau 1.1. Type d'images RHEL for Edge

| Type d'image | Description | Convient aux déploiements en réseau | Convient aux déploiements non basés sur un réseau |

|---|---|---|---|

|

RHEL for Edge Commit ( | L'image Commit n'est pas directement amorçable, même si elle contient un système d'exploitation complet. Pour démarrer le type d'image Commit, vous devez le déployer. | Oui | Non |

|

RHEL for Edge Container ( |

Le conteneur crée un commit | Non | Oui |

|

RHEL for Edge Installer ( | Le type d'image RHEL for Edge Installer extrait le commit du conteneur en cours d'exécution et crée une ISO de démarrage installable avec un fichier Kickstart configuré pour utiliser le commit OSTree intégré. | Non | Oui |

| RHEL for Edge Raw image (.raw.xz) | Les images brutes compressées consistent en un fichier qui contient une disposition de partition avec un engagement OSTree déployé existant. Vous pouvez flasher les images brutes RHEL sur un disque dur ou démarrer sur une machine virtuelle. | Oui | Oui |

|

RHEL for Edge Simplified Installer ( | Le type d'image Simplified Installer extrait le commit d'un conteneur en cours d'exécution et crée une ISO de démarrage installable avec un fichier Kickstart configuré pour utiliser le commit OSTree intégré. | Oui | Oui |

Les types d'images varient en termes de contenu et conviennent donc à différents types d'environnements de déploiement.

Ressources supplémentaires

1.3. Déploiements hors réseau

Utilisez le générateur d'images pour créer des images RHEL rpm-ostree flexibles répondant à vos besoins, puis utilisez Anaconda pour les déployer dans votre environnement.

Vous pouvez accéder à image builder via une interface de ligne de commande dans l'outil composer-cli, ou utiliser une interface utilisateur graphique dans la console web RHEL.

La composition et le déploiement d'une image RHEL for Edge dans les déploiements non basés sur le réseau impliquent les étapes de haut niveau suivantes :

- Installer et enregistrer un système RHEL

- Installer le constructeur d'images

- À l'aide de l'outil de création d'images, créez un modèle avec des personnalisations pour l'image RHEL for Edge Container

- Importer le plan RHEL for Edge dans le constructeur d'images

- Créer une image RHEL for Edge intégrée dans un conteneur OCI avec un serveur web prêt à déployer le commit en tant que dépôt OSTree

- Télécharger le fichier image RHEL for Edge Container

- Déployer le conteneur desservant un référentiel à l'aide de la commande RHEL for Edge Container

- À l'aide de l'outil de création d'images, créez un autre modèle pour RHEL pour l'image Edge Installer

- Créer une image RHEL for Edge Installer configurée pour extraire le commit du conteneur en cours d'exécution intégré à l'image RHEL for Edge Container

- Télécharger l'image du programme d'installation de RHEL for Edge

- Exécuter l'installation

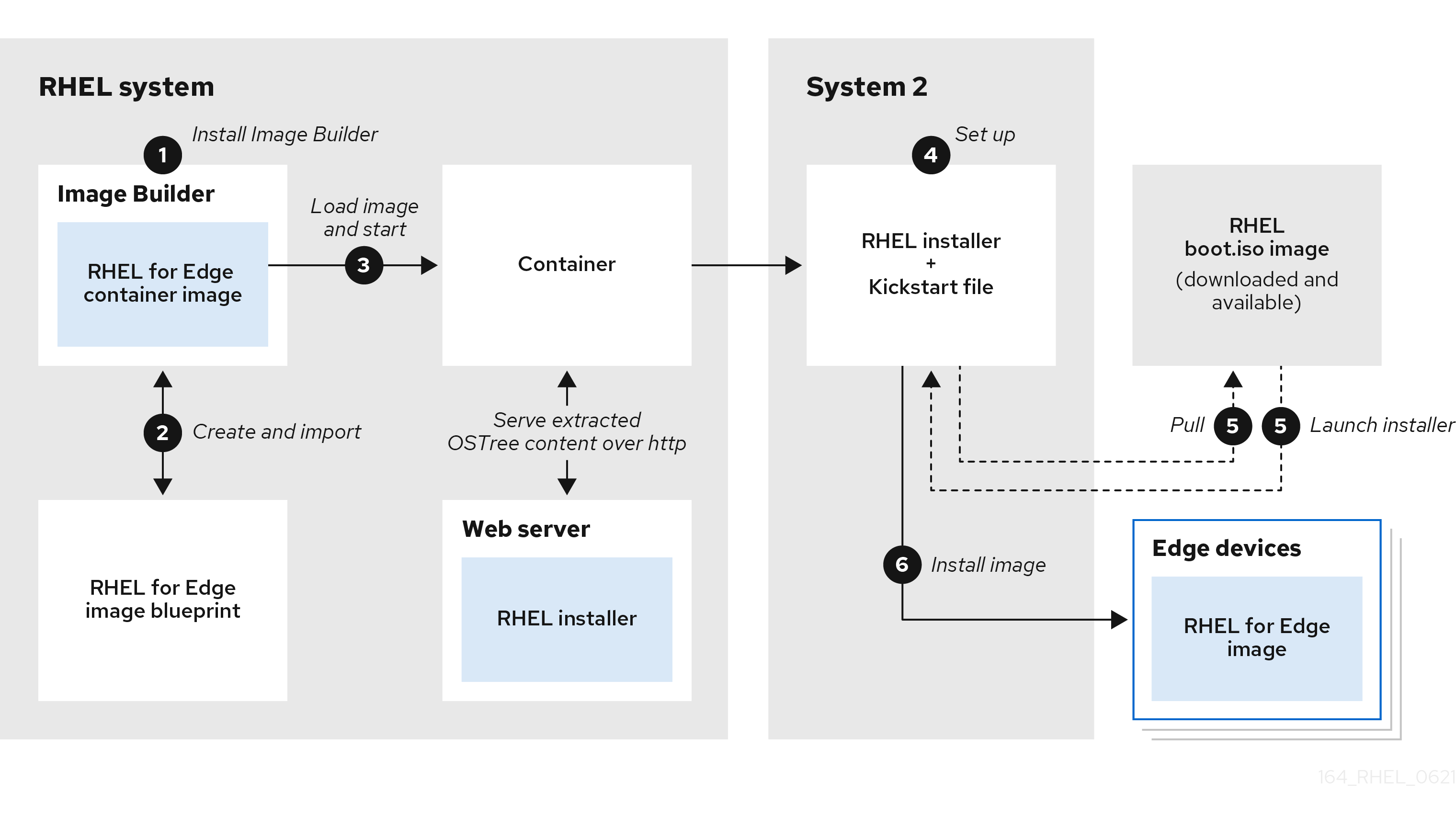

Le diagramme suivant représente le flux de travail du déploiement de l'image RHEL for Edge hors réseau :

Figure 1.1. Déploiement de RHEL for Edge dans un environnement hors réseau

1.4. Déploiements en réseau

Utilisez image builder pour créer des images RHEL rpm-ostree flexibles répondant à vos besoins, puis utilisez Anaconda pour les déployer dans votre environnement. image builder identifie automatiquement les détails de votre configuration de déploiement et génère la sortie de l'image sous forme de fichier edge-commit sous forme de fichier .tar.

Vous pouvez accéder à image builder via une interface de ligne de commande dans l'outil composer-cli, ou utiliser une interface utilisateur graphique dans la console web RHEL.

Vous pouvez composer et déployer l'image RHEL for Edge en effectuant les étapes de haut niveau suivantes :

- Installer et enregistrer un système RHEL

- Installer le constructeur d'images

- À l'aide de l'outil de création d'images, créez une image RHEL for Edge

- Importer le plan RHEL for Edge dans le constructeur d'images

-

Créer une image RHEL for Edge Commit (

.tar) - Télécharger le fichier image RHEL for Edge

- Mise en place d'un serveur web

-

Créer un nouveau plan pour un installateur RHEL for Edge (

.iso) -

Créer l'image RHEL for Edge Installer (

.iso), en pointant vers le contenu OSTree de l'artefact RHEL for Edge Commit (.tar) - Téléchargez l'image ISO du programme d'installation de RHEL for Edge que vous avez créée

- Démarrer l'appareil périphérique à l'aide de l'image ISO RHEL for Edge Installer

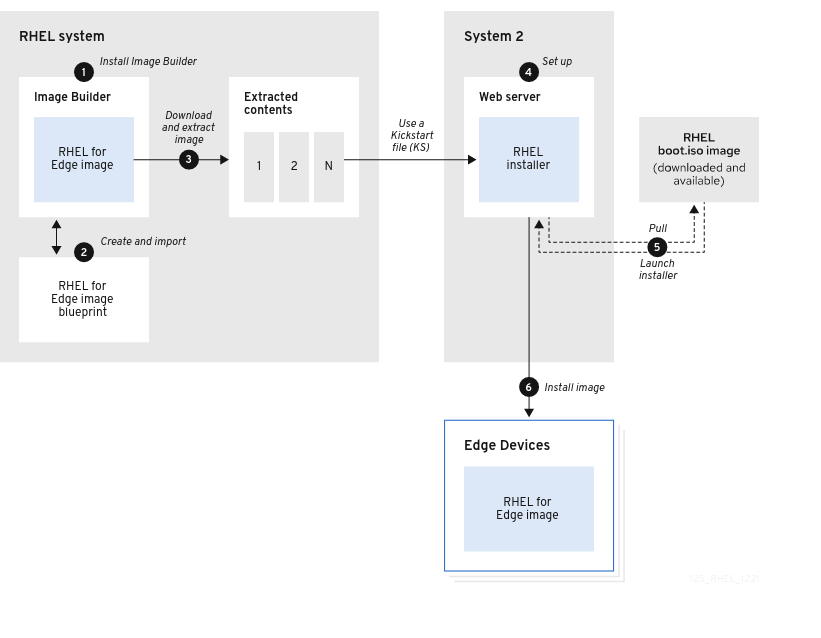

Le diagramme suivant représente le processus de déploiement de l'image réseau RHEL for Edge :

Figure 1.2. Déploiement de RHEL for Edge dans un environnement de base réseau

1.5. Différence entre les images RHEL RPM et les images RHEL for Edge

Vous pouvez créer des images système RHEL au format RPM traditionnel basé sur les paquets, ainsi que des images RHEL for Edge (rpm-ostree).

Vous pouvez utiliser les RPM traditionnels basés sur les packages pour déployer RHEL sur des centres de données traditionnels. Cependant, avec les images RHEL for Edge, vous pouvez déployer RHEL sur des serveurs autres que les centres de données traditionnels. Ces serveurs comprennent des systèmes où le traitement de grandes quantités de données est effectué au plus près de la source où les données sont générées : les serveurs Edge.

Les images RHEL for Edge (rpm-ostree) ne sont pas des gestionnaires de paquets. Elles ne prennent en charge que les arborescences complètes du système de fichiers amorçable, et non les fichiers individuels. Ces images ne contiennent pas d'informations sur les fichiers individuels, telles que la manière dont ils ont été générés ou toute autre information relative à leur origine.

Les images rpm-ostree nécessitent un mécanisme distinct, le gestionnaire de paquets, pour installer des applications supplémentaires dans le répertoire /var. Ainsi, l'image rpm-ostree conserve le système d'exploitation inchangé, tout en maintenant l'état des répertoires /var et /etc. Les mises à jour atomiques permettent des retours en arrière et une mise en scène des mises à jour en arrière-plan.

Reportez-vous au tableau suivant pour savoir en quoi les images RHEL for Edge diffèrent des images RHEL RPM basées sur des packages.

Tableau 1.2. Différence entre les images RHEL RPM et les images RHEL for Edge

| Principales caractéristiques | Image RHEL RPM | Image RHEL for Edge |

|

| Vous pouvez assembler les paquets localement pour former une image. | Les paquets sont assemblés dans un ostree que vous pouvez installer sur un système. |

|

|

Vous pouvez utiliser |

Vous pouvez utiliser |

|

| Le paquet contient des référentiels DNF | Le paquet contient le dépôt à distance Ostree |

|

| Lire l'écriture |

Lecture seule ( |

|

| Vous pouvez monter l'image sur n'importe quel point de montage autre que tmpfs |

|

Chapitre 2. Configuration du constructeur d'images

Utilisez image builder pour créer vos images RHEL for Edge personnalisées. Après avoir installé image builder sur un système RHEL, image builder est disponible en tant qu'application dans la console web RHEL. Vous pouvez également accéder à image builder via une interface de ligne de commande dans l'outil composer-cli.

Il est recommandé d'installer le constructeur d'images sur une machine virtuelle.

Dans l'environnement où vous souhaitez installer le constructeur d'images, assurez-vous d'abord que la configuration requise est respectée, puis installez le constructeur d'images.

2.1. Configuration requise pour le constructeur d'images

L'environnement dans lequel s'exécute le constructeur d'images, par exemple une machine virtuelle, doit répondre aux exigences énumérées dans le tableau suivant.

Tableau 2.1. Configuration requise pour le constructeur d'images

| Paramètres | Valeur minimale requise |

| Type de système | Une machine virtuelle dédiée |

| Processeur | 2 cœurs |

| Mémoire | 4 GiB |

| Espace disque | 20 GiB |

| Privilèges d'accès | Niveau administrateur (root) |

| Réseau | Connectivité à l'internet |

L'espace disque requis de 20 GiB est suffisant pour installer et exécuter le constructeur d'images dans l'hôte. Pour construire et déployer des builds d'images, vous devez allouer de l'espace disque dédié supplémentaire.

2.2. Installation du constructeur d'images

Pour installer le générateur d'images sur une machine virtuelle dédiée, procédez comme suit :

Conditions préalables

- La machine virtuelle est créée et mise sous tension.

- Vous avez installé RHEL et vous avez souscrit à RHSM ou Red Hat Satellite.

Procédure

Installez les paquets suivants sur la machine virtuelle.

- osbuild-composer

- composer-cli

- cockpit-compositeur

- bash-complétion

- firewalld

# dnf install osbuild-composer composer-cli cockpit-composer bash-completion firewalld

Image builder est installé en tant qu'application dans la console web RHEL.

- Redémarrer la machine virtuelle

Configurez le pare-feu du système pour autoriser l'accès à la console web :

# firewall-cmd --add-service=cockpit && firewall-cmd --add-service=cockpit --permanent

Activer le constructeur d'images.

# systemctl enable osbuild-composer.socket cockpit.socket --now

Les services osbuild-composer et cockpit démarrent automatiquement lors du premier accès.

Charger le script de configuration de l'interpréteur de commandes pour que la fonction d'autocomplétion de la commande

composer-clifonctionne immédiatement sans redémarrage :$ source /etc/bash_completion.d/composer-cli

Ressources supplémentaires

Chapitre 3. Gestion des référentiels de constructeurs d'images

3.1. Dépôts par défaut du constructeur d'images

Le back-end osbuild-composer n'hérite pas des référentiels système situés dans le répertoire /etc/yum.repos.d/. Au lieu de cela, il dispose de son propre ensemble de dépôts officiels définis dans le répertoire /usr/share/osbuild-composer/repositories. Cela inclut le dépôt officiel Red Hat, qui contient les RPMs du système de base pour installer des logiciels supplémentaires ou mettre à jour des programmes déjà installés vers des versions plus récentes. Si vous souhaitez remplacer les référentiels officiels, vous devez définir des dérogations dans le répertoire /etc/osbuild-composer/repositories. Ce répertoire est destiné aux dérogations définies par l'utilisateur et les fichiers qui s'y trouvent sont prioritaires sur ceux du répertoire /usr.

Les fichiers de configuration n'ont pas le format habituel des référentiels DNF, que l'on connaît grâce aux fichiers de /etc/yum.repos.d/. Il s'agit plutôt de simples fichiers JSON.

3.2. Remplacer un référentiel système

Vous pouvez configurer un remplacement de référentiel pour le constructeur d'images dans le répertoire /etc/osbuild-composer/repositories en suivant les étapes suivantes.

Conditions préalables

- Vous disposez d'un référentiel personnalisé accessible depuis le système hôte

Procédure

Créez un répertoire dans lequel vous souhaitez stocker vos dérogations au référentiel :

$ sudo mkdir -p /etc/osbuild-composer/repositories

- Vous pouvez créer votre propre structure de fichier JSON.

Créez un fichier JSON, en utilisant un nom correspondant à votre version de RHEL. Vous pouvez également copier le fichier correspondant à votre distribution à partir de

/usr/share/osbuild-composer/et en modifier le contenu.Pour RHEL 9, utilisez

/etc/osbuild-composer/repositories/rhel-92.json.Ajoutez la structure suivante à votre fichier JSON, par exemple :

{ "<ARCH>": [ { "name": "baseos", "baseurl": "http://mirror.example.com/composes/released/RHEL-9/9.0/BaseOS/x86_64/os/", "gpgkey": "-----BEGIN PGP PUBLIC KEY BLOCK-----\n\n (…)", "check_gpg": true, "metadata_expire": "" } ] }Ne spécifiez qu'un seul des attributs suivants :

-

baseurl- chaîne de caractères : URL de base du référentiel. -

metalink- string : URL d'un fichier metalink contenant une liste de dépôts miroirs valides. mirrorlist- string : URL d'un fichier mirrorlist contenant une liste de dépôts miroirs validesLes autres champs sont facultatifs.

Vous pouvez également copier le fichier JSON pour votre distribution.

Copiez le fichier du référentiel dans le répertoire que vous avez créé. Dans la commande suivante, remplacez

rhel-version.jsonpar votre version de RHEL, par exemple : rhel-9.json.$ cp /usr/share/osbuild-composer/repositories/rhel-version.json /etc/osbuild-composer/repositories/

-

À l'aide d'un éditeur de texte, modifiez les chemins d'accès

baseurldans le fichierrhel-9.jsonet enregistrez-le. Par exemple :$ vi /etc/osbuild-composer/repositories/rhel-version.jsonRedémarrer le site

osbuild-composer.service:$ sudo systemctl restart osbuild-composer.service

Vérification

Vérifier que le référentiel pointe vers les bonnes URL :

$ cat /etc/yum.repos.d/redhat.repo

Vous pouvez voir que le référentiel pointe vers les bonnes URLs qui sont copiées depuis le fichier

/etc/yum.repos.d/redhat.repo.

Ressources supplémentaires

3.3. Remplacer un référentiel système par un support pour les abonnements

Le service osbuild-composer peut utiliser des abonnements système définis dans le fichier /etc/yum.repos.d/redhat.repo. Pour utiliser un abonnement système dans osbuild-composer, définissez une surcharge de référentiel qui a :

-

Le même

baseurlque le référentiel défini dans/etc/yum.repos.d/redhat.repo. -

La valeur de

”rhsm”: truedéfinie dans l'objet JSON.

Conditions préalables

-

Votre système dispose d'un abonnement défini dans

/etc/yum.repos.d/redhat.repo - Vous avez créé une substitution de référentiel. Voir Remplacement d'un référentiel système.

Procédure

Obtenez le

baseurlà partir du fichier/etc/yum.repos.d/redhat.repo:# cat /etc/yum.repos.d/redhat.repo [AppStream] name = AppStream mirror example baseurl = https://mirror.example.com/RHEL-9/9.0/AppStream/x86_64/os/ enabled = 1 gpgcheck = 0 sslverify = 1 sslcacert = /etc/pki/ca1/ca.crt sslclientkey = /etc/pki/ca1/client.key sslclientcert = /etc/pki/ca1/client.crt metadata_expire = 86400 enabled_metadata = 0

Configurez le référentiel pour qu'il utilise le même

baseurlet attribuez la valeur true àrhsm:{ "x86_64": [ { "name": "AppStream mirror example", "baseurl": "https://mirror.example.com/RHEL-9/9.0/AppStream/x86_64/os/", "gpgkey": "-----BEGIN PGP PUBLIC KEY BLOCK-----\n\n (…)", "check_gpg": true, "rhsm": true } ] }Noteosbuild-composern'utilise pas automatiquement les référentiels définis à l'adresse/etc/yum.repos.d/. Vous devez les spécifier manuellement, soit en tant que remplacement du référentiel système, soit en tant quesourcesupplémentaire à l'aide decomposer-cli. Les dérogations au référentiel système sont généralement utilisées pour les référentiels "BaseOS" et "AppStream", tandis que les sourcescomposer-clisont utilisées pour tous les autres référentiels.

Par conséquent, le constructeur d'images lit le fichier /etc/yum.repos.d/redhat.repo à partir du système hôte et l'utilise comme source d'abonnements.

Ressources supplémentaires

Chapitre 4. Composition d'une image RHEL for Edge à l'aide du constructeur d'images dans la console web RHEL

Utiliser le constructeur d'images pour créer une image RHEL for Edge personnalisée (OSTree commit).

Pour accéder au constructeur d'images et créer votre image RHEL for Edge personnalisée, vous pouvez utiliser l'interface de la console web RHEL ou l'interface de ligne de commande.

Vous pouvez composer des images RHEL for Edge à l'aide du constructeur d'images dans la console web RHEL en effectuant les étapes de haut niveau suivantes :

- Accéder au constructeur d'images dans la console web RHEL

- Créer un schéma directeur pour l'image RHEL for Edge.

Créez une image RHEL for Edge. Vous pouvez créer les images suivantes :

- Image RHEL for Edge Commit.

- RHEL for Edge Container image.

- RHEL for Edge Installer image.

- Télécharger l'image RHEL for Edge

4.1. Accès au constructeur d'images dans la console web RHEL

Pour accéder au constructeur d'images dans la console web RHEL, assurez-vous d'avoir rempli les conditions préalables suivantes, puis suivez la procédure.

Conditions préalables

- Vous avez installé un système RHEL.

- Vous disposez de droits d'administration sur le système.

- Vous avez abonné le système RHEL à Red Hat Subscription Manager (RHSM) ou à Red Hat Satellite Server.

- Le système est sous tension et accessible via le réseau.

- Vous avez installé image builder sur le système.

Procédure

- Sur votre système RHEL, accédez à https://localhost:9090/ dans un navigateur web.

- Pour plus d'informations sur l'accès à distance au constructeur d'images, voir le document Gestion des systèmes à l'aide de la console Web RHEL 9.

- Connectez-vous à la console web en utilisant un compte d'utilisateur administratif.

- Dans la console web, dans le menu de gauche, cliquez sur Apps.

Cliquez sur le générateur d'images.

Le tableau de bord du constructeur d'images s'ouvre dans le volet de droite. Vous pouvez maintenant créer un plan pour les images RHEL for Edge.

4.2. Création d'un modèle pour l'image RHEL for Edge Commit à l'aide de l'outil de création d'images dans la console web RHEL

Pour créer un plan directeur pour l'image RHEL for Edge Commit à l'aide du constructeur d'images dans la console web RHEL, assurez-vous d'avoir rempli les conditions préalables suivantes, puis suivez la procédure.

Conditions préalables

- Sur un système RHEL, vous avez ouvert le tableau de bord du constructeur d'images.

Procédure

Dans le tableau de bord du constructeur d'images, cliquez sur Créer un modèle.

La boîte de dialogue Create Blueprint s'ouvre.

Sur la page

Details:- Saisissez le nom du plan et, éventuellement, sa description. Cliquez sur Suivant.

Facultatif : dans la page

Packages:Sur la page de recherche

Available packages, saisissez le nom du paquet et cliquez sur le bouton > pour le déplacer dans le champ Paquets choisis. Recherchez et incluez autant de paquets que vous le souhaitez. Cliquez sur Suivant.NoteCes personnalisations sont toutes facultatives, sauf indication contraire.

-

Sur la page

Kernel, entrez un nom de noyau et les arguments de la ligne de commande. Sur la page

File system, vous pouvez sélectionnerUse automatic partitioningouManually configure partitionspour votre système de fichiers image. Pour configurer manuellement les partitions, procédez comme suit :Cliquez sur le bouton Configurer manuellement les partitions.

La section

Configure partitionss'ouvre, montrant la configuration basée sur les standards et les guides de sécurité de Red Hat.Dans le menu déroulant, fournissez les détails pour configurer les partitions :

Dans le champ

Mount point, sélectionnez l'une des options de type de point de montage suivantes :-

/- le point de montage racine -

/var -

/home -

/opt -

/srv -

/usr -

/app -

/data -

/tmp /usr/localVous pouvez également ajouter un chemin supplémentaire au

Mount point, tel que/tmp. Par exemple :/varcomme préfixe et/tmpcomme chemin supplémentaire donne/var/tmp.NoteSelon le type de point de montage choisi, le type de système de fichiers devient

xfs, et ainsi de suite.

-

Dans le champ

Minimum size partitiondu système de fichiers, entrez la taille minimale de partition souhaitée. Dans le menu déroulant Taille minimale, vous pouvez utiliser des unités de taille courantes telles queGiB,MiBouKiB. L'unité par défaut estGiB.NoteMinimum sizesignifie que le constructeur d'images peut encore augmenter la taille des partitions, au cas où elles seraient trop petites pour créer une image fonctionnelle.

Pour ajouter d'autres partitions, cliquez sur le bouton Ajouter une partition. Si le message d'erreur suivant s'affiche : "Duplicate partitions : Une seule partition peut être créée à chaque point de montage", vous pouvez.. :

- Cliquez sur le bouton Supprimer pour supprimer la partition dupliquée.

- Choisissez un nouveau point de montage pour la partition que vous souhaitez créer.

- Après avoir terminé la configuration du partitionnement, cliquez sur Suivant.

Sur la page

Services, vous pouvez activer ou désactiver des services :- Saisissez les noms des services que vous souhaitez activer ou désactiver, en les séparant par une virgule, un espace ou en appuyant sur la touche Entrée. Cliquez sur Suivant.

Sur la page

Firewall, configurez votre pare-feu :-

Saisissez l'adresse

Portset les services de pare-feu que vous souhaitez activer ou désactiver. - Cliquez sur le bouton Ajouter une zone pour gérer vos règles de pare-feu pour chaque zone indépendamment. Cliquez sur Suivant.

-

Saisissez l'adresse

Sur la page

Users, ajoutez un utilisateur en suivant les étapes suivantes :- Cliquez sur Ajouter un utilisateur.

-

Saisissez un

Username, unpasswordet unSSH key. Vous pouvez également marquer l'utilisateur en tant qu'utilisateur privilégié en cochant la caseServer administrator. Cliquez sur Suivant.

Sur la page

Groups, ajoutez des groupes en suivant les étapes suivantes :Cliquez sur le bouton Ajouter des groupes:

-

Saisissez un

Group nameet unGroup ID. Vous pouvez ajouter d'autres groupes. Cliquez sur Suivant.

-

Saisissez un

Sur la page

SSH keys, ajoutez une clé :Cliquez sur le bouton Ajouter une clé.

- Entrez la clé SSH.

-

Saisissez une adresse

User. Cliquez sur Suivant.

Sur la page

Timezone, définissez vos paramètres de fuseau horaire :Dans le champ

Timezone, entrez le fuseau horaire que vous souhaitez ajouter à votre image système. Par exemple, ajoutez le format de fuseau horaire suivant : "US/Eastern".Si vous ne définissez pas de fuseau horaire, le système utilise par défaut le temps universel coordonné (UTC).

-

Saisissez les serveurs

NTP. Cliquez sur Suivant.

Sur la page

Locale, effectuez les étapes suivantes :-

Dans le champ de recherche

Keyboard, saisissez le nom du paquet que vous souhaitez ajouter à votre image système. Par exemple, [\N- "en_US.UTF-8\N"] : [\N-"en_US.UTF-8\N"]. -

Dans le champ de recherche

Languages, saisissez le nom du paquet que vous souhaitez ajouter à votre image système. Par exemple : "us". Cliquez sur Suivant.

-

Dans le champ de recherche

Sur la page

Others, effectuez les étapes suivantes :-

Dans le champ

Hostname, entrez le nom d'hôte que vous souhaitez ajouter à votre image système. Si vous n'ajoutez pas de nom d'hôte, le système d'exploitation détermine le nom d'hôte. -

Obligatoire uniquement pour l'image Simplifier Installer : Dans le champ

Installation Devices, entrez un nœud valide pour votre image système. Par exemple :dev/sda1. Cliquez sur Suivant.

-

Dans le champ

Obligatoire uniquement lors de la création d'images FIDO : Sur la page

FIDO device onboarding, effectuez les étapes suivantes :Dans le champ

Manufacturing server URL, entrez les informations suivantes :-

Dans le champ

DIUN public key insecure, entrez la clé publique non sécurisée. -

Dans le champ

DIUN public key hash, entrez le hachage de la clé publique. -

Dans le champ

DIUN public key root certs, entrez les certificats racine de la clé publique. Cliquez sur Suivant.

-

Dans le champ

Sur la page

OpenSCAP, effectuez les étapes suivantes :-

Dans le champ

Datastream, entrez les instructions de remédiationdatastreamque vous souhaitez ajouter à votre image système. -

Dans le champ

Profile ID, entrez le profil de sécuritéprofile_idque vous souhaitez ajouter à votre image système. Cliquez sur Suivant.

-

Dans le champ

Obligatoire uniquement lors de la création d'images Ignition : Sur la page

Ignition, effectuez les étapes suivantes :-

Dans le champ

Firstboot URL, saisissez le nom du paquet que vous souhaitez ajouter à votre image système. -

Dans le champ

Embedded Data, faites glisser ou téléchargez votre fichier. Cliquez sur Suivant.

-

Dans le champ

-

. Sur la page

Review, passez en revue les détails du plan. Cliquez sur Créer.

La vue du constructeur d'images s'ouvre et répertorie les plans existants.

4.3. Création d'une image RHEL for Edge Commit à l'aide du constructeur d'images dans la console web RHEL

Le type d'image “RHEL for Edge Commit (.tar)” contient un système d'exploitation complet, mais il n'est pas directement amorçable. Pour démarrer le type d'image Commit, vous devez le déployer dans un conteneur en cours d'exécution.

Pour créer une image RHEL for Edge Commit à l'aide du constructeur d'images dans la console Web RHEL, procédez comme suit :

Conditions préalables

- Sur un système RHEL, vous avez accédé au tableau de bord du constructeur d'images.

Procédure

- Dans le tableau de bord du constructeur d'images, cliquez sur Créer une image.

Sur la page Image output, procédez comme suit :

- Dans le menu déroulant Select a blueprint, sélectionnez le plan que vous souhaitez utiliser.

- Dans la liste déroulante Image output type, sélectionnez “RHEL for Edge Commit (.tar)” pour le déploiement en réseau.

- Cliquez sur Suivant.

Sur la page OSTree settings, entrez :

- Repository URL: spécifie l'URL du dépôt OSTree de la livraison à intégrer dans l'image. Par exemple, http://10.0.2.2:8080/repo/.

- Parent commit: spécifiez un commit précédent, ou laissez le champ vide si vous n'avez pas de commit à ce moment-là.

-

Dans la zone de texte Ref, indiquez un chemin de référence pour l'endroit où votre livraison sera créée. Par défaut, la console web spécifie

rhel/9/$ARCH/edge. La valeur de "$ARCH" est déterminée par la machine hôte. Cliquez sur Suivant.

Sur la page Review, vérifiez les personnalisations et cliquez sur Créer.

Le constructeur d'images commence à créer une image RHEL for Edge Commit pour le plan que vous avez créé.

NoteLe processus de création d'une image dure jusqu'à 20 minutes.

Vérification

Pour vérifier la progression de la création de l'image RHEL for Edge Commit :

- Cliquez sur l'onglet Images.

Une fois le processus de création d'image terminé, vous pouvez télécharger l'image “RHEL for Edge Commit (.tar)” qui en résulte.

Ressources supplémentaires

4.4. Création d'une image de conteneur RHEL for Edge à l'aide du constructeur d'images dans la console web RHEL

Vous pouvez créer des images RHEL for Edge en sélectionnant “RHEL for Edge Container (.tar)”. Le type d'image RHEL for Edge Container (.tar) crée un commit OSTree et l'incorpore dans un conteneur OCI avec un serveur Web. Lorsque le conteneur est démarré, le serveur web sert le commit en tant que référentiel OSTree.

Suivez les étapes de cette procédure pour créer une image RHEL for Edge Container à l'aide de l'outil de création d'images dans la console Web RHEL.

Conditions préalables

- Sur un système RHEL, vous avez accédé au tableau de bord du constructeur d'images.

- Vous avez créé un schéma directeur.

Procédure

- Dans le tableau de bord du constructeur d'images, cliquez sur Créer une image.

- Sur la page Image output, procédez comme suit :

Dans le menu déroulant Select a blueprint, sélectionnez le plan que vous souhaitez utiliser.

- Dans la liste déroulante Image output type, sélectionnez “RHEL for Edge Container (.tar)” pour le déploiement en réseau.

- Cliquez sur Suivant.

Sur la page OSTree, entrez :

Repository URL: spécifie l'URL du dépôt OSTree de la livraison à intégrer dans l'image. Par exemple, http://10.0.2.2:8080/repo/. Par défaut, le dossier de dépôt d'une image RHEL for Edge Container est "/repo".

Pour trouver l'URL correcte à utiliser, accédez au conteneur en cours d'exécution et vérifiez le fichier

nginx.conf. Pour savoir quelle URL utiliser, accédez au conteneur en cours d'exécution et consultez le fichiernginx.conf. Dans le fichiernginx.conf, trouvez l'entrée du répertoirerootpour rechercher les informations du dossier/repo/. Notez que si vous ne spécifiez pas d'URL de référentiel lors de la création d'une image RHEL for Edge Container(.tar)à l'aide de Image Builder, l'entrée/repo/par défaut est créée dans le fichiernginx.conf.- Parent commit: spécifiez un commit précédent, ou laissez le champ vide si vous n'avez pas de commit à ce moment-là.

-

Dans la zone de texte Ref, indiquez un chemin de référence pour l'endroit où votre livraison sera créée. Par défaut, la console web spécifie

rhel/9/$ARCH/edge. La valeur de "$ARCH" est déterminée par la machine hôte. Cliquez sur Suivant.

- Sur la page Review, vérifiez les personnalisations. Cliquez sur Enregistrer le plan.

Cliquez sur Créer.

Le constructeur d'images commence à créer une image RHEL for Edge Container pour le plan que vous avez créé.

NoteLe processus de création d'une image dure jusqu'à 20 minutes.

Vérification

Pour vérifier la progression de la création de l'image RHEL for Edge Container :

- Cliquez sur l'onglet Images.

Une fois le processus de création d'image terminé, vous pouvez télécharger l'image “RHEL for Edge Container (.tar)” qui en résulte.

Ressources supplémentaires

4.5. Création d'une image RHEL for Edge Installer à l'aide du constructeur d'images dans la console web RHEL

Vous pouvez créer des images RHEL for Edge Installer pour un déploiement hors réseau en sélectionnant RHEL for Edge Installer (.iso). Le type d'image RHEL for Edge Installer (.iso) extrait le référentiel de validation OSTree du conteneur en cours d'exécution desservi par RHEL for Edge Container (.tar) et crée une image ISO de démarrage installable avec un fichier Kickstart configuré pour utiliser la validation OSTree intégrée.

Suivez les étapes de cette procédure pour créer une image RHEL for Edge à l'aide de l'outil de création d'images dans la console web RHEL.

Conditions préalables

- Sur un système RHEL, vous avez accédé au tableau de bord du constructeur d'images.

- Vous avez créé un schéma directeur.

- Vous avez créé une image RHEL for Edge Container et l'avez chargée dans un conteneur en cours d'exécution. Voir Création d'une image RHEL for Edge Container pour les déploiements non basés sur le réseau.

Procédure

- Dans le tableau de bord du constructeur d'images, cliquez sur Créer une image.

Sur la page Image output, procédez comme suit :

- Dans le menu déroulant Select a blueprint, sélectionnez le plan que vous souhaitez utiliser.

-

Dans la liste déroulante Image output type, sélectionnez RHEL for Edge Installer (

.iso) l'image. - Cliquez sur Suivant.

Sur la page OSTree settings, entrez :

- Repository URL: spécifie l'URL du dépôt OSTree de la livraison à intégrer dans l'image. Par exemple, http://10.0.2.2:8080/repo/.

-

Dans la zone de texte Ref, indiquez un chemin de référence pour l'endroit où votre livraison sera créée. Par défaut, la console web spécifie

rhel/9/$ARCH/edge. La valeur de "$ARCH" est déterminée par la machine hôte. Cliquez sur Suivant.

- Sur la page Review, vérifiez les personnalisations. Cliquez sur Enregistrer le plan.

Cliquez sur Créer.

Le constructeur d'images commence à créer une image RHEL for Edge Installer pour le modèle que vous avez créé.

NoteLe processus de création d'une image dure jusqu'à 20 minutes.

Vérification

Une fois le processus de création d'image terminé, vous pouvez télécharger l'image RHEL for Edge Installer (.iso) qui en résulte.

Pour vérifier la progression de la création de l'image RHEL for Edge Installer :

- Cliquez sur l'onglet Images.

Une fois le processus de création d'image terminé, vous pouvez télécharger l'image RHEL for Edge Installer (.iso) résultante et démarrer l'image ISO sur un périphérique.

Ressources supplémentaires

4.6. Téléchargement d'une image RHEL for Edge

Après avoir créé avec succès l'image RHEL for Edge à l'aide du générateur d'images, téléchargez l'image sur l'hôte local.

Procédure

Pour télécharger une image :

Dans le menu More Options, cliquez sur Télécharger.

L'outil de création d'images télécharge le fichier à votre emplacement de téléchargement par défaut.

Le fichier téléchargé consiste en un fichier .tar avec un référentiel OSTree pour les images RHEL for Edge Commit et RHEL for Edge Container, ou un fichier .iso pour les images RHEL for Edge Installer, avec un référentiel OSTree. Ce référentiel contient le commit et un fichier json qui contient des métadonnées d'information sur le contenu du référentiel.

4.7. Ressources supplémentaires

Chapitre 5. Composition d'une image RHEL for Edge à l'aide de la ligne de commande image builder

Vous pouvez utiliser le constructeur d'images pour créer une image RHEL for Edge personnalisée (OSTree commit).

Pour accéder au constructeur d'images et créer votre image RHEL for Edge personnalisée, vous pouvez utiliser l'interface de la console web RHEL ou l'interface de ligne de commande.

Pour les déploiements basés sur le réseau, le processus de composition des images RHEL for Edge à l'aide de l'interface de programmation comprend les étapes de haut niveau suivantes :

- Créer un modèle pour l'image RHEL for Edge

- Créer une image RHEL for Edge Commit

- Télécharger l'image RHEL for Edge Commit

Pour les déploiements non basés sur le réseau, le processus de composition des images RHEL for Edge à l'aide de la CLI comprend les étapes de haut niveau suivantes :

- Créer un modèle pour l'image RHEL for Edge

- Créer un modèle pour l'image RHEL for Edge Installer

- Créer une image RHEL for Edge Container

- Créer une image RHEL for Edge Installer

- Télécharger l'image RHEL for Edge

Pour effectuer les démarches, utilisez le logiciel composer-cli.

Pour exécuter les commandes composer-cli en tant que non-root, vous devez faire partie du groupe weldr ou disposer d'un accès administrateur au système.

5.1. Flux de travail pour les déploiements en réseau

Ceci fournit les étapes pour construire OSTree commits. Ces commits OSTree contiennent un système d'exploitation complet, mais ne sont pas directement amorçables. Pour les démarrer, vous devez les déployer à l'aide d'un fichier Kickstart.

5.1.1. Création d'un modèle d'image RHEL for Edge Commit à l'aide de l'interface en ligne de commande image builder

Créez un schéma directeur pour l'image RHEL for Edge Commit à l'aide de la CLI.

Prérequis

Vous n'avez pas de plan existant. Pour le vérifier, dressez la liste des plans existants :

$ sudo composer-cli blueprints list

Procédure

Créez un fichier texte au format TOML, avec le contenu suivant :

name = "blueprint-name" description = "blueprint-text-description" version = "0.0.1" modules = [ ] groups = [ ]

Où ?

- blueprint-name est le nom et blueprint-text-description est la description de votre plan.

- 0.0.1 est le numéro de version selon le schéma de versionnement sémantique.

Modules décrivent le nom du paquet et la version correspondante à installer dans l'image. Par exemple, le nom du paquet = "tmux" et la version correspondante est version = "2.9a".

Notez qu'il n'y a actuellement aucune différence entre les paquets et les modules.

Groups sont des groupes de paquets à installer dans l'image, par exemple le groupe de paquets anaconda-tools.

A ce stade, si vous ne connaissez pas les modules et les groupes, laissez-les vides.

Incluez les paquets requis et adaptez les autres détails du plan à vos besoins.

Pour chaque paquet que vous souhaitez inclure dans le plan, ajoutez les lignes suivantes au fichier :

[[packages]] name = "package-name" version = "package-version"

Où ?

- package-name est le nom du paquet, tel que httpd, gdb-doc, ou coreutils.

package-version est le numéro de version du paquet que vous souhaitez utiliser.

La version du paquet prend en charge les spécifications de version dnf suivantes :

- Pour une version spécifique, utilisez le numéro de version exact, par exemple 9.0.

- Pour la dernière version disponible, utilisez l'astérisque *.

- Pour la dernière version mineure, utilisez des formats tels que 9.*.

Pousser (importer) le plan vers le serveur de construction d'images :

# composer-cli blueprints push blueprint-name.tomlListe les plans existants pour vérifier si le plan créé a été poussé avec succès et s'il existe.

# composer-cli blueprints show BLUEPRINT-NAME

Vérifiez si les composants et les versions répertoriés dans le plan et leurs dépendances sont valides :

# composer-cli blueprints depsolve blueprint-name

Ressources supplémentaires

5.1.2. Création d'une image RHEL for Edge Commit à l'aide de l'interface en ligne de commande image builder

Pour créer une image RHEL for Edge Commit à l'aide de l'interface de ligne de commande image builder, assurez-vous d'avoir rempli les conditions préalables suivantes et suivez la procédure.

Conditions préalables

- Vous avez créé un schéma directeur pour l'image RHEL for Edge Commit.

Procédure

Créez l'image RHEL for Edge Commit.

# composer-cli compose start blueprint-name image-type

Où ?

- blueprint-name est le nom du plan RHEL for Edge.

image-type est

edge-commitpour network-based deployment.Une confirmation de l'ajout du processus de composition à la file d'attente s'affiche. Elle indique également un numéro d'identifiant universel unique (UUID) pour l'image créée. Utilisez le numéro UUID pour suivre votre construction. Conservez également le numéro UUID à portée de main pour d'autres tâches.

Vérifier l'état de la composition de l'image.

# composer-cli compose status

La sortie affiche l'état dans le format suivant :

<UUID> RUNNING date blueprint-name blueprint-version image-type

NoteLe processus de création d'une image dure jusqu'à 20 minutes.

Pour interrompre le processus de création d'image, exécutez :

# composer-cli composer cancel <UUID>Pour supprimer une image existante, exécutez :

# composer-cli composer delete <UUID>Une fois que l'image est prête, vous pouvez la télécharger et l'utiliser sur votre site network deployments.

Ressources supplémentaires

5.1.3. Création d'une mise à jour d'image RHEL for Edge avec un ref commit à l'aide de l'interface en ligne de commande image builder

Si vous avez modifié un plan existant, par exemple en ajoutant un nouveau package, et que vous souhaitez mettre à jour une image RHEL for Edge existante avec ce nouveau package, vous pouvez utiliser l'argument --parent pour générer une image RHEL for Edge Commit (.tar) mise à jour. L'argument --parent doit être un ref qui existe dans le référentiel spécifié par l'argument URL. L'argument --ref vous permet de spécifier un ref existant qui récupère un parent pour le nouveau commit que vous construisez. Vous devez spécifier le commit parent sous la forme d'une valeur ref à résoudre et à extraire, et non sous la forme d'un identifiant de commit, par exemple rhel/9/x86_64/edge. Lorsque vous spécifiez le commit parent sous la forme d'une valeur ref, Image Builder peut lire des informations du commit parent qui affecteront des parties du nouveau commit que vous construisez. Par conséquent, Image builder lit la base de données des utilisateurs du commit parent et préserve les UID et les GID pour les utilisateurs et les groupes du système créés par le paquet.

Pour créer une image RHEL for Edge avec un argument parent à l'aide de l'interface CLI de construction d'images, assurez-vous d'avoir rempli les conditions préalables suivantes et suivez la procédure.

Conditions préalables

- Vous avez mis à jour un plan existant pour l'image RHEL for Edge.

- Vous disposez d'une image RHEL for Edge existante (commit OSTree). Voir Extraction du commit de l'image RHEL for Edge.

-

Le site

refen cours de construction est disponible dans le dépôtOSTreespécifié par l'URL.

Procédure

Créer l'image RHEL for Edge commit :

# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --parent parent-OSTree-REF --url URL blueprint-name image-type

Par exemple :

Pour créer un nouveau commit RHEL for Edge basé sur un

parentet avec un nouveauref, exécutez la commande suivante: :# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --parent rhel/9/x86_64/edge --url http://10.0.2.2:8080/repo rhel_update edge-commit

Pour créer un nouveau commit RHEL for Edge basé sur le même site

ref, exécutez la commande suivante :# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --url http://10.0.2.2:8080/repo rhel_update edge-commit

Où ?

- L'argument --ref spécifie le même chemin d'accès que celui que vous avez utilisé pour créer un référentiel OSTree.

-

L'argument --parent spécifie le commit parent en tant que ref à résoudre et à extraire, et non en tant qu'identifiant de commit, par exemple

rhel/9/x86_64/edge. - blueprint-name est le nom du plan RHEL for Edge.

-

L'argument

--urlspécifie l'URL du dépôt OSTree de l'engagement à intégrer dans l'image, par exemple http://10.0.2.2:8080/repo. image-type est

edge-commitpour network-based deployment.Note-

L'argument

--parentne peut être utilisé que pour le type d'imageRHEL for Edge Commit (.tar). L'utilisation conjointe des arguments--urlet--parententraîne des erreurs avec le type d'imageRHEL for Edge Container (.tar). -

Si vous omettez l'argument

parent ref, le système revient à l'adresserefspécifiée par l'argument--ref.

Une confirmation de l'ajout du processus de composition à la file d'attente s'affiche. Elle indique également un numéro d'identifiant universel unique (UUID) pour l'image créée. Utilisez le numéro UUID pour suivre votre construction. Conservez également le numéro UUID à portée de main pour d'autres tâches.

-

L'argument

Vérifier l'état de la composition de l'image.

# composer-cli compose status

La sortie affiche l'état dans le format suivant :

<UUID> RUNNING date blueprint-name blueprint-version image-type

NoteLe processus de création de l'image prend quelques minutes.

(Facultatif) Pour interrompre le processus de création d'image, exécutez :

# composer-cli composer cancel <UUID>(Facultatif) Pour supprimer une image existante, exécutez :

# composer-cli composer delete <UUID>

Une fois la création de l'image terminée, pour mettre à niveau un déploiement OSTree existant, vous devez :

- Configurez un référentiel. Voir Déploiement d'une image RHEL for Edge.

- Ajouter ce référentiel en tant que distant, c'est-à-dire le point d'accès http ou https qui héberge le contenu d'OSTree.

- Insérer le nouveau commit OSTree dans leur instance existante en cours d'exécution. Voir Déployer manuellement les mises à jour d'images RHEL for Edge.

5.1.4. Téléchargement d'une image RHEL for Edge à l'aide de l'interface de ligne de commande du constructeur d'images

Pour télécharger une image RHEL for Edge à l'aide de l'interface de ligne de commande image builder, assurez-vous d'avoir rempli les conditions préalables suivantes, puis suivez la procédure.

Conditions préalables

- Vous avez créé une image RHEL for Edge.

Procédure

Examinez l'état de l'image RHEL for Edge.

# composer-cli compose status

La sortie doit afficher ce qui suit :

$ <UUID> FINIS date blueprint-name blueprint-version image-type

Télécharger l'image.

# composer-cli compose image <UUID>

Image builder télécharge l'image sous forme de fichier

tardans le répertoire actuel.Le numéro UUID et la taille de l'image s'affichent à côté.

$ <UUID>-commit.tar : size MB

L'image contient un commit et un fichier json avec des métadonnées d'information sur le contenu du référentiel.

Ressources supplémentaires

5.2. Flux de travail pour les déploiements non basés sur un réseau

Pour créer une image ISO de démarrage qui installe un système basé sur OSTree à l'aide des images "RHEL for Edge Container" et "RHEL for Edge Installer" et qui peut être déployée ultérieurement sur un périphérique dans des environnements déconnectés, procédez comme suit.

5.2.1. Création d'un modèle de conteneur RHEL for Edge à l'aide de l'interface CLI de construction d'images

Pour créer un modèle d'image RHEL for Edge Container, procédez comme suit :

Procédure

Créez un fichier texte au format TOML, avec le contenu suivant :

name = "blueprint-name" description = "blueprint-text-description" version = "0.0.1" modules = [ ] groups = [ ]

Où ?

- blueprint-name est le nom et blueprint-text-description est la description de votre plan.

- 0.0.1 est le numéro de version selon le schéma de versionnement sémantique.

Modules décrivent le nom du paquet et la version correspondante à installer dans l'image. Par exemple, le nom du paquet = "tmux" et la version correspondante est version = "2.9a".

Notez qu'il n'y a actuellement aucune différence entre les paquets et les modules.

Groups sont des groupes de paquets à installer dans l'image, par exemple le groupe de paquets anaconda-tools.

A ce stade, si vous ne connaissez pas les modules et les groupes, laissez-les vides.

Incluez les paquets requis et adaptez les autres détails du plan à vos besoins.

Pour chaque paquet que vous souhaitez inclure dans le plan, ajoutez les lignes suivantes au fichier :

[[packages]] name = "package-name" version = "package-version"

Où ?

- package-name est le nom du paquet, tel que httpd, gdb-doc, ou coreutils.

package-version est le numéro de version du paquet que vous souhaitez utiliser.

La version du paquet prend en charge les spécifications de version dnf suivantes :

- Pour une version spécifique, utilisez le numéro de version exact, par exemple 9.0.

- Pour la dernière version disponible, utilisez l'astérisque *.

- Pour la dernière version mineure, utilisez des formats tels que 9.*.

Pousser (importer) le plan vers le serveur de construction d'images :

# composer-cli blueprints push blueprint-name.tomlListe les plans existants pour vérifier si le plan créé a été poussé avec succès et s'il existe.

# composer-cli blueprints show BLUEPRINT-NAME

Vérifiez si les composants et les versions répertoriés dans le plan et leurs dépendances sont valides :

# composer-cli blueprints depsolve blueprint-name

Ressources supplémentaires

5.2.2. Création d'un plan d'installation de RHEL for Edge à l'aide de l'interface CLI de construction d'images

Vous pouvez créer un modèle pour construire une image RHEL for Edge Installer (.iso) et spécifier des comptes utilisateur pour créer automatiquement un ou plusieurs utilisateurs sur le système au moment de l'installation. Voir Création d'un compte d'utilisateur administratif pour un modèle d'image RHEL for Edge. Il crée un utilisateur sur le système au moment de l'installation.

Lorsque vous créez un utilisateur dans le plan avec la personnalisation customizations.user, le plan crée l'utilisateur dans le répertoire /usr/lib/passwd et le mot de passe dans le répertoire /usr/etc/shadow. Notez que vous ne pouvez pas modifier le mot de passe dans les versions ultérieures de l'image dans un système en cours d'exécution utilisant les mises à jour OSTree. Les utilisateurs que vous créez avec les blueprints ne doivent être utilisés que pour accéder au système créé. Après avoir accédé au système, vous devez créer des utilisateurs, par exemple à l'aide de la commande useradd.

Pour créer un modèle d'image pour RHEL for Edge Installer, procédez comme suit :

Procédure

Créez un fichier texte au format TOML, avec le contenu suivant :

name = "blueprint-installer" description = "blueprint-for-installer-image" version = "0.0.1" [[customizations.user]] name = "user" description = "account" password = "user-password" key = "user-ssh-key " home = "path" groups = ["user-groups"]

Où ?

- blueprint-name est le nom et blueprint-text-description est la description de votre plan.

- 0.0.1 est le numéro de version selon le schéma de versionnement sémantique.

Pousser (importer) le plan vers le serveur de construction d'images :

# composer-cli blueprints push blueprint-name.tomlListe les plans existants pour vérifier si le plan créé a été poussé avec succès et s'il existe.

# composer-cli blueprints show blueprint-nameVérifiez si les composants et les versions répertoriés dans le plan et leurs dépendances sont valides :

# composer-cli blueprints depsolve blueprint-name

Ressources supplémentaires

5.2.3. Création d'une image de conteneur RHEL for Edge à l'aide de l'interface CLI de construction d'images

Pour créer une image RHEL for Edge Container à l'aide de l'interface de ligne de commande image builder, assurez-vous d'avoir rempli les conditions préalables suivantes et suivez la procédure.

Conditions préalables

- Vous avez créé un schéma directeur pour l'image RHEL for Edge Container.

Procédure

Créez l'image RHEL for Edge Container.

# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --url URL-OSTree-repository blueprint-name image-type

Où ?

-

--refest la même valeur que celle utilisée par le client pour construire le dépôt d'ostree --urlest l'URL du dépôt OSTree de l'engagement à intégrer dans l'image. Par exemple, http://10.0.2.2:8080/repo/. Par défaut, le dossier de dépôt d'une image RHEL for Edge Container est "/repo". Voir Configuration d'un serveur Web pour l'installation de l'image RHEL for Edge.Pour trouver l'URL correcte à utiliser, accédez au conteneur en cours d'exécution et vérifiez le fichier

nginx.conf. Pour savoir quelle URL utiliser, accédez au conteneur en cours d'exécution et consultez le fichiernginx.conf. Dans le fichiernginx.conf, trouvez l'entrée du répertoirerootpour rechercher les informations du dossier/repo/. Notez que si vous ne spécifiez pas d'URL de référentiel lors de la création d'une image RHEL for Edge Container(.tar)à l'aide de Image Builder, l'entrée/repo/par défaut est créée dans le fichiernginx.conf.- blueprint-name est le nom du plan RHEL for Edge.

image-type est

edge-containerpour non-network-based deployment.Une confirmation de l'ajout du processus de composition à la file d'attente s'affiche. Elle indique également un numéro d'identifiant universel unique (UUID) pour l'image créée. Utilisez le numéro UUID pour suivre votre construction. Conservez également le numéro UUID à portée de main pour d'autres tâches.

-

Vérifier l'état de la composition de l'image.

# composer-cli compose status

La sortie affiche l'état dans le format suivant :

<UUID> RUNNING date blueprint-name blueprint-version image-type

NoteLe processus de création d'une image dure jusqu'à 20 minutes.

Pour interrompre le processus de création d'image, exécutez :

# composer-cli composer cancel <UUID>Pour supprimer une image existante, exécutez :

# composer-cli composer delete <UUID>Une fois l'image prête, elle peut être utilisée pour non-network deployments. Voir Création d'une image RHEL for Edge Container pour les déploiements non basés sur le réseau.

Ressources supplémentaires

5.2.4. Création d'une image RHEL for Edge Installer à l'aide de l'interface de ligne de commande pour les déploiements non basés sur le réseau

Pour créer une image RHEL for Edge Installer qui intègre le commit OSTree, à l'aide de l'interface de ligne de commande image builder, assurez-vous d'avoir rempli les conditions préalables suivantes, puis suivez la procédure.

Conditions préalables

- Vous avez créé un schéma directeur pour RHEL pour l'image Edge Installer.

- Vous avez créé une image RHEL for Edge Edge Container et l'avez déployée à l'aide d'un serveur web.

Procédure

Commencez à créer l'image RHEL for Edge Installer.

# composer-cli compose start-ostree --ref rhel/9/x86_64/edge --url URL-OSTree-repository blueprint-name image-type

Où ?

- ref est la même valeur que celle utilisée par le client pour construire le dépôt d'ostree

- URL-OSTree-repository est l'URL du dépôt OSTree de l'engagement à intégrer dans l'image. Par exemple, http://10.0.2.2:8080/repo. Voir Création d'une image RHEL for Edge Container pour les déploiements non basés sur le réseau.

- blueprint-name est le nom du modèle RHEL for Edge Installer.

image-type est

edge-installer.Une confirmation de l'ajout du processus de composition à la file d'attente s'affiche. Elle indique également un numéro d'identifiant universel unique (UUID) pour l'image créée. Utilisez le numéro UUID pour suivre votre construction. Conservez également le numéro UUID à portée de main pour d'autres tâches.

Vérifier l'état de la composition de l'image.

# composer-cli compose status

La sortie de la commande affiche l'état dans le format suivant :

<UUID> RUNNING date blueprint-name blueprint-version image-type

NoteLe processus de création de l'image prend quelques minutes.

Pour interrompre le processus de création d'image, exécutez :

# composer-cli composer cancel <UUID>Pour supprimer une image existante, exécutez :

# composer-cli composer delete <UUID>Une fois l'image prête, vous pouvez l'utiliser pour non-network deployments. Voir Installation de l'image RHEL for Edge pour les déploiements non basés sur le réseau.

5.2.5. Téléchargement d'une image RHEL for Edge Installer à l'aide de l'interface CLI de construction d'images

Pour télécharger une image RHEL for Edge Installer à l'aide de l'interface de ligne de commande image builder, assurez-vous d'avoir rempli les conditions préalables suivantes, puis suivez la procédure.

Conditions préalables

- Vous avez créé une image RHEL for Edge Installer.

Procédure

Examinez l'état de l'image RHEL for Edge.

# composer-cli compose status

La sortie doit afficher ce qui suit :

$ <UUID> FINIS date blueprint-name blueprint-version image-type

Télécharger l'image.

# composer-cli compose image <UUID>

Image builder télécharge l'image sous forme de fichier

.isodans le répertoire actuel.Le numéro UUID et la taille de l'image s'affichent à côté.

$ <UUID>-boot.iso : size MB

L'image obtenue est une image ISO amorçable.

Ressources supplémentaires

5.3. Personnalisations d'images prises en charge

Vous pouvez personnaliser votre image en ajoutant à votre plan un paquetage RPM supplémentaire, en activant un service ou en personnalisant un paramètre de la ligne de commande du noyau. Vous pouvez utiliser plusieurs personnalisations d'image dans les blueprints. Pour utiliser ces options, vous devez configurer les personnalisations dans le blueprint et l'importer (push) dans le constructeur d'images.

Ces personnalisations ne sont pas prises en charge lors de l'utilisation du constructeur d'images dans la console web.

- Sélectionner un groupe de paquets

[[packages]] name = "package_group_name"Remplacez "package_group_name" par le nom du groupe. Par exemple, "@server with gui".

- Définir le nom d'hôte de l'image

[customizations] hostname = "baseimage"- Spécifications utilisateur pour l'image système résultante

[[customizations.user]] name = "USER-NAME" description = "USER-DESCRIPTION" password = "PASSWORD-HASH" key = "PUBLIC-SSH-KEY" home = "/home/USER-NAME/" shell = "/usr/bin/bash" groups = ["users", "wheel"] uid = NUMBER gid = NUMBER

Le GID est facultatif et doit déjà exister dans l'image. Il peut être créé par un paquet ou par le plan directeur à l'aide de l'entrée

[[customizations.group]].ImportantPour générer le fichier

password hash, vous devez installer python3 sur votre système.# dnf install python3

Remplacez PASSWORD-HASH par l'actuel

password hash. Pour générerpassword hash, utilisez une commande telle que :$ python3 -c 'import crypt,getpass;pw=getpass.getpass();print(crypt.crypt(pw) if (pw==getpass.getpass("Confirm: ")) else exit())'Remplacez PUBLIC-SSH-KEY par la clé publique réelle.

Remplacez les autres espaces réservés par des valeurs appropriées.

Vous devez saisir l'adresse

name. Vous pouvez omettre toutes les lignes dont vous n'avez pas besoin.Répétez ce bloc pour chaque utilisateur à inclure.

- Spécifications du groupe pour l'image système résultante

[[customizations.group]] name = "GROUP-NAME" gid = NUMBER

Répétez ce bloc pour chaque groupe à inclure.

- Définir la clé SSH d'un utilisateur existant

[[customizations.sshkey]] user = "root" key = "PUBLIC-SSH-KEY"

NoteLa personnalisation "Définir la clé SSH d'un utilisateur existant" ne s'applique qu'aux utilisateurs existants. Pour créer un utilisateur et définir une clé SSH, voir la personnalisation User specifications for the resulting system image.

- Ajouter une option de paramètre de démarrage du noyau aux valeurs par défaut

[customizations.kernel] append = "KERNEL-OPTION"- Par défaut, le constructeur d'images intègre un noyau par défaut dans l'image. Mais vous pouvez personnaliser le noyau avec la configuration suivante dans le blueprint

[customizations.kernel] name = "KERNEL-rt"- Définir un nom de noyau à utiliser dans une image

[customizations.kernel.name] name = "KERNEL-NAME"- Définir le fuseau horaire et les serveurs Network Time Protocol (NTP) pour l'image système résultante

[customizations.timezone] timezone = "TIMEZONE" ntpservers = "NTP_SERVER"

Si vous ne définissez pas de fuseau horaire, le système utilise par défaut Universal Time, Coordinated (UTC) . La définition de serveurs NTP est facultative.

- Définir les paramètres linguistiques de l'image système résultante

[customizations.locale] languages = ["LANGUAGE"] keyboard = "KEYBOARD"

Le paramétrage de la langue et des options du clavier est obligatoire. Vous pouvez ajouter de nombreuses autres langues. La première langue que vous ajoutez sera la langue principale et les autres langues seront secondaires. Par exemple, la première langue ajoutée sera la langue principale et les autres langues seront secondaires :

[customizations.locale] languages = ["en_US.UTF-8"] keyboard = "us"

Pour dresser la liste des valeurs prises en charge par les langues, exécutez la commande suivante :

$ localectl list-locales

Pour dresser la liste des valeurs prises en charge par le clavier, exécutez la commande suivante :

$ localectl list-keymaps

- Définir le pare-feu pour l'image système résultante

[customizations.firewall] port = ["PORTS"]Pour activer les listes, vous pouvez utiliser des ports numériques ou leurs noms dans le fichier

/etc/services.- Personnaliser les services de pare-feu

Examinez les services de pare-feu disponibles.

$ firewall-cmd --get-services

Dans le plan, sous la section

customizations.firewall.service, indiquez les services de pare-feu que vous souhaitez personnaliser.[customizations.firewall.services] enabled = ["SERVICES"] disabled = ["SERVICES"]

Les services répertoriés dans

firewall.servicessont différents des noms de services disponibles dans le fichier/etc/services.NoteSi vous ne souhaitez pas personnaliser les services de pare-feu, omettez les sections

[customizations.firewall]et[customizations.firewall.services]du plan.- Définir les services à activer pendant le démarrage

[customizations.services] enabled = ["SERVICES"] disabled = ["SERVICES"]

Vous pouvez contrôler les services à activer pendant le démarrage. Certains types d'images ont déjà des services activés ou désactivés pour s'assurer que l'image fonctionne correctement et cette configuration ne peut pas être remplacée. La personnalisation de

[customizations.services]dans le blueprint ne remplace pas ces services, mais les ajoute à la liste des services déjà présents dans les modèles d'image.NoteChaque fois qu'une compilation démarre, elle clone le référentiel du système hôte. Si vous vous référez à un référentiel avec un historique important, le clonage peut prendre un certain temps et utiliser une quantité importante d'espace disque. De plus, le clone est temporaire et la compilation le supprime après avoir créé le paquetage RPM.

- Spécifier une configuration personnalisée du système de fichiers

Vous pouvez spécifier une configuration de système de fichiers personnalisée dans vos blueprints et créer ainsi des images avec une disposition de disque spécifique, au lieu de la configuration par défaut. L'utilisation d'une configuration différente de la configuration par défaut dans vos blueprints vous permet de bénéficier des avantages suivants

- sécurité benchmark conformité

- protection contre les erreurs hors disque

- amélioration des performances

cohérence avec les installations existantes

Pour personnaliser la configuration du système de fichiers dans votre projet :

[[customizations.filesystem]] mountpoint = "MOUNTPOINT" size = MINIMUM-PARTITION-SIZE

Le plan directeur prend en charge les

mountpointssuivants et leurs sous-répertoires :-

/- le point de montage racine -

/var -

/home -

/opt -

/srv -

/usr -

/app -

/data /boot- Pris en charge à partir de RHEL 8.7 et RHEL 9.1.NoteLa personnalisation des points de montage n'est prise en charge qu'à partir des distributions RHEL 8.5 et RHEL 9.0, à l'aide de la CLI. Dans les distributions antérieures, vous pouvez uniquement spécifier la partition

rootcomme point de montage et spécifier l'argumentsizecomme alias pour la taille de l'image.Si vous avez plus d'une partition dans l'image personnalisée, vous pouvez créer des images avec une partition de système de fichiers personnalisé sur LVM et redimensionner ces partitions au moment de l'exécution. Pour ce faire, vous pouvez spécifier une configuration de système de fichiers personnalisée dans votre plan et créer ainsi des images avec l'agencement de disque souhaité. La configuration par défaut du système de fichiers reste inchangée si vous utilisez des images simples sans personnalisation du système de fichiers, et

cloud-initredimensionne la partition racine.NoteÀ partir de la version 8.6, pour le RPM

osbuild-composer-46.1-1.el8et les versions ultérieures, les partitions physiques ne sont plus disponibles et les personnalisations du système de fichiers créent des volumes logiques.Le schéma directeur convertit automatiquement la personnalisation du système de fichiers en une partition LVM.

La valeur

MINIMUM-PARTITION-SIZEn'a pas de format de taille par défaut. La personnalisation du plan directeur prend en charge les valeurs et unités suivantes : kB à TB et KiB à TiB. Par exemple, vous pouvez définir la taille du point de montage en octets :[[customizations.filesystem]] mountpoint = "/var" size = 1073741824

Vous pouvez également définir la taille du point de montage en utilisant des unités.

NoteVous ne pouvez définir la taille du point de montage qu'en utilisant les unités de la version du paquetage fournie pour les distributions RHEL 8.6 et RHEL 9.0.

Par exemple :

[[customizations.filesystem]] mountpoint = "/opt" size = "20 GiB" or [[customizations.filesystem]] mountpoint = "/boot" size = "1 GiB"

-

- Créez des répertoires et des fichiers personnalisés pour votre image dans le répertoire

/etc Pour créer des fichiers et des répertoires personnalisés dans votre image, utilisez les personnalisations

[[customizations.files]]et[[customizations.directories]]. Actuellement, vous ne pouvez utiliser ces personnalisations que dans le répertoire/etc.NoteCes personnalisations du plan directeur sont prises en charge par tous les types d'images, à l'exception des types d'images qui déploient des commits OSTree, tels que

edge-raw-image,edge-installer, etedge-simplified-installer.

Create a custom directory blueprint customization

Avec la personnalisation de [[customizations.directories]] blueprint, vous pouvez créer des répertoires personnalisés dans le répertoire /etc de votre image.

Si vous utilisez customizations.directories avec un chemin de répertoire qui existe déjà dans l'image avec mode, user ou group, la construction de l'image échoue pour empêcher la modification de la propriété ou des autorisations du répertoire existant.

Grâce à la personnalisation de [[customizations.directories]] blueprint, vous pouvez :

- Créer de nouveaux répertoires.

- Définissez la propriété de l'utilisateur et du groupe pour le répertoire que vous créez.

- Définit l'autorisation du mode répertoire au format octal.

- Veillez à ce que les répertoires parents soient créés si nécessaire.

Pour personnaliser la configuration d'un répertoire dans votre plan, créez un fichier avec le contenu suivant, par exemple :

[[customizations.directories]] path = "/etc/directory_name" mode = "octal_access_permission" user = "user_string_or_integer" group = "group_string_or_integer" ensure_parents = boolean

Les entrées du plan sont décrites comme suit :

-

path- Obligatoire - indiquez le chemin d'accès au répertoire que vous souhaitez créer. Il doit s'agir d'un chemin absolu sous le répertoire/etc. -

mode- Facultatif - définit l'autorisation d'accès au répertoire, au format octal. Si vous ne spécifiez pas d'autorisation, la valeur par défaut est 0755. Le zéro initial est facultatif. -

user- Facultatif - définit un utilisateur comme propriétaire du répertoire. Si vous ne spécifiez pas d'utilisateur, la valeur par défaut estroot. Vous pouvez spécifier l'utilisateur sous la forme d'une chaîne de caractères ou d'un nombre entier. -

group- Facultatif - définit un groupe comme propriétaire du répertoire. Si vous ne spécifiez pas de groupe, la valeur par défaut estroot. Vous pouvez spécifier le groupe sous la forme d'une chaîne de caractères ou d'un nombre entier. -

ensure_parents- Facultatif - Indiquez si vous souhaitez créer des répertoires parents si nécessaire. Si vous ne spécifiez pas de valeur, la valeur par défaut estfalse.

Create a custom file blueprint customization

Vous pouvez utiliser la personnalisation du plan de fichier pour créer de nouveaux fichiers ou remplacer des fichiers existants. Le répertoire parent du fichier que vous spécifiez doit exister, sinon la construction de l'image échoue. Assurez-vous que le répertoire parent existe en le spécifiant dans la personnalisation [[customizations.directories]].

Si vous combinez les personnalisations de fichiers avec d'autres personnalisations de plans, cela peut affecter le fonctionnement des autres personnalisations ou remplacer les personnalisations de fichiers actuelles. Si vous n'êtes pas sûr des personnalisations, utilisez la personnalisation de modèle appropriée.

Grâce à la personnalisation de [[customizations.files]] blueprint, vous pouvez :

- Créer de nouveaux fichiers texte.

- Modifier les fichiers existants. ATTENTION : cette modification peut remplacer le contenu existant.

- Définissez la propriété de l'utilisateur et du groupe pour le fichier que vous créez.

Définit l'autorisation de mode au format octal.

NoteVous ne pouvez pas créer ou remplacer les fichiers suivants :

-

/etc/fstab -

/etc/shadow -

/etc/passwd -

/etc/group

Pour personnaliser un fichier dans votre plan, créez un fichier avec le contenu suivant, par exemple :

[[customizations.files]] path = "/etc/directory_name" mode = "octal_access_permission" user = "user_string_or_integer" group = "group_string_or_integer" data = "Hello world!"

Les entrées du plan sont décrites comme suit :

-

path- Obligatoire - indiquez le chemin d'accès au fichier que vous souhaitez créer. Il doit s'agir d'un chemin absolu sous le répertoire/etc. -

modeFacultatif - définit l'autorisation d'accès au fichier, au format octal. Si vous ne spécifiez pas d'autorisation, la valeur par défaut est 0644. Le zéro initial est facultatif. -

user- Facultatif - définit un utilisateur comme propriétaire du fichier. Si vous ne spécifiez pas d'utilisateur, la valeur par défaut estroot. Vous pouvez spécifier l'utilisateur sous la forme d'une chaîne de caractères ou d'un nombre entier. -

group- Facultatif - définit un groupe comme propriétaire du fichier. Si vous ne spécifiez pas de groupe, la valeur par défaut estroot. Vous pouvez spécifier le groupe sous la forme d'une chaîne de caractères ou d'un nombre entier. -

data- Facultatif - Spécifiez le contenu d'un fichier de texte brut. Si vous n'indiquez pas de contenu, un fichier vide est créé.

Ressources supplémentaires

5.4. Ressources supplémentaires

Chapitre 6. Création d'images d'installation simplifiées pour le provisionnement d'une image RHEL for Edge

Vous pouvez créer une image RHEL for Edge Simplified Installer, optimisée pour une installation sans surveillance sur un périphérique, et l'intégrer à une image RHEL for Edge.

6.1. Création et déploiement simplifiés de l'image d'installation

Créez une image RHEL for Edge Simplified Installer en utilisant le type d'image edge-simplified-installer.

Pour créer une image RHEL for Edge Simplified Installer, fournissez un commit OSTree existant. L'image simplifiée qui en résulte contient une image brute dans laquelle le commit OSTree a été déployé. Une fois que vous avez démarré l'image ISO du programme d'installation simplifiée, elle fournit un système RHEL for Edge que vous pouvez utiliser sur un disque dur ou en tant qu'image de démarrage dans une machine virtuelle. Vous pouvez vous connecter au système déployé à l'aide du nom d'utilisateur et du mot de passe que vous avez spécifiés dans le plan utilisé pour créer l'image de l'installateur simplifié.

L'image RHEL for Edge Simplified Installer est optimisée pour une installation sans surveillance sur un périphérique et prend en charge à la fois les déploiements basés sur le réseau et les déploiements non basés sur le réseau. Toutefois, pour les déploiements basés sur le réseau, elle ne prend en charge que le démarrage UEFI HTTP.

La composition et le déploiement d'une image RHEL for Edge simplifiée impliquent les étapes de haut niveau suivantes :

- Installer et enregistrer un système RHEL

- Installer le constructeur d'images

- À l'aide de l'outil de création d'images, créez un modèle avec des personnalisations pour l'image RHEL for Edge Container

- Importer le plan RHEL for Edge dans le constructeur d'images

- Créer une image RHEL for Edge intégrée dans un conteneur OCI avec un serveur web prêt à déployer le commit en tant que dépôt OSTree

-

Créer un plan pour l'image

edge-simplified-installer - Construire une image simplifiée de RHEL for Edge

- Télécharger l'image simplifiée de RHEL for Edge

-

Installer l'image brute avec

edge-simplified-installervirt-install

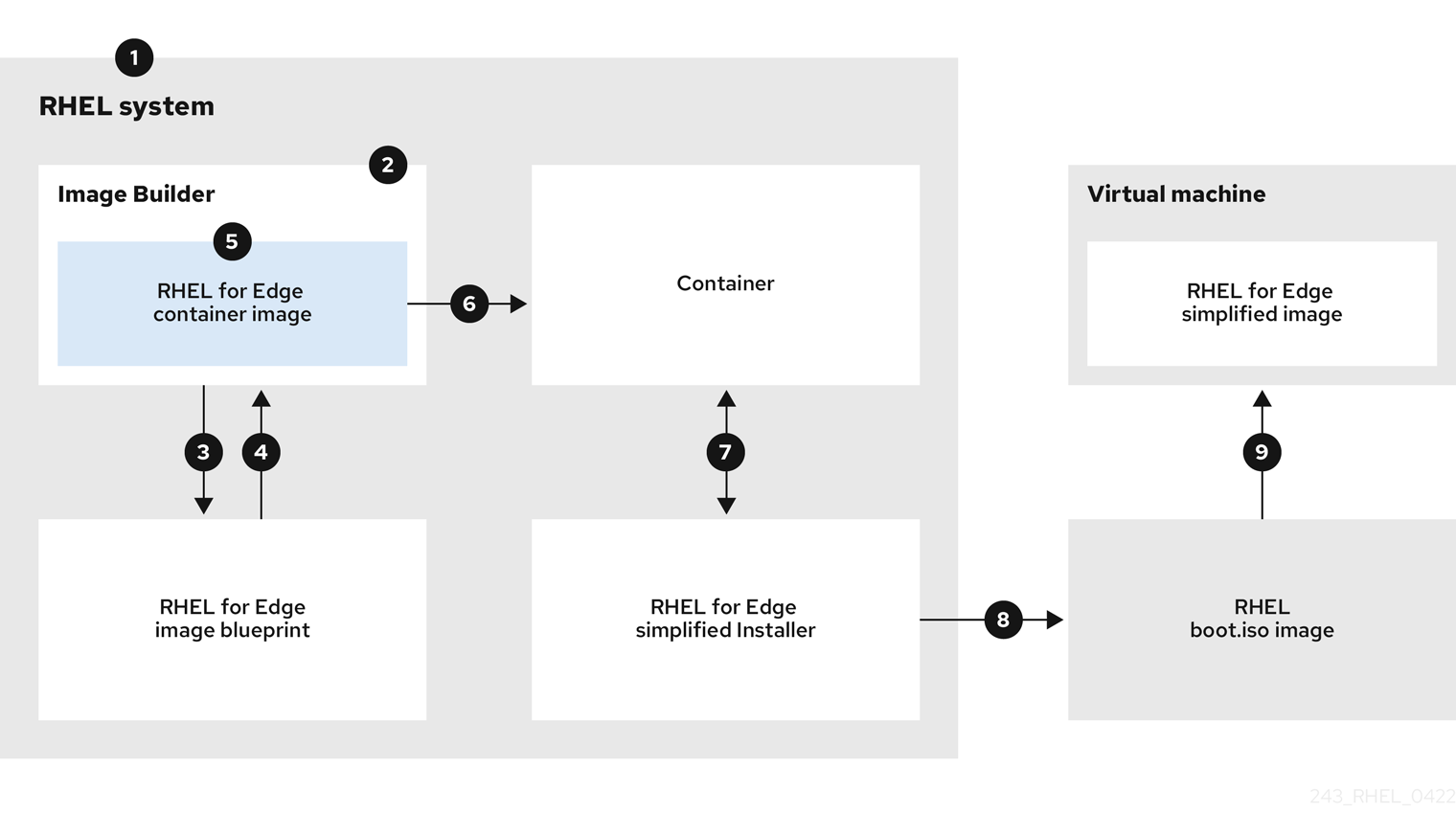

Le diagramme suivant représente le processus de construction et de provisionnement de RHEL for Edge Simplified :

Figure 6.1. Mise en place et déploiement de RHEL for Edge dans un environnement de base réseau

6.2. Création d'un plan pour une image simplifiée à l'aide de l'interface CLI de construction d'images

Pour créer un plan pour une image RHEL for Edge simplifiée, vous devez le personnaliser avec un emplacement device file pour permettre une installation sans surveillance sur un appareil et un emplacement URL pour effectuer l'échange initial d'informations d'identification de l'appareil. Vous devez également spécifier des utilisateurs et des groupes d'utilisateurs dans le plan. Pour cela, suivez les étapes suivantes :

Procédure

Créez un fichier texte en clair au format Tom's Obvious, Minimal Language (TOML), avec le contenu suivant :

name = "simplified-installer-blueprint" description = "blueprint for the simplified installer image" version = "0.0.1" packages = [] modules = [] groups = [] distro = "" [customizations] installation_device = "/dev/vda" [[customizations.user]] name = "admin" password = "admin" groups = ["users", "wheel"] [customizations.fdo] manufacturing_server_url = "http://10.0.0.2:8080" diun_pub_key_insecure = "true"

NoteLa personnalisation FDO dans les plans est facultative, et vous pouvez créer votre image RHEL for Edge Simplified Installer sans erreur.

- name est le nom et description est la description de votre plan.

- 0.0.1 est le numéro de version selon le schéma de versionnement sémantique.

- Modules décrivent le nom du paquet et la version correspondante à installer dans l'image. Par exemple, le nom du paquet = "tmux" et la version correspondante est version = "2.9a". Notez qu'il n'y a actuellement aucune différence entre les paquets et les modules.

-

Groups sont des groupes de paquets à installer dans l'image, par exemple le paquet du groupe

anaconda-tools. Si vous ne connaissez pas les modules et les groupes, laissez-les vides. - installation-device est la personnalisation qui permet une installation sans surveillance sur votre appareil.

- manufacturing_server_url est l'URL permettant d'effectuer l'échange initial des informations d'identification du dispositif.

- name est le nom d'utilisateur pour se connecter à l'image.

- password est un mot de passe de votre choix.

- groups sont des groupes d'utilisateurs, tels que "widget".